Heim-Netzwerktopologie zukunftsfähig?

Hallo Zusammen,

ich habe versuch mir die meisten Fragen anhand alter Themen hier im Forum selbst zu beantworten. Das hat hoffentlich auch ganz gut funktioniert.

Ich bin gerade dabei ein Haus zu bauen und plane auch die Netzwerkinfrastruktur teilweise selbst zu installieren. Kabel etc. lasse ich vom Elektriker machen, aber die aktiven Komponenten wie Switche, Access Points, Server usw. werde ich selbst in die Hand nehmen.

Das Gebäude hat 4 Stockwerke und leider ist es nicht möglich, alle RJ45 Anschlüsse in einem Raum zu terminieren. Das bedeutet, die Kabel kommen für die beiden unteren Stockwerke im Keller und für die beiden oberen Stockwerke im Dachgeschoss an. Im Keller kommt ebenfalls der Provider mit Glasfaser an und dieser wird mir auch eine Fritzbox liefern (das ist leider anscheinend nicht verhandelbar).

In der ersten Phase will ich erst einmal das alles läuft, bevor ich danach in der zweiten Phase (die beliebig lang sein kann) finetuning machen kann.

Die Fritzbox würde ich gern als VoIP Schnittstelle verwenden.

Nach der Fritzbox hatte ich gedacht, dass ich eine pfSense (mit Anleitung von Aqui, danke dafür ) verwenden will, mit der ich dann die Zugriffe vom/zum Internet und eventuell DMZen regeln kann. Zusätzlich soll später VPN darüber gemacht werden.

) verwenden will, mit der ich dann die Zugriffe vom/zum Internet und eventuell DMZen regeln kann. Zusätzlich soll später VPN darüber gemacht werden.

Die erste Frage wäre daher schonmal, ist die pfSense hinter der Fritzbox überhaupt richtig, wenn VoIP dort läuft? Oder sollte die nicht eher davor sitzen?

Alternativ kann man natürlich auf der Fritzbox ebenfalls FW-Regeln definieren. Dann hab ich aber Arbeit an zwei verschiedenen Plätzen, was die Sache immer unübersichtlich macht.

In der ersten Phase können die Clients noch viel miteinander kommunizieren. Daher wäre nur eine kleine überschaubare Anzahl an VLANs nötig (LAN, WLAN, VoIP). Später soll das dann mehr aufgesplittet werden (WLAN-Bewohner, WLAN-IoT, WLAN-Gäste, VoIP, Admin-Netz, Bewohner, IoT, externe DMZ, Management-Netz, ... )

Das nächste Problem wäre dann, dass es zwischen DG und KG nur ein Multimode Glasfaserkabel gibt.

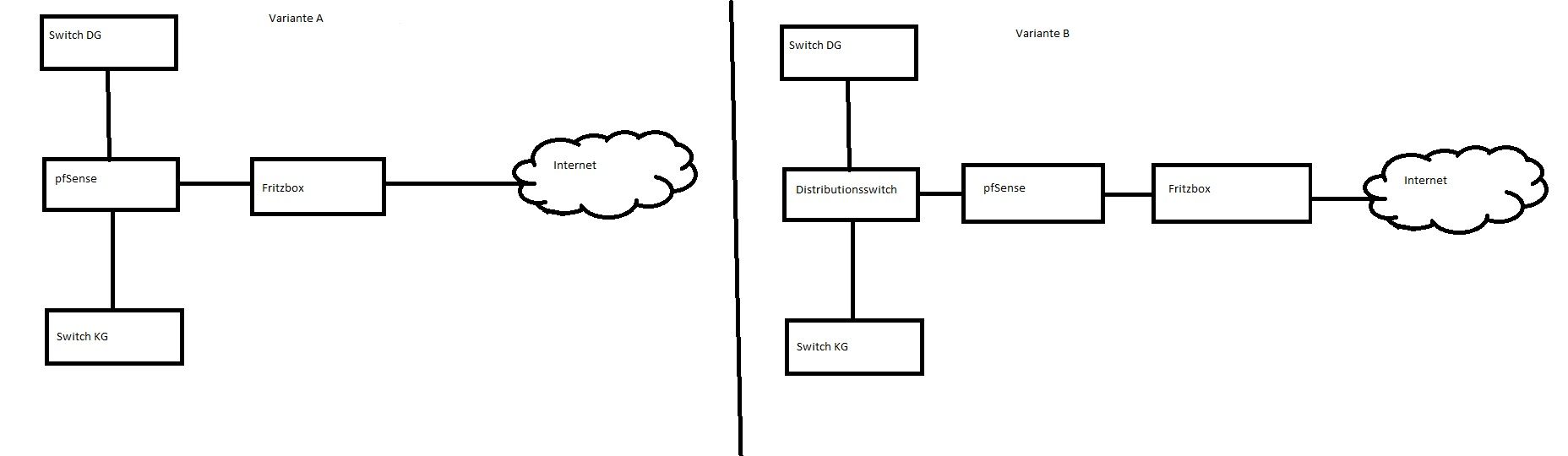

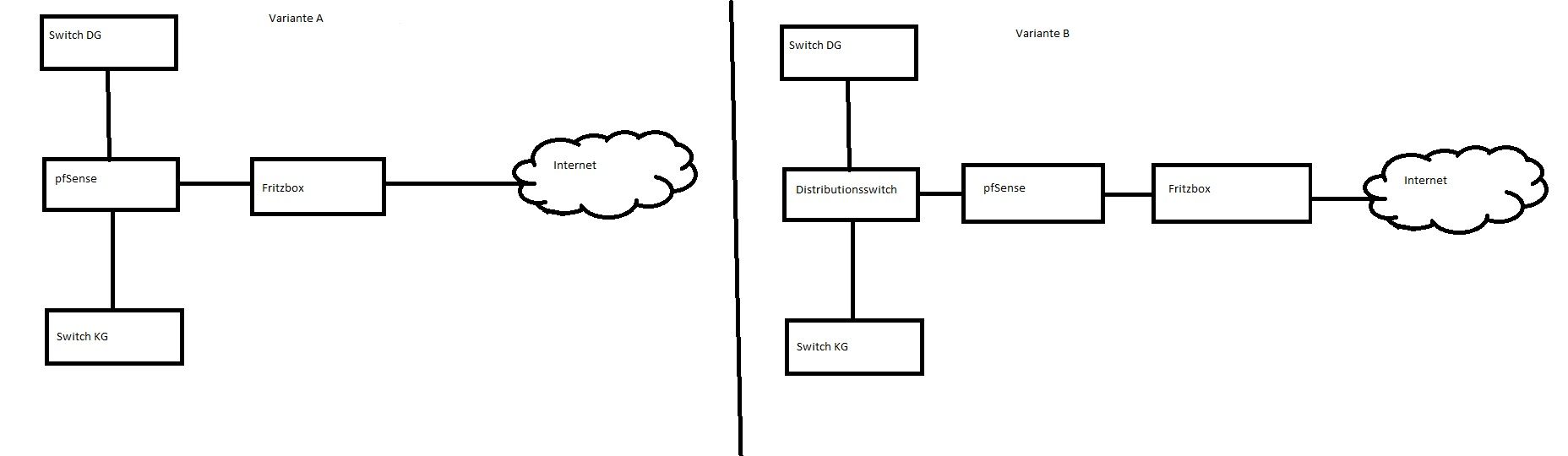

Ich frage mich, ob es sinnvoller ist hier noch einen Distributionsswitch dazwischen zu setzen und die beiden Switche dort anzuschließen und von dort dann weiter auf die pfSense zu gehen oder die beiden Switche direkt mit der pfSense zu verbinden?

Also im Prinzip so:

Die Access Points haben in der Regel die Möglichkeit auch mit Netzteil betrieben zu werden, daher ist PoE erstmal nicht zwingend nötig, kann aber der Fall sein, falls meine Abdeckung an den jetzt geplanten Standorten nicht ausreicht. Als AP hatte ich eventuell den hAP ac³ von Mikrotik im Sinn. Es sei denn da würde mir davon abgeraten hier im Forum.

Da es relativ viele RJ45 Ports werden können, hatte ich als Switche im DG und KG an die CRS354-48G-4S+2Q+RM von Mikrotik gedacht. Falls dann PoE nötig wäre würde ich eher ein oder zwei kleine PoE Swichte kaufen, anstatt die CRS354-48P-4S+2Q+RM. Oder wäre das nicht sinnvoll?

Ich hoffe ihr könnt mir Hinweise geben, falls meine Planung unterirdisch ist

Ich würde nur gern vermeiden schon zu Beginn das Projekt in eine falsche Richtung zu lenken und später keine oder nur bedingt die Chance zu haben, das halbwegs ordentlich hinzubekommen, weil das Kind schon in den Brunnen gefallen ist.

Vielen Dank schonmal an alle die mithelfen oder in irgendeiner Weise schon mitgeholfen haben hier im Forum in Form von alten Beiträgen.

Grüße

Stefan

ich habe versuch mir die meisten Fragen anhand alter Themen hier im Forum selbst zu beantworten. Das hat hoffentlich auch ganz gut funktioniert.

Ich bin gerade dabei ein Haus zu bauen und plane auch die Netzwerkinfrastruktur teilweise selbst zu installieren. Kabel etc. lasse ich vom Elektriker machen, aber die aktiven Komponenten wie Switche, Access Points, Server usw. werde ich selbst in die Hand nehmen.

Das Gebäude hat 4 Stockwerke und leider ist es nicht möglich, alle RJ45 Anschlüsse in einem Raum zu terminieren. Das bedeutet, die Kabel kommen für die beiden unteren Stockwerke im Keller und für die beiden oberen Stockwerke im Dachgeschoss an. Im Keller kommt ebenfalls der Provider mit Glasfaser an und dieser wird mir auch eine Fritzbox liefern (das ist leider anscheinend nicht verhandelbar).

In der ersten Phase will ich erst einmal das alles läuft, bevor ich danach in der zweiten Phase (die beliebig lang sein kann) finetuning machen kann.

Die Fritzbox würde ich gern als VoIP Schnittstelle verwenden.

Nach der Fritzbox hatte ich gedacht, dass ich eine pfSense (mit Anleitung von Aqui, danke dafür

Die erste Frage wäre daher schonmal, ist die pfSense hinter der Fritzbox überhaupt richtig, wenn VoIP dort läuft? Oder sollte die nicht eher davor sitzen?

Alternativ kann man natürlich auf der Fritzbox ebenfalls FW-Regeln definieren. Dann hab ich aber Arbeit an zwei verschiedenen Plätzen, was die Sache immer unübersichtlich macht.

In der ersten Phase können die Clients noch viel miteinander kommunizieren. Daher wäre nur eine kleine überschaubare Anzahl an VLANs nötig (LAN, WLAN, VoIP). Später soll das dann mehr aufgesplittet werden (WLAN-Bewohner, WLAN-IoT, WLAN-Gäste, VoIP, Admin-Netz, Bewohner, IoT, externe DMZ, Management-Netz, ... )

Das nächste Problem wäre dann, dass es zwischen DG und KG nur ein Multimode Glasfaserkabel gibt.

Ich frage mich, ob es sinnvoller ist hier noch einen Distributionsswitch dazwischen zu setzen und die beiden Switche dort anzuschließen und von dort dann weiter auf die pfSense zu gehen oder die beiden Switche direkt mit der pfSense zu verbinden?

Also im Prinzip so:

Die Access Points haben in der Regel die Möglichkeit auch mit Netzteil betrieben zu werden, daher ist PoE erstmal nicht zwingend nötig, kann aber der Fall sein, falls meine Abdeckung an den jetzt geplanten Standorten nicht ausreicht. Als AP hatte ich eventuell den hAP ac³ von Mikrotik im Sinn. Es sei denn da würde mir davon abgeraten hier im Forum.

Da es relativ viele RJ45 Ports werden können, hatte ich als Switche im DG und KG an die CRS354-48G-4S+2Q+RM von Mikrotik gedacht. Falls dann PoE nötig wäre würde ich eher ein oder zwei kleine PoE Swichte kaufen, anstatt die CRS354-48P-4S+2Q+RM. Oder wäre das nicht sinnvoll?

Ich hoffe ihr könnt mir Hinweise geben, falls meine Planung unterirdisch ist

Ich würde nur gern vermeiden schon zu Beginn das Projekt in eine falsche Richtung zu lenken und später keine oder nur bedingt die Chance zu haben, das halbwegs ordentlich hinzubekommen, weil das Kind schon in den Brunnen gefallen ist.

Vielen Dank schonmal an alle die mithelfen oder in irgendeiner Weise schon mitgeholfen haben hier im Forum in Form von alten Beiträgen.

Grüße

Stefan

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1323994770

Url: https://administrator.de/forum/heim-netzwerktopologie-zukunftsfaehig-1323994770.html

Ausgedruckt am: 02.08.2025 um 08:08 Uhr

4 Kommentare

Neuester Kommentar

Hi ho,

wenn Du eh planst Mikrotik-Switches einzusetzen, dann würde ich auch den Router von Mikrotik nehmen, dann hast Du alles aus einer Hand.

DG = 1x Mikrotik-Switch

KG = 1x Mikrotik-Switch

Beide Switches per 10GBit/s-Glasfaser direkt an den Router gestöpselt und fertig ist das Netzwerk.

Wenns ganz fett sein soll, kannst Du die CRS354-48G-4S+2Q+RM natürlich auch erstmal direkt miteinander über 40GBit/s anbinden, und dann den Router mit dem KG-Switch über 10GBit/s. Beim Distributionsswitch kann ich nicht erkennen, was das bringen soll ?! Router und KG-Switch stehen doch eh nebeneinander, oder?

mikrotik.com/product/ccr2004_16g_2s_

Bei einigen Glasfaseranschlüssen kannst Du auch den Mikrotik-Router direkt als DHCP-Client anschließen, sodass die Fritzbox dann hinter den Router kommt. Direkt am Router werden dann noch die 1-2 Switches angeschlossen und Du hast noch weitere RJ-45-Ports frei für Server, DMZ, was auch immer.

Bezüglich Switches und PoE kommt es gerade bei Mikrotik auch ein bisschen drauf an, welche und wieviele AccessPoints zum Einsatz kommen.

Gruß

Colt

wenn Du eh planst Mikrotik-Switches einzusetzen, dann würde ich auch den Router von Mikrotik nehmen, dann hast Du alles aus einer Hand.

DG = 1x Mikrotik-Switch

KG = 1x Mikrotik-Switch

Beide Switches per 10GBit/s-Glasfaser direkt an den Router gestöpselt und fertig ist das Netzwerk.

Wenns ganz fett sein soll, kannst Du die CRS354-48G-4S+2Q+RM natürlich auch erstmal direkt miteinander über 40GBit/s anbinden, und dann den Router mit dem KG-Switch über 10GBit/s. Beim Distributionsswitch kann ich nicht erkennen, was das bringen soll ?! Router und KG-Switch stehen doch eh nebeneinander, oder?

mikrotik.com/product/ccr2004_16g_2s_

Bei einigen Glasfaseranschlüssen kannst Du auch den Mikrotik-Router direkt als DHCP-Client anschließen, sodass die Fritzbox dann hinter den Router kommt. Direkt am Router werden dann noch die 1-2 Switches angeschlossen und Du hast noch weitere RJ-45-Ports frei für Server, DMZ, was auch immer.

Bezüglich Switches und PoE kommt es gerade bei Mikrotik auch ein bisschen drauf an, welche und wieviele AccessPoints zum Einsatz kommen.

Gruß

Colt

Moin,

ich betreibe schon eine ganze Weile eine pfSense hinter einer Fritte im Vodafone Kabel Netz.

Es läuft so, wie du es Dir vorstellst:

- Die Fritte ist eine Mietbox (somit habe ich bei Problemen keine Diskussion wegen fremder Hardware)

- Telefonie wickelt die Fritte ab

- hinter der Fritte sitzt eine pfSense als exposed Host.

Somit habe ich mit der Fritte so gut wie nichts zu tun. Einstellungen brauch ich nur in der pfSense vorzunehmen. Da ich OpenVPN nutze grätscht mir die Fritte hier auch nicht rein.

Läuft seit Jahren stressfrei. Das doppelte NAT mag vielleicht ein wenig Performance koste, aber die Junioren meckern nicht, ihre Spiele laufen und Downloads sind schnell. Sprich in unseren Anwendungen bemerken wir keine Probleme oder Engpässe.

Warum noch einen dritten Switch? Ein Distributionsswitch kostet Geld, braucht Strom, erhöht die Ausfallwahrscheinlichkeit geringfügig, nutzen sehe ich hier nicht, also gestrichen .

.

2 Switche mit SFP oder SFP+ Ports mit passenden Modulen bestücken, Glasfaser rein und glücklich sein.

Microtik als AP habe ich ein paar im Einsatz, aber an verschiedenen Anlagen, sonst könnte ich Capsman nutzen: MikroTik Tutorial 12 WLAN Verwaltung mit CAPsMAN

ich betreibe schon eine ganze Weile eine pfSense hinter einer Fritte im Vodafone Kabel Netz.

Es läuft so, wie du es Dir vorstellst:

- Die Fritte ist eine Mietbox (somit habe ich bei Problemen keine Diskussion wegen fremder Hardware)

- Telefonie wickelt die Fritte ab

- hinter der Fritte sitzt eine pfSense als exposed Host.

Somit habe ich mit der Fritte so gut wie nichts zu tun. Einstellungen brauch ich nur in der pfSense vorzunehmen. Da ich OpenVPN nutze grätscht mir die Fritte hier auch nicht rein.

Läuft seit Jahren stressfrei. Das doppelte NAT mag vielleicht ein wenig Performance koste, aber die Junioren meckern nicht, ihre Spiele laufen und Downloads sind schnell. Sprich in unseren Anwendungen bemerken wir keine Probleme oder Engpässe.

Warum noch einen dritten Switch? Ein Distributionsswitch kostet Geld, braucht Strom, erhöht die Ausfallwahrscheinlichkeit geringfügig, nutzen sehe ich hier nicht, also gestrichen

2 Switche mit SFP oder SFP+ Ports mit passenden Modulen bestücken, Glasfaser rein und glücklich sein.

Microtik als AP habe ich ein paar im Einsatz, aber an verschiedenen Anlagen, sonst könnte ich Capsman nutzen: MikroTik Tutorial 12 WLAN Verwaltung mit CAPsMAN

Zitat von @magicteddy:

- Die Fritte ist eine Mietbox (somit habe ich bei Problemen keine Diskussion wegen fremder Hardware)

- Telefonie wickelt die Fritte ab

- hinter der Fritte sitzt eine pfSense als exposed Host.

Somit habe ich mit der Fritte so gut wie nichts zu tun. Einstellungen brauch ich nur in der pfSense vorzunehmen. Da ich OpenVPN nutze grätscht mir die Fritte hier auch nicht rein.

Läuft seit Jahren stressfrei. Das doppelte NAT mag vielleicht ein wenig Performance koste, aber die Junioren meckern nicht, ihre Spiele laufen und Downloads sind schnell. Sprich in unseren Anwendungen bemerken wir keine Probleme oder Engpässe.

- Telefonie wickelt die Fritte ab

- hinter der Fritte sitzt eine pfSense als exposed Host.

Somit habe ich mit der Fritte so gut wie nichts zu tun. Einstellungen brauch ich nur in der pfSense vorzunehmen. Da ich OpenVPN nutze grätscht mir die Fritte hier auch nicht rein.

Läuft seit Jahren stressfrei. Das doppelte NAT mag vielleicht ein wenig Performance koste, aber die Junioren meckern nicht, ihre Spiele laufen und Downloads sind schnell. Sprich in unseren Anwendungen bemerken wir keine Probleme oder Engpässe.

Kann man so machen, hängt auch ein wenig vom Anschluss ab.

Wenn es bei dem Glasfaseranschluss so wäre, dass der Router sich auch einwählen kann (z.B. per PPPoE, oder als DHCP-Client), dann würde ich den Router jedoch vor die Fritte setzen. Dadurch vermeidet man das doppelte NAT, denn je nach VPN-Verbindung kann das Probleme verursachen - und nen Vorteil bringt es bei Glasfaser eigentlich nicht die Fritte vorzuschalten - eher noch den Nachteil, dass ich wieder eine mögliche Fehlerquelle mehr habe. Sitzt die Fritte hingegen hinter dem Router, kann sie ausfallen und mir bleibt dennoch zumindest die Internetverbindung erhalten.