IKEv2 Split Tunnel Probleme

Hallo Zusammen,

ich habe leider ein sehr merkwürdiges Problem, mit dem IKEv2-VPN Tunnel, welches sich in Windows 10 1709, 1803 und 1809 (Patchstand: 01-2019) gleich verhält. Als VPN-Verbindungspunkt wird eine FortiGate 60E (v5.6.5 build1600 (GA)) verwendet.

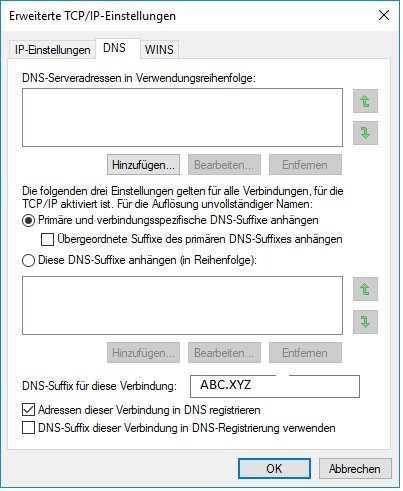

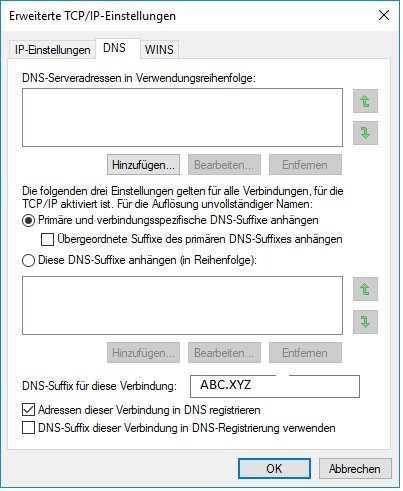

Wenn ich versuche über WLAN eine VPN Verbindung aufzubauen funktioniert alles ohne Probleme. Der richtige DNS wird verwendet und der Split Tunnel funktioniert. Gleiches versuche ich über eine LAN-Verbindung. Es wird der lokale DNS Server des Clients verwendet. Es erfolgt aber auch kein Split-Tunnel sonder sämtlicher Traffic wird durch den Tunnel geleitet. Ich komme deswegen nicht ins Internet weil dies von der Firewall blockiert wird (der User soll auch nicht über den VPN-Tunnel ins Internet). Komme aber auch auf keine eigenen Server da DNS nicht funktioniert (bzw. über die IP erreiche ich die Server). Hier die Netzwerkkonfiguration des VPN-Adapters.

Hat von euch jemand eine Idee bzw. eine Lösung

Danke schon mal vorab

Grüße

MrPfiff

ich habe leider ein sehr merkwürdiges Problem, mit dem IKEv2-VPN Tunnel, welches sich in Windows 10 1709, 1803 und 1809 (Patchstand: 01-2019) gleich verhält. Als VPN-Verbindungspunkt wird eine FortiGate 60E (v5.6.5 build1600 (GA)) verwendet.

Wenn ich versuche über WLAN eine VPN Verbindung aufzubauen funktioniert alles ohne Probleme. Der richtige DNS wird verwendet und der Split Tunnel funktioniert. Gleiches versuche ich über eine LAN-Verbindung. Es wird der lokale DNS Server des Clients verwendet. Es erfolgt aber auch kein Split-Tunnel sonder sämtlicher Traffic wird durch den Tunnel geleitet. Ich komme deswegen nicht ins Internet weil dies von der Firewall blockiert wird (der User soll auch nicht über den VPN-Tunnel ins Internet). Komme aber auch auf keine eigenen Server da DNS nicht funktioniert (bzw. über die IP erreiche ich die Server). Hier die Netzwerkkonfiguration des VPN-Adapters.

Hat von euch jemand eine Idee bzw. eine Lösung

Danke schon mal vorab

Grüße

MrPfiff

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 397602

Url: https://administrator.de/forum/ikev2-split-tunnel-probleme-397602.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

6 Kommentare

Neuester Kommentar

Hallo,

Gruß,

Peter

Zitat von @MrPfiff:

Wenn ich versuche über WLAN eine VPN Verbindung aufzubauen funktioniert alles ohne Probleme.

Gleiches versuche ich über eine LAN-Verbindung.

Frag den wer euer LAN und WLAN gestrickt hat und dort DNS eingerichtet hat. Der weiss bestimmt welche Einstellung da fehlt oder verbogen ist.Wenn ich versuche über WLAN eine VPN Verbindung aufzubauen funktioniert alles ohne Probleme.

Gleiches versuche ich über eine LAN-Verbindung.

Gruß,

Peter

Bitte auch das "+" Klicken nach dem Hochladen der Bilder !!

Dann kommen die auch an die richtige Stelle im Text und nicht aus dem Text Zusammenhang gerissen und ungeordnet am Ende ! (Kann man übrigens auch noch nachträglich über den "Bearbeiten" Button machen ! )

)

Zurück zum Thema.

Dieses Tutorial beschreibt die richtige Einrichtung des Win 10 VPN Clients mit IKEv2:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Entscheidend für das richtige Routing sind die "Add-VpnConnectionRoute -ConnectionName "VPNName" -DestinationPrefix x.y.z.h/m -PassThru Kommandos der Powershell.

(x.y.z=Netz, h=Host, m=Maske) und die SA Netzdefinition in der IPsec Phase 1.

Wenn das alles stimmt rennt das sauber.

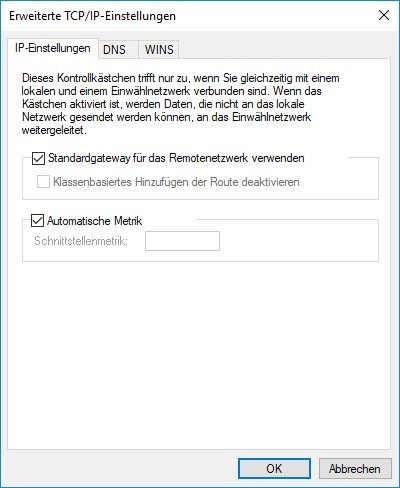

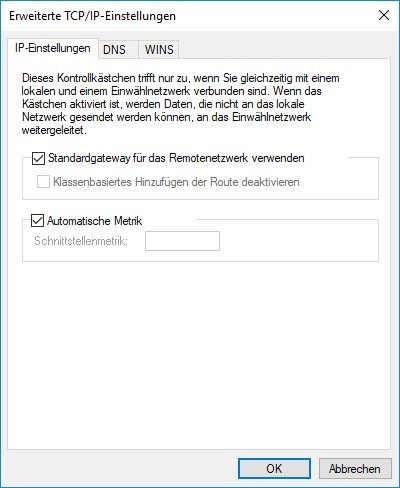

Den Haken zu setzen in der Client Config bei "Standardgateway für das Remeote Netzwerk verwenden" ist natürlich tödlich und ein fataler Fehler wenn du ein VPN Split Tunnel Design hast !!! Sollte auch einem Laien einleuchten, denn das erzwingt einen Gateway Redirect im Client und wirkt dem Split Tunnel zuwieder !

Das nämlich macht genau das Gegenteil und sendet ALLES in den Tunnel. Wenn dann die Gegenseite auf der Firewall nicht stimmt hast du einen SA Mismatch und nix funktioniert !

Ein route print bei aktivem VPN Client zeigt dir dann die Routing Tabelle des Clients.

Dann kommen die auch an die richtige Stelle im Text und nicht aus dem Text Zusammenhang gerissen und ungeordnet am Ende ! (Kann man übrigens auch noch nachträglich über den "Bearbeiten" Button machen !

Zurück zum Thema.

Dieses Tutorial beschreibt die richtige Einrichtung des Win 10 VPN Clients mit IKEv2:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Entscheidend für das richtige Routing sind die "Add-VpnConnectionRoute -ConnectionName "VPNName" -DestinationPrefix x.y.z.h/m -PassThru Kommandos der Powershell.

(x.y.z=Netz, h=Host, m=Maske) und die SA Netzdefinition in der IPsec Phase 1.

Wenn das alles stimmt rennt das sauber.

Den Haken zu setzen in der Client Config bei "Standardgateway für das Remeote Netzwerk verwenden" ist natürlich tödlich und ein fataler Fehler wenn du ein VPN Split Tunnel Design hast !!! Sollte auch einem Laien einleuchten, denn das erzwingt einen Gateway Redirect im Client und wirkt dem Split Tunnel zuwieder !

Das nämlich macht genau das Gegenteil und sendet ALLES in den Tunnel. Wenn dann die Gegenseite auf der Firewall nicht stimmt hast du einen SA Mismatch und nix funktioniert !

Ein route print bei aktivem VPN Client zeigt dir dann die Routing Tabelle des Clients.