Interne Antenne ax2 konfigurieren

Hi,

brauche gerade mal Hilfe bei der Konfiguration des Wlans. Die Möglichkeiten erschlagen mich.

Erst mal die gute Nachricht. Habe es geschafft einen MT-Cap anzuschließen und mit Capsman am neuen Router zu verbinden und zu konfigurieren. Ist ein Caps mit nur 2,4Ghz aber er rennt erst mal mit einer "zufälligen" Konfiguration ;) Hier werde ich weiter machen, wenn ich meinen Hex router migriert und das interne Wlan der routers läuft. Hier ist mein aktuelle Baustelle.

Erst mal habe ich die prinzipielle Frage ob die Internen Antennen auch mit Capsman verbunden werden oder ob der nur für externe Caps ist und intern alles anders konfiguriert wird.

Mir gelingt es leider nicht eine konfig zu bauen, mit der die internen Antennen funktionieren. Mein Setup ist einfach, da ich weder Nachbarn, noch sonst eine Einschränkung habe, warum ich keine guten Defaultwerte nehmen kann.

gibt es irgend ein Template wie ich das wlan zum laufen bekomme ? Der Router kann ja Wireless 2.4 GHz 802.11ax dual-chain, 5 GHz 802.11 802.11ax dual-chain. Das gibt für mich unendliche Möglichkeiten.

Könnte mir bitte jemand ein einfaches default setup nennen ohne das ich jedes Detail verstehen muß ? Erst mal das es überhaupt funktioniert !

Habe jetzt mal den Router reseted und die default config gelöscht. Leider ist jetzt aber auch die 2 Wlan Interfaces weg an denen ich vorher herumgespielt habe. Nach einen erneuten reset konnte ich auch nicht erst mal die default config wegschreiben um mal einen Ansatz zu haben .. Mein Router hat also gerade kein Wlan mehr ;)

Erschlagt mich bitte nicht gleich für solche Anfänger Fragen. Nachdem ich meinen altem HEX konfigurieren konnte, dachte ich ich könne mich an Wifi trauen ... wieder mal eine gnadenlose Selbstüberschätzung

Danke !

brauche gerade mal Hilfe bei der Konfiguration des Wlans. Die Möglichkeiten erschlagen mich.

Erst mal die gute Nachricht. Habe es geschafft einen MT-Cap anzuschließen und mit Capsman am neuen Router zu verbinden und zu konfigurieren. Ist ein Caps mit nur 2,4Ghz aber er rennt erst mal mit einer "zufälligen" Konfiguration ;) Hier werde ich weiter machen, wenn ich meinen Hex router migriert und das interne Wlan der routers läuft. Hier ist mein aktuelle Baustelle.

Erst mal habe ich die prinzipielle Frage ob die Internen Antennen auch mit Capsman verbunden werden oder ob der nur für externe Caps ist und intern alles anders konfiguriert wird.

Mir gelingt es leider nicht eine konfig zu bauen, mit der die internen Antennen funktionieren. Mein Setup ist einfach, da ich weder Nachbarn, noch sonst eine Einschränkung habe, warum ich keine guten Defaultwerte nehmen kann.

gibt es irgend ein Template wie ich das wlan zum laufen bekomme ? Der Router kann ja Wireless 2.4 GHz 802.11ax dual-chain, 5 GHz 802.11 802.11ax dual-chain. Das gibt für mich unendliche Möglichkeiten.

Könnte mir bitte jemand ein einfaches default setup nennen ohne das ich jedes Detail verstehen muß ? Erst mal das es überhaupt funktioniert !

Habe jetzt mal den Router reseted und die default config gelöscht. Leider ist jetzt aber auch die 2 Wlan Interfaces weg an denen ich vorher herumgespielt habe. Nach einen erneuten reset konnte ich auch nicht erst mal die default config wegschreiben um mal einen Ansatz zu haben .. Mein Router hat also gerade kein Wlan mehr ;)

Erschlagt mich bitte nicht gleich für solche Anfänger Fragen. Nachdem ich meinen altem HEX konfigurieren konnte, dachte ich ich könne mich an Wifi trauen ... wieder mal eine gnadenlose Selbstüberschätzung

Danke !

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1177195317

Url: https://administrator.de/forum/interne-antenne-ax2-konfigurieren-1177195317.html

Ausgedruckt am: 21.07.2025 um 05:07 Uhr

22 Kommentare

Neuester Kommentar

Hey.

Einfaches Beispiel ist hier genannt

help.mikrotik.com/docs/display/ROS/WiFi#WiFi-WiFiCAPsMAN

CAPSMAN auf dem cAP ax mit eingebundenen eigenen Interfaces

Doku lesen ist auf jeden Fall immer erst mal die erste Anlaufstelle und Schritt für Schritt vorgehen.

Gruß Schrick

Erst mal habe ich die prinzipielle Frage ob die Internen Antennen auch mit Capsman verbunden werden oder ob der nur für externe Caps ist und intern alles anders konfiguriert wird.

Klar einfach unter Wifi > CAP den CAP aktiveren damit er den CAPSMan auf dem selben Gerät nutzt.Einfaches Beispiel ist hier genannt

help.mikrotik.com/docs/display/ROS/WiFi#WiFi-WiFiCAPsMAN

CAPSMAN auf dem cAP ax mit eingebundenen eigenen Interfaces

/interface bridge add name=bridgeLocal protocol-mode=none

/interface list add name=LAN

/interface list add name=WAN

/interface wifi channel add band=5ghz-ax disabled=no name=channel_5G_AX

/interface wifi channel add band=2ghz-n disabled=no name=channel_2G_N

/interface wifi datapath add bridge=bridgeLocal disabled=no name=datapath_home

/interface wifi security add authentication-types=wpa2-psk,wpa3-psk disabled=no group-encryption=ccmp name=sec_home passphrase=Passw0rd

/interface wifi configuration add channel=channel_5G_AX country=Germany datapath=datapath_home disabled=no mode=ap multicast-enhance=enabled name=config_5ghz security=sec_home ssid=WIFI-5G

/interface wifi configuration add channel=channel_2G_N country=Germany datapath=datapath_home disabled=no mode=ap multicast-enhance=enabled name=config_2ghz security=sec_home ssid=WIFI-2G

/interface wifi provisioning add action=create-dynamic-enabled master-configuration=config_5ghz supported-bands=5ghz-ax

/interface wifi provisioning add action=create-dynamic-enabled master-configuration=config_2ghz supported-bands=2ghz-n

/ip pool add name=pool-local ranges=192.168.44.10-192.168.44.254

/ip dhcp-server add address-pool=pool-local interface=bridgeLocal lease-time=1d name=dhcp1

/interface bridge port add bridge=bridgeLocal interface=ether2

/interface list member add interface=bridgeLocal list=LAN

/interface list member add interface=ether1 list=WAN

/interface wifi cap set certificate=request discovery-interfaces=bridgeLocal enabled=yes

/interface/wifi/set wifi1,wifi2 configuration.manager=capsman-or-local

/interface wifi capsman set ca-certificate=auto enabled=yes interfaces=bridgeLocal require-peer-certificate=no

/ip address add address=192.168.44.1/24 interface=bridgeLocal network=192.168.44.0

/ip dhcp-client add interface=ether1

/ip dhcp-server network add address=192.168.44.0/24 dns-server=192.168.44.1 gateway=192.168.44.1 netmask=24

/ip dns set allow-remote-requests=yes

/ip firewall nat add action=masquerade chain=srcnat out-interface=ether1Könnte mir bitte jemand ein einfaches default setup nennen ohne das ich jedes Detail verstehen muß ? Erst mal das es überhaupt funktioniert !

Das ist bei Mikrotik eine schlechte Idee, du solltest immer verstehen was du da konfigurierst sonst wirst du mit den Dingern ehrlich gesagt nicht glücklich und baust dir schneller als dir lieb ist eigene Fallen.Doku lesen ist auf jeden Fall immer erst mal die erste Anlaufstelle und Schritt für Schritt vorgehen.

Gruß Schrick

Ist halt nix für Weicheier  . Ohne Lesen, Lesen und nochmal lesen, Lernen und Verstehen gibt es da keine Lorbeeren zu verteilen

. Ohne Lesen, Lesen und nochmal lesen, Lernen und Verstehen gibt es da keine Lorbeeren zu verteilen  . Das ist halt keine Fritzbox für Klicki-Bunti Anhänger, tiefgehendes Netzwerkverständnis ist unabdingbar.

. Das ist halt keine Fritzbox für Klicki-Bunti Anhänger, tiefgehendes Netzwerkverständnis ist unabdingbar.

Sowas gehört gleich in den Eingangspost, wozu macht man sich hier überhaupt die Mühe

Sowas gehört gleich in den Eingangspost, wozu macht man sich hier überhaupt die Mühe  ?!

?!

Der reine cAP mit MIPSBE CPU ist nicht kompatibel mit dem neuen Wifi-Package. Siehe

help.mikrotik.com/docs/display/RKB/7.13+new+wireless+packages

help.mikrotik.com/docs/display/ROS/WiFi#WiFi-Compatibility

Lesen und verstehen

Für die alten APs musst du parallel das alte "Wireless" Package und den alten CAPSMan nutzen!

In der Config fehlen nämlich auch so wesentliche Dinge wie das Taggen der Bridge auf den VLANs etc. pp.

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Da ich auch Vlan Nutze

Mal wieder Tröpchenweises abgeben .. Ein weiteres Problem sehe ich darin, das ich einen 'cAP' mit 2.4 Ghz habe und ich im Moment keine Ahnung habe, wie der mit dem neuen 'wifi-qcom-ac' funktioniert ...

Der reine cAP mit MIPSBE CPU ist nicht kompatibel mit dem neuen Wifi-Package. Siehe

help.mikrotik.com/docs/display/RKB/7.13+new+wireless+packages

help.mikrotik.com/docs/display/ROS/WiFi#WiFi-Compatibility

Lesen und verstehen

Compatibility

The wifi-qcom-ac package includes alternative drivers for IPQ4018/4019 and QCA9984 radios that make them compatible with the WiFi configuration menu. For possible, wifi-qcom-ac/wifi-qcom/wireless, package combinations, please see the package types section here.

As a rule of thumb, the package is compatible with 802.11ac products, which have an ARM CPU. It is NOT compatible with any of our 802.11ac products which have a MIPS CPU.

Compatible:

Audience, Audience LTE kit, Chateau (all variants of D53), hAP ac^2, hAP ac^3, cAP ac, cAP XL ac, LDF 5 ac, LHG XL 5 ac, LHG XL 52 ac, NetMetal ac^2, mANTBox 52 15s, wAP ac (RBwAPG-5HacD2HnD), SXTsq 5 ac

Incompatible

RB4011iGS+5HacQ2HnD-IN (no support for the 2.4GHz interface), Cube 60Pro ac (no support for 60GHz interface), wAP ac (RBwAPG-5HacT2HnD) and all other devices with a MIPSBE CPU

The wifi-qcom-ac package includes alternative drivers for IPQ4018/4019 and QCA9984 radios that make them compatible with the WiFi configuration menu. For possible, wifi-qcom-ac/wifi-qcom/wireless, package combinations, please see the package types section here.

As a rule of thumb, the package is compatible with 802.11ac products, which have an ARM CPU. It is NOT compatible with any of our 802.11ac products which have a MIPS CPU.

Compatible:

Audience, Audience LTE kit, Chateau (all variants of D53), hAP ac^2, hAP ac^3, cAP ac, cAP XL ac, LDF 5 ac, LHG XL 5 ac, LHG XL 52 ac, NetMetal ac^2, mANTBox 52 15s, wAP ac (RBwAPG-5HacD2HnD), SXTsq 5 ac

Incompatible

RB4011iGS+5HacQ2HnD-IN (no support for the 2.4GHz interface), Cube 60Pro ac (no support for 60GHz interface), wAP ac (RBwAPG-5HacT2HnD) and all other devices with a MIPSBE CPU

Für die alten APs musst du parallel das alte "Wireless" Package und den alten CAPSMan nutzen!

Aber das ist der 2. Schritt. Erstmal möchte ich die internen Antennen nutzen. Der Router hängt intern zum Test über Eth1. Ich hoffe jemand sieht meinen Denkfehler.

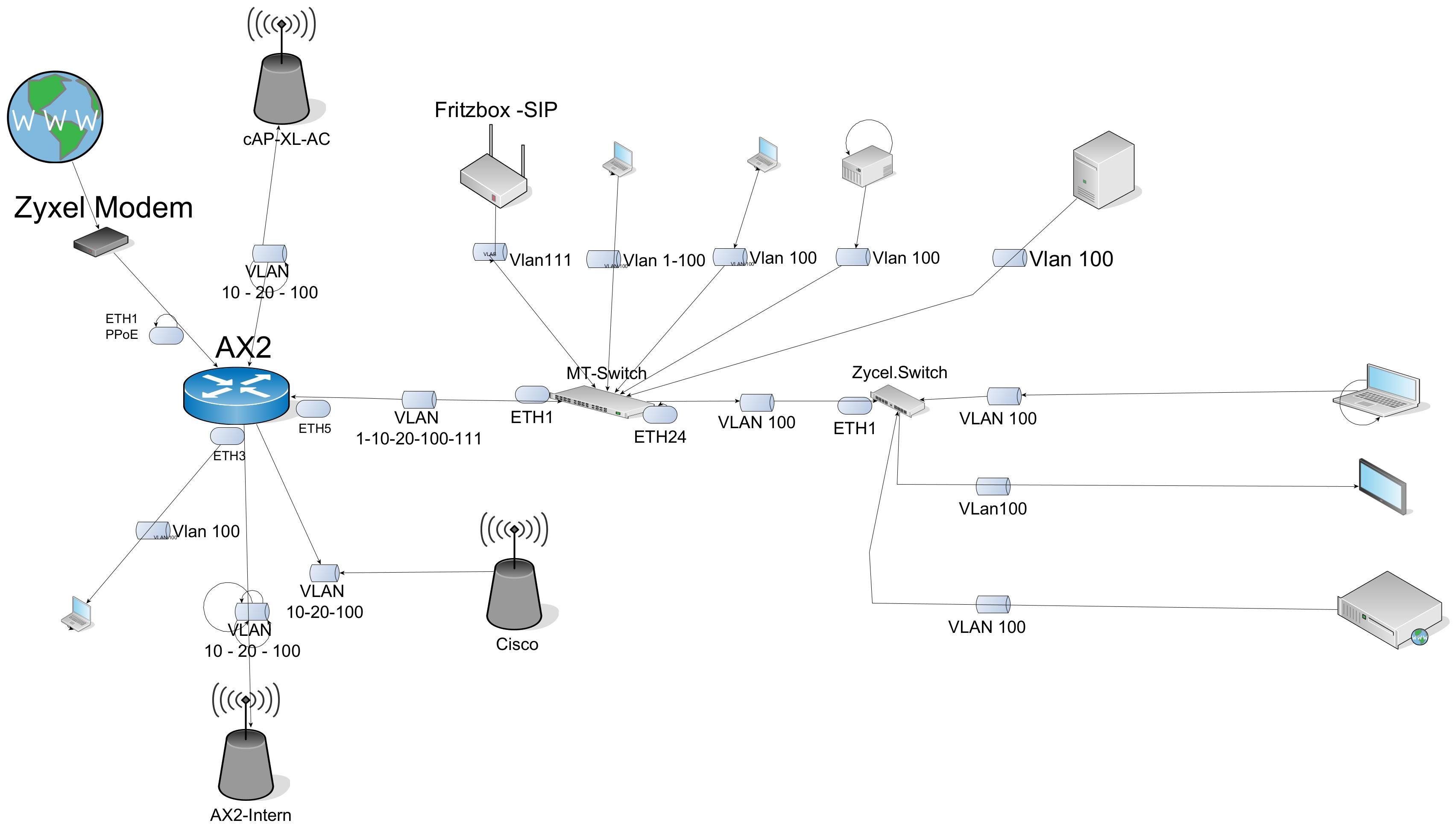

Erst mal deinen Netzaufbau klar hier aufmalen, den kennt hier keiner inkl. sämtlicher Devices und APs! Ich war aus deinem Eingangspost davon ausgegangen das du nur den CAPs als Router betreibst an Eth1 als WAN und Eth2 das LAN.In der Config fehlen nämlich auch so wesentliche Dinge wie das Taggen der Bridge auf den VLANs etc. pp.

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

ACHTUNG, den AC Chipsets fehlt mit dem neuen Treiber dann ein wichtiges Merkmal, man kann dann die VLANs nicht dynamisch auf die CAPs verteilen!!

Wenn du also einen cAP XL AC orderst dann musst du die VLAN Zuordnung auf dem CAP manuell machen indem man die PVID entsprechend konfiguriert!

Mal etwas aufgeräumt für deine Grafik (vorbehaltlich da ein paar Port-Bezeichnungen fehlten)

Lost features

The following notable features are lost when running 802.11ac products with drivers that are compatible with the 'wifi' management interface

help.mikrotik.com/docs/display/ROS/WiFi#WiFi-CompatibilityThe following notable features are lost when running 802.11ac products with drivers that are compatible with the 'wifi' management interface

- VLAN configuration in the wireless settings (Per-interface VLANs can be configured in bridge settings)

Wenn du also einen cAP XL AC orderst dann musst du die VLAN Zuordnung auf dem CAP manuell machen indem man die PVID entsprechend konfiguriert!

Mal etwas aufgeräumt für deine Grafik (vorbehaltlich da ein paar Port-Bezeichnungen fehlten)

/interface bridge

add name=br vlan-filtering=yes frame-types=admit-only-vlan-tagged

add interface=br name=GUEST vlan-id=10

add interface=br name=PRIVATE vlan-id=100

add interface=br name=MGMT vlan-id=1

/interface list

add name=WAN

add name=LAN

/interface wifi datapath

add bridge=br disabled=no name=PRIVATE vlan-id=100

add bridge=br disabled=no name=GUEST vlan-id=10

add bridge=br disabled=no name=capdp

/interface wifi security

add authentication-types=wpa2-psk,wpa3-psk disabled=no ft=yes ft-over-ds=yes \

name=Security_PRIVATE passphrase=xxxxxxxxxxxxxxxx

add authentication-types=wpa2-psk,wpa3-psk disabled=no ft=yes ft-over-ds=yes \

name=Security_GUEST passphrase=xxxxxxxxxxxxxxxxx

/interface wifi configuration

add datapath=PRIVATE disabled=no name=PRIVATE security=Security_PRIVATE ssid=\

PRIVATE_Network

add datapath=GUEST name=GUEST security=Security_GUEST ssid=GUEST_Network

/ip pool

add name=dhcp_pool-GUEST ranges=192.168.10.2-192.168.10.254

add name=dhcp_pool-Privat ranges=192.168.100.2-192.168.100.254

add name=dhcp_pool-MGMT ranges=192.168.88.10-192.168.88.254

/ip dhcp-server

add address-pool=dhcp_pool-Privat disabled=yes interface=PRIVATE lease-time=\

1d name=dhcp-PRIVATE

add address-pool=dhcp_pool-GUEST disabled=yes interface=GUEST lease-time=1d \

name=dhcp-GUEST

add address-pool=dhcp_pool-MGMT disabled=no interface=MGMT lease-time=1d \

name=dhcp-MGMT

/interface bridge port

add bridge=br interface=ether2

add bridge=br interface=ether3 pvid=100

add bridge=br interface=ether4

add bridge=br interface=ether5

/interface bridge vlan

add bridge=br tagged=br,ether5,ether4,ether2 vlan-ids=10

add bridge=br tagged=br,ether5,ether4,ether2 vlan-ids=100

add bridge=br tagged=ether5,ether4,ether2 vlan-ids=20

add bridge=br tagged=ether5,ether4,ether2 vlan-ids=111

add bridge=br tagged=br vlan-ids=1

/interface list member

add interface=ether1 list=WAN

add interface=GUEST list=LAN

add interface=PRIVATE list=LAN

/interface wifi cap

set discovery-interfaces=MGMT enabled=yes slaves-datapath=capdp

/interface wifi set wifi1,wifi2 configuration.manager=capsman disabled=no datapath=capdp

/interface wifi capsman

set enabled=yes interfaces=MGMT

/interface wifi provisioning

add action=create-dynamic-enabled master-configuration=PRIVATE \

slave-configurations=GUEST supported-bands=5ghz-ax

add action=create-dynamic-enabled master-configuration=PRIVATE \

slave-configurations=GUEST supported-bands=2ghz-ax

add action=create-dynamic-enabled disabled=no master-configuration=PRIVATE \

slave-configurations=GUEST supported-bands=5ghz-ac

add action=create-dynamic-enabled disabled=no master-configuration=PRIVATE \

slave-configurations=GUEST supported-bands=2ghz-n

/ip address

add address=192.168.100.1/24 disabled=yes interface=PRIVATE network=\

192.168.100.0

add address=192.168.10.1/24 interface=GUEST network=192.168.10.0

add address=192.168.88.1/24 interface=MGMT network=192.168.88.0

/ip dhcp-client

add interface=ether1

/ip dhcp-server network

add address=192.168.10.0/24 gateway=192.168.10.1

add address=192.168.100.0/24 gateway=192.168.100.1

add address=192.168.88.0/24 gateway=192.168.88.1

/ip dns

set allow-remote-requests=yes

/ip firewall address-list

add address=192.168.10.0/24 list=VLAN10

add address=192.168.100.0/24 list=VLAN100

add address=192.168.88.0/24 list=VLAN_MGMT

/ip firewall nat

add action=masquerade chain=srcnat out-interface-list=WAN

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name=cAP_Controller

Du kannst auch alles parallel nutzen musst die ACs dann über das alter Wireless Menü verwalten wenn du VLAN Verteilung auf die CAPS willst, musst dann aber auf Seamless Roaming über 802.11r/k/v oder WPA3 etc . verzichten, das gibt es nur mit den neuen Treibern. Würde gleich nen cAP AX ordern, preislich tut sich da ja nicht viel.

Nein, beide laufen mit den neuen Treibern aber der XL AC dann halt nur mit der Einschränkung für VLANs die ich oben genannte hatte. Nur der AX bzw. alle mit AX Chipsets supporten auch alle neuen Features.

P.S. Brille nützt leider nichts

Offensichtlich brauchst du mehr Dioptrien am Freitag 🐟...Wenn du das IOT Netz nicht provisionierst wird es niemals erscheinen, denn es steht nicht als weitere Konfiguration im Parameter slave-configurations, da steht ja nur dein Gastnetzwerk drin.

/interface wifi provisioning

add action=create-dynamic-enabled disabled=no master-configuration=PRIVATE_AC \

slave-configurations=GUEST_AC,IoT supported-bands=5ghz-ac

add action=create-dynamic-enabled disabled=no master-configuration=PRIVATE_AC \

slave-configurations=GUEST_AC,IoT supported-bands=2ghz-nDoppelten Portion Kaffee rüberschieb damit du die Nacht überstehst 🤪.

Me ... Out.

Außderdem mixt du quer Beet zwei unterschiedliche Bridges in der Config zusammen das ist völliger Unfug das kann ja nix werden...

Quatsch. Da gibt's nur eine Bridge, die ist mehr als Genug. Einfach vorher mal nachdenken bevor man Copy n Paste macht.🤔

Das untere ist für einen separaten CAP

Das untere ist für einen separaten CAP

Der untere Teil ist nur für einen separaten CAP!!

Der hat ja seine eigene Bridge, die hast du auf deinem CAPsMan aber schon, ist also überflussig da noch ne zweite anzulegen!!!!

Der hat ja seine eigene Bridge, die hast du auf deinem CAPsMan aber schon, ist also überflussig da noch ne zweite anzulegen!!!!

Fehlt schon wieder die Hälfte und discovery Interface fürn CAP is auch wieder fürn A.... Und das mit dem MGMT Interface hast du auch nicht gecheckt wie ich es oben richtigerweise in meiner Config gezeigt habe, du mischst da alles so zusammen wie du willst ohne Plan...

Ich geb's auf, gib dir selbst noch etwas mehr Zeit die Vorgänge und Prinzipien dahinter zu verstehen statt nur planlos abzukupfern, dann lernst du auch was davon. 👋 Good luck.

Ich geb's auf, gib dir selbst noch etwas mehr Zeit die Vorgänge und Prinzipien dahinter zu verstehen statt nur planlos abzukupfern, dann lernst du auch was davon. 👋 Good luck.