IONOS Mail Account Hack - Spam-Mails

Hallo zusammen,

Ich habe folgendes Problem:

Eins unserer Mail Business Konten bei IONOS wurde (wieder) gehackt.

Zur Vorgeschichte, das Postfach von kurz@meinedomain.de wurde bereits 2017 gehackt.

Die Ursache wurde damals (vor meiner Zeit als Admin dort) nicht herausgefunden.

Das Passwort wurde gewechselt und damals war dann alles gut.

Im November 2022 wurde das Postfach erneut gehackt.

Bemerkt wurde dies, da man versucht hat, das damit verbundene Steam-Konto zu plündern.

Zudem wurden die Mails von 14 Tagen (POP-Abruf) abgegriffen.

Seit dem wurden immer wieder Mails im gleichen Zusammenhang versendet.

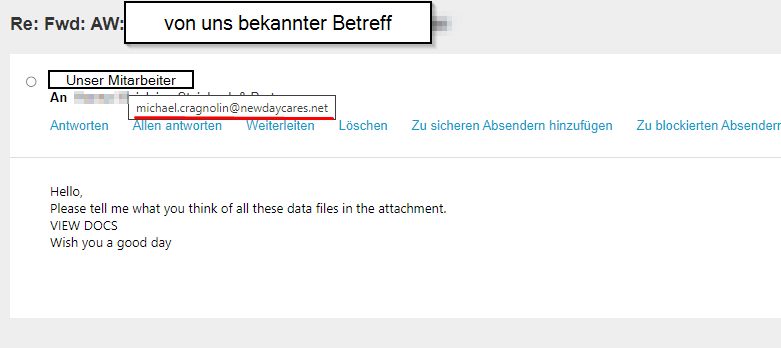

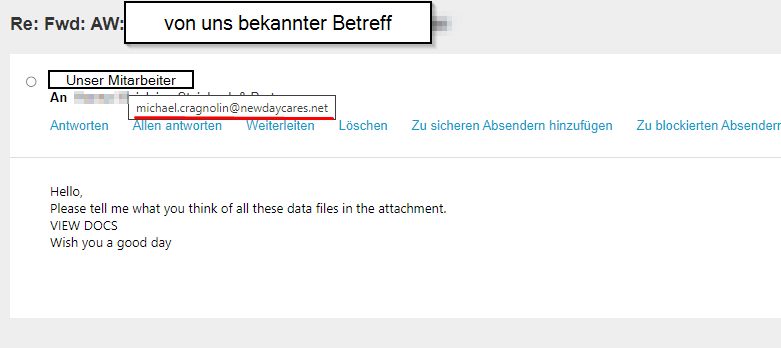

Diese sahen so aus:

Der Betreff stammt aus dem Mail-Diebstahl.

Der Betreff stammt aus dem Mail-Diebstahl.

Der Absende-Name wurde gefakt (hier stand unser Mitarbeiter), der Absender war ein beliebiges Konto, dass ich nicht kenne. Hier kamen viele verschiedene Konten zum Einsatz.

Empfänger waren immer aus der Mail-Konversation der ursprünglichen Mail.

Wir haben im November mit IONOS Kontakt aufgenommen und wollten wissen, wann, wo und durch wen das Passwort geändert wurde. Leider kann IONOS das nicht nachvollziehen.

Wir haben darauf hin das Kundencenter von IONOS mit 2FA gesichert und das PW des Postfachs kurz@meinedomain.de geändert. Dies war vorher schon länger als 12 Zeichen und wurde auf ein 20 Zeichen langes von uns geändert.

Nun haben wir allerdings ein neues Problem. In dem Postfach wurde heute eine Bounce-Mail gefunden, die wegen Spamverdacht (550 Message contained spam content

(antispamcloud.spam.objs03) ) von unserem (IONOS-Mailserver) geblockt wurde.

Meine Vermutung, das Postfach wurde schon wieder gehackt, das PW nicht verändert und wurden Mails darüber versendet.

Im Postausgang und in den gesendeten Elementen wurde keine Mail gefunden.

Daher kann ich auch keinen Header von den Mails liefern.

Ich habe heute die Mail-Archivierung bei IONOS für dieses Postfach aktiviert und erhoffe mir davon, dass wir hier eine solche Mail im Ausgang erwischen.

Ich bin ehrlich gesagt etwas verzweifelt, da mir IONOS kein Stück zur Seite steht und ich das Einfallstor nicht finden kann.

Laut IONOS wurde das PW des Postfachs zuletzt 2017 geändert.

Die letzte Änderung habe ich allerdings selbst gemacht, kann also zu 1000% sagen, dass das einfach nur falsch ist.

Das ganze habe ich auch auf postmaster-contact.ionos.de/ gemeldet, bin mir aber schon sehr sicher, dass hierbei nichts rumkommt.

Die Clients die der User verwendet: Laptop Win10 mit ESET, iPhone, Terminalserver der komplett abgeschottet ist (auch mit ESET) und der Webmailer von IONOS.

Kennt jemand diese Masche und weis, an welcher Schwachstelle hier angegriffen wurde?

Bisher bekannte Betreffe in den Spam-Mails:

Invoice - Reminder: Your payment is due January 11, 2023

Invoice PO#66343 Ready for payment

Bitte um Eure Hilfe - Vielen Dank und beste Grüße

Ich habe folgendes Problem:

Eins unserer Mail Business Konten bei IONOS wurde (wieder) gehackt.

Zur Vorgeschichte, das Postfach von kurz@meinedomain.de wurde bereits 2017 gehackt.

Die Ursache wurde damals (vor meiner Zeit als Admin dort) nicht herausgefunden.

Das Passwort wurde gewechselt und damals war dann alles gut.

Im November 2022 wurde das Postfach erneut gehackt.

Bemerkt wurde dies, da man versucht hat, das damit verbundene Steam-Konto zu plündern.

Zudem wurden die Mails von 14 Tagen (POP-Abruf) abgegriffen.

Seit dem wurden immer wieder Mails im gleichen Zusammenhang versendet.

Diese sahen so aus:

Der Absende-Name wurde gefakt (hier stand unser Mitarbeiter), der Absender war ein beliebiges Konto, dass ich nicht kenne. Hier kamen viele verschiedene Konten zum Einsatz.

Empfänger waren immer aus der Mail-Konversation der ursprünglichen Mail.

Wir haben im November mit IONOS Kontakt aufgenommen und wollten wissen, wann, wo und durch wen das Passwort geändert wurde. Leider kann IONOS das nicht nachvollziehen.

Wir haben darauf hin das Kundencenter von IONOS mit 2FA gesichert und das PW des Postfachs kurz@meinedomain.de geändert. Dies war vorher schon länger als 12 Zeichen und wurde auf ein 20 Zeichen langes von uns geändert.

Nun haben wir allerdings ein neues Problem. In dem Postfach wurde heute eine Bounce-Mail gefunden, die wegen Spamverdacht (550 Message contained spam content

(antispamcloud.spam.objs03) ) von unserem (IONOS-Mailserver) geblockt wurde.

This message was created automatically by mail delivery software.

A message that you sent could not be delivered to one or more of its recipients. This is a permanent error.

The following address failed:

ssmart@floodproofing.com:

SMTP error from remote server for TEXT command, host:

mx1.mtaroutes.com (149.13.75.27) reason: 550 Message contained spam content

(antispamcloud.spam.objs03)

--- The header of the original message is following. ---

Received: from afe-ehst.de ([104.238.61.198]) by mrelayeu.kundenserver.de

(mreue109 [213.165.67.113]) with ESMTPSA (Nemesis) id 1N2m7O-1oljnI49zY-013AKb for <ssmart@floodproofing.com>; Wed, 11 Jan 2023

15:59:14 +0100

Content-Type: multipart/mixed; boundary="--_NmP-d01c13a2f803f992-Part_1"

From: "noreply@billard-toulet.com" <kurz@meinedomain.de>

To: ssmart@floodproofing.com

Subject: Invoice - Reminder: Your payment is due January 11, 2023

Message-ID: <7742e11b-56bc-12d0-be2d-8ef29ed725b6@meinedomain.de>

Date: Wed, 11 Jan 2023 14:59:12 +0000

MIME-Version: 1.0

X-Provags-ID: V03:K1:wzCN+eWvDs8wQvUsh7P3+LkHx6fYAGXruD2XAqnIsfUr2XrTrhm

esFt5EAxEga5ALQ3gLonivuHruoUk+5v4CqHTCLJZYvAIyncq6t72KO2aZqHv7mWcyWfQzG

VrjtmYiy9e42EOaWyYGztNff9Id1jUSQQnXTfiMOKiccnWGomWZjpaqy+R5/JWgzg3AlPle

x9MzskjYmmbW7FEi0Cfig==

X-Spam-Flag: NO

UI-OutboundReport: notjunk:1;M01:P0:do+6alRqCTU=;zuSNdqCfAR2d5yFWbK8uZfh5fTU

cToQkiOHY8LcYcB2Sh9Ty3CEl/cXvLEC6Qj/X38tK2cHZSxzE4FWUqRKwnYNsIlF/3Feb/4bR

YRp2eaUC+pnMEROHwYPut0l+NFtsdkYTivCP7NUYGPeoRYLjzCJsZ1BxfMlxM6nCnbBNOujCO

KxL6/hso6J2znC3uycU+plpUFmL/WV+3E5hEfv18ojquVkCKEHgmRfNMz5rD8nrHH27cj4xAd

mGyQFYVhd5zwUT2lRD4PyeXHtP0H2MxN38XLszGnwHpV/kmcG/TgDPycjnGQ6No8btHs3MFXZ

Q+T732MkVxixBdMNzSIf5oXIkR+7Q9vJBfvQPj9A8DQtbsIBQi9fiLuALpGbidSeqjYKV5mOg

NP+fsrjOckJgJjyiHsmPN+X+YxugX39+Je3vICuLZTXTeIPspcHk26/ST5+TdBAnan2RqoXyC

WhaEGephDA3cy2uAJ1f9eJmJXEI13qzL/vCXZQu/E9UPS8ZaGRY08nVXXwePzINqd4JAWgnOQ

dl+AIAXdPLw3Ufm7Iwj7ZYoCgx2KHVPjjaDdjULhn9+u8NXrGU8rKnIMKkHw6AFBQl+5q7KWL

r5a2nBPs7DX/8Iciq/rSszyiCKkPL7HhMNGEX03R/VVqtuInGB6a98jXtDkrM8Qh8WnD7YzeF

xujE+jd/zsPWpK5DudHZsi02gAL+812md5Dwbv92lVpvmzxdgFRLqjyM6qiBoZCEgQ88TtGQn

vb28/lrPv+2hNRWFfzvgbmLpuh7yelGRE1nOHicYm4e5be2tb2V8EyUF45jC0Xnk7QCxQFIHF

dKMeine Vermutung, das Postfach wurde schon wieder gehackt, das PW nicht verändert und wurden Mails darüber versendet.

Im Postausgang und in den gesendeten Elementen wurde keine Mail gefunden.

Daher kann ich auch keinen Header von den Mails liefern.

Ich habe heute die Mail-Archivierung bei IONOS für dieses Postfach aktiviert und erhoffe mir davon, dass wir hier eine solche Mail im Ausgang erwischen.

Ich bin ehrlich gesagt etwas verzweifelt, da mir IONOS kein Stück zur Seite steht und ich das Einfallstor nicht finden kann.

Laut IONOS wurde das PW des Postfachs zuletzt 2017 geändert.

Die letzte Änderung habe ich allerdings selbst gemacht, kann also zu 1000% sagen, dass das einfach nur falsch ist.

Das ganze habe ich auch auf postmaster-contact.ionos.de/ gemeldet, bin mir aber schon sehr sicher, dass hierbei nichts rumkommt.

Die Clients die der User verwendet: Laptop Win10 mit ESET, iPhone, Terminalserver der komplett abgeschottet ist (auch mit ESET) und der Webmailer von IONOS.

Kennt jemand diese Masche und weis, an welcher Schwachstelle hier angegriffen wurde?

Bisher bekannte Betreffe in den Spam-Mails:

Invoice - Reminder: Your payment is due January 11, 2023

Invoice PO#66343 Ready for payment

Bitte um Eure Hilfe - Vielen Dank und beste Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5296478367

Url: https://administrator.de/forum/ionos-mail-account-hack-spam-mails-5296478367.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

3 Kommentare

Neuester Kommentar

Morschen.

Solange seitens IONOS keine Datenabwanderung gemeldet / zugegeben wird, muss einer eurer PC hier verantwortlich sein.

Eventuell hat jemand einen Keylogger unbemerkt am Start.

Webmailer mit gespeicherten Kennwörtern im Webbrowser sind gruselig und wenn der Browser eine ausnutzbare Schwachstelle hat, dann ist das ein Angriffsvektor.

Ist denn die Migration auf M365 oder einen eigenen Mail Server eine Option?

Wie viele Postfächer sind denn insgesamt vorhanden?

Gruß

Marc

Solange seitens IONOS keine Datenabwanderung gemeldet / zugegeben wird, muss einer eurer PC hier verantwortlich sein.

Eventuell hat jemand einen Keylogger unbemerkt am Start.

Webmailer mit gespeicherten Kennwörtern im Webbrowser sind gruselig und wenn der Browser eine ausnutzbare Schwachstelle hat, dann ist das ein Angriffsvektor.

Ist denn die Migration auf M365 oder einen eigenen Mail Server eine Option?

Wie viele Postfächer sind denn insgesamt vorhanden?

Gruß

Marc

Hallo,

Ich habe eine ähnliche Benachrichtigung von IONOS erhalten, in der es um einen Angriff auf mein Postfach mit folgendem Inhalt geht:

Ich habe alle Scans durchgeführt, Passwörter geändert usw., bin mir aber immer noch nicht sicher, wie das eigentlich passiert ist. Ich bin nicht davon überzeugt, dass mein Passwort verschlüsselt wurde. Ich habe online gesehen, dass es SMTP-Cracker von IONOS gibt, bin mir aber nicht sicher, wie effektiv diese sind. Möchten Sie die Meinung anderer dazu erfahren?

Ich habe eine ähnliche Benachrichtigung von IONOS erhalten, in der es um einen Angriff auf mein Postfach mit folgendem Inhalt geht:

Um den Versand von E-Mails zu stoppen und weiteren Missbrauch Ihres Postfachs zu verhindern, haben wir für diesen Vertrag den Versand von E-Mails blockiert. Ihr Postfach kann weiterhin eingehende E-Mails empfangen, derzeit jedoch keine versenden.

Details zum Vorfall:

- Absender: thomas.fuchs@quarterly-crossing.com

- Sendedatum: 23.06.2023 21:43:11 UTC

- Anzahl E-Mails: 70

- Anzahl der vom Empfänger abgelehnten E-Mails: 0

- Anzahl der von IONOS als Spam eingestuften E-Mails: 0

- Anzahl der an nicht vorhandene E-Mail-Adressen gesendeten E-Mails: 15

- Anzahl der eingehenden Beschwerden bezüglich Spam: 0

- Herkunftsland der IP: 20.241.x.x (USA)

– Name des Ursprungscomputers: Bug2.is3s51kr4qzenodofko5403ifb.ex.internal.cloudapp.net

- Empfängerdomäne: yahoo.com, aol.com, yahoo.fr, yahoo.com.tw, yahoo.co.id, rogers.com, yahoo.com.hk, yahoo.co.in, yahoo.com.ph, mighotels.comIch habe alle Scans durchgeführt, Passwörter geändert usw., bin mir aber immer noch nicht sicher, wie das eigentlich passiert ist. Ich bin nicht davon überzeugt, dass mein Passwort verschlüsselt wurde. Ich habe online gesehen, dass es SMTP-Cracker von IONOS gibt, bin mir aber nicht sicher, wie effektiv diese sind. Möchten Sie die Meinung anderer dazu erfahren?