Komplexes Netzwerk mit Tagged VLAN seltsames DNS Problem

Hallo

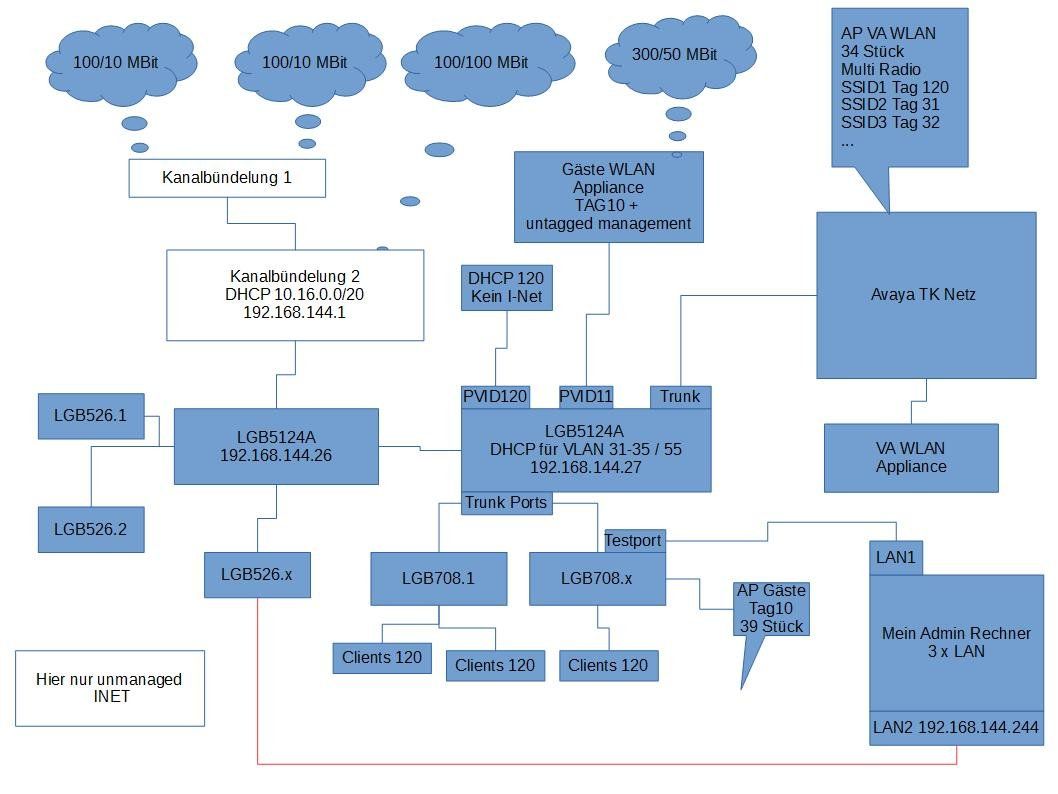

ich habe in einem komplexen Netzwerk ein seltsames DNS Problem. Ich fang mal mit der Netzstruktur an um einen Überblick zu gewähren, die dargestellten Netze / Konfigurationen sind nur teilweise dargestellt:

1. Internet Gateway (Ubiquit EdgeLite) (bündelt 2 vorgebündelte (100/100 und 100/10) Internetzugänge zu einem weiteren 100/10)

- Ausgehend 2 IP Adressen auf einem Port:

--10.16.0.1/20 mit DHCP (Pool 4000 User) und 192.168.144.1 ohne DHCP

--es gibt 2 feste Routen abgehend:

--- 1. Dest 192.168.155.0/24 Nexthop: 192.168.144.27

--- 2. Dest 10.17.0.0/16 Nexthop: 192.168.144.27

2 Ein 24Port Glasfaser Layer2+ Switch (Blackbox LGB5124A Rev1), an diesem hängen

-- 15 unmanaged Switche (Blackbox LGB516/LGB524), Hier funktioniert alles, DHCP vom EdgeLite

-- 1 24Port Glasfaser Layer2+ Switch (Blackbox LGB5124A Rev2 192.168.144.27)

-- der Switch ist komplett auf Hybrid / untag Port VLAN eingestellt, könnte also auch ein unmanaged sein, gabs alldeing nicht as Glasfaserswitch

3 Config des 2. Glasfaser Layer2+ Switch (Blackbox LGB5124A Rev2 192.168.144.27)

-- 9 LGB708A / 1110A (Trunkports PVID120 alle VLANS erlaubt)

-- Uplink an einem Port zur Weiterleitung in ein Netz aus Avaya POE Switchen

-- Link zum Gäste WLAN (kommt getaggt mit VID10 wird mit QinQ Tag auf 11 durchgeleitet, alle anderen VLANs verboten) -> funktioniert

-- Link zu einem Management Lan (externer DHCP) Access Port mit PVID120 -> Funtkioniert

-- Link zum 1. Glasfaserswitch Hybrid Port (PVID20 - Managmant Netz der Switche und der eigentliche Internetzugang für die folgen VLANS)

-- 5 weitere IP Adressen eingerichtet

---192.168.155.1/24(VLAN55)

---10.17.0.1/20(VLAN31) 10.17.16.1/20(VLAN32) ... 10.17.64.1/20(VLAN35)

---Zu jedem der VLANS 31-35 und 55 gibt es einen DHCP Server

für VLAN55 Beispiel Netz:192.168.155.0/24 Default Router: 192.168.155.1 DNS: 192.168.155.1 Broadcast: 192.168.155.255

es gibt eine Route 0.0.0.0/0 nach 192.168.144.1 und jeweils die Netzrouten z.B. 192.168.155.0/24 nach 192.168.155.1

-- DNS Proxy nach 192.168.144.1 enabled

Was funktioniert:

Stecke ich mich an dem LGB1110A an und gebe dem Port dort die PVID55 (Access Port) bekomme ich eine IP Adresse aus dem Pool mit richtigem Gateway und DNS Server.

Ping auf www.google.de oder auch www.sky.de funktionieren (auch nach ipconfig /flushdns)

Allerdings sagen die angeschlossen Rechner alle "kein Internetzugang" im Netzwerkstatus und man kann auch nicht per Browser auf eine Webseite zugreifen.

nslookup sagt

Standardserver: Unknown

Adresse: 192.168.155.1 (Vom LGB4124 VLAN55)

Gebe ich mir an dem Port PVID20 bekomme ich eine Adresse aus dem EdgeLite und die funktionier Komplett alledings auch hier:

nslookup

Standardserver: Unknown

Adresse 10.16.0.1 (vom EdgeLite)

Komischerweise hat es einmal ganz kurz funktioniert als ich im EdgeLite die Route 1 gelöscht und wieder angelegt hab. Nach 10 Sekunden war dann aber wieder das hässliche gelbe Ausrufezeichen im Netzwerkanschluss.

Neustarts der Router / Switche brachte auch nichts. Das Problem besteht auch nur bei den VLANS die auf dem Switch erzeugt werden und deren DHCP Server da läuft. Leider kann ich den nicht auf den EdgeLite auslagern weil der keine VLANS unterstützt.

Ich bin mit meinem Latein am Ende. Vielleicht hat ja hier jemand eine Idee.

Gruß René

ich habe in einem komplexen Netzwerk ein seltsames DNS Problem. Ich fang mal mit der Netzstruktur an um einen Überblick zu gewähren, die dargestellten Netze / Konfigurationen sind nur teilweise dargestellt:

1. Internet Gateway (Ubiquit EdgeLite) (bündelt 2 vorgebündelte (100/100 und 100/10) Internetzugänge zu einem weiteren 100/10)

- Ausgehend 2 IP Adressen auf einem Port:

--10.16.0.1/20 mit DHCP (Pool 4000 User) und 192.168.144.1 ohne DHCP

--es gibt 2 feste Routen abgehend:

--- 1. Dest 192.168.155.0/24 Nexthop: 192.168.144.27

--- 2. Dest 10.17.0.0/16 Nexthop: 192.168.144.27

2 Ein 24Port Glasfaser Layer2+ Switch (Blackbox LGB5124A Rev1), an diesem hängen

-- 15 unmanaged Switche (Blackbox LGB516/LGB524), Hier funktioniert alles, DHCP vom EdgeLite

-- 1 24Port Glasfaser Layer2+ Switch (Blackbox LGB5124A Rev2 192.168.144.27)

-- der Switch ist komplett auf Hybrid / untag Port VLAN eingestellt, könnte also auch ein unmanaged sein, gabs alldeing nicht as Glasfaserswitch

3 Config des 2. Glasfaser Layer2+ Switch (Blackbox LGB5124A Rev2 192.168.144.27)

-- 9 LGB708A / 1110A (Trunkports PVID120 alle VLANS erlaubt)

-- Uplink an einem Port zur Weiterleitung in ein Netz aus Avaya POE Switchen

-- Link zum Gäste WLAN (kommt getaggt mit VID10 wird mit QinQ Tag auf 11 durchgeleitet, alle anderen VLANs verboten) -> funktioniert

-- Link zu einem Management Lan (externer DHCP) Access Port mit PVID120 -> Funtkioniert

-- Link zum 1. Glasfaserswitch Hybrid Port (PVID20 - Managmant Netz der Switche und der eigentliche Internetzugang für die folgen VLANS)

-- 5 weitere IP Adressen eingerichtet

---192.168.155.1/24(VLAN55)

---10.17.0.1/20(VLAN31) 10.17.16.1/20(VLAN32) ... 10.17.64.1/20(VLAN35)

---Zu jedem der VLANS 31-35 und 55 gibt es einen DHCP Server

für VLAN55 Beispiel Netz:192.168.155.0/24 Default Router: 192.168.155.1 DNS: 192.168.155.1 Broadcast: 192.168.155.255

es gibt eine Route 0.0.0.0/0 nach 192.168.144.1 und jeweils die Netzrouten z.B. 192.168.155.0/24 nach 192.168.155.1

-- DNS Proxy nach 192.168.144.1 enabled

Was funktioniert:

Stecke ich mich an dem LGB1110A an und gebe dem Port dort die PVID55 (Access Port) bekomme ich eine IP Adresse aus dem Pool mit richtigem Gateway und DNS Server.

Ping auf www.google.de oder auch www.sky.de funktionieren (auch nach ipconfig /flushdns)

Allerdings sagen die angeschlossen Rechner alle "kein Internetzugang" im Netzwerkstatus und man kann auch nicht per Browser auf eine Webseite zugreifen.

nslookup sagt

Standardserver: Unknown

Adresse: 192.168.155.1 (Vom LGB4124 VLAN55)

Gebe ich mir an dem Port PVID20 bekomme ich eine Adresse aus dem EdgeLite und die funktionier Komplett alledings auch hier:

nslookup

Standardserver: Unknown

Adresse 10.16.0.1 (vom EdgeLite)

Komischerweise hat es einmal ganz kurz funktioniert als ich im EdgeLite die Route 1 gelöscht und wieder angelegt hab. Nach 10 Sekunden war dann aber wieder das hässliche gelbe Ausrufezeichen im Netzwerkanschluss.

Neustarts der Router / Switche brachte auch nichts. Das Problem besteht auch nur bei den VLANS die auf dem Switch erzeugt werden und deren DHCP Server da läuft. Leider kann ich den nicht auf den EdgeLite auslagern weil der keine VLANS unterstützt.

Ich bin mit meinem Latein am Ende. Vielleicht hat ja hier jemand eine Idee.

Gruß René

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 373280

Url: https://administrator.de/forum/komplexes-netzwerk-mit-tagged-vlan-seltsames-dns-problem-373280.html

Ausgedruckt am: 18.07.2025 um 22:07 Uhr

26 Kommentare

Neuester Kommentar

Moin,

magst du mal ein Bild zu dem Netzwerk erstellen? Das kann man so nur schwer verstehen.

Bitte schön mit allen Subnetzen und Terminierungspunkten. (VLANs usw.)

Ich blicke bei besten Willen nicht ganz durch, aber du scheinst die Netze vermischt und nicht sauber getrennt zu haben.

Kompliziert ist dies noch lange nicht, nur sehr unverständlich beschrieben.

Das schöne an Ethernet ist eben, dass es gradlinig zu verstehen ist. Somit werden dann eben große Netze unübersichtlich.

Ich schätze eine ähnlich Struktur fahre ich sogar zuhause.

Gruß

Spirit

magst du mal ein Bild zu dem Netzwerk erstellen? Das kann man so nur schwer verstehen.

Bitte schön mit allen Subnetzen und Terminierungspunkten. (VLANs usw.)

Ich blicke bei besten Willen nicht ganz durch, aber du scheinst die Netze vermischt und nicht sauber getrennt zu haben.

Kompliziert ist dies noch lange nicht, nur sehr unverständlich beschrieben.

Das schöne an Ethernet ist eben, dass es gradlinig zu verstehen ist. Somit werden dann eben große Netze unübersichtlich.

Ich schätze eine ähnlich Struktur fahre ich sogar zuhause.

Gruß

Spirit

Nicht boese sein, Rene. Aber Du bist frech!

Ich hab den Groesseren.

Wir haben ein Netz was ueber mehrere Staaten in Europa, Asien und Amerika geht. Alles mit VPN und all dem Krams. Und das ist nur ein (wie Du sagst) Teilausschnitt.

Wenn Du hier jedem der helfen will das Wissen so plump in Abrede stellst, warum hast Du Dich hier angemeldet?

Kopfschuettel...

BFF

aber ich glaube bei dir zu Hause ist das im Vergleich zu dem was wir laufen eher small... wir versorgen mit dem Netz und der Struktur 80000qm Nutzfläche. deswegen ist das auch nur ein Teilausschnitt des Netzes.

Ich hab den Groesseren.

Wir haben ein Netz was ueber mehrere Staaten in Europa, Asien und Amerika geht. Alles mit VPN und all dem Krams. Und das ist nur ein (wie Du sagst) Teilausschnitt.

Wenn Du hier jedem der helfen will das Wissen so plump in Abrede stellst, warum hast Du Dich hier angemeldet?

Kopfschuettel...

BFF

Guten Morgen,

nur kurze Frage zwischendurch. Deine DNS-Server die du in den VLAN's angibst können selber aber alles sauber auflösen (z.B. google.de) ? Und erreichst du per Ping in den jeweiligen Netzen von den Clients aus auch den DNS-Server?

Gruß

nur kurze Frage zwischendurch. Deine DNS-Server die du in den VLAN's angibst können selber aber alles sauber auflösen (z.B. google.de) ? Und erreichst du per Ping in den jeweiligen Netzen von den Clients aus auch den DNS-Server?

Gruß

Moin ...

Sorry, aber das sieht trotz des Umfangs nach Kraut und Rüben und aus ....

Du beschreibst Layer2 Switche auf denen du Vlan's anlegst .... nun gut aber wo werden diese dann geroutet??

Wenn das Netz so gut aufgebaut ist wie deine Beschreibung, dann ist es nur wenig verwunderlich das es nicht läuft ....

Happy Day ....

Sorry, aber das sieht trotz des Umfangs nach Kraut und Rüben und aus ....

Du beschreibst Layer2 Switche auf denen du Vlan's anlegst .... nun gut aber wo werden diese dann geroutet??

Wenn das Netz so gut aufgebaut ist wie deine Beschreibung, dann ist es nur wenig verwunderlich das es nicht läuft ....

Happy Day ....

Ein DNS Problem hat ja per se erstmal rein gar nichts mit dem Design zu tun auch wenn das ziemlich gruselig aussieht auf den ersten Blick.

In den DHCP Netzen wird ja eine DNS Server IP an die Clients propagiert was man ja einfachst mit ipconfig -all herausbekommt. Der DNS Server hat selber eine Weiterleitung auf die Internet Router IP welcher DNS Proxy ins Internet ist.

Soviel zum Groben...

Ob diese DNS Server dann routingtechnisch aus dem VLAN Segment erreichbar sind kann man mit einem simplen Ping oder auch einem Traceroute (tracert bei Winblows) checken. Letzteres zeigt einem auch noch die Routing Hops an !

Soweit so gut zur Infrastruktur.

Wenn der Server so erreichbar ist im Netzwerk zeigt ein simples **nslookup* ob er auch alle Namen auflösen kann.

3 simpelste und einfachste Schritte um dem Problem auf den Grund zu gehen.

Die Frage vom Kollegen ashnod ist also berechtigt. WO geroutet wird und ob die DNS Server routingtechnisch erreichbar sind.

Ob diese Blackbox Switches L3 Switches sind bzw. WO geroutet wird hat uns der TO ja noch nirgendwo verraten.

Blackbox ist so ziemlich der letzte Schrott an Netzwerkhardware was es auf dem Markt gibt.

Was aber ganz sicher primär kein Grund für das DNS Problem darstellt.

Nebenbei wäre es mal interessant welches Adjektiv der TO denn z.B. für ein Netzwerk mit 200 Switches und 5000 Usern in petto hat ?

Komplex ist wie immer im Leben ein relativer Begriff !

In den DHCP Netzen wird ja eine DNS Server IP an die Clients propagiert was man ja einfachst mit ipconfig -all herausbekommt. Der DNS Server hat selber eine Weiterleitung auf die Internet Router IP welcher DNS Proxy ins Internet ist.

Soviel zum Groben...

Ob diese DNS Server dann routingtechnisch aus dem VLAN Segment erreichbar sind kann man mit einem simplen Ping oder auch einem Traceroute (tracert bei Winblows) checken. Letzteres zeigt einem auch noch die Routing Hops an !

Soweit so gut zur Infrastruktur.

Wenn der Server so erreichbar ist im Netzwerk zeigt ein simples **nslookup* ob er auch alle Namen auflösen kann.

3 simpelste und einfachste Schritte um dem Problem auf den Grund zu gehen.

Die Frage vom Kollegen ashnod ist also berechtigt. WO geroutet wird und ob die DNS Server routingtechnisch erreichbar sind.

Ob diese Blackbox Switches L3 Switches sind bzw. WO geroutet wird hat uns der TO ja noch nirgendwo verraten.

Blackbox ist so ziemlich der letzte Schrott an Netzwerkhardware was es auf dem Markt gibt.

Was aber ganz sicher primär kein Grund für das DNS Problem darstellt.

Nebenbei wäre es mal interessant welches Adjektiv der TO denn z.B. für ein Netzwerk mit 200 Switches und 5000 Usern in petto hat ?

Komplex ist wie immer im Leben ein relativer Begriff !

Komischerweise sperrt der Switch jeglichen Traffic außer Ping und Tracert wenn das Access Management aktiv ist.

Eben typisch Blackbox Schrott. Sehr schwachbrüstige CPU die nicht beides kann. Na ja, dafür sind die bekannt und berühmt berüchtigt aber da gilt eben wie immer "you get what you pay for". Da hat also jemand sehr wenig Gewicht auf das Netzwerk und seine Leistungsfähigkeit gesetzt bzw. war ihm nicht wirklich wichtig !Zum, Rest zu diesem Hersteller muss man wohl nichts mehr weiter kommentieren....

Aber gut wenn nun alles wieder rennt wie es soll..

Case closed

Es gibt eine logische Abhängigkeit. Nämlich von Anschaffungskosten zu Betriebs- Personalkosten kosten.

Bekommt man als ITler im ersten Jahr der Ausbildung beigebracht.

Wenn sich die Chefetage dem nicht im klaren ist hat diese mittlerweile meiner Meinung die Bedeutung und Wichtigkeit einer jeden IT Infrastruktur in heutigen Unternehmen verkannt.

Bekommt man als ITler im ersten Jahr der Ausbildung beigebracht.

Wenn sich die Chefetage dem nicht im klaren ist hat diese mittlerweile meiner Meinung die Bedeutung und Wichtigkeit einer jeden IT Infrastruktur in heutigen Unternehmen verkannt.

laut Datenblatt erreicht werden zählt nur der Preis.

Das ist schlicht falsch ! Auch im öffentlichen Bereich entscheidet immer die Wirtschaftlichkeit. So steht es jedenfalls in den Richtlinien.Das traurige in dem o.a Fall ist das Laien das entscheiden und auch damit arbeiten. Normalerweise nehmen sich öffentliche Auftraggeber die fachfremd sind und keinerlei Mitarbeiter haben die fachkompetent sind immer einen externen Consulter an die Seite. Und bei denen sind Anbieter wie die mit den "schwarzen Boxen" schon seit Jahren berühmt berüchtigt und ein NoGo.

Was dabei rauskommt wenn man diese blind einsetzt und nicht nachhaltig bzw. vorausplanend denkt zeigt das obige, traurige Praxisbeispiel ja nur zu gut.

Das da Steuergelder zum Teil sinnfrei verbrannt werden durch solche Praxis will man besser gar nicht erst wissen

ob der DHCP Pool von knapp 8000 Adressen reicht

Auch solche Statements sind eher gruselig und will man auch eigentlich nicht weiter kommentieren.Nur so viel: Jeder Netzwerker lernt in der Netzwerk Grundschule das Layer 2 Segmente nie mahr als 150 bis maximal 200 Clients in einer Collision Domain betrieben werden sollen.

Und hier redest du von 8000 ? Das ist doch nicht wirklich dein Ernst, oder ?

Schon mal was von Segmentierung mit VLANs gehört ?? Mit so einem dummen und flachen Design dieser Größenordnung ist dein Schiffbruch vorprogrammiert !

Zitat von @TheBit:

Das wird schon funktionieren da das WLAN Array mit aktivem Roaming läuft. Daher müssen alle IPs im selben VLAN sein

Damit sollte das Thema hier endgültig gelöst sein

Gruß René

Das wird schon funktionieren da das WLAN Array mit aktivem Roaming läuft. Daher müssen alle IPs im selben VLAN sein

Damit sollte das Thema hier endgültig gelöst sein

Gruß René

Deine Aussage ist so nicht korrekt. Wäre es so könnte man roamingfunktionen direkt vergessen da die Last im Netzwerk nicht gehändelt werden könnte.

// wie hoch ist eigentlich eure Ausfallquote der Hardware wenn diese so stark unter Last betrieben wird? Rentiert sich das?

Daher müssen alle IPs im selben VLAN sein

Ist auch nicht richtig. Wenn es ein Controller basiertes WLAN ist sollte das Mobile IP können und dann ist L2 keine Pflicht.bei insgesamt 89 Radios sind das Max 5696

Tödlich für eine flache Layer 2 Struktur...aber egal.4 Radios gibt es nicht auf APs. Maximal 2 (2,4 Ghz und 5 Ghz) der Rest ist MSSID.

Zitat von @TheBit:

4Radios (Einzelne Sendemodule) haben der XA4-240 und der XR2436 die anderen haben 2. Von den Modulen ist immer eines umschaltbar 2,4 und 5 GHz die anderen nur 5GHz auf jeweils einem Sendekanal.

4Radios (Einzelne Sendemodule) haben der XA4-240 und der XR2436 die anderen haben 2. Von den Modulen ist immer eines umschaltbar 2,4 und 5 GHz die anderen nur 5GHz auf jeweils einem Sendekanal.

Ist leider auch nicht das gelbe vom Ei.

Wieder ne Preisentscheidung..

Für sowas sind doch Systemhäuser da.

Getestet wurden Ruckus und Xirrus. Die Performance war relativ gleichwertig.

Das kann unmöglich sein, denn die Antennentechnik ist gravierend anders bei Ruckus. Durch deren Beamforming Feature haben die einen erheblichen Vorteil gegenüber herkömmlichen Herstellern.Siehe dazu auch hier:

wlanpros2.project.ihelphosting.com/wp-content/uploads/2013/02/Wi ...

So sieht ein professioneller Test aus.

Das gerade ein WLAN Nobody wie Xirrus mit völlig veralteter Technik da ebenbürtig sein soll lässt doch erheblichen Zweifel an der Kompetenz dieses "Systemhauses" aufkommen.

Xirrus ist rein aus WLAN Sicht auch alter Schrott. Riverbed hat sich die nur dazugekauft um sein Portfolio abzurunden.

Deren Fokus ist ein völlig anderer aber ganz sicher kein WLAN. Da wird auch nichts weiterentwickelt. Der Marktanteil von Xirrus spricht da einen ganz deutliche Sprache.

Aber egal...jeder bekommt das WLAN was er verdient.

Ich denke damit ist hier nun genug gesagt.

Das ist richtig ! Zeigt aber das man auch mit Billigschrott etwas halbwegs Funktionierendes basteln kann. Ob das dann wirklich ALLEN Anforderungen gerecht wird sei dann mal dahingestellt.Case closed !