Outdoor LAN Anschlüsse (Kamera, AP) absichern, nur wie?

Hallo zusammen,

ich möchte meine außen liegenden LAN-Anschlüsse absichern und komme dabei nicht wirklich weiter.

Draußen sind 10 Hikvision Kameras und ein UniFi AC Mesh Access Point, die an 3 unmanaged PoE-Switches in wetterfesten Schaltschränken hängen.

Mein Ziel ist es, zu verhindern, dass jemand physisch den LAN-Stecker an den Außenanschlüssen zieht und mit eigenem Gerät Zugang zu meinem Heimnetz bekommt.

Mein Netzwerk:

Fritzbox 7590 als Router und Internet-Gateway

Im Haus normales LAN mit unmanaged Switches auf zwei Etagen

UniFi Controller läuft auf einem 24/7 Windows-Server im Heimnetz

WLAN mit 3 UniFi AC Lite, getrennt in Gast- und Heimnetz; der Outdoor AP ist im Gast- oder Heimnetz integriert

Smart Home (ioBroker + Jarvis auf Ubuntu mini pc) läuft im Heimnetz und braucht Zugriff auf die Kamerastreams

Zugriff von außen via Fritzbox WireGuard VPN auf das Smart Home

Hikvision Kameras speichern die Video Feeds bei Bewegung auf dem 24/7 Windows-Server

Das Smart Home benötigt Zugriff auf mehrere Geräte im Netzwerk, weshalb ich denke, dass es aufwändig wäre, alles in ein eigenes VLAN zu setzen, da dann viele Geräte mit rein müssten.

Ich habe schon viel mit ChatGPT diskutiert und lande oft bei der Empfehlung, ein UniFi Gateway einzusetzen. Allerdings bringt das Probleme mit doppeltem NAT mit sich, und die UniFi Dream Machine kostet mit ca. 400 € auch einiges.

Meine Frage:

Was wäre eure Idee, wie ich die Außenanschlüsse und Geräte sicher und möglichst einfach absichern kann, ohne zu viel Komplexität oder Kosten zu verursachen?

Vielen Dank

ich möchte meine außen liegenden LAN-Anschlüsse absichern und komme dabei nicht wirklich weiter.

Draußen sind 10 Hikvision Kameras und ein UniFi AC Mesh Access Point, die an 3 unmanaged PoE-Switches in wetterfesten Schaltschränken hängen.

Mein Ziel ist es, zu verhindern, dass jemand physisch den LAN-Stecker an den Außenanschlüssen zieht und mit eigenem Gerät Zugang zu meinem Heimnetz bekommt.

Mein Netzwerk:

Fritzbox 7590 als Router und Internet-Gateway

Im Haus normales LAN mit unmanaged Switches auf zwei Etagen

UniFi Controller läuft auf einem 24/7 Windows-Server im Heimnetz

WLAN mit 3 UniFi AC Lite, getrennt in Gast- und Heimnetz; der Outdoor AP ist im Gast- oder Heimnetz integriert

Smart Home (ioBroker + Jarvis auf Ubuntu mini pc) läuft im Heimnetz und braucht Zugriff auf die Kamerastreams

Zugriff von außen via Fritzbox WireGuard VPN auf das Smart Home

Hikvision Kameras speichern die Video Feeds bei Bewegung auf dem 24/7 Windows-Server

Das Smart Home benötigt Zugriff auf mehrere Geräte im Netzwerk, weshalb ich denke, dass es aufwändig wäre, alles in ein eigenes VLAN zu setzen, da dann viele Geräte mit rein müssten.

Ich habe schon viel mit ChatGPT diskutiert und lande oft bei der Empfehlung, ein UniFi Gateway einzusetzen. Allerdings bringt das Probleme mit doppeltem NAT mit sich, und die UniFi Dream Machine kostet mit ca. 400 € auch einiges.

Meine Frage:

Was wäre eure Idee, wie ich die Außenanschlüsse und Geräte sicher und möglichst einfach absichern kann, ohne zu viel Komplexität oder Kosten zu verursachen?

Vielen Dank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 673772

Url: https://administrator.de/forum/lan-sicherheit-outdoor-netzwerk-673772.html

Ausgedruckt am: 19.07.2025 um 03:07 Uhr

15 Kommentare

Neuester Kommentar

Hi

kurz: NAC (Network Access Control) - was nicht deinen festzulegenden Richtlinien entspricht, wird nicht ins Netzwerk reingelassen.

Könnte man z. B. auf Basis von Zertifikaten und RADIUS (IEEE 802.1x) aufsetzen.

Oder, wenn deine Switches es unterstützen, eine Regel definieren, die den Port dauerhaft down setzt, wenn die Verbindung getrennt wird. Dann muss du im Zweifel manuell prüfen und wieder aktivieren.

Aber hatte das "unmanaged Switche" überlesen - da musst du vermutlich doch ein wenig investieren.

Gruß

TA

kurz: NAC (Network Access Control) - was nicht deinen festzulegenden Richtlinien entspricht, wird nicht ins Netzwerk reingelassen.

Könnte man z. B. auf Basis von Zertifikaten und RADIUS (IEEE 802.1x) aufsetzen.

Oder, wenn deine Switches es unterstützen, eine Regel definieren, die den Port dauerhaft down setzt, wenn die Verbindung getrennt wird. Dann muss du im Zweifel manuell prüfen und wieder aktivieren.

Aber hatte das "unmanaged Switche" überlesen - da musst du vermutlich doch ein wenig investieren.

Gruß

TA

Ja, ohne managed Switche geht das nicht, außer mit der Methode von kpunkt.

Mit managed Switchen kannst Du dann die Geräte einfach in ein VLAN (Kamera-LAN) verfrachten, in welchem sie dann alleine sind. Der Smart Home benötigt dann ebenfalls eine Netzwerkschnittstelle ins Kamera-LAN oder per Router.

Statt einem VLAN kannst Du auch physisch getrennte Switche und Netzwerkleitungen verwenden, dann benötigst Du jedoch für das Kamera-LAN weitere eigene Switche.

Mit managed Switchen kannst Du dann die Geräte einfach in ein VLAN (Kamera-LAN) verfrachten, in welchem sie dann alleine sind. Der Smart Home benötigt dann ebenfalls eine Netzwerkschnittstelle ins Kamera-LAN oder per Router.

Statt einem VLAN kannst Du auch physisch getrennte Switche und Netzwerkleitungen verwenden, dann benötigst Du jedoch für das Kamera-LAN weitere eigene Switche.

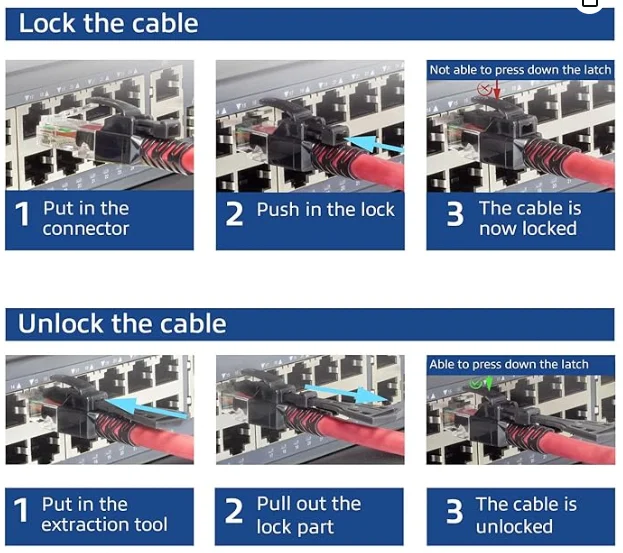

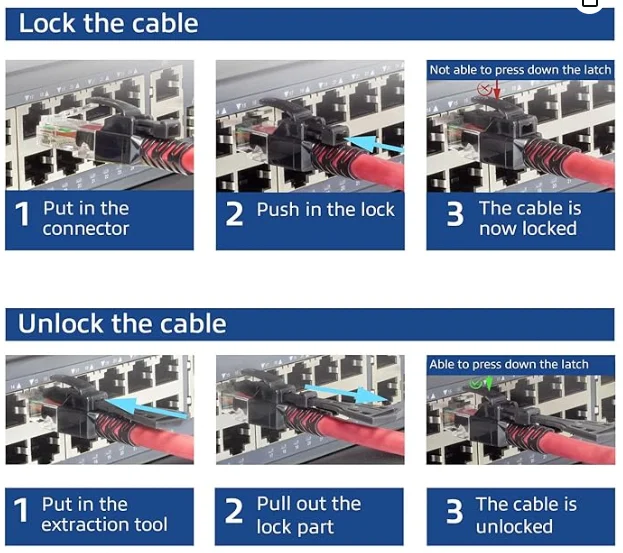

abschliessbare LAN Kabel (unter google so gefunden)

amazon.de/ACT-Abschlie%C3%9Fbares-Schl%C3%B6ssel-Patchkabel-Knic ...

prinzipiell gibt es Blindstecker die abschliessbar sind um Dosen zu schützen, aber ich denke wenn man mal bisschen sucht findet man auch Schlösser für LAN-Stecker. vielleicht bei reichelt, pollin oder conrad mal kuckn...

amazon.de/ACT-Abschlie%C3%9Fbares-Schl%C3%B6ssel-Patchkabel-Knic ...

prinzipiell gibt es Blindstecker die abschliessbar sind um Dosen zu schützen, aber ich denke wenn man mal bisschen sucht findet man auch Schlösser für LAN-Stecker. vielleicht bei reichelt, pollin oder conrad mal kuckn...

Sofern du eine netzwerktechnische "Absicherung" meinst ist dann, wie oben schon mehrfach gesagt, immer 802.1x oder MAB die erste und beste Wahl. Warum nicht einmal eine dümmliche KI das ausgespuckt hat bleibt schleierhaft, aber nundenn. Zeigt wozu KI fähig ist... 🤣

Alle Details zur Port Authentisierung an LAN Switches findest du u.a. hier:

Freeradius Management mit WebGUI

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Mit einem kleinen 25€ Raspberry Pi halten sich auch Kosten und Aufwand in Grenzen.

Ist es die physische Absicherung gilt das oben Gesagte: Heißkleber, Silikon, Acryl, ....

Alle Details zur Port Authentisierung an LAN Switches findest du u.a. hier:

Freeradius Management mit WebGUI

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Mit einem kleinen 25€ Raspberry Pi halten sich auch Kosten und Aufwand in Grenzen.

Denn der kann sich nicht selbst mit 802.1x am Switch Port authentifizieren.

Den authentisierst du dann über seine Hardware Mac Adresse (MAB). Das macht man generell mit allen Endgeräten die keinen 802.1x Client mit an Bord haben.Ist es die physische Absicherung gilt das oben Gesagte: Heißkleber, Silikon, Acryl, ....

zu 50% sicher, da der Angreifer die vorhandene MAC der Kamera nehmen kann.

Wenn man sich für UBQT Billigkram entscheidet muss man mit dem Manko leider leben. 50% sind aber besser als nix.Vermutlich ist die Rate noch deutlich höher denn der Prozentsatz derjenigen die überhaupt noch wissen wie man eine Mac Adresse anpasst geht stetig gegen Null.

vermutlich die einfachste auch kostentechnische lösung wird sein:

- kleine Firewall Appliance

oder

- programmierbarer Layer 3 Switch, kleiner 8 Port oder so von Cisco

- bei der Firewall entsprechend die billig switche uaf die eine Seite, am besten internen DHCP von der Firewall, mit MAC filter, und das NATen zum Internet Router. Gleichzeitig Rules die verhindern das dein Kamera Netzwerk (eigener IP Netzbereich) die verbindung zu deinem internen netz auf dem Router zugreifen kann.

- Programmierbarer switch mehr oder minder gleich wie Firewall, eigenes VLAN und ACL Rules fürs routing wo halt auch verboten wird mit dem internen netz zu reden... beim Switch wichtig vorher checken ob man den auch so programmieren kann und nutzen wie man will...

sollte beides unter 250,- liegen... firewall ggf. auch hardware wie rasperryPi und entsprechendes FW Image möglich...

Sollte man auch strom kosten im auge behalten als privat mensch, wenn man da nen normalen PC laufen lässt ist man am ende mit locker 50,-/Monat dabei an stromkosten...

- kleine Firewall Appliance

oder

- programmierbarer Layer 3 Switch, kleiner 8 Port oder so von Cisco

- bei der Firewall entsprechend die billig switche uaf die eine Seite, am besten internen DHCP von der Firewall, mit MAC filter, und das NATen zum Internet Router. Gleichzeitig Rules die verhindern das dein Kamera Netzwerk (eigener IP Netzbereich) die verbindung zu deinem internen netz auf dem Router zugreifen kann.

- Programmierbarer switch mehr oder minder gleich wie Firewall, eigenes VLAN und ACL Rules fürs routing wo halt auch verboten wird mit dem internen netz zu reden... beim Switch wichtig vorher checken ob man den auch so programmieren kann und nutzen wie man will...

sollte beides unter 250,- liegen... firewall ggf. auch hardware wie rasperryPi und entsprechendes FW Image möglich...

Sollte man auch strom kosten im auge behalten als privat mensch, wenn man da nen normalen PC laufen lässt ist man am ende mit locker 50,-/Monat dabei an stromkosten...

Eine Alternative wäre den UBQT Switch zu entsorgen und einen preiswerten Mikrotik Switch mit Router OS dahinzustellen.

Der hat einen vollständigen Radius Server mit KlickiBunti GUI gleich an Bord und kann alle Dot1x und MAB Anforderungen umfassend erfüllen ohne eine extra Hardware bemühen zu müssen!

Soll aber die bestehende Infrastruktur Hardware bleiben dann ist ein Raspberry Pi Zero mit Freeradius und GUI vom Preis her nur durch einen Mikrotik hAP-Lite zu schlagen bzw. gleichwertig. Diese beiden HW Optionen wären für den TO die einfachste, schnellste und auch preiswerteste Möglichkeit einen Radius Server ins bestehende Netz zu bekommen.

Der hat einen vollständigen Radius Server mit KlickiBunti GUI gleich an Bord und kann alle Dot1x und MAB Anforderungen umfassend erfüllen ohne eine extra Hardware bemühen zu müssen!

Soll aber die bestehende Infrastruktur Hardware bleiben dann ist ein Raspberry Pi Zero mit Freeradius und GUI vom Preis her nur durch einen Mikrotik hAP-Lite zu schlagen bzw. gleichwertig. Diese beiden HW Optionen wären für den TO die einfachste, schnellste und auch preiswerteste Möglichkeit einen Radius Server ins bestehende Netz zu bekommen.

Wenn es das denn nun war als Lösung bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Zumindest bei den Herstellern wo ich es getestet habe wird eine geänderte MAC erkannt.

Wenn sich ein anderes Gerät mit der gleichen MAC meldet, jedoch nicht.Außerdem sollte man darauf achten, dass die MAC Adresse eben nicht auf den Geräten sichtbar irgendwo aufgeklebt ist.

Naja, man schließt die Kamera dann irgendwo an, macht einen ARP und dann hat man die MAC wieder.Ganz so sicher ist es also doch nicht, einigen wir uns auf "unwahrscheinlicher"