Lancom Router und Cisco L3 Switch - woher kommen Intruder Detection Meldungen im Gast-LAN

Hallo Zusammen,

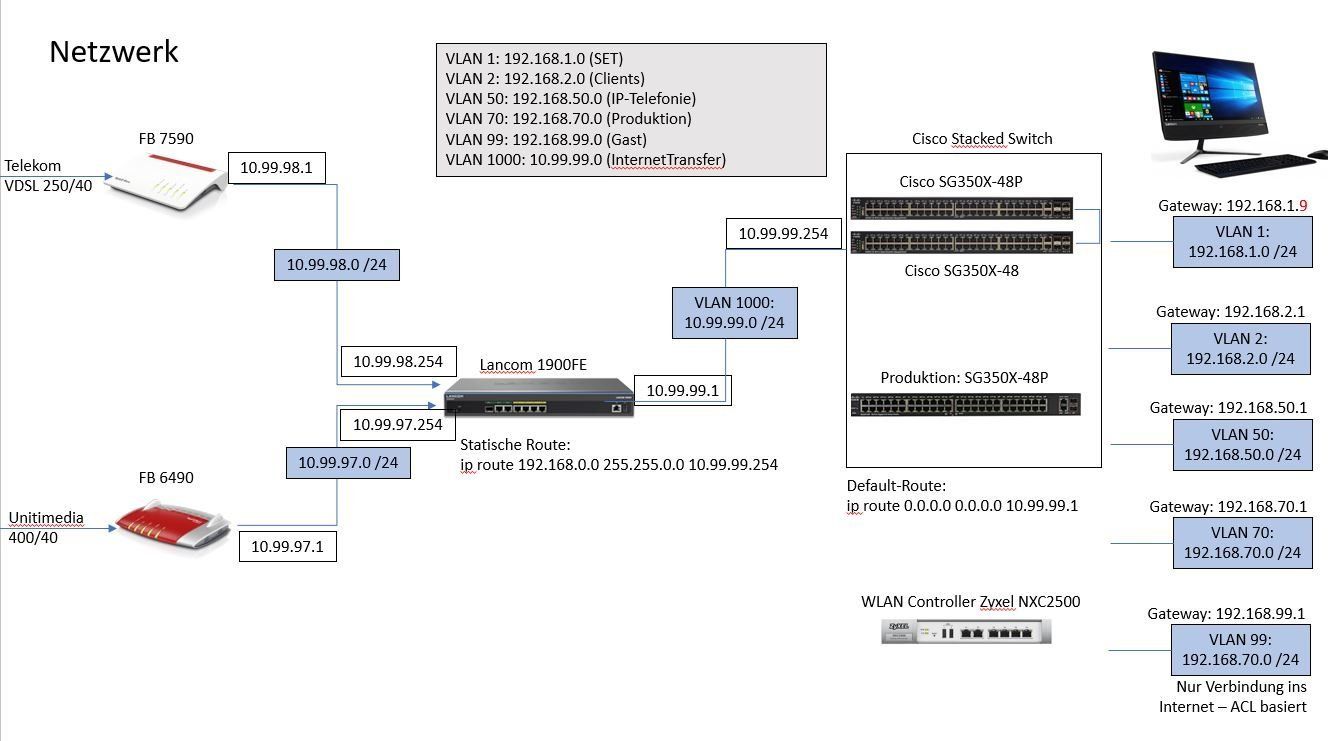

ich habe folgende Konfig:

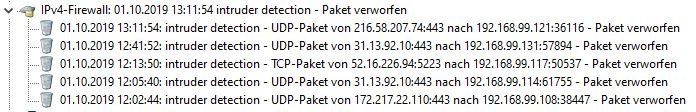

Im Lancom Lanmonitor sehe ich unter IPv4 Firewall viele Einträge mit "Intruder Detection", die alle auf Adressen in meinem Gast-Netz "zeigen" (siehe Datei im Anhang). Sie haben ganz unterschiedliche Ports

Diese Einträge wundern mich, da ich nur 2 Ports als Port-Weiterleitungen von den Fritzboxen zum Lancom eingerichtet habe. Und keiner dieser Port-Weiterleitungen geht ins Gast-WLAN. Zudem sind eben auch Einträge im Lancom Intruder Protection Protokoll, die auf ganz andere Ports gehen.

Ich habe 2 Ideen, woher diese Einträge kommen könnten:

Was meint ihr?

Hier die Warnungen im Lanmonitor:

PS: mir ist klar, dass der Lancom schon genau dafür ausgelegt ist, diese Pakete zu verwerfen und daher nichts passiert. Hätte ich ein normales Modem statt Fritzbox, dann würde auch der gesamte Internet-Traffic beim Lancom aufschlagen. Aber nachdem die Fritzboxen nun schon mal da sind (war bei Unitymedia die einzige angebotene Option), dachte ich, es wäre schön, den nicht erwünschten Traffic von außen an der ersten möglichen Stelle raus zu filtern.

Vielen Dank,

Tom

ich habe folgende Konfig:

- Internet über 2 Fritzboxen (1 x Kabel, 1 x VDSL)

- Lancom MulitWAN Router 1900 - dieser verteilt den Traffic im Loadbalancing auf beide Fritzboxen

- Cisco SG350X L3 Switch mit diversen VLANs

- Zyxel WLAN Controller und Accesspoints

Im Lancom Lanmonitor sehe ich unter IPv4 Firewall viele Einträge mit "Intruder Detection", die alle auf Adressen in meinem Gast-Netz "zeigen" (siehe Datei im Anhang). Sie haben ganz unterschiedliche Ports

Diese Einträge wundern mich, da ich nur 2 Ports als Port-Weiterleitungen von den Fritzboxen zum Lancom eingerichtet habe. Und keiner dieser Port-Weiterleitungen geht ins Gast-WLAN. Zudem sind eben auch Einträge im Lancom Intruder Protection Protokoll, die auf ganz andere Ports gehen.

Ich habe 2 Ideen, woher diese Einträge kommen könnten:

- Im Gast-Netz buchen viele Mitarbeiter ihre Privat-Handys ein. Das Gastnetz ist im VLAN99. Über ACLs auf Cisco Switch dürfen Gäste nur ins Internet und nicht auf alle anderen VLANs zugreifen. Könnte es sein, dass die Intruder Detection Warnungen gar nicht "von außen" sondern von den Gästen kommen? Sondern durch die ACLs auf dem Cisco zum Lancom (Default-Route) kommt. Wie ihr allerdings im Protokoll unten seht, kommen die Angriffe von IP Adressen von außen (Gast Netz hat 192.168.99.0).

- Ist evtl meine Konfig im Kabelmodem (FB 6490 von Unitymedia) von Unitymedia noch nicht übernommen. Verstehe zwar nicht, wie sowas sein könnte, denn ich dachte, dass das die Fritzbox lokal regelt, aber Unitymedia behauptet, dass diese Weiterleitungen von ihrem Gateway erledigt würden. Verglichen mit VDSL/Telekom ist Unitymedia der letzte Mist und wenn ich eine andere Alternative für Redundanz hätte, würde ich die zuerst raus werfen. Ich hatte zuerst - auf dringendes "Anraten" der Business Hotline - einen Exposed Host statt einzelne Port-Weiterleitungen angelegt. Nachdem dann aber auch der Zugang von außen funktioniert hat, habe ich den Exposed Host gelöscht und die 2 Portweiterleitungen eingerichtet. Nun sagt Unitymedia, dass dies bei ihnen sehr oft nicht funktioniert und empfehlen bei jeder Konfigänderung der Fritzbox, einen Reset in den Werkszustand durchzuführen und dann wieder bei Null zu starten (was soll ich dazu sagen..... Entweder hat die Hotline keine Ahnung oder das Produkt ist unterirdisch). Bevor ich das nun (zum dritten Mal) mache, würde mich Eure Meinung interessieren. Nicht, dass der erste Punkt meine Einträge verursachen.

Was meint ihr?

Hier die Warnungen im Lanmonitor:

PS: mir ist klar, dass der Lancom schon genau dafür ausgelegt ist, diese Pakete zu verwerfen und daher nichts passiert. Hätte ich ein normales Modem statt Fritzbox, dann würde auch der gesamte Internet-Traffic beim Lancom aufschlagen. Aber nachdem die Fritzboxen nun schon mal da sind (war bei Unitymedia die einzige angebotene Option), dachte ich, es wäre schön, den nicht erwünschten Traffic von außen an der ersten möglichen Stelle raus zu filtern.

Vielen Dank,

Tom

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 500132

Url: https://administrator.de/forum/lancom-router-und-cisco-l3-switch-woher-kommen-intruder-detection-meldungen-im-gast-lan-500132.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

6 Kommentare

Neuester Kommentar

Wie ist der Switch angebunden ? Als dummer, flacher Layer 2 Switch oder hast du deine Netze segmentiert und er macht Layer 3 wie es hier beschrieben ist:

Verständnissproblem Routing mit SG300-28

Sprich routet dann der Lancom oder der Cisco Switch ?

Zum Rest ist ja oben schon alles gesagt. Sind wie immer Cookies, Zählpixel oder Tracker der angegebenen Provider.

Verständnissproblem Routing mit SG300-28

Sprich routet dann der Lancom oder der Cisco Switch ?

Zum Rest ist ja oben schon alles gesagt. Sind wie immer Cookies, Zählpixel oder Tracker der angegebenen Provider.

Gast VLAN kommt natürlich in kein anderes VLAN.

Die Frage ist jetzt WIE dieses Gastnetz VLAN auf den Lancom terminiert ist. Es sind ja 2 Lösungen denkbar:- Isoliert. Sprich Gastnetz hat keine L3 IP Adresse im Switch und wird isoliert mit einer extra Strippe auf einen Lancom Port gesteckt

- Mit einem Tagged Uplink. Sprich das Transfer Netz und das Gastnetz landen mit einem Tagged Uplink auf dem Lancom und werden dann via 2 virtuellen VLAN Schnittstellen und entsprechenden Access Regeln dort am Lancom gesteuert.