Mikrotik 6.43.8 Interface List Firewall

Hallo Zusammen,

ich habe mein Netzwerk komplett neu aufgebaut und auch meinen Mikrotik mit der momentan aktuellsten Firmware geupdated.

Da ich Kabel Deutschland habe, und den Mikrotik als einzigen Router im Netzwerk verwende, hinter dem Kabel Deutschland Modem der als Bridge Konfiguriert ist, hab ich die Standardkonfiguration von Mikrotik bezüglich der Firewall belassen. Da ich mich hier nicht soo gut auskenne, wurde mir Empfohlen, die Standardkonfiguration zu lassen.

Jetzt zum eigentlichen Problem.

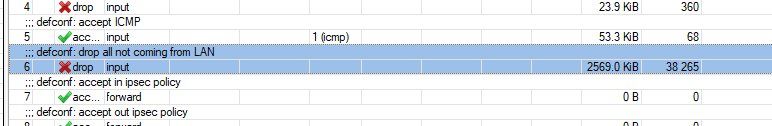

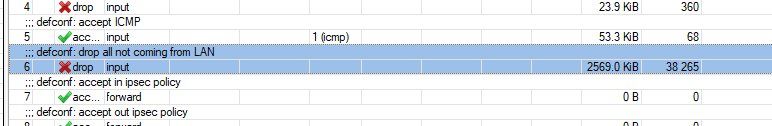

Folgende Firewallregel ist vorhanden. Drop all no coming from LAN

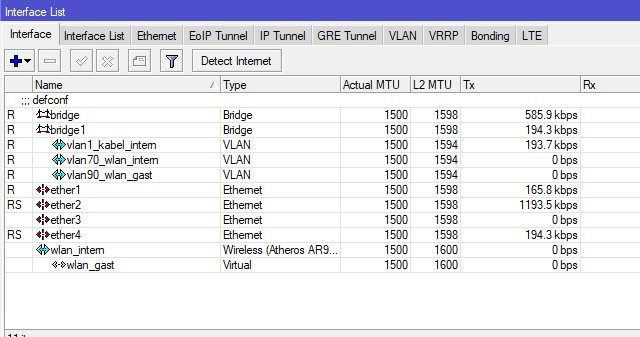

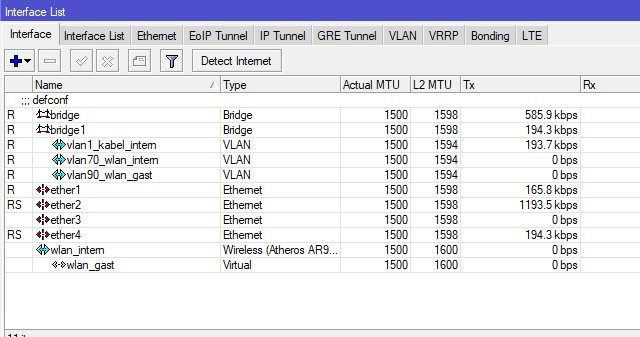

Hier meine Bridge1:

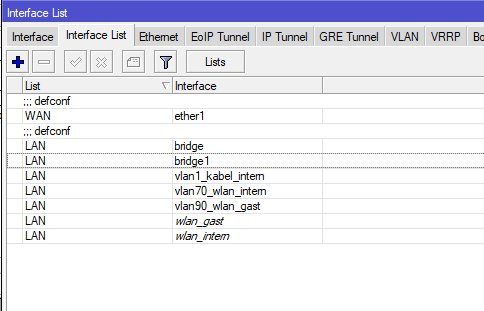

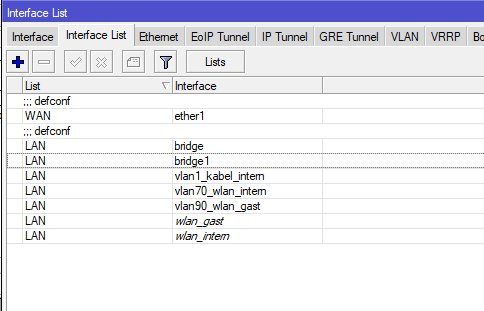

Und zugehörig, die Interface List:

Da die VLANs bereits meiner Bridge1 zugewiesen sind, dachte ich, dass es hier mit der Interface List und der Bridge1 im LAN eigentlich getan sein müsste.

Das ist leider nicht so.. Wenn ich nur Bridge1 in der Interface List hinzufüge, dann wird alles im Netzwerk gedropt.

Füge ich die einzelnen VLANs wie auf dem Bild zu sehen, direkt in die Interface List hinzu, dann funktioniert das Netzwerk wie gewohnt.

Verstehe ich hier etwas nicht, da ja alles bereits der Bridge1 zugewiesen ist?

Danke

ich habe mein Netzwerk komplett neu aufgebaut und auch meinen Mikrotik mit der momentan aktuellsten Firmware geupdated.

Da ich Kabel Deutschland habe, und den Mikrotik als einzigen Router im Netzwerk verwende, hinter dem Kabel Deutschland Modem der als Bridge Konfiguriert ist, hab ich die Standardkonfiguration von Mikrotik bezüglich der Firewall belassen. Da ich mich hier nicht soo gut auskenne, wurde mir Empfohlen, die Standardkonfiguration zu lassen.

Jetzt zum eigentlichen Problem.

Folgende Firewallregel ist vorhanden. Drop all no coming from LAN

Hier meine Bridge1:

Und zugehörig, die Interface List:

Da die VLANs bereits meiner Bridge1 zugewiesen sind, dachte ich, dass es hier mit der Interface List und der Bridge1 im LAN eigentlich getan sein müsste.

Das ist leider nicht so.. Wenn ich nur Bridge1 in der Interface List hinzufüge, dann wird alles im Netzwerk gedropt.

Füge ich die einzelnen VLANs wie auf dem Bild zu sehen, direkt in die Interface List hinzu, dann funktioniert das Netzwerk wie gewohnt.

Verstehe ich hier etwas nicht, da ja alles bereits der Bridge1 zugewiesen ist?

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 398913

Url: https://administrator.de/forum/mikrotik-6-43-8-interface-list-firewall-398913.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

18 Kommentare

Neuester Kommentar

Wahrscheinlich nicht ganz zuende gedacht von dir.

Die Bridge arbeitet rein nur auf Layer 2 ! Logisch, denn jeder Netzwerker weiß das Bridging einzig nur auf Mac Adressen basiert.

Sie (die Bridge) hat also keinerlei Ahnung von irgendwelchen IP Adressen, da sie rein nur Mac Adressen und VLAN Tags "sieht" im Laver 2.

Die Firewall ist aber IP Adress ONLY orientiert, arbeitet also rein auf L3 und nur mit IP Adressen.

In sofern ist die Bridge in der Interface List, die dann für die FW gilt, dann irrelevant.

Die Bridge arbeitet rein nur auf Layer 2 ! Logisch, denn jeder Netzwerker weiß das Bridging einzig nur auf Mac Adressen basiert.

Sie (die Bridge) hat also keinerlei Ahnung von irgendwelchen IP Adressen, da sie rein nur Mac Adressen und VLAN Tags "sieht" im Laver 2.

Die Firewall ist aber IP Adress ONLY orientiert, arbeitet also rein auf L3 und nur mit IP Adressen.

In sofern ist die Bridge in der Interface List, die dann für die FW gilt, dann irrelevant.

Hallo,

Ich glaube ich kann da ein bisserl Licht ins Dunkel bringen, denn es herrscht hier ein genereller Denkfehler vor.

Der Grund, warum du die VLANs zur Interface-List hinzufügen musst, damit sie funktionieren ist schlicht und ergreifend der, dass RouterOS die VLANs, egal auf welchem Master-Interface angelegt, als eigene Interfaces definiert.

Wenn du jetzt alle Ethernet Ports in eine Bridge zusammenfasst und auf der Bridge ein VLAN anlegst, dann ist das VLAN nicht automatisch Teil der Bridge (würde das ganze ja auch ad absurdum führen) sondern ein eigenständiges, neues Interface, das du wie jedes andere auch behandeln solltest.

Aqui's Aussage ist zwar im Allgemeinen richtig, im speziellen Fall von RouterOS nicht gültig, da du Pakete in RouterOS auch mit Layer2-Komponenten steuern kannst.

Noch ein zusätzlicher Kommentar zum Aufbau:

Es ist zwar generell möglich VLANs einer Bridge zuzuweisen, ich würde jedoch wirklich nur den Interfaces, welche ein bestimmtest VLAN benötigen, dieses auch zuweisen und dann eigene Bridges für die VLANs bauen. Ist zwar grundsätzlich mehr Aufwand zum Aufbauen, hilft jedoch später bei Fehlerdiagnostik enorm (speziell bei großen Netzwerken).

EDIT NACHTRAG: Mir ist in der Firewall-Regel noch aufgefallen, dass hier nur die Chain "Incoming" gezeigt wird, wenn du eine Firewall Rule bauen willst, in der du verhindern möchtest, dass z.B. Gäste-WLAN auf WLAN-Intern zugreifen können soll musst du die Chain "Forwarding" verwenden. Incoming sind im RouterOS-Sprech (normalerweise) nur die Verbindungen, die direkt auf das Routerboard zugreifen sollen.

GlG

Areanod

Ich glaube ich kann da ein bisserl Licht ins Dunkel bringen, denn es herrscht hier ein genereller Denkfehler vor.

Der Grund, warum du die VLANs zur Interface-List hinzufügen musst, damit sie funktionieren ist schlicht und ergreifend der, dass RouterOS die VLANs, egal auf welchem Master-Interface angelegt, als eigene Interfaces definiert.

Wenn du jetzt alle Ethernet Ports in eine Bridge zusammenfasst und auf der Bridge ein VLAN anlegst, dann ist das VLAN nicht automatisch Teil der Bridge (würde das ganze ja auch ad absurdum führen) sondern ein eigenständiges, neues Interface, das du wie jedes andere auch behandeln solltest.

Aqui's Aussage ist zwar im Allgemeinen richtig, im speziellen Fall von RouterOS nicht gültig, da du Pakete in RouterOS auch mit Layer2-Komponenten steuern kannst.

Noch ein zusätzlicher Kommentar zum Aufbau:

Es ist zwar generell möglich VLANs einer Bridge zuzuweisen, ich würde jedoch wirklich nur den Interfaces, welche ein bestimmtest VLAN benötigen, dieses auch zuweisen und dann eigene Bridges für die VLANs bauen. Ist zwar grundsätzlich mehr Aufwand zum Aufbauen, hilft jedoch später bei Fehlerdiagnostik enorm (speziell bei großen Netzwerken).

EDIT NACHTRAG: Mir ist in der Firewall-Regel noch aufgefallen, dass hier nur die Chain "Incoming" gezeigt wird, wenn du eine Firewall Rule bauen willst, in der du verhindern möchtest, dass z.B. Gäste-WLAN auf WLAN-Intern zugreifen können soll musst du die Chain "Forwarding" verwenden. Incoming sind im RouterOS-Sprech (normalerweise) nur die Verbindungen, die direkt auf das Routerboard zugreifen sollen.

GlG

Areanod

und im Interface List nur mit Bridge hinterlegt.

Dort gibt es ein IP Interface mit dem Namen "Bridge". Dort sind in der Standardkonfig alle Interfaces zusammengefasst die in der (L2) Bridge zusammengeführt sind.Du musst hier also zwischen der Bridge in der Bridge Konfig und dem IP Interface mit dem Namen "Bridge" unterscheiden.

Ggf. mach es da Sinn die Bridge in der Bridge Definition einen anderen namen zu geben wie "vlan-bridge" damit das eindeutiger ist.

hier war die Interface List komplett außen vor.

Nein, nicht wenn du die Default Konfig geladen hast du diese angepasst hast. Die arbeitet mit der Liste der IP Interfaces unter dem Listennamen "LAN" und "WAN".@areanod

egal auf welchem Master-Interface angelegt, als eigene Interfaces definiert.

Master Interfaces gibt es seit Router OS 6.41 NICHT mehr ! Guckst du hier:Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ganz andere Baustelle also !

Es ist zwar generell möglich VLANs einer Bridge zuzuweisen

Das ist ab 6.41 Pflicht und geht gar nicht mehr anderes !nur den Interfaces, welche ein bestimmtest VLAN benötigen, dieses auch zuweisen

Das geht auch nicht. Jedenfalls nicht bei Tagged Uplinks die ja Member mehrerer VLANs sind z.B. wenn man einen VLAN Switch tagged anbindet.@areanod

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ganz andere Baustelle also !

egal auf welchem Master-Interface angelegt, als eigene Interfaces definiert.

Master Interfaces gibt es seit Router OS 6.41 NICHT mehr ! Guckst du hier:Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ganz andere Baustelle also !

Mit Master-Interface habe ich mich nicht auf das Hardware-Offloading bezogen sondern auf die Beziehung eines VLAN Interfaces zu einem physischen Ethernet-Interface. Man könnte auch sagen Parent-Interface wo das VLAN dann als Child-Interface draufhängt.

Ich werde mich in Zukunft um sorgfältigere Wortwahl bemühen ;)

lG

Zitat von @aqui:

Die VLAN Interfaces sind ja immer an die interne Bridge gebunden sofern man mehrere VLANs betreibt und nicht jedem VLAN einen dedizierten Router Port zuweist. OK, dann bräuchte man genau genommen auch kein VLAN.

Die VLAN Interfaces sind ja immer an die interne Bridge gebunden sofern man mehrere VLANs betreibt und nicht jedem VLAN einen dedizierten Router Port zuweist. OK, dann bräuchte man genau genommen auch kein VLAN.

Wenn man drüber genauer nachdenkt isses eigentlich sehr verwirrend. Durch die Logik, die RouterOS anwendet ist das VLAN-INTERFACE nicht gleichzeitig Teil der Bridge, das VLAN jedoch schon.

Dadurch ist zwar das VLAN auf allen Ports der Bridge grundsätzlich verfügbar, das I/O ins VLAN wird jedoch über das Interface geregelt. Durch diese Besonderheit im Router/OS ist die ursprüngliche Frage bezogen auf die Interface-Lists eigentlich beantwortet.

Ja, seit 6.41. muss man genau überlegen was man schreibt

Nachdem du geschrieben hast, dass du in RouterOS / Mikrotiks noch nicht so firm bist und dieses Gerät tatsächlich auch im Internet hängt würde ich dir eigentlich raten fürs erste Mal die Standardkonfig zu belassen.

Als Tipp würde ich dir auch noch da lassen, dass du dir überlegst, ob du für dein Setup tatsächlich VLANs benötigst oder ob du dir diese nur gesetzt hast um Netzwerke zu trennen?

Ich glaube zumindest mit dem "WLAN intern" (VLAN70) und dem "WLAN Gast" (VLAN90) hast du zwei VLAN Interfaces angelegt, die du eigentlich gar nicht brauchst.

Wenn du das verkabelte Netzwerk von WLAN intern und WLAN Gast trennen willst müsstest du sie eigentlich nur aus der gemeinsamen Bridge herausnehmen. Du müsstest dann nur darauf achten, dass jedes der drei Interfaces (WLAN intern, WLAN Gast und die Bridge für die Ethernet-Ports) jeweils eigenen DHCP-Server und -Pool haben, eigene IP Adresse auf den jeweiligen Interfaces, usw.

Als Tipp würde ich dir auch noch da lassen, dass du dir überlegst, ob du für dein Setup tatsächlich VLANs benötigst oder ob du dir diese nur gesetzt hast um Netzwerke zu trennen?

Ich glaube zumindest mit dem "WLAN intern" (VLAN70) und dem "WLAN Gast" (VLAN90) hast du zwei VLAN Interfaces angelegt, die du eigentlich gar nicht brauchst.

Wenn du das verkabelte Netzwerk von WLAN intern und WLAN Gast trennen willst müsstest du sie eigentlich nur aus der gemeinsamen Bridge herausnehmen. Du müsstest dann nur darauf achten, dass jedes der drei Interfaces (WLAN intern, WLAN Gast und die Bridge für die Ethernet-Ports) jeweils eigenen DHCP-Server und -Pool haben, eigene IP Adresse auf den jeweiligen Interfaces, usw.

Zitat von @wusa88:

Ich habe im Dachboden einen cAP AC und nur ein Kabel in den Speicher. Habe einen DGS-1210-24 der VLANs kann.

Daher kann ich im EG und im OG sowohl Intern als auch Extern mein WLAN haben.

Gerade für Gäste. Ich will die nicht in meinem Netz haben.

Ich habe im Dachboden einen cAP AC und nur ein Kabel in den Speicher. Habe einen DGS-1210-24 der VLANs kann.

Daher kann ich im EG und im OG sowohl Intern als auch Extern mein WLAN haben.

Gerade für Gäste. Ich will die nicht in meinem Netz haben.

Wenn du dein WLAN mit Mikrotiks realisierst empfehle ich dir mal einen Blick auf CAPsMAN zu werfen. Damit kannst du das WLAN auf allen deinen Mikrotiks zentral auf einem Tik verwalten und ausrollen; ab zwei AccessPoints lohnt es sich schon hier eine Config zu basteln ;)

Dann brauchst du nämlich nicht auch fürs Gäste WLAN und das "interne" WLAN VLANs zu basteln zwischen den AccessPoints.

Ist ein ziemlich geniales Tool, schau's dir mal an; nachdem deine ursprüngliche Frage beantwortet wurde würde ich dich noch bitten diesen Thread auf "gelöst" zu setzen.

lG

Areanod

auch nur wegen dem AP im Dachboden.

Autsch, der Dativ ist dem Genitiv sein Tod ! mit VLANs probieren. Wie das alles funktioniert.

Halte dich doch ganz einfach an das MT VLAN Tutorial hier im Forum. Dort ist doch explizit beschrieben wie es geht mit der WLAN Anbindung:Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Problem ist jetzt nur, ich kann unter den VLANs pingen. Das will ich eigentlich vermeiden

Dann erstellst du ganz einfach eine Access Liste in der Chain Forwarding in der du global das ICMP Protokoll (Ping, Traceroute) blockst. add chain=forward, protocol=icmp, action = dropDann ist es aus mit dem Ping.

Guckst du auch hier:

youtube.com/watch?v=3NBtrZxctbA

Ist hier dann nur der Ping aus, oder auch jeglicher Zugriff?

Die Frage kannst du dir doch selber beantworten !Wenn dort nur protocol=icmp steht wirkt sich das logischerweise nur auf Ping aus !

Du kannst ja noch spezifischer werden und mit der Destination IP rumspielen. Wenn du hier eine Netzadresse einträgst kannst du es auch nur zu bestimmten Netzen blocken.

Ohne Adressen wird es für alle Netze geblockt. Eben auch fürs Internet.

Immer nachdenken WIE sich IP Pakete bewegen im Netzwerk !

Dort DENYst du dann natürlich alles was die RFC 1918 IPs betrifft oder trägst explizit deine lokalen LAN Segmente da ein. Wenn du keine Protokolle spezifizierst wird ALLES in diese Netze blockiert....wie es sein sollte.

Zudem solltest du am Gast VLAN auch noch ein ICMP Block auf die chain=INBOUND legen, denn das ist alles was direkt an den MT geht.

So können Gäste auch den MT nicht pingen.

Im Gast Segment solltest du auch logischerweise die MT eigenen Dienste abschlaten wie WinBox, HTTP usw. das dir keiner der Gäste am MT selber rumfummelt !!

Guckst du auch hier:

wiki.mikrotik.com/wiki/Manual:Securing_Your_Router

manitonetworks.com/networking/2017/7/25/mikrotik-router-hardenin ...

Hallo,

das Tutorial ist echt super, hat mir schon viel geholfen, vielen dank an @aqui

Ich häng mich aber hier mit einer kleinen Frage an:

Wenn man den RouterOS als reinen Layer2 Switch mit VLANs konfiguriert -

muss man die einzelnen VLANs auch unter Interface List -> VLAN anlegen?

Soweit ich es verstanden habe, ist es nicht notwendig / bzw. sollte man es unterlassen, jedes VLAN dort einzutragen,

sondern nur das Mangament VLAN - sonst würde ich in jedem VLAN die Erreichbarkeit per MAC Adresse haben,

oder?

Besten Dank schon im Vorraus!

das Tutorial ist echt super, hat mir schon viel geholfen, vielen dank an @aqui

Ich häng mich aber hier mit einer kleinen Frage an:

Wenn man den RouterOS als reinen Layer2 Switch mit VLANs konfiguriert -

muss man die einzelnen VLANs auch unter Interface List -> VLAN anlegen?

Soweit ich es verstanden habe, ist es nicht notwendig / bzw. sollte man es unterlassen, jedes VLAN dort einzutragen,

sondern nur das Mangament VLAN - sonst würde ich in jedem VLAN die Erreichbarkeit per MAC Adresse haben,

oder?

Besten Dank schon im Vorraus!

Danke für die 💐 !! 😊

Das einzige VLAN Interface was du dann anlegst ist in der Tat das deines Management Netzes damit der Switch dann eine IP für den Management Zugang hat.

Alle anderen VLANs definierst du ausschliesslich nur in der VLAN Bridge und weist die tagged Ports und die Port Modi dort zu.

Es ist also das normale L2 VLAN Prozedere was auch das Tutorial beschreibt mit Ausnahme der VLAN IP Interfaces, denn der Switch soll als reiner L2 Switch ja keinesfalls routen. Ausnahme, wie gesagt, einzig und allein nur das Management Interface!

Mit anderen Worten: Du hast das alles absolut richtig verstanden! 👍

muss man die einzelnen VLANs auch unter Interface List -> VLAN anlegen?

Nein, das muss man im Falle eines reinen L2 Switchings dann natürlich nicht!Das einzige VLAN Interface was du dann anlegst ist in der Tat das deines Management Netzes damit der Switch dann eine IP für den Management Zugang hat.

Alle anderen VLANs definierst du ausschliesslich nur in der VLAN Bridge und weist die tagged Ports und die Port Modi dort zu.

Es ist also das normale L2 VLAN Prozedere was auch das Tutorial beschreibt mit Ausnahme der VLAN IP Interfaces, denn der Switch soll als reiner L2 Switch ja keinesfalls routen. Ausnahme, wie gesagt, einzig und allein nur das Management Interface!

Mit anderen Worten: Du hast das alles absolut richtig verstanden! 👍

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?