118080

30.05.2016

Mikrotik - Clients haben keinen Internet Zugang

Moin

Erstmal ein paar Fakten:

Modell: Mikrotik RB2011UiAS

Konstellation: ISP <-> Zyxel SBG3300 (Bridged) <-> Mikrotik RB2011UiAS <-> Switch (Unmanaged) <-> Clients

IP-Struktur LAN: 192.168.2.0/24

(Wie kriege ich die Konfigurationen wie Firewall, NAT, Routing, etc. am gescheitesten aus dem Mikrotik, ohne von jedem Eintrag einen Screenshot zu machen? Dies wäre für keinen von uns sehr angenehm.)

Also..

Der Router selber hat Internetzugriff

Die Clients erreichen den Router, kommen aber nicht ins Internet. Der Router erreicht auch die Clients.

Masquerading ist eingerichtet, auch hier wäre eine Konfiguration nicht schlecht.. (Siehe oben)

Entsprechende Firewallregeln habe ich erstellt. (" ")

Hat einer auf die schnelle Idee was es sein könnte und/oder kann mir sagen wie ich die Config des Mikrotik am besten hier "hochlade"?

Ich kann leider gerade nicht testen wie es sich verhält, wenn ich einen Client direkt anschliesse, aber ich denke auch, dass es damit nicht zusammenhängt.

LG Luca

Erstmal ein paar Fakten:

Modell: Mikrotik RB2011UiAS

Konstellation: ISP <-> Zyxel SBG3300 (Bridged) <-> Mikrotik RB2011UiAS <-> Switch (Unmanaged) <-> Clients

IP-Struktur LAN: 192.168.2.0/24

(Wie kriege ich die Konfigurationen wie Firewall, NAT, Routing, etc. am gescheitesten aus dem Mikrotik, ohne von jedem Eintrag einen Screenshot zu machen? Dies wäre für keinen von uns sehr angenehm.)

Also..

Der Router selber hat Internetzugriff

Die Clients erreichen den Router, kommen aber nicht ins Internet. Der Router erreicht auch die Clients.

Masquerading ist eingerichtet, auch hier wäre eine Konfiguration nicht schlecht.. (Siehe oben)

Entsprechende Firewallregeln habe ich erstellt. (" ")

Hat einer auf die schnelle Idee was es sein könnte und/oder kann mir sagen wie ich die Config des Mikrotik am besten hier "hochlade"?

Ich kann leider gerade nicht testen wie es sich verhält, wenn ich einen Client direkt anschliesse, aber ich denke auch, dass es damit nicht zusammenhängt.

LG Luca

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 305736

Url: https://administrator.de/forum/mikrotik-clients-haben-keinen-internet-zugang-305736.html

Ausgedruckt am: 15.07.2025 um 16:07 Uhr

43 Kommentare

Neuester Kommentar

In Winbox einen Konsole öffnen und dann

eintippeln und dann copy n' paste hier rein.

Hast du den Clients überhaupt einen DNS-Server per DHCP gepusht (Mikrotik als DNS-Proxy eingerichtet 'allow-remote-requests' oder Google DNS) ?

Lass mal

und

rüber wachsen.

Gruß skybird

/export compact hide-sensitive

Hast du den Clients überhaupt einen DNS-Server per DHCP gepusht (Mikrotik als DNS-Proxy eingerichtet 'allow-remote-requests' oder Google DNS) ?

Lass mal

/ip dns print

/ip dhcp-server export

Gruß skybird

Hi,

Firewall regeln schon als "forward" eingetragen? Masquerade prüfen, Firewall Regel nochmals prüfen, DNS abfragen und Ping vom Router aus und vom Client aus mal prüfen. Ansonsten noch die Routen mal anschauen ob die 0.0.0.0/0 auf das richtige Gateway zeigt.

Aber am besten mal die Config posten.

wiki.mikrotik.com/wiki/Manual:Initial_Configuration

Wiki von Mikrotik ist da recht gut.

Gruß

Firewall regeln schon als "forward" eingetragen? Masquerade prüfen, Firewall Regel nochmals prüfen, DNS abfragen und Ping vom Router aus und vom Client aus mal prüfen. Ansonsten noch die Routen mal anschauen ob die 0.0.0.0/0 auf das richtige Gateway zeigt.

Aber am besten mal die Config posten.

wiki.mikrotik.com/wiki/Manual:Initial_Configuration

Wiki von Mikrotik ist da recht gut.

Gruß

ist der mikrotik bei deinem isp modem/router per dhcp "angebunde" oder hast du da eine fixe ip am mikrotik eingestellt? falls ja überprüfe die 0er route wie beschrieben > IP > Routes 0.0.0.0/0 auf Gateway vom Zyxel Modem/Router

Wenn per DHCP die Ip bezogen wird, mach mal eine masquerade auf alles also einfach "nur" masquerade ohne IP oder interface

dann kann es auch noch sein, das die clienst einfach keine DNS auflösung haben! > versuch mal einen ping auf 8.8.8.8 beim client, sollte das klappen dann > IP > DNS > allow remote requests und dort den hacken setzen

Wenn per DHCP die Ip bezogen wird, mach mal eine masquerade auf alles also einfach "nur" masquerade ohne IP oder interface

dann kann es auch noch sein, das die clienst einfach keine DNS auflösung haben! > versuch mal einen ping auf 8.8.8.8 beim client, sollte das klappen dann > IP > DNS > allow remote requests und dort den hacken setzen

Erstens ist Ping kein TCP sondern ICMP, also musst du das ebenfalls in der Forwardchain durchlassen wenn du externe IPs pingen willst, und zweitens lässt du keine DNS-Requests von innen nach außen zu (Port 53 UDP/TCP)

Dann ist klar warum die clients keine IP auflösen können, weil die externen DNS Requests deines Servers nicht durchkommen.

Bevor du also die FORWARD-Chain komplett dicht machst solltest du die Protokolle kennen die du überhaupt benötigst und da ist Port 53 ein unverzichtbarer Bestandteil.

und da ist Port 53 ein unverzichtbarer Bestandteil.

Dann ist klar warum die clients keine IP auflösen können, weil die externen DNS Requests deines Servers nicht durchkommen.

Bevor du also die FORWARD-Chain komplett dicht machst solltest du die Protokolle kennen die du überhaupt benötigst

Du gehst die Sache von Prinzip her falsch an. Erst mal deaktiviere die Drop-Rule für die FORWARD-Chain. Wenn deine Clients nun keine externen IPs pingen können hast du nämlich ein ganz anderes Problem.

Wie sehen die Daten deiner Clients aus, welches Gateway bekommen diese durch deinen Server gepusht, wirklich die IP des Mikrotik ?

Die Firewall des Mikrotik bietet weitgehende Logging-Möglichkeiten, du siehst also an welcher Regel die Pakete hängen bleiben und auch warum.

Also geh das ganze strategisch an anstatt hier und da einfach mal auszuprobieren.

Und immer schön beachten, in der Firewall gilt : First Match Wins

Eine Kleinigkeit falsch hat hier große Auswirkungen, gerade wenn du die FORWARD-Chain generell blockst musst du exakt wissen was du da machst!

Wie sehen die Daten deiner Clients aus, welches Gateway bekommen diese durch deinen Server gepusht, wirklich die IP des Mikrotik ?

Die Firewall des Mikrotik bietet weitgehende Logging-Möglichkeiten, du siehst also an welcher Regel die Pakete hängen bleiben und auch warum.

Also geh das ganze strategisch an anstatt hier und da einfach mal auszuprobieren.

Und immer schön beachten, in der Firewall gilt : First Match Wins

Eine Kleinigkeit falsch hat hier große Auswirkungen, gerade wenn du die FORWARD-Chain generell blockst musst du exakt wissen was du da machst!

Dann stimmt bei dir aber gewaltig was nicht wenn du die Firewall komplett öffnest. => Zurücksetzen und vor allem die aktuellste RouterOS Version flashen, deine hinkt etwas hinterher, und dann Schritt für Schritt konfigurieren. Das sind eben die typischen Anfänger "problemchen" mit denen du klar kommen musst.

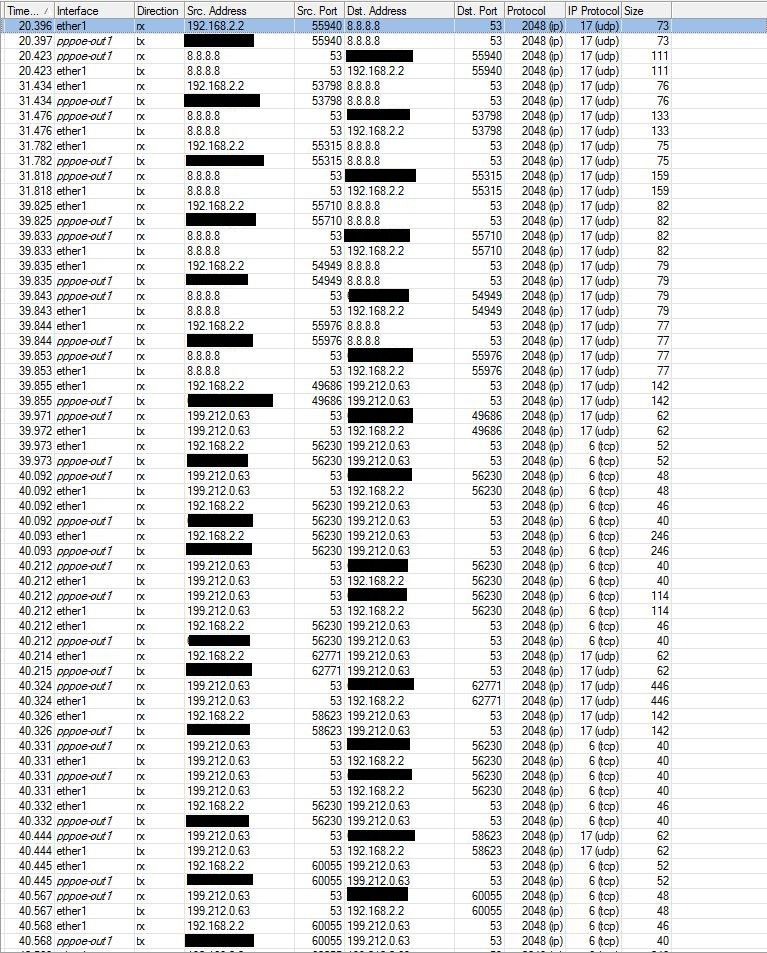

Wie gesagt das "Logging" deines Mikrotik zeigt dir wo dein Fehler liegt ebenso zeigt dir Wireshark wo die Pakete hängen bleiben. Dein Mikrotik kann auch Packet Capture auf den Interfaces!

Mit diesen Mitteln hast du deinen Fehler in nullkommanix lokalisiert, man muss es nur machen.

Das ist mit das erste was man beim Mikrotik lernen sollte: die Debugging-Möglichkeiten zu nutzen.

Wie gesagt das "Logging" deines Mikrotik zeigt dir wo dein Fehler liegt ebenso zeigt dir Wireshark wo die Pakete hängen bleiben. Dein Mikrotik kann auch Packet Capture auf den Interfaces!

Mit diesen Mitteln hast du deinen Fehler in nullkommanix lokalisiert, man muss es nur machen.

Das ist mit das erste was man beim Mikrotik lernen sollte: die Debugging-Möglichkeiten zu nutzen.

Ich vermisse da ein bißchen die Firewall Regeln für den Output vom Mikrotik. Erstell mal eine dementsprechende Firewall-Regel.

Ansonsten wie skybird schon sagte alle Drop Regeln mal loggen und auch die Connections-States mal anschauen. So kommst dann schon recht gut drauf wo es hängt.

Ansonsten wie skybird schon sagte alle Drop Regeln mal loggen und auch die Connections-States mal anschauen. So kommst dann schon recht gut drauf wo es hängt.

Hab ich was vergessen?

- Vielleicht eine interne Input-Rule für Port 53 (udp/tcp) ? Deine jetzige Config sehen wir ja nicht ...

- Die DNS-Weiterleitungen im Mikrotik sind funktionsfähig (manuell per nslookup die IPs überprüfen)?

- DNS-Caches geleert ? Sowohl am Server (dnscmd) als auch am Client?

Zitat von @118080:

add chain=input in-interface=ether1

OK hier ist dann intern auf ether1 die Schleuse offen.add chain=input in-interface=ether1

Die DNS-Weiterleitungen im Mikrotik sind funktionsfähig (manuell per nslookup die IPs überprüfen)?

?? Ich verstehs grad nicht.. Von wo aus soll ich welche IPs per nslookup prüfen?Paket-Capture machen und schauen ob DNS-Packets rein und raus fließen ... Wie oft müssen wir das hier noch runterbeten

Die Pakete kommen am Server 192.168.2.2 an ? (Wireshark)

Wenn ja hast du kein Problem mit dem Mikrotik sondern mit deinem Server oder deinen Clients.

Wenn ja hast du kein Problem mit dem Mikrotik sondern mit deinem Server oder deinen Clients.

Also muss das Problem ja beim Mikrotik liegen, nicht? Deine Meinung dazu?

Nein, denke ich nicht.Deine Clients/Server denken vermutlich es ist ein neues Netz (andere MAC des Gateways) und switchen dann Ihr Netzwerkprofil. Ebenso der Server der dann seine Ports dicht macht, und keine Anfragen der Clients mehr durchlässt.

Zitat von @118080:

Hier sollte dann jedoch ein Neustart des Servers helfen.. Oder ist das ein Denkfehler?

Nein, das hilft nicht, du musst dem Server schon sagen (Profil anpassen) das es ein vertrauenswürdiges Netz ist. Manchen Security-Suiten musst du das auch manuell beibringen.Hier sollte dann jedoch ein Neustart des Servers helfen.. Oder ist das ein Denkfehler?

Zitat von @118080:

Wenn er das denken würde, würde er doch auch eine Meldung anzeigen, ob ich dem Netz vertraue.. Sowas kriege ich aber nicht..

Nein, nicht immer.Wenn er das denken würde, würde er doch auch eine Meldung anzeigen, ob ich dem Netz vertraue.. Sowas kriege ich aber nicht..

Manchen Security-Suiten musst du das auch manuell beibringen.

Security Suiten?EDIT: Es gehen übrigens ein paar wenige Seiten. Zum Beispiel:

brack.ch

google.com

youtube.com

Keine Ahnung was bei dir da schief läuft, checke die üblichen Logs und Eventlogs...brack.ch

google.com

youtube.com

Zitat von @118080:

Wo kann ich das den manuell machen? In der Systemsteuerung habe ich schon mal nichts gefunden.. Registry?

In der Netzwerkumgebung oder per secpol.msc unter Netzwerkmanager Richtlinien.Wo kann ich das den manuell machen? In der Systemsteuerung habe ich schon mal nichts gefunden.. Registry?

Wenn ich wüsste wo.. Hab tausenden von Logs an verschiednen Geräten. Wo soll man da Anfangen...

Am Anfang.Aber so kann ich die Netzprofil Problematik ausschliessen, nicht?

Nimm einen simplen Linux Client gebe ihm eine manuelle IP, DNS und Gateway des Mikrotik und nicht des Servers und geh ins Netz, wenn das geht ist dein Server oder deine Clients schuld und nicht der Mikrotik, ganz einfach.Du bist vermutlich schon ein bisschen betriebsblind durch das hantieren mit dem MK

Trink mal einen Kaffee und entspanne, dann kommt der Klick meist von selbst

Hast mal einen nslookup am WindowsServer2012 gestartet und DNS Abfragen gemacht? Ich persönlich hab bei uns in der Firma den Mikrotik nicht als DNS-Server in die Weiterleitung eingetragen da mir die Antwortzeiten einfach zu lang waren. Unsere Server machen ihre Abfragen direkt bei den DNS-RootServern. Im Mikrotik dafür eine simple Firewall mit forward DNS (UDP 53).

Gruß

Gruß

Unsere Server machen ihre Abfragen direkt bei den DNS-RootServern

Was man aus Lastgründen der Roots immer vermeiden und nur im absoluten Notfall machen sollte! Solche Dödel sind nämlich der Grund für eine Überlastung... die Roots haben besseres zu tun..., ein guter Admin macht das nicht, und nutzt diese nur als allerletzte Instanz!Hast mal einen nslookup am WindowsServer2012 gestartet

Was soll das bringen wenn ich mal ganz dumm fragen darf?Testen ob der Server korrekt DNS-Abfragen macht. Somit schließt aus dass evtl. der Client ein Problem hat und der Server korrekt arbeitet.

Außerdem wenn dein Router deine DNS-Weiterleitung ist brauchst eine OUTPUT Regel die ihm erlaubt ins Internet DNS-Abfragen zu stellen. Die paar Seiten was funktionieren vermute ich stehen im DNS-Cache des Routers

Außerdem wenn dein Router deine DNS-Weiterleitung ist brauchst eine OUTPUT Regel die ihm erlaubt ins Internet DNS-Abfragen zu stellen.

Quatsch mit Soße ! Die braucht es auf dem Mikrotik nicht wenn er die Chain nicht blockt.

Default Policy der CHAINS ist auf dem Mikrotik nunmal "Accept", wüsste nicht das sich da was geändert hätte, und es läuft hier ja schon Jahre ohne.

Ich kann nur spekulieren das sich dein Teil da weggehängt hat bei deiner Latte an Versuchen

Naja, Ente gut alles gut.

Ich kann nur spekulieren das sich dein Teil da weggehängt hat bei deiner Latte an Versuchen

Naja, Ente gut alles gut.

Zitat von @129413:

Außerdem wenn dein Router deine DNS-Weiterleitung ist brauchst eine OUTPUT Regel die ihm erlaubt ins Internet DNS-Abfragen zu stellen.

Quatsch mit Soße ! Die braucht es auf dem Mikrotik nicht wenn er die Chain nicht blockt.Hab es selbst bei uns am Router getestet. Ohne Output geht da nix

6.35.2 auf nem CCR-1009-8G-1S

6.35.2 auf einem RB951GHnd

Keine Regel, DNS Forward läuft einwandfrei, denn sonst müsste man ja SNTP auch erst explizit freigeben damit sich der Mikrotik die Zeit holen kann ...

Keine Regel, DNS Forward läuft einwandfrei, denn sonst müsste man ja SNTP auch erst explizit freigeben damit sich der Mikrotik die Zeit holen kann ...

Muss ich bei gelegenheit mal probieren. Hab noch n RB2011 rumliegen den missbrauch ich mal dafür

das stimmt nicht. wie skybird schon sagt.. wenn du das nicht blockst, dann musst du das auch nicht extra freischalten!

außer wenn du die mikrotik default config nimmst, dort kann es evtl. sein.... ich mach als erstes immer > mikrotik rücksetzen ohne default config... dann hast du einen komplett "leeren" mikrotik und dann schmeiß ich ihm mein vorgefertigtes script rein per terminal.... wo ich ihm die sachen freigebe und die was nicht freigegeben sind blocke :=)

außer wenn du die mikrotik default config nimmst, dort kann es evtl. sein.... ich mach als erstes immer > mikrotik rücksetzen ohne default config... dann hast du einen komplett "leeren" mikrotik und dann schmeiß ich ihm mein vorgefertigtes script rein per terminal.... wo ich ihm die sachen freigebe und die was nicht freigegeben sind blocke :=)

ich bin halt einfach ein großer mikrotik fan! für den preis gibsts in meinen augen nichts besseres! du kannst mit dem kleinsten mt teil auch das gleiche machen wie mit dem teueresten... da gibts fast keine unerschiede, bis auf ein paar wie zb. beim usermanager usw.

So kann skybirds aussage auch nur bestätigen. Hab nen frischen Mikrotik getestet und tada kommuniziert auch ohne festgelegte Outbound Regeln.

Zitat von @90948:

So kann skybirds aussage auch nur bestätigen. Hab nen frischen Mikrotik getestet und tada kommuniziert auch ohne festgelegte Outbound Regeln.

Jupp, der Grund:So kann skybirds aussage auch nur bestätigen. Hab nen frischen Mikrotik getestet und tada kommuniziert auch ohne festgelegte Outbound Regeln.

Die Default-Rule aller CHAINS (Input,Forward,Output) steht nämlich anders als bei anderen Routern bzw. Firewalls beim Mikrotik auf ACCEPT. D.h. erst eine manuell angelegte DROP-Regel in den Chains ohne weitere Condition blockt alles weitere.

Wer IPtables kennt weiß was ich meine.