Mikrotik Hex S Firewall VLan-Kommunikation

Hallo,

ich habe mich soeben angemeldet.

Habe dieser Tage mein Netzwerk mit Hilfe von hier aufgebaut.

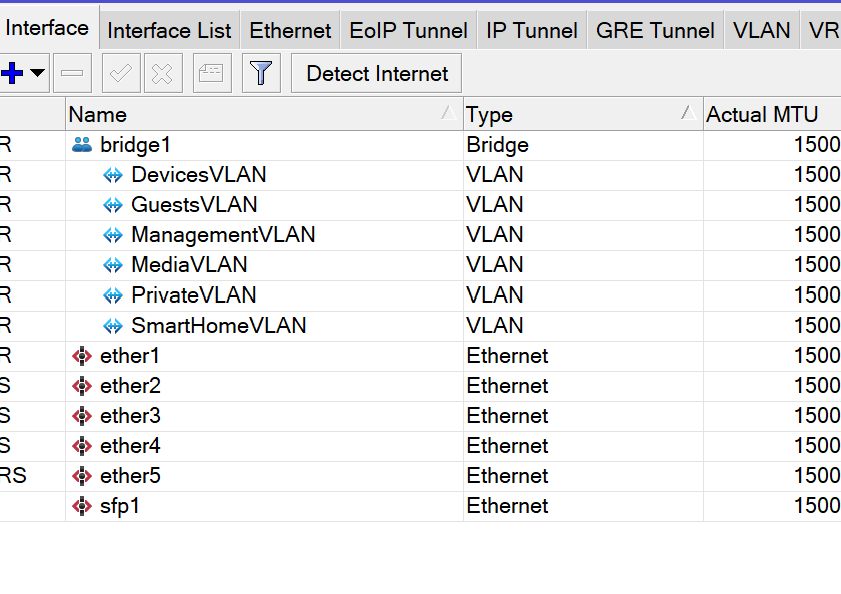

Habe eine Fritzbox und dahinter einen Mikrotik Hex S - Router. Danach kommen 2 Switche und an dem zweiten Switch ein Mikrotik Hap ac².

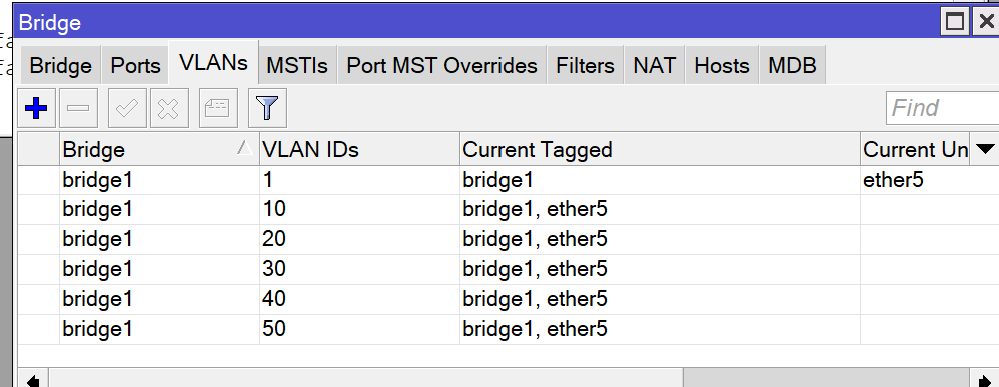

Auf dem Hex habe ich mehrere VLANS, unter anderem ein Management VLAN 10, ein VLAN 10 für Server und allgemeine Geräte für alle, ein privates VLAN 20, ein Medien VLAN 30, ein SmartHome VLAN 40, sowie ein Gäste VLAN 50.

Fritzbox: 192.168.178.0/24

VLAN 1 : 10.1.0.0/24

VLAN 10: 10.2.0.0/24

VLAN 20: 10.10.1.0/24

VLAN 30: 10.10.2.0/24

VLAN 40: 10.3.0.0/24

VLAN 50: 10.10.10.0/24.

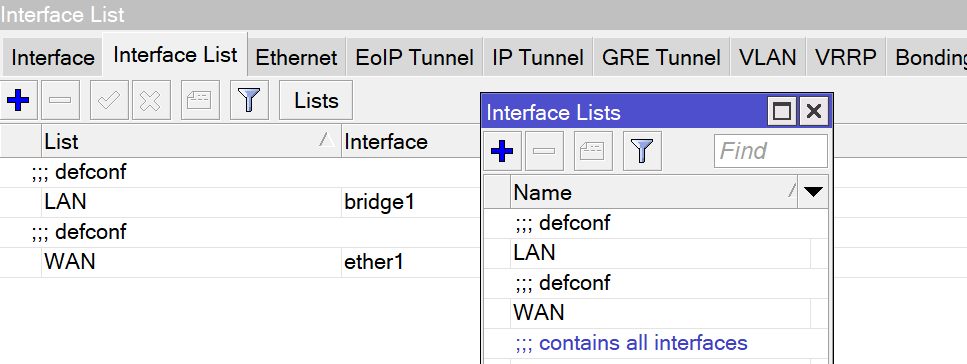

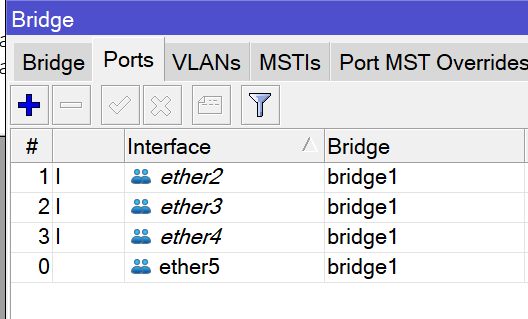

Auf dem Hex habe ich den Ethernet 1 - Port als WAN und eine Bridge mit Port 2-5 so, wo Port 5 der Trunk Port ist.

Port 2-4 sind einzelne VLANs.

Nun möchte ich eine Firewall so einrichten, dass ich mit VLAN 20 in alle Netze darf, mit VLAN 30 in die 1 und 10, VLAN 40 soll unter sich kommunizieren dürfen und ins Internet, VLAN 50 nur ins Internet.

Ich vermute mal, da VLAN 50 mit auf der Bridge ist, dass eine Kommunikation unter den einzelnen Geräten sich nicht unterbinden lässt.

Das würde mich aber nicht stören.

Wichtig ist halt nur, dass ich bspw. von VLAN 20 meine Hue-Bridge und Homatic CCU steuern kann, aber VLAN 40 und 50 nicht selbst Verbindungen in die anderen Netze aufbauen kann.

Ich habe zum Test zwei Adresslisten erstellt: Privatelist mit den Adressen von VLAN 1-20 und eine Adressliste (OnlyInternet) mit den Adressen von VLAN 40 und 50.

Dazu in der Firewall versucht:

- Filter mit OnlyInternet Drop !Ethernet 1. Darf ins Internet, nicht auf die anderen Netze, aber Zugriff von 20 auf 40 auch nicht möglich.

- Filter 1: SrcList Private DstList OnlyInternet access

Filter 2: OnlyInternet Drop !Ethernet 1

-> jeder darf alles

- Filter : SrcList OnlyInternet DSTLst !Private access -> jeder darf alles

Das ganze mit verschiedenen Kombinationen - auch nur Kombinationen zwischen VLAN20 und VLAN 40.

Entweder keiner darf was oder alle dürfen alles.

Deshalb meine Frage, wie kann ich das so einstellen, dass ich von VLAN 20 überall hin darf, VLAN 30 nur in die 10 und 40 und 50 maximal Internetzugriff erlaubt ist.

Danke für eure Hilfe. Es hat mich schon über eine Woche gebraucht, um mich in die Materie einzulesen und das Netz so aufzubauen, dass so funktioniert, wie es ist. Das aber auch nur dank der großartigen Artikel von @aqui und anderen hier. Ansonsten bin ich ziemlich neu in der Materie...

ich habe mich soeben angemeldet.

Habe dieser Tage mein Netzwerk mit Hilfe von hier aufgebaut.

Habe eine Fritzbox und dahinter einen Mikrotik Hex S - Router. Danach kommen 2 Switche und an dem zweiten Switch ein Mikrotik Hap ac².

Auf dem Hex habe ich mehrere VLANS, unter anderem ein Management VLAN 10, ein VLAN 10 für Server und allgemeine Geräte für alle, ein privates VLAN 20, ein Medien VLAN 30, ein SmartHome VLAN 40, sowie ein Gäste VLAN 50.

Fritzbox: 192.168.178.0/24

VLAN 1 : 10.1.0.0/24

VLAN 10: 10.2.0.0/24

VLAN 20: 10.10.1.0/24

VLAN 30: 10.10.2.0/24

VLAN 40: 10.3.0.0/24

VLAN 50: 10.10.10.0/24.

Auf dem Hex habe ich den Ethernet 1 - Port als WAN und eine Bridge mit Port 2-5 so, wo Port 5 der Trunk Port ist.

Port 2-4 sind einzelne VLANs.

Nun möchte ich eine Firewall so einrichten, dass ich mit VLAN 20 in alle Netze darf, mit VLAN 30 in die 1 und 10, VLAN 40 soll unter sich kommunizieren dürfen und ins Internet, VLAN 50 nur ins Internet.

Ich vermute mal, da VLAN 50 mit auf der Bridge ist, dass eine Kommunikation unter den einzelnen Geräten sich nicht unterbinden lässt.

Das würde mich aber nicht stören.

Wichtig ist halt nur, dass ich bspw. von VLAN 20 meine Hue-Bridge und Homatic CCU steuern kann, aber VLAN 40 und 50 nicht selbst Verbindungen in die anderen Netze aufbauen kann.

Ich habe zum Test zwei Adresslisten erstellt: Privatelist mit den Adressen von VLAN 1-20 und eine Adressliste (OnlyInternet) mit den Adressen von VLAN 40 und 50.

Dazu in der Firewall versucht:

- Filter mit OnlyInternet Drop !Ethernet 1. Darf ins Internet, nicht auf die anderen Netze, aber Zugriff von 20 auf 40 auch nicht möglich.

- Filter 1: SrcList Private DstList OnlyInternet access

Filter 2: OnlyInternet Drop !Ethernet 1

-> jeder darf alles

- Filter : SrcList OnlyInternet DSTLst !Private access -> jeder darf alles

Das ganze mit verschiedenen Kombinationen - auch nur Kombinationen zwischen VLAN20 und VLAN 40.

Entweder keiner darf was oder alle dürfen alles.

Deshalb meine Frage, wie kann ich das so einstellen, dass ich von VLAN 20 überall hin darf, VLAN 30 nur in die 10 und 40 und 50 maximal Internetzugriff erlaubt ist.

Danke für eure Hilfe. Es hat mich schon über eine Woche gebraucht, um mich in die Materie einzulesen und das Netz so aufzubauen, dass so funktioniert, wie es ist. Das aber auch nur dank der großartigen Artikel von @aqui und anderen hier. Ansonsten bin ich ziemlich neu in der Materie...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2049537501

Url: https://administrator.de/forum/mikrotik-hex-s-firewall-vlan-kommunikation-2049537501.html

Ausgedruckt am: 22.07.2025 um 07:07 Uhr

24 Kommentare

Neuester Kommentar

Sieh dir einmal die Beispiele im dyn. VLAN Tutorial an:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Aus den Beispielen dort kann man ganz gut erkennen wie die Logik des Regelwerkes ist.

Dein VLAN 20 darf überallhin, da musst du also gar nichts eintragen. Im Default ist die Firewall offen, da der MT als Router angesehen wird Gegensatz zu einer reinen Firewall wo im Default alles geblockt. Du arbeitest also nach dem Blacklist Prinzip statt einer Whitelist wie bei einer Firewall. Hilfreich ist hier auch ein "!" vor den Netzen weil das immer die Negation ist.

Beispiel mit deinem VLAN 30 was nur in 10 und 40 darf.

Chain: Forwarding, Source: 10.10.2.0/24, Destination: !10.2.0.0/24. Action: Block

Chain: Forwarding, Source: 10.10.2.0/24, Destination: !10.3.0.0/24. Action: Block

Bei VLAN 50:

Chain: Forwarding, Source: 10.10.10.0/24, Destination: 10.0.0.0/8. Action: Block

Das blockiert aus dem VLAN 50 jeglichen Zugriff auf 10er Netze.

Du verstehst vermutlich die Logik.

Auch die List Funktion hilft in der du mehrere Adressen, Netze usw. in eine Liste zusammenführen kannst um dann z.B das Regelwerk sehr zu vereinfachen. Statt z.B. 5 einzelnen Regeln hast du nur noch eine mit einer Liste. Kollege @1915348599 hat es unten netterweise vorgemacht wie sowas aussieht.

Hilfreiche Links dazu:

help.mikrotik.com/docs/display/ROS/Building+Your+First+Firewall

help.mikrotik.com/docs/display/ROS/Building+Advanced+Firewall

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Aus den Beispielen dort kann man ganz gut erkennen wie die Logik des Regelwerkes ist.

Dein VLAN 20 darf überallhin, da musst du also gar nichts eintragen. Im Default ist die Firewall offen, da der MT als Router angesehen wird Gegensatz zu einer reinen Firewall wo im Default alles geblockt. Du arbeitest also nach dem Blacklist Prinzip statt einer Whitelist wie bei einer Firewall. Hilfreich ist hier auch ein "!" vor den Netzen weil das immer die Negation ist.

Beispiel mit deinem VLAN 30 was nur in 10 und 40 darf.

Chain: Forwarding, Source: 10.10.2.0/24, Destination: !10.2.0.0/24. Action: Block

Chain: Forwarding, Source: 10.10.2.0/24, Destination: !10.3.0.0/24. Action: Block

Bei VLAN 50:

Chain: Forwarding, Source: 10.10.10.0/24, Destination: 10.0.0.0/8. Action: Block

Das blockiert aus dem VLAN 50 jeglichen Zugriff auf 10er Netze.

Du verstehst vermutlich die Logik.

Auch die List Funktion hilft in der du mehrere Adressen, Netze usw. in eine Liste zusammenführen kannst um dann z.B das Regelwerk sehr zu vereinfachen. Statt z.B. 5 einzelnen Regeln hast du nur noch eine mit einer Liste. Kollege @1915348599 hat es unten netterweise vorgemacht wie sowas aussieht.

Hilfreiche Links dazu:

help.mikrotik.com/docs/display/ROS/Building+Your+First+Firewall

help.mikrotik.com/docs/display/ROS/Building+Advanced+Firewall

Sollte dir nen Anstoß geben ...

/ip firewall address-list

add address=10.1.0.0/24 list=VLAN1

add address=10.2.0.0/24 list=VLAN10

add address=10.10.1.0/24 list=VLAN20

add address=10.10.2.0/24 list=VLAN30

add address=10.10.3.0/24 list=VLAN40

add address=10.10.10.0/24 list=VLAN50

/ip firewall filter

add action=accept chain=input comment="input related established" connection-state=established,related

add action=accept chain=forward comment="forward related established" connection-state=established,related

add action=accept chain=forward comment="drop invalid" connection-state=invalid action=drop

add action=accept chain=input comment=dns dst-port=53 in-interface-list=LAN protocol=udp

add action=accept chain=input comment=dns dst-port=53 in-interface-list=LAN protocol=tcp

add action=accept chain=input comment=management dst-port=8291,80,443 in-interface-list=LAN protocol=tcp

add action=accept chain=forward comment="allow all for VLAN20" src-address-list=VLAN20

add action=accept chain=forward comment="allow VLAN30 to VLAN1" dst-address-list=VLAN1 src-address-list=VLAN30

add action=accept chain=forward comment="allow VLAN30 to VLAN10" dst-address-list=VLAN10 src-address-list=VLAN30

add action=accept chain=forward comment="allow VLAN40 only internet" out-interface-list=WAN src-address-list=VLAN40

add action=accept chain=forward comment="allow VLAN50 only internet" out-interface-list=WAN src-address-list=VLAN50

add action=drop chain=input comment="general drop input"

add action=drop chain=forward comment="general drop forward" Eigentlich müssten da ja sämtliche Anfragen zum Hex

Ja, da hast du Recht ! Wenn er nur als einfacher Layer 2 Switch ohne Firewall und alles arbeitet ist dem so. Forwarding passiert ja dann nur nach Mac Adresse. Firewall ist dann in der Tat auf dem Switch Unsinn. Seine IP ist rein nur fürs Management und sonst nix.Ausschlaggebend ist dann einzig nur der heX der ja dann zentral das L3 Geschäft macht. Ist dann aber auch klar das die reinen L2 Switches dann nichts mit der Firewall filtern können. Das kann dann nur zentral auf dem heX passieren der ja dann der zentrale Layer 3 Core ist.

Eigentlich ein recht simples Setup was du da hast.

Einzig, der Punkt Gerneral-Drop-Input und Drop-Forward killt mir das Internet in VLAN40 und 50.

Hilfreich wäre dann wenn du dein aktuelles Regelwerk hier ggf. nochmal postest um checken zu können WO dein Fehler ist !Bedenke immer das auch in der MT Firewall gilt: First match wins !

Bedeutet das nach einem ersten positiven Hit im Regelwerk der Rest der Regeln NICHT mehr abgearbeitet wird !

Reihenfolge zählt hier also im Regelwerk der Firewall !!

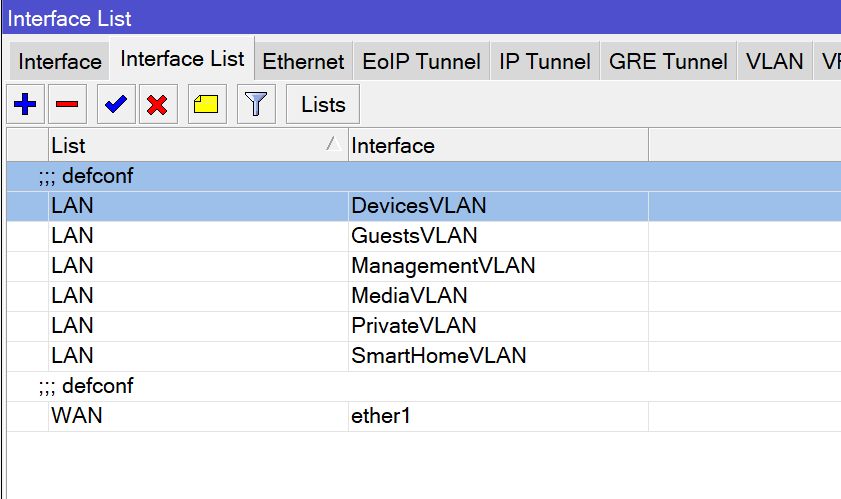

Ich denke er hat die Interfaces nicht der WAN und LAN Interface-Listen zugeordnet, denn die o.g. Regeln basieren darauf, oder eben wie gesagt die Reihenfolge nicht beachtet.

chain=forwa_d

Du hast überall jede Menge Tippfehler in den Chain-Namen!!!Die folgenden sind ebenfalls falsch und haben Tippfehler! Sie müssen so.

add action=accept chain=forward comment="Allow VLAN30 for only internet too" src-address-list=VLAN30 out-interface-list=WAN

add action=accept chain=forward comment="Allow VLAN40 for internet only" src-address-list=VLAN40 out-interface-list=WAN

add action=accept chain=forward comment="Allow VLAN50 for internet only" src-address-list=VLAN50 out-interface-list=WAN Zitat von @SRonny75:

eigentlich soll es heißen:

Da ist falsch hatte ich oben korrigiert, sorry. Denn das führt dazu das das Verbindungen die nicht ins WAN gehen geblockt werden aber da danach die general forward drop kommt können die nicht ins Internet, da keine Regel folgt die forwarding erlaubt! Mit den korrigierten Regeln oben ist das dann aber kein Problem mehr., denn die erlauben Forwarding nur über die WAN-Interface-List, was die interne Kommunikation mit anderen VLANs blockiert.eigentlich soll es heißen:

add action=drop chain=forward src-address-list=VLAN40 out-interface-list=**!**WANDes weiteren solltest du die VLAN-Interfaces zu der LAN Iinterface-Liste hinzufügen nicht die Bridge selbst.

Du solltest dir mal das Konzept einer IPTables Firewall durchlesen und verinnerlichen dann verstehst du auch die Mikrotik Firewall und dessen Arbeitsweise wesentlich besser.

google.com/search?q=iptables+basic+knowledge

Natürlich sollte man auch wissen welche Dienste und Ports man sonst so einsetzt und wie welche Protokolle arbeiten, ... und wenn nicht, man zumindest weiß wie man sich das Wissen dazu aneignen kann.

out-interface-list=* *!* *WAN

In Code Tags gehen logischerweise keine Text Attribute wie Fettschrift !!! Diese Sternchen führen also wieder zu Fehlern über die andere Forenteilnehmer stolpern.Du solltest diesen Unsinn in Code Tags deshalb korrigieren.

zu der LAN Iinterface-Liste hinzufügen nicht die Bridge selbst.

Das wird leider immer und immer wieder falsch gemacht mit dem Bridge Interface. In einer VLAN Konfig ist das Tabu ! Das steht auch mehrfach in großen roten Lettern im hiesigen VLAN Tutorial. Genau lesen hilft also ! 😉Zitat von @SRonny75:

. Beispielsweise hat es nicht ausgereicht ein generelles Forward für VLAN20 zu erstellen - habe nun eine Regel Out-Interface-List Lan und eine Regel für WAN erstellt. Ebenso für das VLAN30.

Das ist nicht nötig. Denn du hattest gesagt das diese VLANs in jedes Netz dürfen und dazu zählte ich auch das Internet, das diese nicht ins Internet dürfen hattest du leider nicht ganz klar ausgedrückt, deswegen war die Regel so aufgebaut 😉. Beispielsweise hat es nicht ausgereicht ein generelles Forward für VLAN20 zu erstellen - habe nun eine Regel Out-Interface-List Lan und eine Regel für WAN erstellt. Ebenso für das VLAN30.

Aus Zeitgründen jetzt erstmal rudimentär die Firewall. Werde nun versuchen mich Stück für Stück mit den weiteren Themen und Filtern (RAW und NAT zu beschäftigen). Vermute nämlich, VPN wird so noch nicht funktionieren und auch der Zugriff von außen auf die NAS (Portfreigaben).

Jepp, da kommt dann noch einiges dazu, bezüglich NAT und Fasttrack exclusion falls genutztDie Interface-Liste meintest du bestimmt so?:.

Habe auch gelesen, dass MT AccessPoints nicht wirklich so berauschend sein sollen.

Grundsätzlich ist das falsch. Es kommt immer auf die richtige Konfig an. Allerdings hat dein hAP in der Tat einen sehr schwachen SoC Chip an Bord.Für einen AP der 3-4 Clients supportet ist das OK aber für einen kompletten PPPoE Router, mit Firewall und NAT plus VPN der on Top dann noch WLAN machen soll ist diese Hardware vollkommen ungeeignet.

Unter einen RB2011er besser RB4011er solltest du dann niemals gehen !

bei 5G habe ich ungefähr knapp 40MBits.

Dann hast du den MT im WLAN falsch konfiguriert und vergessen auf 80Mhz Bandbreite zu gehen im 5GHz Band.youtube.com/watch?v=JRbAqie1_AM

Da werde ich mir wohl mal etwas anderes holen

Rausgeschmissenes Geld...zumal du dann auch das zentrale Management über CapsMan auf dem hEX verlierst. Es sei denn du bleibst bei MT Hardware. Besser als der hAP wäre aber in der Tat der xl ac: mikrotik.com/product/cap_xl_ac