MikroTik VPN - Deutsche Glasfaser

Hallo Spezialiaten,

Was muss ich machen, um eine VPN-Verbindung über L2TP/ipSec, die mit reinem ipv4 (Telekom PPPoe) funktioniert hat, nun auch mit der Deutschen Glasfaser (NT an ether1 des MT ax3) zum Laufen zu bringen?

IPv6 ist eingerichtet, ich kann externe ipv6 Adressen erreichen, und auch von den Netzwerk-Tools vom iPhone aus kann ich die externe ipv6 Adresse des ax3 anpingen.

Was muss ich machen, um eine VPN-Verbindung über L2TP/ipSec, die mit reinem ipv4 (Telekom PPPoe) funktioniert hat, nun auch mit der Deutschen Glasfaser (NT an ether1 des MT ax3) zum Laufen zu bringen?

IPv6 ist eingerichtet, ich kann externe ipv6 Adressen erreichen, und auch von den Netzwerk-Tools vom iPhone aus kann ich die externe ipv6 Adresse des ax3 anpingen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670084

Url: https://administrator.de/forum/mikrotik-vpn-deutsche-glasfaser-670084.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

23 Kommentare

Neuester Kommentar

Du kannst eins zu ein das L2TP Tutorial anwenden. L2TP ist es egal ob es mit v4 oder v6 arbeitet.

Es gibt allerdings einen gravierenden Nachteil. Da IPv6 kein NAT mehr kennt nutzt du ja durch die v6 Prefix Delegation (PD) auch intern die dir vom Provider per PD zugeteilten IPv6 Adressen.

Bei einem einfachen Consumer Account bei der DG (und auch allen anderen Providern) wechseln diese IPv6 Adressen zyklisch, sprich du hast also alle naslang sowohl am WAN als auch intern immer andere IPv6 Adressen. Damit lässt sich kein VPN betreiben, zu mindestens nicht rein nur per v6.

Du hast mehrere Optionen:

Es gibt allerdings einen gravierenden Nachteil. Da IPv6 kein NAT mehr kennt nutzt du ja durch die v6 Prefix Delegation (PD) auch intern die dir vom Provider per PD zugeteilten IPv6 Adressen.

Bei einem einfachen Consumer Account bei der DG (und auch allen anderen Providern) wechseln diese IPv6 Adressen zyklisch, sprich du hast also alle naslang sowohl am WAN als auch intern immer andere IPv6 Adressen. Damit lässt sich kein VPN betreiben, zu mindestens nicht rein nur per v6.

Du hast mehrere Optionen:

- Du wechselst bei der DG in einen Business Vertrag und bekommst dann immer eine feste IP Adressierung.

- Du verwendest intern bei IPv6 eine Unique Local Adress (ULA) Adressierung. Das ist ein Netzbereich vergleichbar mit dem der privaten IPv4 Adressen (RFC-1918) die nicht im Internet geroutet werden. Damit erreichst du dann eine feste, nicht wechselnde IPv6 Adresseirung intern und kannst damit auch L2TP umsetzen. Nachteil ist das du dann zwingend auch für v6 NAT verwenden musst, denn ULA Adressen sind nicht routebar im Internet. Quasi als das IPv4 Verhalten analog auf IPv6 umgesetzt.

- Ähnlich wie Punkt 2 kannst du ein SSL basiertes VPN benutzen bei dem nur der Tunnel mit IPv6 arbeitet im Tunnel aber IPv4 geroutet wird. Mit Wireguard ist sowas möglich, hat dann wieder den Nachteil das du mit zusätzlicher VPN Software am Client arbeiten musst.

- Du verwendest einen sog. Jumphost. Damit baut dein Router einen festen VPN Tunnel zu diesem Host auf. Das ist immer problemlos möglich da dein DG Router hier VPN Initiator ist, also den VPN Tunnel aktiv aufbaut und so problemos das CG-NAT des Providers überwindet. Mit IPv6 ist der Tunnel auch nativ aufbaubar. Der Client spricht dann den Jumphost per VPN an. Das kann per IPv6 und auch per IPv4 passieren. On Top kann der Jumphost auch mehrere VPN Protkolle bedienen um so quasi zu einem universellen VPN Server zu mutieren. Eine genaue Anleitung für so ein Setup findest du u.a. HIER.

Im o.a. WG Tutorial ist doch im IPv6 Kapitel eine entsprechende Konfig wie das umzusetzen ist.

Leider fehlt deine iPhone Konfig um das in deinem Setup verifizieren zu können.

Es sieht aus als ob du fälschlicherweise im Tunnel, wechselnde öffentliche v6 Adressen verwendest was natürlich sofort scheitert. Wie oben geschrieben wird der Tunnel selber nur mit v6 only realisiert und im Tunnel wird nur v4 only gemacht. Ein Zugriff von außen mit v4 scheitert ja schon am DS-Lite Anschluss an sich so das die Tunneladressierung bei einem direkten Zugriff immer nur rein IPv6 ist und im Tunnel nur rein IPv4 genutzt wird.

Leider fehlt deine iPhone Konfig um das in deinem Setup verifizieren zu können.

Es sieht aus als ob du fälschlicherweise im Tunnel, wechselnde öffentliche v6 Adressen verwendest was natürlich sofort scheitert. Wie oben geschrieben wird der Tunnel selber nur mit v6 only realisiert und im Tunnel wird nur v4 only gemacht. Ein Zugriff von außen mit v4 scheitert ja schon am DS-Lite Anschluss an sich so das die Tunneladressierung bei einem direkten Zugriff immer nur rein IPv6 ist und im Tunnel nur rein IPv4 genutzt wird.

Es funktioniert jetzt

Glückwunsch! 👏ist die ipv6, die in der ipv6 Address List auf ether1 gebunden ist

Das ist per se erstmal richtig. Da die Provider ihre IPv6 Adressen und PDs aber bekanntlich zyklisch wechseln an Consumer Anschlüssen wird es sehr wahrscheinlich nicht "bleibend" sein. Du musst am Client also entweder diese IPv6 als Ziel IP in Abständen ändern oder gleich mit DDNS arbeiten.Mikrotik offeriert einen kostenlosen DDNS Client unter IP -> Cloud in der Winbox.

mikrotik-blog.com/dyndns-unter-mikrotik-routeros-einrichten

Damit mappt man die wechselnde öffentliche v6 IP des Mikrotiks auf einen festen Hostnamen den man dann im WG Client als Ziel (Endpoint) angibt. So erreicht man auch bei wechselnder v6 WAN IP immer sicher den Router.

Unter "Public IPv6 Address" sollte dort aber in jedem Falle deine ether1 IPv6 Adresse zu sehen sein!

Mikrotik gibt explizit auch die v6 Funktion in der Doku dazu an:

help.mikrotik.com/docs/spaces/ROS/pages/97779929/Cloud

Ein nslookup oder dig von einem v6 Client z.B. Smartphone mit HE.NET App sollte dann auch den dazu korrespondierenden AAAA Eintrag zeigen.

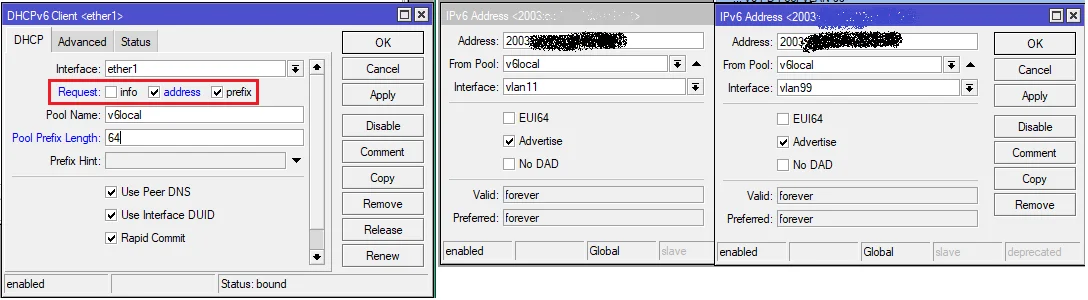

Holt dein DHCPv6 Client an ether1 Prefix und Adresse?

Mikrotik gibt explizit auch die v6 Funktion in der Doku dazu an:

help.mikrotik.com/docs/spaces/ROS/pages/97779929/Cloud

Ein nslookup oder dig von einem v6 Client z.B. Smartphone mit HE.NET App sollte dann auch den dazu korrespondierenden AAAA Eintrag zeigen.

Holt dein DHCPv6 Client an ether1 Prefix und Adresse?

Gab dazu noch einen älteren Eintrag in der MT Knowledgebase:

forum.mikrotik.com/viewtopic.php?t=173029

Ob das noch aktuell ist müsste man in den Releasenotes checken.

forum.mikrotik.com/viewtopic.php?t=173029

Ob das noch aktuell ist müsste man in den Releasenotes checken.

Du hast vermutlich das "quasi" überlesen?!

Die grundsätzliche Frage ist WIE handhabt die DG die Prefix Delegation, sprich wann bzw. in welchen Zeitabschnitten findet ein Wechsel statt oder findet überhaupt einer statt??

Dazu müsste man einmal die Schnittstellenbeschreibung der DG zu IPv6 lesen oder im Zweifel deren Hotline befragen wie deren v6 Policy an non Business Anschlüssen aussieht.

Folgt man diesem Thread sieht es so aus als ob die DG selber am WAN Port kein IA_NA im DHCPv6 supportet und nur einen einzelnen /64er Prefix vergibt. Sie verteilt also auf dem WAN Link selber keine IPv6 Adresse sondern arbeitet dort lediglich mit einer fe80:.. Link Local Adresse. Nur die interne LAN Adresse bekommt dann den per IA_PD zugewiesenen Prefix. Das mag ein Grund sein warum der MT diese in der DDNS Konfig (IP - Cloud) nicht anzeigt.

Kann aber auch ein Grund sein das du es im DHCPv6 Client falsch konfiguriert hast. Deshalb die Frage oben ob dein DHCPv6 Client an ether1 Prefix und Adresse holt oder nur den Prefix?

Stimmt der Eintrag oben im Thread das die DG lediglich nur den Prefix liefert, dann darf auch nur das angehakt sein.

So oder so ist aber die entscheidende Frage ob oder wie die DG den v6 Prefix wechselt bei ihren Consumer Anschlüssen oder nicht. Bei Letzterem wäre DDNS dann überflüssig. Wäre andersherum aber auch etwas ungewöhnlich, da kein Provider solche quasi statischen v6 Adressen so handhabt.

Die grundsätzliche Frage ist WIE handhabt die DG die Prefix Delegation, sprich wann bzw. in welchen Zeitabschnitten findet ein Wechsel statt oder findet überhaupt einer statt??

Dazu müsste man einmal die Schnittstellenbeschreibung der DG zu IPv6 lesen oder im Zweifel deren Hotline befragen wie deren v6 Policy an non Business Anschlüssen aussieht.

Folgt man diesem Thread sieht es so aus als ob die DG selber am WAN Port kein IA_NA im DHCPv6 supportet und nur einen einzelnen /64er Prefix vergibt. Sie verteilt also auf dem WAN Link selber keine IPv6 Adresse sondern arbeitet dort lediglich mit einer fe80:.. Link Local Adresse. Nur die interne LAN Adresse bekommt dann den per IA_PD zugewiesenen Prefix. Das mag ein Grund sein warum der MT diese in der DDNS Konfig (IP - Cloud) nicht anzeigt.

Kann aber auch ein Grund sein das du es im DHCPv6 Client falsch konfiguriert hast. Deshalb die Frage oben ob dein DHCPv6 Client an ether1 Prefix und Adresse holt oder nur den Prefix?

Stimmt der Eintrag oben im Thread das die DG lediglich nur den Prefix liefert, dann darf auch nur das angehakt sein.

So oder so ist aber die entscheidende Frage ob oder wie die DG den v6 Prefix wechselt bei ihren Consumer Anschlüssen oder nicht. Bei Letzterem wäre DDNS dann überflüssig. Wäre andersherum aber auch etwas ungewöhnlich, da kein Provider solche quasi statischen v6 Adressen so handhabt.

IPv6 DDNS über die Mikrotik Cloud mit der aktuellen RouterOS Stable klappt zur Zeit nicht. Geht hier nachvollziehbar auch nicht obwohl gültige globale IPv6 am WAN und Erreichbarkeit der Cloud (cloud2.mikrotik.com) vom Router über IPv6 aus gegeben ist.

Scheint ein Bug zu sein wenn der Router ne CGNAT IPv4 bezieht was bei der DG gegeben ist.

Unter anderem ein Grund warum ich den Dienst meide, da ist immer wieder mal was kaputt. Einfach nen anderen Dienst über ein Update-Skript nutzen was man über deas DHCPv6 Client Event oder regelmäßig per Scheduler ausführt.

Gruß gastric

Scheint ein Bug zu sein wenn der Router ne CGNAT IPv4 bezieht was bei der DG gegeben ist.

Unter anderem ein Grund warum ich den Dienst meide, da ist immer wieder mal was kaputt. Einfach nen anderen Dienst über ein Update-Skript nutzen was man über deas DHCPv6 Client Event oder regelmäßig per Scheduler ausführt.

Gruß gastric

Zitat von @ArcorPi:

Wie von Zauberhand: Heute sehe ich eine public ipv6 in IP --> Cloud

Damit funktioniert auch Wireguard!

Wie von Zauberhand: Heute sehe ich eine public ipv6 in IP --> Cloud

Damit funktioniert auch Wireguard!

Bis zum nächsten Ausfall von deren Cloud🤞

Bleibt ja dann nur noch

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?