NETGEAR VPN Router hinter Fritzbox erreichen

Hallo zusammen,

ich habe schon viel gegoogelt, finde aber nicht den richtigen Tipp!

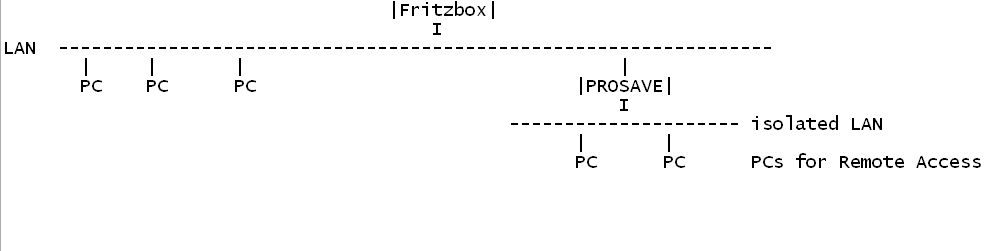

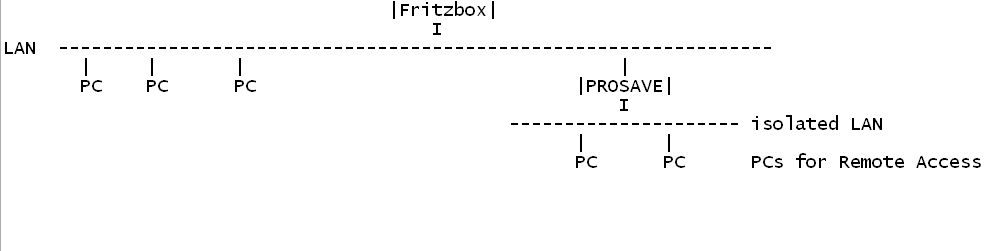

hinter meiner Fritzbox 7390 (DSL Router) soll ein NETGEAR Prosafe ein VPN Netz zur Verfügung stellen. VPN auf dem Prosafe FVS318G ist als IPSec konfiguriert, als VPN Client kommt Shrew 2.1.7 zum Einatz:

also die PC unterhalb des PROSAVE sollen Remote zugreifbar sein, aber keinen Zugriff ins restliche Netzwerk haben.

Mein ganzer Aufbau funktioniert schon, wenn ich den Shrew Client von einem PC aus dem LAN (unter der Fritzbox) starte. Aber von außen über DSL bekomme ich es nicht hin.

- Meine Frittbox hat eine statische IP von der Telekom. Die kann ich von extern pingen oder Remote administrieren; diese Seite scheint ok.

- auf der Fritzbox habe ich Portfreigaben für den Prosafe Router eingerichtet (NAT). Nach vielen Experimenten, die alle nicht funktionieren, ist der Prosafe jetzt als Exposed Host freigeschaltet (sollte also alles ankommen und an den Router weitergereicht werden)

an was kann es noch liegen?

- gibt es noch Einstellungen im Shrew Client , die notwendig sind

- oder muß der Prosafe noch anders konfiguriert werden, damit er die VPN Zugriffe über die Fritzbox akzeptiert.

Kann jemand helfen oder mir einen Link nennen?

Danke

Richi

Mehr zum Thema NETGEAR VPN Router hinter Fritzbox erreichen im Router Forum Netgear auf www.router-forum.de

ich habe schon viel gegoogelt, finde aber nicht den richtigen Tipp!

hinter meiner Fritzbox 7390 (DSL Router) soll ein NETGEAR Prosafe ein VPN Netz zur Verfügung stellen. VPN auf dem Prosafe FVS318G ist als IPSec konfiguriert, als VPN Client kommt Shrew 2.1.7 zum Einatz:

also die PC unterhalb des PROSAVE sollen Remote zugreifbar sein, aber keinen Zugriff ins restliche Netzwerk haben.

Mein ganzer Aufbau funktioniert schon, wenn ich den Shrew Client von einem PC aus dem LAN (unter der Fritzbox) starte. Aber von außen über DSL bekomme ich es nicht hin.

- Meine Frittbox hat eine statische IP von der Telekom. Die kann ich von extern pingen oder Remote administrieren; diese Seite scheint ok.

- auf der Fritzbox habe ich Portfreigaben für den Prosafe Router eingerichtet (NAT). Nach vielen Experimenten, die alle nicht funktionieren, ist der Prosafe jetzt als Exposed Host freigeschaltet (sollte also alles ankommen und an den Router weitergereicht werden)

an was kann es noch liegen?

- gibt es noch Einstellungen im Shrew Client , die notwendig sind

- oder muß der Prosafe noch anders konfiguriert werden, damit er die VPN Zugriffe über die Fritzbox akzeptiert.

Kann jemand helfen oder mir einen Link nennen?

Danke

Richi

Mehr zum Thema NETGEAR VPN Router hinter Fritzbox erreichen im Router Forum Netgear auf www.router-forum.de

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 181765

Url: https://administrator.de/forum/netgear-vpn-router-hinter-fritzbox-erreichen-181765.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

6 Kommentare

Neuester Kommentar

Dein Szenario wird hier beschrieben:

Kopplung von 2 Routern am DSL Port

In der Tat ist wie immer die NAT Firewall der FB das Problem. Leider schreibst du nicht welches VPN Protokoll du verwendest, denn das ist essentiall für das Port Forwarding und zwingst uns so zum raten Eine zielführende Hiklfe ist so nicht einfach.

Eine zielführende Hiklfe ist so nicht einfach.

Bekanntermaßen kann Billigheimer NetGear aber nur IPsec im ESP Mode als VPN Protokoll. Du musst also die folgenden Ports in der FB forwarden:

UDP 500

UDP 4500

ESP Protokoll mit der IP Nummer 50 (Achtung: Das ist NICHT UDP oder TCP 50 !! ESP ist ein eigenes IP Protokoll !)

Hier kannst du es am Beispiel von GRE mit der FB sehen das auch ein eigenständiges Protokoll ist (Nr. 47)

VPNs einrichten mit PPTP

Achtung: das ist hier nur ein Beispiel wie man Port Weiterleitung generell macht, denn GRE wird nur in PPTP VPNs benutzt du hast hier aber IPsec mit ESP (Prot. Nr. 50) !

Damit funktioniert das auf Anhieb !

Nebenbei: Deine Annahme das die PCs im Prosafe Netz keinen Zugriff auf das andere Netz haben ist Unsinn und auch so in diesem Szenario nicht erreichbar.

All deren Traffic muss immer über das LAN dadrücber mit der FritzBox. Mit einem Sniffer hier kann man also problemlos jeglichen Traffic mitlesen und diese Rechner haben alle vollen Zugriff auf alle Rechner im FB LAN.

Ein Trennung ist so mit diesem "DMZ des kleinen Mannes" Design keinesfalls möglich.

Dafür musst du einen Firewall einsetzen die ein separates 3tes Interface hat. Erst damit ist ein wirkliche sichere Trennung möglich. Dein IPsec VPN macht sie gleich nebenbei auch noch mit:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Und nochwas... Vergiss das Router Forum: Hier ist alles viel besser

Kopplung von 2 Routern am DSL Port

In der Tat ist wie immer die NAT Firewall der FB das Problem. Leider schreibst du nicht welches VPN Protokoll du verwendest, denn das ist essentiall für das Port Forwarding und zwingst uns so zum raten

Bekanntermaßen kann Billigheimer NetGear aber nur IPsec im ESP Mode als VPN Protokoll. Du musst also die folgenden Ports in der FB forwarden:

UDP 500

UDP 4500

ESP Protokoll mit der IP Nummer 50 (Achtung: Das ist NICHT UDP oder TCP 50 !! ESP ist ein eigenes IP Protokoll !)

Hier kannst du es am Beispiel von GRE mit der FB sehen das auch ein eigenständiges Protokoll ist (Nr. 47)

VPNs einrichten mit PPTP

Achtung: das ist hier nur ein Beispiel wie man Port Weiterleitung generell macht, denn GRE wird nur in PPTP VPNs benutzt du hast hier aber IPsec mit ESP (Prot. Nr. 50) !

Damit funktioniert das auf Anhieb !

Nebenbei: Deine Annahme das die PCs im Prosafe Netz keinen Zugriff auf das andere Netz haben ist Unsinn und auch so in diesem Szenario nicht erreichbar.

All deren Traffic muss immer über das LAN dadrücber mit der FritzBox. Mit einem Sniffer hier kann man also problemlos jeglichen Traffic mitlesen und diese Rechner haben alle vollen Zugriff auf alle Rechner im FB LAN.

Ein Trennung ist so mit diesem "DMZ des kleinen Mannes" Design keinesfalls möglich.

Dafür musst du einen Firewall einsetzen die ein separates 3tes Interface hat. Erst damit ist ein wirkliche sichere Trennung möglich. Dein IPsec VPN macht sie gleich nebenbei auch noch mit:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Und nochwas... Vergiss das Router Forum: Hier ist alles viel besser

Moin,

ich als absoluter Freund von Fritboxen (lassen wir den Sarkasmus), würde einen komplett anderen Weg gehen.

Nimm die Fritzbox wie sie ist und konfigurier sie als DSL Modem.

Laut Beschreibung hat dein Netgear ja PPPoE Support. Also warum nicht das Ding direkt ans Netz. Damit ist die FB und ihre FW irrelevant...

Die Zugriffsrechte innerhalb deines Netzes müsste man halt anderes lösen, sicher gäbe es da Wege (Stichworte: Subnetzbldung / Routing). Dafür kenne ich aber den Netgear viel zu wenig.

Gruß

Torsten

ich als absoluter Freund von Fritboxen (lassen wir den Sarkasmus), würde einen komplett anderen Weg gehen.

Nimm die Fritzbox wie sie ist und konfigurier sie als DSL Modem.

Laut Beschreibung hat dein Netgear ja PPPoE Support. Also warum nicht das Ding direkt ans Netz. Damit ist die FB und ihre FW irrelevant...

Die Zugriffsrechte innerhalb deines Netzes müsste man halt anderes lösen, sicher gäbe es da Wege (Stichworte: Subnetzbldung / Routing). Dafür kenne ich aber den Netgear viel zu wenig.

Gruß

Torsten

Dann verliert er aber die Trennung seiner sicher gewollten Trennung der beiden lokalen LANs und müsste alles in ein LAN schmeissen.

Vermtlich nicht das was er will. Auf der anderen Seite ist wie oben bereits schon gesagt diese Art der Trennung etwas blödsinning wenn man den Traffic vom "Isolated LAN" isolieren will, denn das ist de facto mit dem obigen Design so nicht möglich.

Dazu müsste der TO sich aber mal äußern hier sonst raten wir uns hier fröhlich einen Wolf....

Vermtlich nicht das was er will. Auf der anderen Seite ist wie oben bereits schon gesagt diese Art der Trennung etwas blödsinning wenn man den Traffic vom "Isolated LAN" isolieren will, denn das ist de facto mit dem obigen Design so nicht möglich.

Dazu müsste der TO sich aber mal äußern hier sonst raten wir uns hier fröhlich einen Wolf....

@richi...

Lernen sollte man auch mal chonologisch unter den Threads zu schreiben und zudem ist deine Shift Taste defekt. Die solltest du bei Gelegenheit mal reparieren, denn es macht nicht wirklich Spaß solcherlei Texte zu lesen

Zu den Fragen:

Lernen sollte man auch mal chonologisch unter den Threads zu schreiben und zudem ist deine Shift Taste defekt. Die solltest du bei Gelegenheit mal reparieren, denn es macht nicht wirklich Spaß solcherlei Texte zu lesen

Zu den Fragen:

- Nein wenn es IPsec ist dann ist alles "differenziert" !

- Billiger Consumerschrott und für VPN ungeeignet da voller Bugs und Probleme. Andere wie Draytek können das bei VPNs besser wenn es denn der Billigstsektor sein muss !

- OK dann hast du dich missverständlich ausgedrückt. Fakt ist aber das sämtlicher Traffic auch der VPN getunnelte über das drüberliegende netz muss. Hast du also schwache Passwörter oder wie so oft der NG einen Bug ist es ein leichtes aus dem dortigen LAN einen Brute Force auf den NG zu fahren. Oder noch einfacher ein paar DoS Syn Attacken aus dem Netz von einem einzigen PC und dann ist der NG Gurke mausetot inklusive ihrer VPNs.