Netwerk Neustrukturierung mit OPNsense - MagentaTV uvm

Hallo Zusammen,

ich versuche mich seit einigen Tagen in das Thema VLAN einzuarbeiten da ich mein Netzwerk / Homelab neu aufbauen möchte, aber alles nicht so einfach ....

....

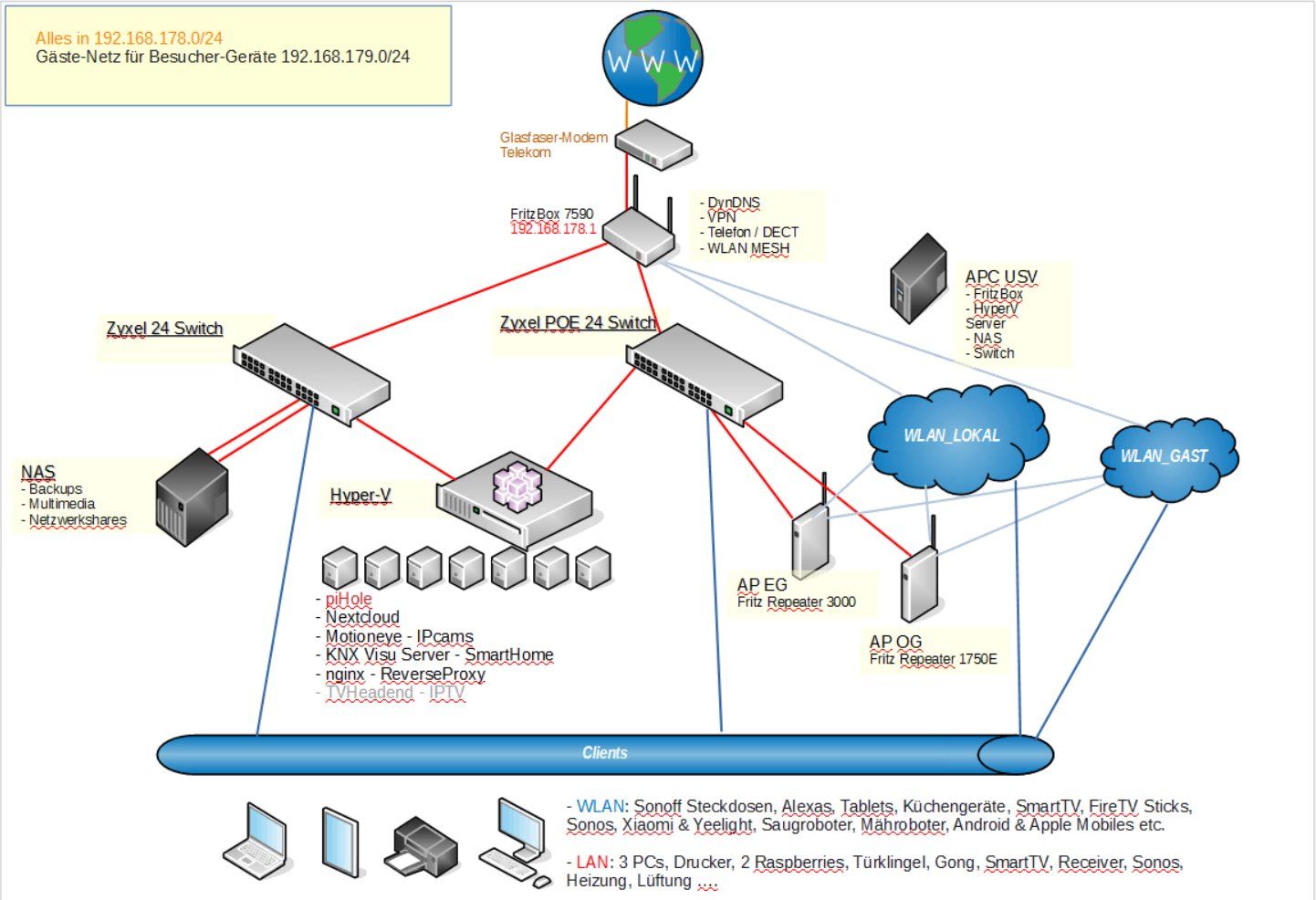

Aktuell sieht es so aus:

Glasfasermodem Telekom --> FritzBox 7590 --> 2x 24 Port Switches Zyxel GS1900 --> Hyper-V Server (mit virtualisierten Servern für Ngnix reverse Proxy, Nextcloud, 2xSmartHome-Server / Haussteuerung, Motioneye für IP-Cams, piHole und demnächst TVHeadend als SatIP-Server).

directupload.net/file/d/5987/ngi6v6u2_png.htm

Alles in einem 19" Rack im Keller verbaut, alles in 192.168.178.0/24.

D.h. die OPNsense liegt aktuell noch ungenutzt auf meinem Schreibtisch.

Die FritzBox steht demnach auch im Keller und macht aktuell ein WLAN-Mesh. Hierfür gibt es im EG einen FritzRepeater 3000 und im OG einen Repeater 1750E. FritzBox Gast-WLAN wird ebenfalls genutzt.

Demnächst soll es aber auch im Gartenhaus Internet geben, hierfür möchte ich einen Aussen-AP installieren, was mich mehr oder weniger zu einer Umstrukturierung zwingt. Da ich das Netz ausserhalb des Hauses absichern möchte und hierfür mit VLANs arbeiten möchte. Ausserdem haben wir trotz KNX Bus, relativ viele drahtlose SmartHome / IoT Geräte welche ich in diesem Zug auch gleich in ein seperates Netz packen möchte.

Da hier z.B. auch einige bekannte Chinahersteller wie Xiaomi oder Sonoff dabei sind.

Dass FritzBox Gastwlan möchte & kann ich dafür nicht nutzen, da z.B. der SmartHome Server auch Zugriff auf die Geräte im Garten benötigt.

Das Thema stellt mich allerdings vor ziemliche Herausforderungen in der Planung. Da der zentrale SmartHome Server auf so viele Geräte Zugriff benötigt, habe ich noch keine perfekte Lösung gefunden wie ich die VLANs aufteilen soll, ohne dass danach die Haussteuerung nicht mehr funktioniert oder ich aber dann letztendlich Firewallregeln Kreuz & Quer zwischen den VLANs erstellen muss.

Wir haben auch diverse Alexas im Haus, hier ist es ähnlich.... diese sinnvoll ein VLAN zu packen, so dass am Ende noch alles funktioniert finde ich aktuell noch etwas schwierig.

Per Nginx reverse Proxy ist z.B. Nextcloud per DynDNS erreichbar.

Hinzu kommt dass wir ab Dezember MagentaTV von der Telekom bekommen, ich habe bereits einige Threads gelesen dass es hier zu Problemen mit dem IGMP Proxy kommt und dieser Buggy beim Multicast ist.

Die Beiträge waren etwas älter und ich weiß nicht ob das Problem immer noch aktuell besteht. Aber aus diesem Grund habe ich 2 Varianten für meinen neuen Netzwerkaufbau erstellt, diese würde ich gerne mit euch diskutieren, bzw. hoffe ich dass der eine oder andere Netzwerk-Spezialist hier paar Anmerkungen oder Verbesserungsvorschläge hat.

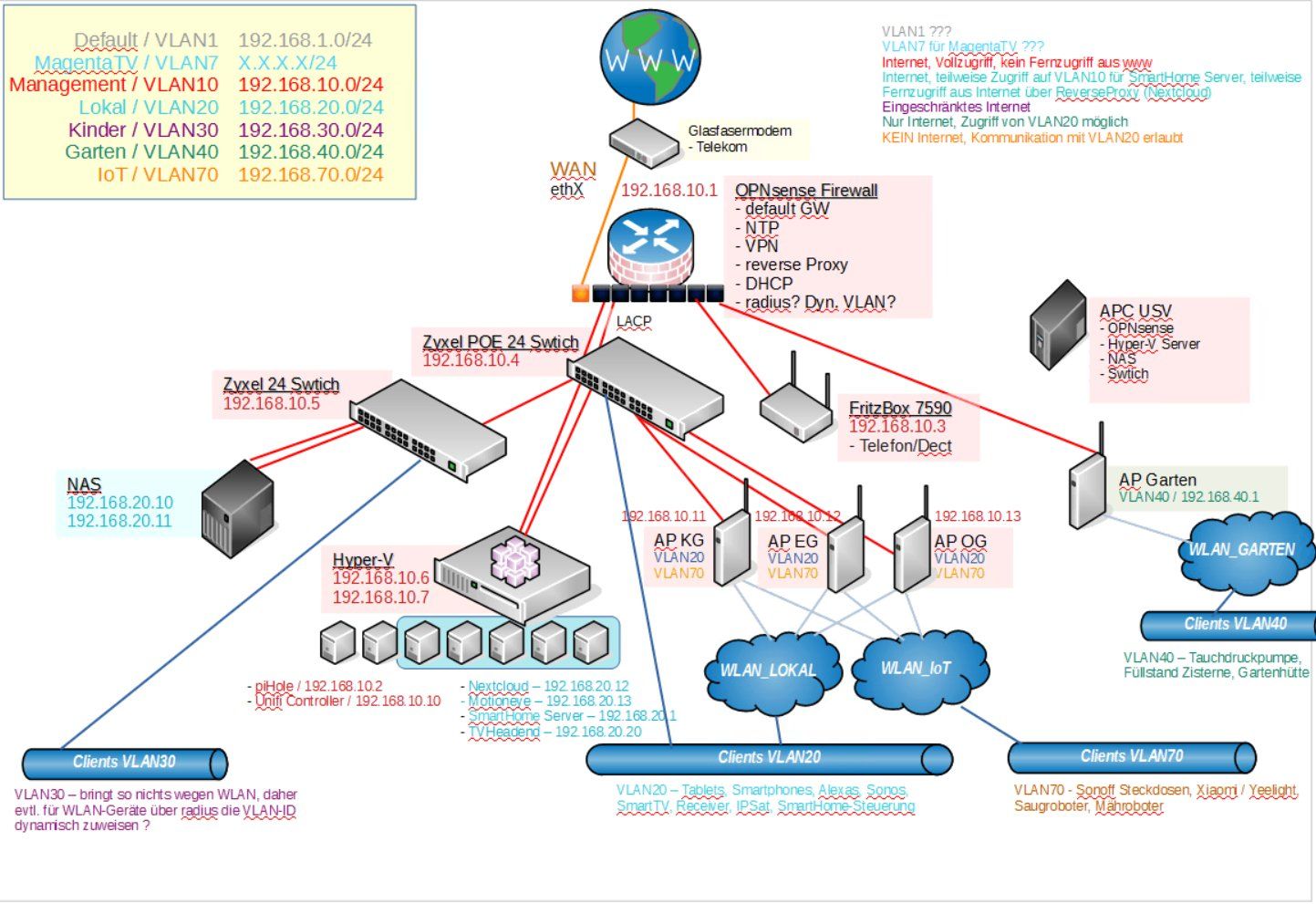

Variante 1 (ursprünglich mein Favorit)....

Glasfasermodem --> OPNsense (als Router) --> Zyxel Switche --> unifi AP Points für KG, EG, OG und Garten. (Fritzbox nur noch für Telefon / Dect hinter OPNsense)

directupload.net/file/d/5987/dwy4ooat_png.htm

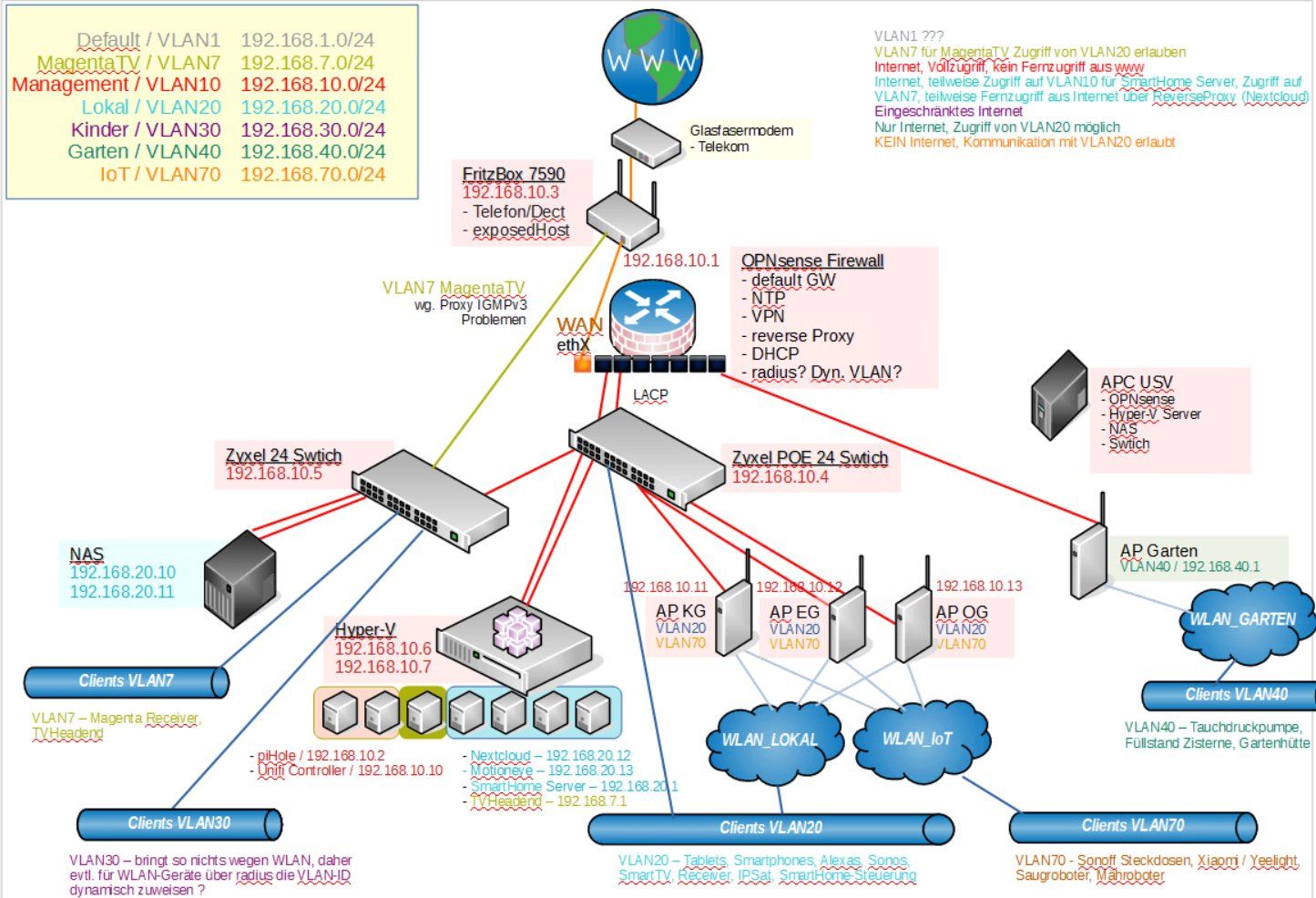

Variante 2 (wegen MagentaTV Problematik, Fritzbox vor OPNsense als exposed Host (double NAT Probleme?))....

Glasfasermodem --> Fritzbox --> direkt zu Switch - VLAN7 für Magenta (VLAN routing überhaupt möglich?)

Glasfasermodem --> Fritzbox --> OPNsense --> Zyxel Switche --> unifi AP Points für KG, EG, OG und Garten

directupload.net/file/d/5987/c4aq8z98_png.htm

Ich habe mein aktuelles Netzwerk und auch die beiden Varianten mal versucht zu zeichnen und als Links angehängt, ich denke / hoffe dann wird es etwas klarer .

.

Also im Prinzip habe ich aktuell 2 große Probleme in der Planungsphase....

- sinnvolle Aufgliederung der VLANs bei so vielen unterschiedlichen Geräten welche untereinander kommunizieren müssen

- grundsätzlicher Hardwareaufbau --> FritzBox vor oder hinter OPNsense

Meine OPNsense Hardware hat 8 netwerkanschlüsse, einen quadcore und 16gb RAM... also die vorhandene Hardware ist nicht das Problem.

Ich freue mich auf eure Antworten, Vorschläge und Kritik .

.

Danke und VG

ich versuche mich seit einigen Tagen in das Thema VLAN einzuarbeiten da ich mein Netzwerk / Homelab neu aufbauen möchte, aber alles nicht so einfach

Aktuell sieht es so aus:

Glasfasermodem Telekom --> FritzBox 7590 --> 2x 24 Port Switches Zyxel GS1900 --> Hyper-V Server (mit virtualisierten Servern für Ngnix reverse Proxy, Nextcloud, 2xSmartHome-Server / Haussteuerung, Motioneye für IP-Cams, piHole und demnächst TVHeadend als SatIP-Server).

directupload.net/file/d/5987/ngi6v6u2_png.htm

Alles in einem 19" Rack im Keller verbaut, alles in 192.168.178.0/24.

D.h. die OPNsense liegt aktuell noch ungenutzt auf meinem Schreibtisch.

Die FritzBox steht demnach auch im Keller und macht aktuell ein WLAN-Mesh. Hierfür gibt es im EG einen FritzRepeater 3000 und im OG einen Repeater 1750E. FritzBox Gast-WLAN wird ebenfalls genutzt.

Demnächst soll es aber auch im Gartenhaus Internet geben, hierfür möchte ich einen Aussen-AP installieren, was mich mehr oder weniger zu einer Umstrukturierung zwingt. Da ich das Netz ausserhalb des Hauses absichern möchte und hierfür mit VLANs arbeiten möchte. Ausserdem haben wir trotz KNX Bus, relativ viele drahtlose SmartHome / IoT Geräte welche ich in diesem Zug auch gleich in ein seperates Netz packen möchte.

Da hier z.B. auch einige bekannte Chinahersteller wie Xiaomi oder Sonoff dabei sind.

Dass FritzBox Gastwlan möchte & kann ich dafür nicht nutzen, da z.B. der SmartHome Server auch Zugriff auf die Geräte im Garten benötigt.

Das Thema stellt mich allerdings vor ziemliche Herausforderungen in der Planung. Da der zentrale SmartHome Server auf so viele Geräte Zugriff benötigt, habe ich noch keine perfekte Lösung gefunden wie ich die VLANs aufteilen soll, ohne dass danach die Haussteuerung nicht mehr funktioniert oder ich aber dann letztendlich Firewallregeln Kreuz & Quer zwischen den VLANs erstellen muss.

Wir haben auch diverse Alexas im Haus, hier ist es ähnlich.... diese sinnvoll ein VLAN zu packen, so dass am Ende noch alles funktioniert finde ich aktuell noch etwas schwierig.

Per Nginx reverse Proxy ist z.B. Nextcloud per DynDNS erreichbar.

Hinzu kommt dass wir ab Dezember MagentaTV von der Telekom bekommen, ich habe bereits einige Threads gelesen dass es hier zu Problemen mit dem IGMP Proxy kommt und dieser Buggy beim Multicast ist.

Die Beiträge waren etwas älter und ich weiß nicht ob das Problem immer noch aktuell besteht. Aber aus diesem Grund habe ich 2 Varianten für meinen neuen Netzwerkaufbau erstellt, diese würde ich gerne mit euch diskutieren, bzw. hoffe ich dass der eine oder andere Netzwerk-Spezialist hier paar Anmerkungen oder Verbesserungsvorschläge hat.

Variante 1 (ursprünglich mein Favorit)....

Glasfasermodem --> OPNsense (als Router) --> Zyxel Switche --> unifi AP Points für KG, EG, OG und Garten. (Fritzbox nur noch für Telefon / Dect hinter OPNsense)

directupload.net/file/d/5987/dwy4ooat_png.htm

Variante 2 (wegen MagentaTV Problematik, Fritzbox vor OPNsense als exposed Host (double NAT Probleme?))....

Glasfasermodem --> Fritzbox --> direkt zu Switch - VLAN7 für Magenta (VLAN routing überhaupt möglich?)

Glasfasermodem --> Fritzbox --> OPNsense --> Zyxel Switche --> unifi AP Points für KG, EG, OG und Garten

directupload.net/file/d/5987/c4aq8z98_png.htm

Ich habe mein aktuelles Netzwerk und auch die beiden Varianten mal versucht zu zeichnen und als Links angehängt, ich denke / hoffe dann wird es etwas klarer

Also im Prinzip habe ich aktuell 2 große Probleme in der Planungsphase....

- sinnvolle Aufgliederung der VLANs bei so vielen unterschiedlichen Geräten welche untereinander kommunizieren müssen

- grundsätzlicher Hardwareaufbau --> FritzBox vor oder hinter OPNsense

Meine OPNsense Hardware hat 8 netwerkanschlüsse, einen quadcore und 16gb RAM... also die vorhandene Hardware ist nicht das Problem.

Ich freue mich auf eure Antworten, Vorschläge und Kritik

Danke und VG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 618013

Url: https://administrator.de/forum/netwerk-neustrukturierung-mit-opnsense-magentatv-uvm-618013.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

11 Kommentare

Neuester Kommentar

Huiuiui, was eine Textwand.

Moin erstmal :D

Lösung 1 scheint mir am sinnvollsten - wenn man schon so komplex werden will.

ich gehe mal nicht zu tief ins Detail und gebe entsprechend Tipps wie du sowas lösen kannst.

- Server, NAS, etc. in eigenes VLAN und mit Routing / Firewall Regeln an die jeweiligen VLAN's durchreichen. (WireSpeed Routing wäre gut.)

- Magenta TV sollte ohne weiteres mit IGMPv3 funktionieren - VLAN 7 ist für den WAN mit PPPoE - daten gehen per MC an die E-BOX (so war mein letzter Stand)

- VLAN7 muss WAN seitig konfiguriert werden für Telekom FTTH.

- DECT und Analogtel über FB ist kein Problem - Firewall regeln beachten !

- VLAN 1 als Client Netz = unkonfigurierte VLAN's am Switch = Switch für Clients, alternativ GAST VLAN = default

- KEIN VLAN nach Standort sondern Typ wie IoT etc. (siehe Garten VLAN)

- VLAN für WLAN und Clients getrennt, im besten fall. Bei kleinem Netzwerk geht's auch ohne.

- WLAN über MikroTik o.ä. für MultiSSID über VLAN's

- WLAN im Garten am besten gleiche SSID und VLAN's, dort keine SSID für Gast ?

- ALEXA und co. sollte mit Multicastrouting funktionieren.

Vorschläge VLAN:

10 Clients (11 WLAN)

20 WLAN Gast

30 Clients Kinder (31 WLAN)

40 Clients IoT (41 WLAN)

100 Management

200 Server

Disclaimer:

Generell ist das Netzwerk schon sehr stark Fragmentiert - ob das so Sinn macht und ob man Lust hast das zu verwalten sollte jeder für sich selber entscheiden. Ich bin da eher der Meinung - keep it simple

P.S.: Magenta TV würde ich evtl. in einem kleinem Setup einmal ausprobieren. Scheint wohl manchmal Probleme zu machen.

Gruß

Moin erstmal :D

Lösung 1 scheint mir am sinnvollsten - wenn man schon so komplex werden will.

ich gehe mal nicht zu tief ins Detail und gebe entsprechend Tipps wie du sowas lösen kannst.

- Server, NAS, etc. in eigenes VLAN und mit Routing / Firewall Regeln an die jeweiligen VLAN's durchreichen. (WireSpeed Routing wäre gut.)

- Magenta TV sollte ohne weiteres mit IGMPv3 funktionieren - VLAN 7 ist für den WAN mit PPPoE - daten gehen per MC an die E-BOX (so war mein letzter Stand)

- VLAN7 muss WAN seitig konfiguriert werden für Telekom FTTH.

- DECT und Analogtel über FB ist kein Problem - Firewall regeln beachten !

- VLAN 1 als Client Netz = unkonfigurierte VLAN's am Switch = Switch für Clients, alternativ GAST VLAN = default

- KEIN VLAN nach Standort sondern Typ wie IoT etc. (siehe Garten VLAN)

- VLAN für WLAN und Clients getrennt, im besten fall. Bei kleinem Netzwerk geht's auch ohne.

- WLAN über MikroTik o.ä. für MultiSSID über VLAN's

- WLAN im Garten am besten gleiche SSID und VLAN's, dort keine SSID für Gast ?

- ALEXA und co. sollte mit Multicastrouting funktionieren.

Vorschläge VLAN:

10 Clients (11 WLAN)

20 WLAN Gast

30 Clients Kinder (31 WLAN)

40 Clients IoT (41 WLAN)

100 Management

200 Server

Disclaimer:

Generell ist das Netzwerk schon sehr stark Fragmentiert - ob das so Sinn macht und ob man Lust hast das zu verwalten sollte jeder für sich selber entscheiden. Ich bin da eher der Meinung - keep it simple

P.S.: Magenta TV würde ich evtl. in einem kleinem Setup einmal ausprobieren. Scheint wohl manchmal Probleme zu machen.

Gruß

Moin,

also zum Thema MagentaTV kann ich dir sagen, dass das zumindest in meinem Setup läuft. Das ist dann allerdings pfsense statt opnsense, letztere scheint da laut diversen Forenbeiträgen tatsächlich Zicken zu machen.

Mein Aufbau ist grundsätzlich sehr ähnlich zu deiner Variante 1:

Draytek als Modem -> pfsense -> Switch -> Media Receiver

Dazu ein Gigaset GO statt der Fritte für Telefonie, ein Unifi AP für WLAN.

Diverse VLANs für Gäste, IOT etc...

Im IOT hängt beispielsweise Homematic IP und n Xiamoi Saugroboter. Keine Probleme.

Für MagentaTV ist eigentlich nur wichtig, dass der Switch IGMPv3 unterstützt... Das können selbst die Netgear oder TP Link Geräte.

Die entsprechenden Regeln könnte ich dir bei Bedarf gerne als Screenshot hier rein packen...

Viele Grüße

ottinho

also zum Thema MagentaTV kann ich dir sagen, dass das zumindest in meinem Setup läuft. Das ist dann allerdings pfsense statt opnsense, letztere scheint da laut diversen Forenbeiträgen tatsächlich Zicken zu machen.

Mein Aufbau ist grundsätzlich sehr ähnlich zu deiner Variante 1:

Draytek als Modem -> pfsense -> Switch -> Media Receiver

Dazu ein Gigaset GO statt der Fritte für Telefonie, ein Unifi AP für WLAN.

Diverse VLANs für Gäste, IOT etc...

Im IOT hängt beispielsweise Homematic IP und n Xiamoi Saugroboter. Keine Probleme.

Für MagentaTV ist eigentlich nur wichtig, dass der Switch IGMPv3 unterstützt... Das können selbst die Netgear oder TP Link Geräte.

Die entsprechenden Regeln könnte ich dir bei Bedarf gerne als Screenshot hier rein packen...

Viele Grüße

ottinho

Zitat von @Zaschii:

Ich würde eigentlich auch Variante 1 bevorzugen, bin mir aber nicht sicher wie stabil die OPNsense als Router arbeitet und ob es dann zu Problemen mit MagentaTV kommt.

Ich würde eigentlich auch Variante 1 bevorzugen, bin mir aber nicht sicher wie stabil die OPNsense als Router arbeitet und ob es dann zu Problemen mit MagentaTV kommt.

pfsense wäre auch eine alternative die scheinbar weniger stress macht. Routing sollte laufen. Auch bei OPNsense .. Routing / NAT und FW ist nun mal die Hauptaufgabe der Kiste.

Zitat von @Zaschii:

Garten hätte ich aus Sicherheitsgründen in einen komplett eigenen Bereich gepackt, weil was passiert wenn jemand das LAN Kabel im Garten vom AP zieht und an sein Notebook hängt.

Garten hätte ich aus Sicherheitsgründen in einen komplett eigenen Bereich gepackt, weil was passiert wenn jemand das LAN Kabel im Garten vom AP zieht und an sein Notebook hängt.

Du kannst dort auch einfach alles an VLAN's taggen, damit kann in der Regel ein normaler Client nichts anfangen. Alternativ kannst du natürlich auch eine Port Security einrichten (Switch muss das können) und jedes Online gehen muss erlaubt werden oder authentifiziert.

Oder das Default VLAN ist einfach tot.

P.S.: Radius für die Clients kann man machen aber die Trennung per SSID reicht meist. Dazu noch per DHCP die IP's festnageln und dann ggf. per FW auf der IP reglementieren, wenn etwas besonderes gesperrt oder freigegeben werden soll.

ich versuche mich seit einigen Tagen in das Thema VLAN einzuarbeiten

Einfach das hiesige VLAN Tutorial durchlesen, da ist ist alles haarklein erklärt... VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Zur Radius Authentisierung der WLAN Clients findest du hier entsprechende Infos:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Radius Server gleich auf der pfSense mit dem FreeRadius Package:

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Dynamische VLAN Zuweisung:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Moin,

also mir gehen bezüglich dieses Setups verschiedene Gedanken durch den Kopf:

Generell:

Ich finde es - für ein Home-Setup - recht komplex.

Wird dieser Detailgrad wirklich benötigt oder steckt da vielleicht auch einfach der Spieltrieb hinter, bestimmte Dinge einfach mal zu machen? (Hab ich öfter schonmal)

Hast du auf Dauer wirklich die Zeit und Lust, dieses Setup zu warten (Passiert ja alles in der Freizeit)

Falls mal etwas nicht funktioniert, hast du viele Fehlerquellen zu analysieren.

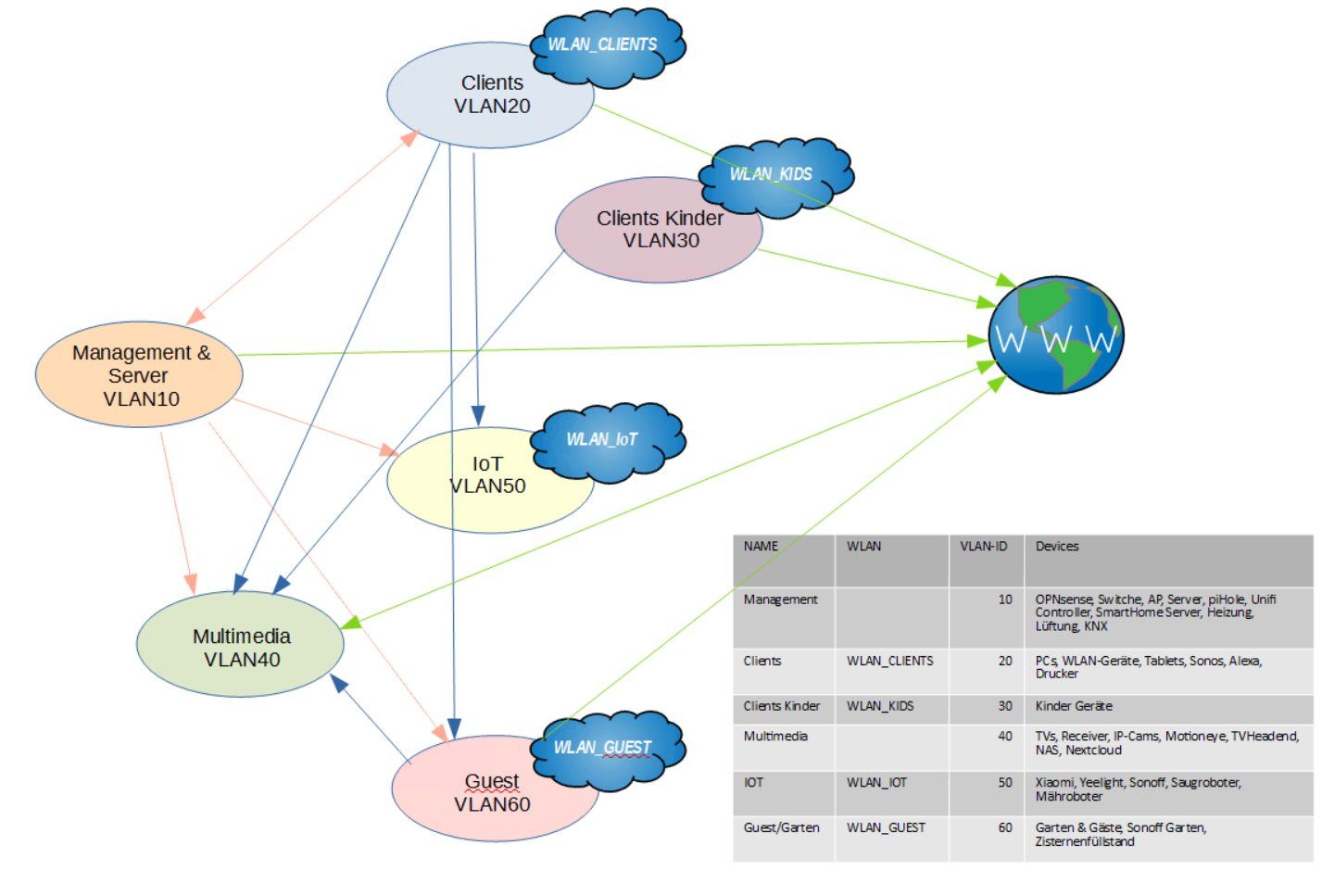

Aufteilung VLAN:

Ich würde die VLANs nicht nach Client und WLAN splitten. Ich sehe in deinem Setup darin keinen Vorteil

Also:

10 Clients

20 Gast

30 Kinder

40 IoT - Wenn man denn möchte

100 Management

200 Server (Du könntest auch Server und Management kombinieren... Je nach Anforderung)

Damit hast du schon 6 VLANs mit entsprechendem Netz und Firewallregeln, die du pflegen musst.

Mein Tipp: Mach es nicht zu kompliziert.

also mir gehen bezüglich dieses Setups verschiedene Gedanken durch den Kopf:

Generell:

Ich finde es - für ein Home-Setup - recht komplex.

Wird dieser Detailgrad wirklich benötigt oder steckt da vielleicht auch einfach der Spieltrieb hinter, bestimmte Dinge einfach mal zu machen? (Hab ich öfter schonmal)

Hast du auf Dauer wirklich die Zeit und Lust, dieses Setup zu warten (Passiert ja alles in der Freizeit)

Falls mal etwas nicht funktioniert, hast du viele Fehlerquellen zu analysieren.

Aufteilung VLAN:

Ich würde die VLANs nicht nach Client und WLAN splitten. Ich sehe in deinem Setup darin keinen Vorteil

Also:

10 Clients

20 Gast

30 Kinder

40 IoT - Wenn man denn möchte

100 Management

200 Server (Du könntest auch Server und Management kombinieren... Je nach Anforderung)

Damit hast du schon 6 VLANs mit entsprechendem Netz und Firewallregeln, die du pflegen musst.

Mein Tipp: Mach es nicht zu kompliziert.

Hi nochmal!

Kein Problem

Meine Aufteilung ist wie folgt:

VLANS für

*Produktiv (PCs etc)

*Media (Smartphones, Fernseher, Fire TV Stick)

*Gäste WLAN

MagentaTV

VoIP

*IOT

Management

Die VLANS mit * haben jeweils ihre eigene SSID. Im Bereich IOT ist das dann z.B. noch auf L2 isoliert, das können die Unifi APs.

Ist natürlich für zuhause irgendwie Overkill, aber ich mag es so.

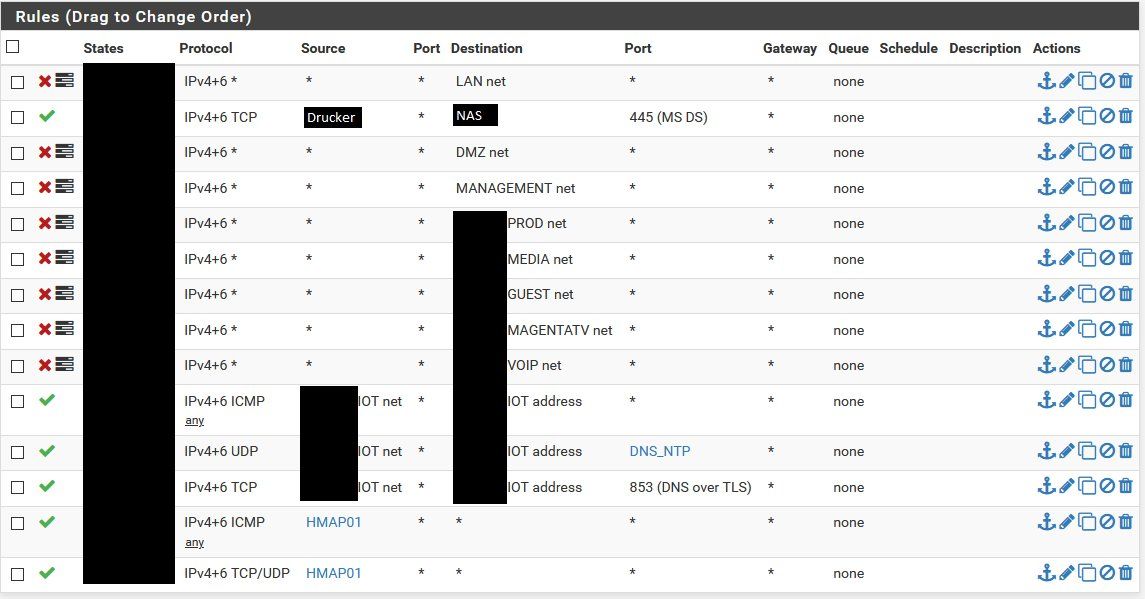

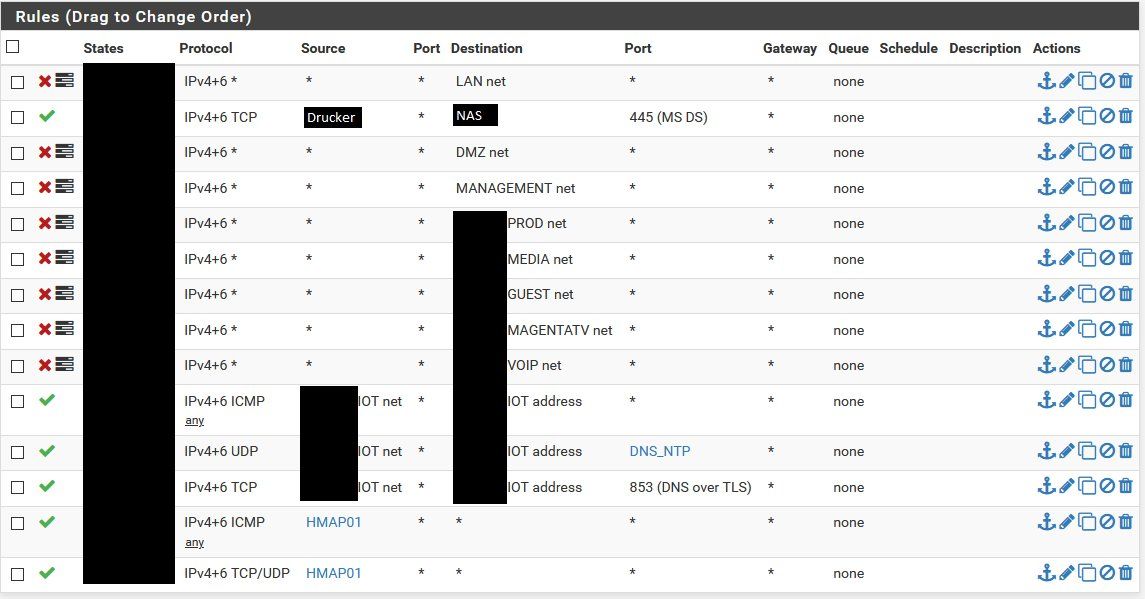

So zum Beispiel. Alle Geräte aus dem Media VLAN dürfen auf die Weboberfläche des Saugroboters zugreifen. Das könnte man natürlich bei der Quelle noch auf 2 Geräte einschränken, aber dann konfigurier ich mich wirklich doof und muss das bei nem Gerätewechsel anpassen... Sonst ist (wie dazu erkennen ist) Whatsapp erlaubt, Homematic, Web, Mail und ein paar Streaming Anbieter (ZDF oder Amazon Video benutzen z.B. komische Ports).

So zum Beispiel. Alle Geräte aus dem Media VLAN dürfen auf die Weboberfläche des Saugroboters zugreifen. Das könnte man natürlich bei der Quelle noch auf 2 Geräte einschränken, aber dann konfigurier ich mich wirklich doof und muss das bei nem Gerätewechsel anpassen... Sonst ist (wie dazu erkennen ist) Whatsapp erlaubt, Homematic, Web, Mail und ein paar Streaming Anbieter (ZDF oder Amazon Video benutzen z.B. komische Ports).

Die Geräte aus dem IOT Netz dürfen im Prinzip gar nichts. Alleine schon, damit der Saugroboter nicht nach China telefoniert (wobei da eh Valetudo drauf ist, aber sicher ist sicher). Der Drucker darf allerdings auf das NAS per SMB zugreifen um Scans abzulegen.

Die Geräte aus dem IOT Netz dürfen im Prinzip gar nichts. Alleine schon, damit der Saugroboter nicht nach China telefoniert (wobei da eh Valetudo drauf ist, aber sicher ist sicher). Der Drucker darf allerdings auf das NAS per SMB zugreifen um Scans abzulegen.

Und der Homematic AP darf zumindest Richtung Internet machen, was er will.

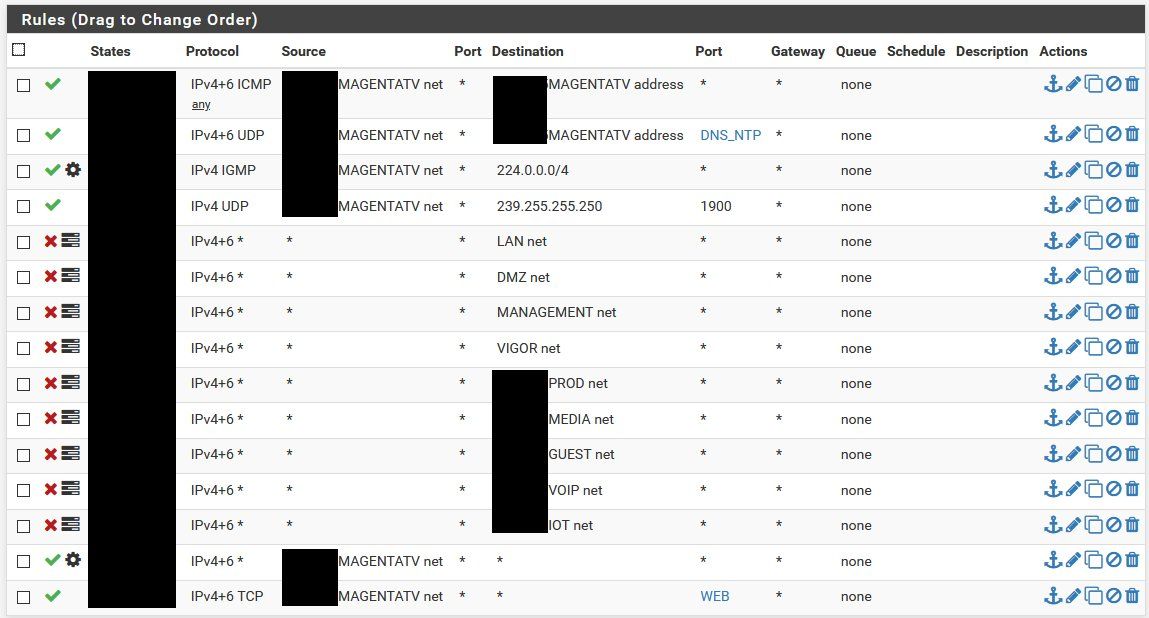

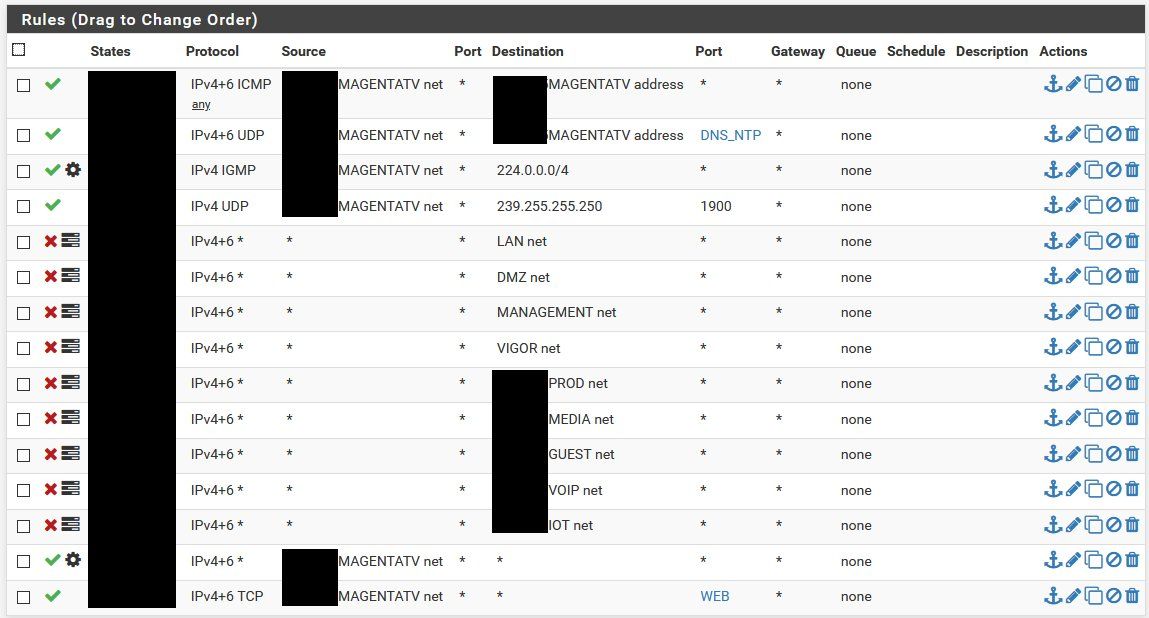

Die Regeln zu MagentaTV sehen bei mir so aus. Da gibt es aber einen ziemlich schönen Beitrag unter forum.netgate.com/topic/153802/howto-magentatv-mit-pfsense-2-4-5

Die Regeln zu MagentaTV sehen bei mir so aus. Da gibt es aber einen ziemlich schönen Beitrag unter forum.netgate.com/topic/153802/howto-magentatv-mit-pfsense-2-4-5

Die Screenshots dazu gibts zwar eigentlich nur wenn man eingeloggt ist, aus dem Quelltext kann man sich die Links aber so ziehen

Dazu kommt dann halt noch auf der WAN Seite ein bisschen was an Regeln sowie der IGMP Proxy. Der unterscheidet sich in der Version aber tatsächlich irgendwie von dem bei OPNSense. Das war zumindest zu dem Zeitpunkt anscheinend so, zu dem ich recherchiert hatte.

Die Regeln ließen sich übrigens deutlich reduzieren, wenn man IPv6 weglässt. Da ist das Problem, dass die über den Provider alle ein Netz zugeteilt bekommen bei der Einwahl und das halt dynamisch ist. Bei IPv4 sagst du einfach: Alles, was im privaten Adressraum steht, ist verboten. Bei IPv6 musst du halt für jedes VLAN ne Regel erstellen, die das verbietet... Da hab ich noch keine schönere Lösung gefunden. Vllt liest ja jemand mit, der mich da erhellen kann :D

Alleine deshalb achtet man schon drauf, die Anzahl gering zu halten.

Letzte Info: Ich mach das auch nur zum Spaß. Beruflich bin ich zwar in der IT aktiv, aber mit Firewalls oder Netzwerken habe ich eigentlich administrativ keine Berührungspunkte. Aber gerade mit den Tutorials von @aqui kommt man gut rein in die ganze Geschichte.

Viele Grüße

ottinho

Kein Problem

Wie hast du deine VLANs aufgeteilt?

Da kann man ja immer diskutieren. Der Eine machts so, der Andere so. Wie der Kollege @BirdyB schon sagte, zu komplex ist immer doof. Aber ich habe da auch den erwähnten Spieltrieb in mir Meine Aufteilung ist wie folgt:

VLANS für

*Produktiv (PCs etc)

*Media (Smartphones, Fernseher, Fire TV Stick)

*Gäste WLAN

MagentaTV

VoIP

*IOT

Management

Die VLANS mit * haben jeweils ihre eigene SSID. Im Bereich IOT ist das dann z.B. noch auf L2 isoliert, das können die Unifi APs.

Ist natürlich für zuhause irgendwie Overkill, aber ich mag es so.

Wie hast du es z.B. umgesetzt dass du trotzdem mit dem Handy noch auf dein Saugroboter zugreifen kannst, für das Wifi VLAN aber generell den Zugriff einschränkst. Sonderregeln speziell für die Smartphone IP?

Und der Homematic AP darf zumindest Richtung Internet machen, was er will.

Die Screenshots dazu gibts zwar eigentlich nur wenn man eingeloggt ist, aus dem Quelltext kann man sich die Links aber so ziehen

Dazu kommt dann halt noch auf der WAN Seite ein bisschen was an Regeln sowie der IGMP Proxy. Der unterscheidet sich in der Version aber tatsächlich irgendwie von dem bei OPNSense. Das war zumindest zu dem Zeitpunkt anscheinend so, zu dem ich recherchiert hatte.

Die Regeln ließen sich übrigens deutlich reduzieren, wenn man IPv6 weglässt. Da ist das Problem, dass die über den Provider alle ein Netz zugeteilt bekommen bei der Einwahl und das halt dynamisch ist. Bei IPv4 sagst du einfach: Alles, was im privaten Adressraum steht, ist verboten. Bei IPv6 musst du halt für jedes VLAN ne Regel erstellen, die das verbietet... Da hab ich noch keine schönere Lösung gefunden. Vllt liest ja jemand mit, der mich da erhellen kann :D

Alleine deshalb achtet man schon drauf, die Anzahl gering zu halten.

Letzte Info: Ich mach das auch nur zum Spaß. Beruflich bin ich zwar in der IT aktiv, aber mit Firewalls oder Netzwerken habe ich eigentlich administrativ keine Berührungspunkte. Aber gerade mit den Tutorials von @aqui kommt man gut rein in die ganze Geschichte.

Viele Grüße

ottinho

Ich überlege aktuell noch das Kinder VLAN wegfallen zu lassen, da sich hier nicht viele Geräte befinden werden. Allerdings finde ich den Gedanken die Geräte der Kids einschränken zu können durchaus ganz interessant.

Du könntest den Geräten der Kids natürlich auch static leases im DHCP geben und dann über eine Alias-Gruppe in der Firewall verwalten.

Lässt sich aber mit manueller Adressvergabe schnell aushebeln.