Netzwerk + Gast

Hallo zusammen,

ich habe folgendes Setup:

1x FRITZ!Box

1x Sg-300 PoE

2x Alcatel Lucent Enterprise APs

1x UniFi U6+

Es sollen 2 WLANs ausgeben werden. 1x internes Netz und 1x Gast Netz. Der DHCP Server läuft aktuell über die FRITZ!Box, da ich mich nicht mit Cisco so gut auskenne benötige ich Unterstützung.

Kann man dieses umsetzen ohne groß extra kosten zu verursachen?

ich habe folgendes Setup:

1x FRITZ!Box

1x Sg-300 PoE

2x Alcatel Lucent Enterprise APs

1x UniFi U6+

Es sollen 2 WLANs ausgeben werden. 1x internes Netz und 1x Gast Netz. Der DHCP Server läuft aktuell über die FRITZ!Box, da ich mich nicht mit Cisco so gut auskenne benötige ich Unterstützung.

Kann man dieses umsetzen ohne groß extra kosten zu verursachen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671031

Url: https://administrator.de/forum/netzwerk-gast-671031.html

Ausgedruckt am: 05.08.2025 um 07:08 Uhr

14 Kommentare

Neuester Kommentar

Moin,

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/294_WLAN-Gast ...

Nicht, dass man das hätte googlen können..

Gruß

FRITZ!Box

und welche genau?Es sollen 2 WLANs ausgeben werden. 1x internes Netz und 1x Gast Netz

Das können die meisten Fritten von Haus aus.avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/294_WLAN-Gast ...

Nicht, dass man das hätte googlen können..

Gruß

Das die FB beides ausgeben kann ist mir klar

Das ist schön, dass Dir das klar ist. Erwähnt hast Du dies aber nicht. Denk daran, wir können nicht in deinen Kopf schauen, zumindest noch nicht.auf allen APs aus ohne das die Netzwerke intern miteinander kommunizieren?

Stichwort: Isolation.Gruß

Das ist einfach und problemlos umzusetzen. Siehe HIER.

Grundlagen und Beispielsetups zu so einem banalen MSSID Setup auf WLAN Accesspoints findest du HIER. Das Tutorial beinhaltet auch gleich die entsprechende Cisco Konfig fertig zum Abtippen.

Wenn du lediglich nur 2 VLANs betreiben willst musst du keine 2 extra VLANs anlegen sondern nur eines. Jeder VLAN Switch hat ja per se immer schon ein VLAN an Bord nämlich das Default VLAN 1. Es reicht also zusätzlich nur ein weiteres VLAN für das Gastnetz anzulegen. Also

Die Theorie und die Praxis beschreiben beide obigen Tutorials im Detail.

Vielleicht hilft es dir als VLAN Anfänger zusätzlich noch die VLAN Schnellschulung zu lesen und zu verstehen...?!

Grundlagen und Beispielsetups zu so einem banalen MSSID Setup auf WLAN Accesspoints findest du HIER. Das Tutorial beinhaltet auch gleich die entsprechende Cisco Konfig fertig zum Abtippen.

Wenn du lediglich nur 2 VLANs betreiben willst musst du keine 2 extra VLANs anlegen sondern nur eines. Jeder VLAN Switch hat ja per se immer schon ein VLAN an Bord nämlich das Default VLAN 1. Es reicht also zusätzlich nur ein weiteres VLAN für das Gastnetz anzulegen. Also

- 1 = Privatnetz

- 200 = Gastnetz

Welche Ports müsste ich dann als Trunk setzen und was ist mit Tagged und untagged?

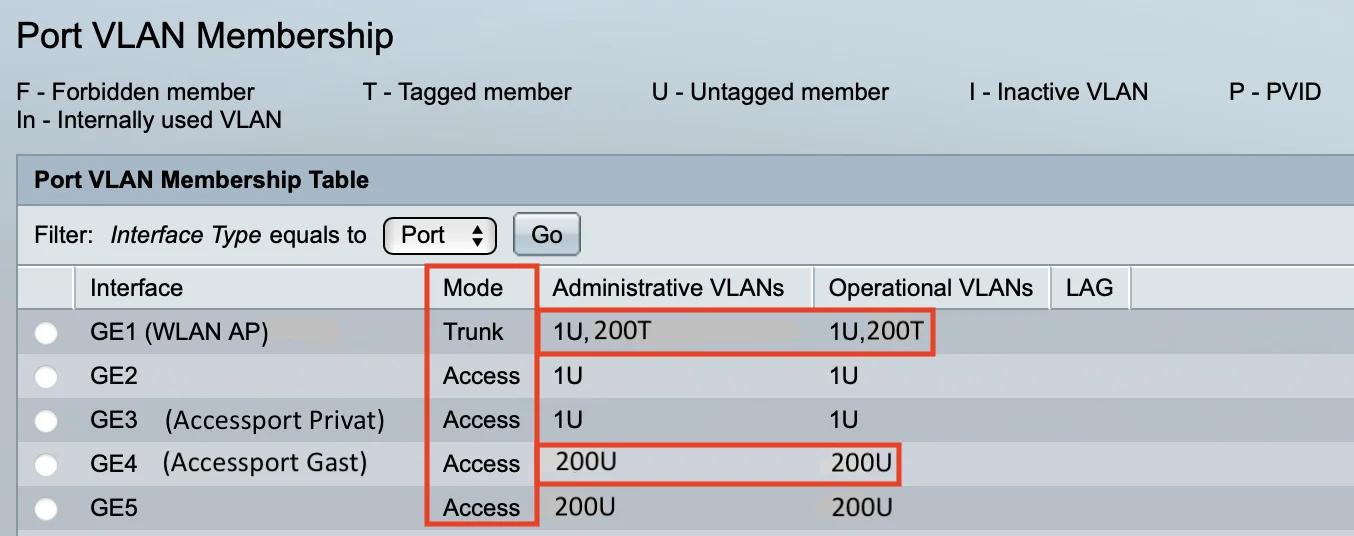

Nur die Ports für die MSSID Accesspoints werden in den Trunk Mode gesetzt mit 1U, 200T (wenn 200 deine Gast VLAN ID ist). Auf dem AP mappt man dann die Privat WLAN SSID auf VLAN 1 und das Gast WLAN auf 200. Somit sendet der Accesspoint dann allen Gast WLAN Traffic mit einem VLAN 200 Tag den der Switch dann über die Trunk Konfig erkennt und somit diesem Traffic fest dem VLAN 200 zuordnen kann. Einfache VLAN Logik...Die Theorie und die Praxis beschreiben beide obigen Tutorials im Detail.

Vielleicht hilft es dir als VLAN Anfänger zusätzlich noch die VLAN Schnellschulung zu lesen und zu verstehen...?!

Der SG 300 hat alle Ports als Trunk konfiguriert.

Keine besonders gute und auch sinnvolle Idee! Zu mindestens nicht für Ports an denen einfache ungetaggte Endgeräte wie PCs, Drucker usw. angeschlossen sind. Für die wäre ein Trunk sinnfrei und auch kontraproduktiv. Damit hängt bei Endgeräten an solchen Ports alles an der PVID Einstellung. Außerdem belasstet der gesamte Broad- un d Multicast Traffic aller anderen VLANs an solchen Trunk Ports unnötigerweise diese Endgeräte und schmälert deren Performance. Ob du sowas dann belässt musst du selber entscheiden.Ich kann alles pingen und erreichen.

So sollte es sein! 👏Nun habe ich mein internes Wlan auf VLAN 1 beim AP und dann den Port beim SG300 auf VLAN getaggt.

Ein typischer Fehler der bei solchen VLAN Setups mit oder ohne MSSID gemacht wird.Grundsätzlich können sich VLANs die an einem Port getaggt und am gegenüberliegenden Port NICHT getaggt werden nicht "sehen" und eine Kommunikation scheitert. Siehe dazu auch die VLAN Schnellschulung!

So ein Setup scheitert also grundsätzlich, was auch verständlich ist weil ein UNtagged Access Port Frames mit Taggs (Trunk Port) nicht lesen kann. Genau wie ein Endgerät wie PC, Drucker etc. keine Frames mit Tags versteht und sie als Errors verwirft.

Dazu kommt das das VLAN 1 auf einem AP immer besonders ist. Grundsätzlich werden Frames von diesem VLAN immer UNtagged gesendet. Logisch, denn solche APs hängen meist als DHCP Clients an Accessports. Hersteller wollen Admins nie zwingen eine detailierte Switchport Konfig VORHER anzulegen nur damit ein AP fehlerlos funktioniert.

Der will also einen einfachen UNtagged Port um sich eine IP zu ziehen.

Das besagt dann auch das dieses VLAN immer das Management VLAN des APs ist um per IP zum Administrieren und Managen datauf zuzugreifen.

Gute und verantwortungsvolle Admins mappen dort also niemals eine WLAN SSID drauf weil man so das gesamte Management Netz in einem WLAN exponiert.

In einem Heimnetz sicher noch tolerabel wenn man es sich verkneift dem Nachbarn in Weinlaune das Passwort zu verraten und auch die Kinder diesbezüglich im Griff hat.

In einem Firmennetz oder einem Netz mit guter Sicherheit vermeidet man sowas. Dort legt man die WLAN (M)SSIDs immer auf dedizierte VLAN IDs und routet sie dann mit einem Layer 3 Switch, Firewall oder Router je nack lokalem Design.

To make a long story short:

Wenn du deine Managemen IP des APs nicht pingen kannst scheitert das Routing deiner VLANs oder Netze. Das kann mehrere Ursachen haben.

- Falsche VLAN Port Konfig in Bezug auf Tagging usw.

- Fehlerhaftes Routing oder ACL auf dem L3 Device was die IP Segmente routet

habe ich den Gäste LAN4 von der FrtizBox an den SG300 angeschlossene der SG300 Port ist ebenfalls als Trunk konfiguriert

Tja...wie oben schon gesagt ein Riesenfehler und auch völlig Unsinnig, denn die Fritte ist bekanntlich NICHT VLANfähig! Sie könnte hier niemals Frames mit einem Tagging senden. Folglich ist die Portkonfig des Switches für den LAN 4 Anschluss dort völlig falsch und müsste auf Access Mode und UNtagged im Gäste VLAN gesetzt sein!Den AP Port habe ich dann zusätzlich auf 200 getaggt

Es wird immer gruseliger... 😡WOZU sollte das bitte gut sein?? Nun kommen an dem Port zusätzlch noch mit der ID 200 getaggte Frames an. WER soll die denn bitte lesen und forwarden können?? Der LAN 4 Port der Fritte kann es nicht, denn Fritte und VLAN hatten wir ja schon...geht nicht!

Kein Wunder also das das in die Hose geht und die Gäste keine IP bekommen! ☹️

Also nochmals in aller Ruhe hier deine ToDos damit das sauber klappt:

- Privat LAN = VLAN 1

- Gast VLAN = VLAN 200

- Frittendesign wie HIER dargestellt. Daraus folgt:

- Switchport an dem der LAN Port (Privatnetz) angeschlossen wird = Access Port, UNtagged, PVID 1

- Switchport an dem der LAN 4 Port (Gastnetz) angeschlossen wird = Access Port, UNtagged, PVID 200, "U200"

- Kannst du ganz einfach testen indem du einen weiteren Access Port, UNtagged, PVID 200, "U200" erstellst und dort einen PC einsteckst. Der sollte sofort eine Gastnetz IP bekommen. Steckst du ihn um auf ein Privatnetz Port sollte er sofort einen Privatnetz IP bekommen. Ist das der Fall zeigt das schonmal das die VLAN Funktion für Privat und Gast sauber am Switch funktioniert!

- WLAN AP bekommt einen Port im Trunk Mode. PVID ist dann hier 1 und das VLAN 200 wird dort Tagged angelegt. Im Switch steht dann in "Ports to VLAN memebership" = 1U, 200T (1 UNtagged, 200 Tagged)

- Am AP liegt dann üblicherweise deine AP IP im VLAN 1 sei es statisch oder per DHCP. Diese IP kannst du dann problemlos pingen und so aus dem Privatnetz auf den AP zugreifen. Privat WLAN MSSID kannst du dann auf VLAN 1 mappen.

- Die Gast MSSID wird dann aufs VLAN 200 gemappt. Spruch also aller Gast WLAN Traffic wird vom AP mit einem VLAN 200 Tag versehen bevor er am AP rausgesendet wird. Der gegenüberliegende Trunk Port des Switches erkennt als Trunk Port Tags, damit auch die 200 und forwardet so den Traffic ins 200er Gastenetz.

- Et voila....alles rennt wie es soll.

Eigentlich doch alles kein Hexenwerk und auch von einem Laien im Handumdrehen zu bewerkstelligen.

Wenn die Thematik gelöst ist bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?