VLAN einrichten an Zyxel Switch

Moin Zusammen,

ich habe folgedes Hardwarekontrukt bei mir im Heimnetzwerk...

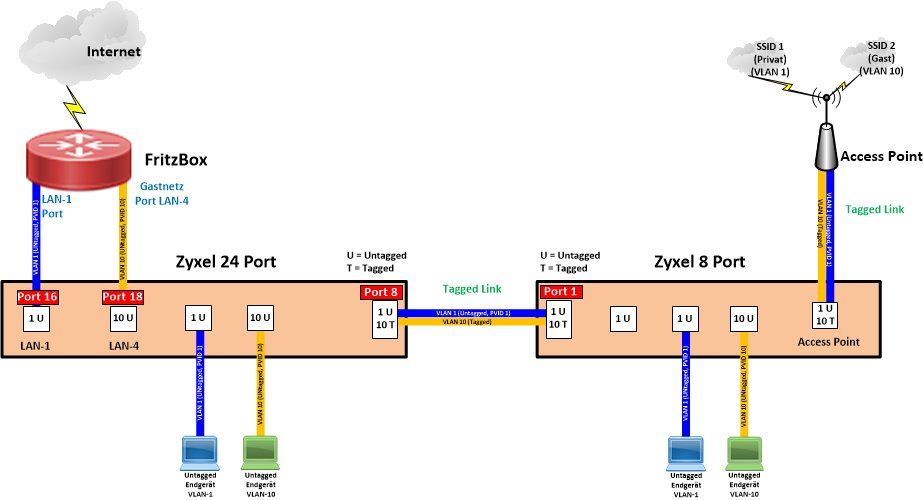

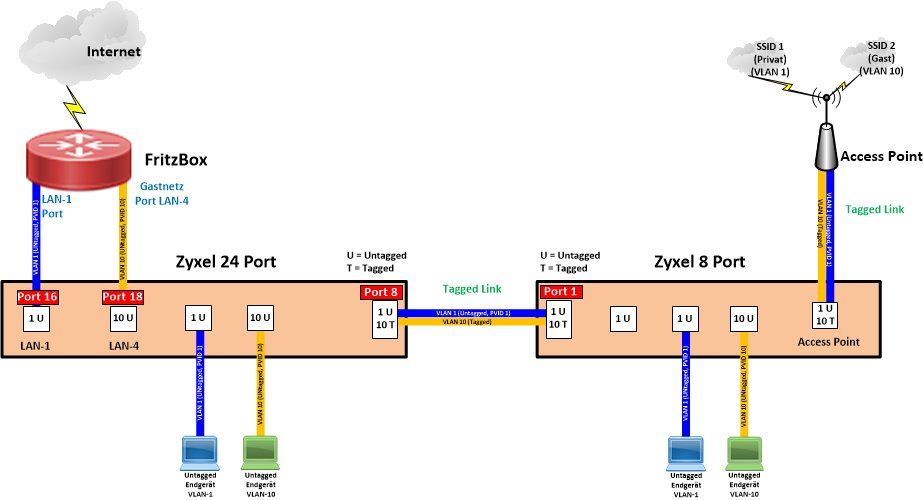

Fritz!Box 7590 (FW 7.21)

Zyxel - GS1900-24e (24 Port Switch)

Fritz!Box LAN1 an Port 16

Fritz!Box LAN4 an Port 18 (GASTLAN)

Zyxel GS1900-8HP an Port 8

Zyxel - GS1900-8hp

Unifi UAP-AC-Pro via POE

Ich möchte ein VLAN einrichten, damit ich das GASTLAN von der Fritz!Box

an den Unifi Controller durchreiche und bräuchte bitte mal eine Anleitung

für VLAN Anfänger. Aktuell ist das WLAN der Fritz!Box noch aktiv (inkl. GASTWLAN).

Das möchte ich aber abschalten, da ich mittlerweile von der WLAN Leistung echt

enttäuscht bin.

Ich habe nämlich Angst, das ich mich in meinem Netzwerk aussperre und bräuchte

daher Hilfe...

Wo richte ich das VLAN ein? Im GS1900-24e oder im GS1900-8HP? Worauf

würdet ihr das einstellen?

Gibt es dazu irgendwie eine Anleitung?

Danke euch...

Huhie112

ich habe folgedes Hardwarekontrukt bei mir im Heimnetzwerk...

Fritz!Box 7590 (FW 7.21)

Zyxel - GS1900-24e (24 Port Switch)

Fritz!Box LAN1 an Port 16

Fritz!Box LAN4 an Port 18 (GASTLAN)

Zyxel GS1900-8HP an Port 8

Zyxel - GS1900-8hp

Unifi UAP-AC-Pro via POE

Ich möchte ein VLAN einrichten, damit ich das GASTLAN von der Fritz!Box

an den Unifi Controller durchreiche und bräuchte bitte mal eine Anleitung

für VLAN Anfänger. Aktuell ist das WLAN der Fritz!Box noch aktiv (inkl. GASTWLAN).

Das möchte ich aber abschalten, da ich mittlerweile von der WLAN Leistung echt

enttäuscht bin.

Ich habe nämlich Angst, das ich mich in meinem Netzwerk aussperre und bräuchte

daher Hilfe...

Wo richte ich das VLAN ein? Im GS1900-24e oder im GS1900-8HP? Worauf

würdet ihr das einstellen?

Gibt es dazu irgendwie eine Anleitung?

Danke euch...

Huhie112

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 637212

Url: https://administrator.de/forum/vlan-einrichten-an-zyxel-switch-637212.html

Ausgedruckt am: 25.07.2025 um 14:07 Uhr

21 Kommentare

Neuester Kommentar

Zitat von @transocean:

Erstmal wirst Du ein anderes Problem lösen müssen. Die FB unterstützt von Haus aus, so glaube ich, kein VLAN.

Erstmal wirst Du ein anderes Problem lösen müssen. Die FB unterstützt von Haus aus, so glaube ich, kein VLAN.

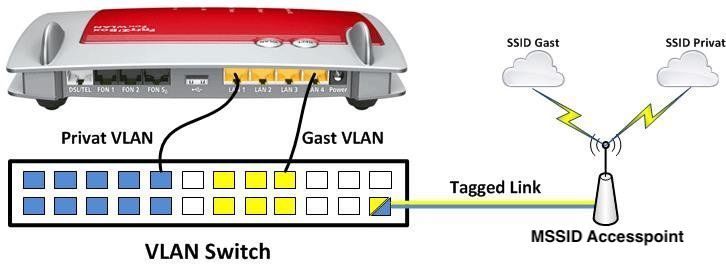

Braucht die Box auch nicht zu können.

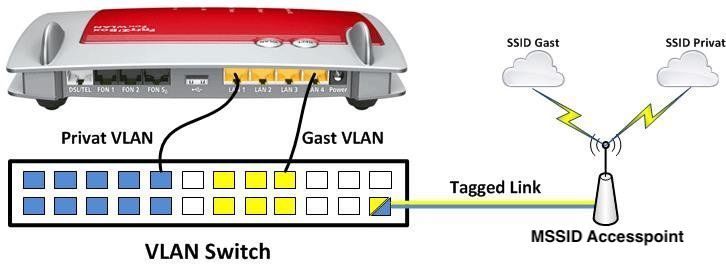

Er hat ja zwei Ports am Switch belegt die in unterschiedliche VLANs kommen.

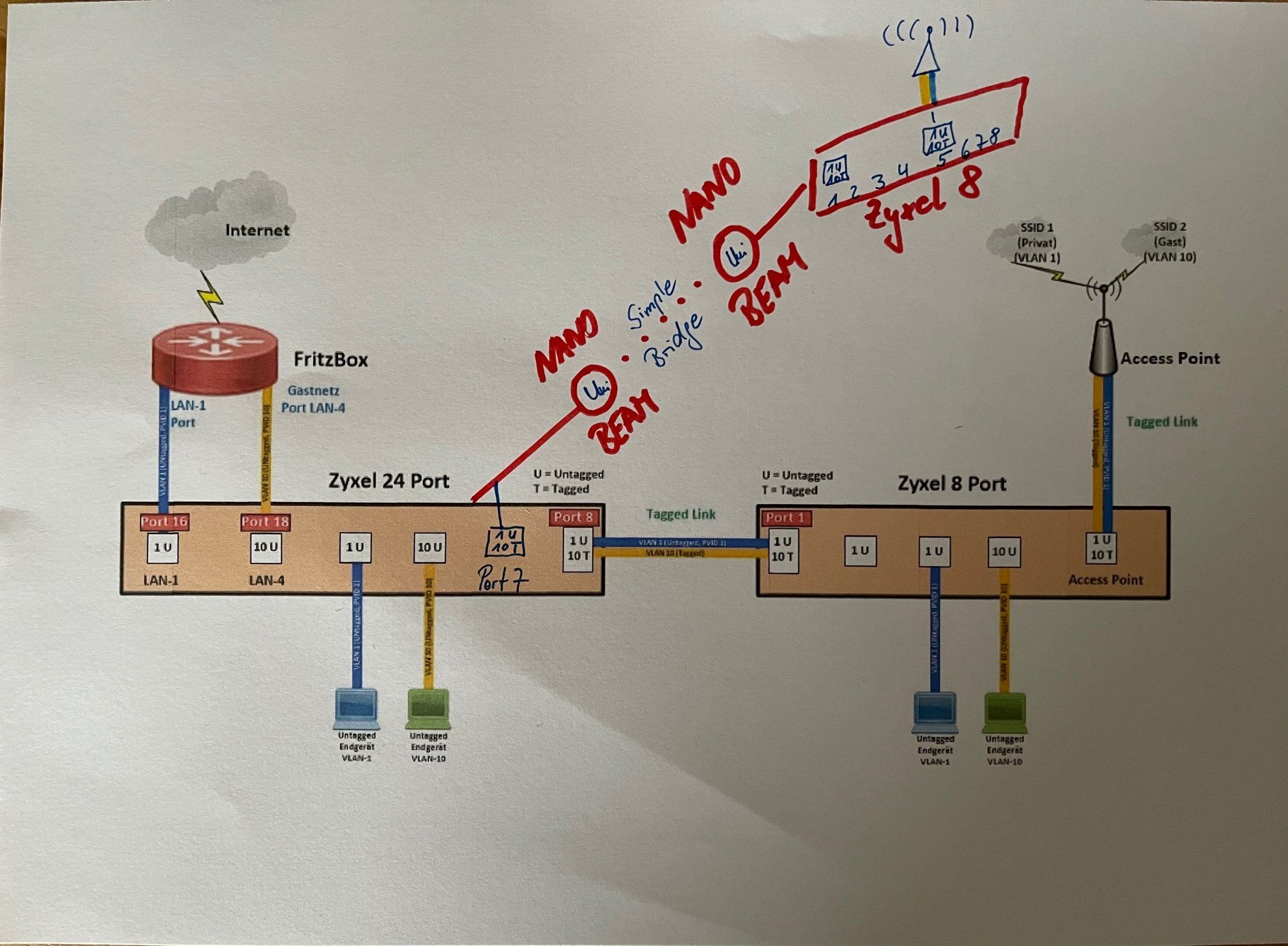

So sähe das einfache Prinzip Bild dazu aus:

Kosmetisch ist es nicht besonders intelligent dem Router und den Trunk Ports (Tagged Uplinks) immer Ports wild "zwischendrin" zu setzen.

Kosmetisch ist es nicht besonders intelligent dem Router und den Trunk Ports (Tagged Uplinks) immer Ports wild "zwischendrin" zu setzen.

Die Ports setzt man am besten ganz nach vorn oder hinten am Switch um spätere Verwechslungen zu vermeiden bei diesen wichtigen Komponenten. Also Router Ports 1 und 2 und Uplink Port 24.

Aber letztlich eben nur kosmetisch und wer mit wirren Portzuordnungen klar kommt, kann es natürlich auch so wirr machen.

Weitere Infos zur Einrichtung von Gastnetzen auch hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und mit dynamischen VLANs:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Die Ports setzt man am besten ganz nach vorn oder hinten am Switch um spätere Verwechslungen zu vermeiden bei diesen wichtigen Komponenten. Also Router Ports 1 und 2 und Uplink Port 24.

Aber letztlich eben nur kosmetisch und wer mit wirren Portzuordnungen klar kommt, kann es natürlich auch so wirr machen.

Weitere Infos zur Einrichtung von Gastnetzen auch hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und mit dynamischen VLANs:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

auch wenn ich mit dem Tagged und Untagged noch nicht so gan klar komme...

Lesen und verstehen:VLAN "Schnellschulung"

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Oder Filmchen sehen:

youtube.com/watch?v=_PPaArOxHhw

youtube.com/watch?v=vE5gvbmR8jg

Du solltest dringenst etwas für dein VLAN Know How tun wenn es schon an solchen simplen Basics wie Tagged und UNtagged scheitert. Das lernt jeder Azubi im ersten Lehrjahr.

Deine Bridge mit der du das angebunden hast supportet vermutlich keine 802.1q VLAN getaggte Frames im Layer 2 und verwirft diese. Der 802.1q VLAN Tag ist ja eine Erweiterung und wenn deine Bridge nur ungetaggte Frames erwartet wird sie getaggte VLAN Frames als Frame Errors verwerfen.

Das ist leider häufig der Fall bei so Billig WLAN Bridges das die nicht mit VLAN Tags umgehen können. Fazit: Falsche Hardware gekauft !

Mit Mikrotik als WLAN Bridge wäre dir das nicht passiert, denn die können damit richtig umgehen ! Guckst du hier:

wiki.mikrotik.com/wiki/Manual:Wireless_VLAN_Trunk

Mit einem SXT im 5 Ghz Band kein Problem. Ist dann die Strafe wenn man UBQT Mist kauft und nicht vorher in deren Datenblatt sieht.

Das ist leider häufig der Fall bei so Billig WLAN Bridges das die nicht mit VLAN Tags umgehen können. Fazit: Falsche Hardware gekauft !

Mit Mikrotik als WLAN Bridge wäre dir das nicht passiert, denn die können damit richtig umgehen ! Guckst du hier:

wiki.mikrotik.com/wiki/Manual:Wireless_VLAN_Trunk

Mit einem SXT im 5 Ghz Band kein Problem. Ist dann die Strafe wenn man UBQT Mist kauft und nicht vorher in deren Datenblatt sieht.

Keine Ahnung, warum du reflexartig immer Ubiquiti als Billig-Zeug verteufelst und einfach mal so in den Raum hinein behauptest, die könnten irgendwas nicht.

VLAN können die, man muss aber natürlich auf beiden Seiten das VLAN auf dem jeweiligen Nanobeam auch einrichten

Die Anleitung hier ist zwar für airMax-Geräte, das Interface ist aber weitesgehend mit den NanoBeams identisch. Eventuell musst du vorher den "Advanced Mode" einschalten, damit alle Optionen sichtbar sind.

VLAN können die, man muss aber natürlich auf beiden Seiten das VLAN auf dem jeweiligen Nanobeam auch einrichten

Die Anleitung hier ist zwar für airMax-Geräte, das Interface ist aber weitesgehend mit den NanoBeams identisch. Eventuell musst du vorher den "Advanced Mode" einschalten, damit alle Optionen sichtbar sind.

Zitat von @aqui:

Mit Mikrotik als WLAN Bridge wäre dir das nicht passiert, denn die können damit richtig umgehen ! Guckst du hier:

wiki.mikrotik.com/wiki/Manual:Wireless_VLAN_Trunk

Mit einem SXT im 5 Ghz Band kein Problem. Ist dann die Strafe wenn man UBQT Mist kauft und nicht vorher in deren Datenblatt sieht.

Mit Mikrotik als WLAN Bridge wäre dir das nicht passiert, denn die können damit richtig umgehen ! Guckst du hier:

wiki.mikrotik.com/wiki/Manual:Wireless_VLAN_Trunk

Mit einem SXT im 5 Ghz Band kein Problem. Ist dann die Strafe wenn man UBQT Mist kauft und nicht vorher in deren Datenblatt sieht.

Ohne Witz, ich habe diesen Thread nochmals zum Anlass genommen einen VLan Trunk zwischen zwei Mikrotiks über Wlan aufzubauen.

Viel mehr es zu versuchen. Wenn ich die Konfig wie in deinem Bespiel exakt nachbaue, lässt sich tagged kein Traffic übertragen!

Das heißt für mich, ganz so leicht scheint es nicht zu funktionieren. Ich habe auch anstatt 802.11 mal NV2 getestet. Gleiches Verhalten.

Funktioniert das ganze überhaupt noch mit einem aktuellen Release?

Ohne Witz....

Hier ein Praxis Setup was auf Anhieb sauber funktioniert:

Getestet auf einem 5 GHz SXT Pärchen und wie oben auch auf 2 billigen 20 Euro hAPs im 2,4 GHz Bereich.

Fazit:

Was du schreibst ist schlicht falsch und zeugt eher von einem Konfig Fehler deinerseits !

Wenn dann also bitte richtig testen. Natürlich muss man diese etwas alte Anleitung an das neue VLAN Bridge Konzept ab der FW 6.41 etwas anpassen was dir als Netzwerk Profi eigentlich doch einfach von der Hand gehen sollte...

Hier ein Praxis Setup was auf Anhieb sauber funktioniert:

[admin@MikroTik] > export

# apr/17/2021 13:34:23 by RouterOS 6.48.2

#

# model = RouterBOARD

/interface bridge

add igmp-snooping=yes name=vlan-bridge vlan-filtering=yes

/interface ethernet

set [ find default-name=ether5 ] comment="Tagged Uplink Switch"

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-onlyn comment="WiFi VLAN Bridge" country=germany \

disabled=no frequency=2422 mode=bridge multicast-helper=full ssid=VLAN-Bridge \

wmm-support=enabled wps-mode=disabled

/interface wireless manual-tx-power-table

set wlan1 comment="WiFi VLAN Bridge"

/interface wireless nstreme

set wlan1 comment="WiFi VLAN Bridge"

/interface vlan

add comment=Management interface=vlan-bridge name=vlan1 vlan-id=1

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys \

supplicant-identity=MikroTik wpa2-pre-shared-key=test1234567

/interface bridge port

add bridge=vlan-bridge interface=ether5

add bridge=vlan-bridge interface=wlan1

add bridge=vlan-bridge interface=vlan1

/interface bridge vlan

add bridge=vlan-bridge tagged=vlan-bridge,ether5,wlan1 vlan-ids=10

add bridge=vlan-bridge tagged=vlan-bridge,ether5,wlan1 vlan-ids=20

add bridge=vlan-bridge tagged=vlan-bridge,ether5,wlan1 vlan-ids=30

add bridge=vlan-bridge tagged=vlan-bridge vlan-ids=1

/ip dhcp-client

add disabled=no interface=vlan1

/system clock

set time-zone-name=Europe/Berlin

/system ntp client

set enabled=yes primary-ntp=194.25.134.196 [admin@MikroTik] > export

# apr/17/2021 13:36:49 by RouterOS 6.48.2

#

# model = RouterBoard

/interface bridge

add igmp-snooping=yes name=vlan-bridge vlan-filtering=yes

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-onlyn comment="WiFi VLAN Bridge" country=germany \

disabled=no frequency=2422 mode=station-bridge multicast-helper=full ssid="" \

wmm-support=enabled

/interface ethernet

set [ find default-name=ether4 ] comment="Untaged Port VLAN 10"

set [ find default-name=ether5 ] comment="Tagged Uplink Switch"

/interface wireless manual-tx-power-table

set wlan1 comment="WiFi VLAN Bridge"

/interface wireless nstreme

set wlan1 comment="WiFi VLAN Bridge"

/interface vlan

add comment=Management interface=vlan-bridge name=vlan1 vlan-id=1

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys \

supplicant-identity=MikroTik wpa2-pre-shared-key=test1234567

/interface bridge port

add bridge=vlan-bridge interface=ether5

add bridge=vlan-bridge interface=wlan1

add bridge=vlan-bridge interface=vlan1

add bridge=vlan-bridge frame-types=admit-only-untagged-and-priority-tagged interface=ether4 \

pvid=10

/interface bridge vlan

add bridge=vlan-bridge tagged=vlan-bridge vlan-ids=1

add bridge=vlan-bridge tagged=vlan-bridge,ether5,wlan1 vlan-ids=10

add bridge=vlan-bridge tagged=vlan-bridge,ether5,wlan1 vlan-ids=20

add bridge=vlan-bridge tagged=vlan-bridge,ether5,wlan1 vlan-ids=30

/ip dhcp-client

add disabled=no interface=vlan1

/system clock

set time-zone-name=Europe/Berlin

/system ntp client

set enabled=yes primary-ntp=194.25.134.196 Fazit:

Was du schreibst ist schlicht falsch und zeugt eher von einem Konfig Fehler deinerseits !

Wenn dann also bitte richtig testen. Natürlich muss man diese etwas alte Anleitung an das neue VLAN Bridge Konzept ab der FW 6.41 etwas anpassen was dir als Netzwerk Profi eigentlich doch einfach von der Hand gehen sollte...

Ich schau mir das später nochmal an.

Dein vorheriger Link ist doch quasi ein Setup wo die Funkstrecke als normaler Ethernet Port im bridge Setup konfiguriert wird. Oder sehe ich das falsch? Dann zeig mir bitte den Unterschied.

Denn in dem Beispiel steht sogar unten drunter "alle weiteren VLans einfach in der Bridge anlegen". Eben genau wie im normalen Bridge Setup. Also, was kann ich falsch gemacht haben?

Zwei Punkte werden überigens nicht angesprochen.

Müssen auf den Bridge Ports PVIDs gesetzt werden? Und welche VLan ID muss auf der AP Bridge, in der wireless konfig, gesetzt sein?

Dein vorheriger Link ist doch quasi ein Setup wo die Funkstrecke als normaler Ethernet Port im bridge Setup konfiguriert wird. Oder sehe ich das falsch? Dann zeig mir bitte den Unterschied.

Denn in dem Beispiel steht sogar unten drunter "alle weiteren VLans einfach in der Bridge anlegen". Eben genau wie im normalen Bridge Setup. Also, was kann ich falsch gemacht haben?

Zwei Punkte werden überigens nicht angesprochen.

Müssen auf den Bridge Ports PVIDs gesetzt werden? Und welche VLan ID muss auf der AP Bridge, in der wireless konfig, gesetzt sein?

wo die Funkstrecke als normaler Ethernet Port im bridge Setup konfiguriert wird.

Ja, da hast du recht. Aus Sicht der VLAN Bridge im MT wird der Funklink als stinknormaler Tagged Uplink behandelt. Nur das der WiFi Mode auf "Bridge" und "Bridge-Station" gesetzt ist.Also, was kann ich falsch gemacht haben?

Das frage ich mich ehrlich gesagt auch ? 🧐Aber ohne deine genaue Konfig zu kennen kann man da natürlich nur wild spekulieren....

Müssen auf den Bridge Ports PVIDs gesetzt werden?

Killerfrage, die keiner dir so beantworten kann weil du nicht gesagt hast ob du ein Native VLAN mitübertragen willst !!Einfache Antwort:

- Mit Native VLAN = JA, PVID setzen und den Bridge Port Mode auf "Admit all"

- Nur Tagged VLANs = Nein (bzw. PVID wird ignoriert) und Bridge Port Mode auf "Admit only tagged"

Es kommt auf dich an ob du das Default/Native VLAN mitübertragen willst oder nicht. Die o.a. Konfig wurde mit Cisco Switches getestet wo das Native/Default VLAN untagged auf einem Trunk normalerweise mit dabei ist sofern man es nicht deaktiviert. (Wie bei den meisten VLAN Switches auch)

Zudem ist der RSTP aktiv.

RSTP kann man aber natürlich mit "none" immer abschalten wenn man keine redundante Anbindung hat wie der Link es oben auch schon sagt. Wenn es aktiv ist sollte es in der RSTP Priority in jedem Falle schlechter gemacht werden damit die Funk Bridge niemals Root Bridge im Netz wird !

Ich kann die Konfig ggf. nachsteuern. Die PVID ist jetzt nicht zwingend nötig.

Mein Problem besteht darin, dass ich immer von Seiten des APs die entsprechenden VLans tagged an die WLan Schnittstelle übergeben muss.

Rausfallen tun diese dann allerdings untagged auf Seite der station-bridge. Anders bekomme ich es nicht gelöst. Das Eingrenzen auf der bridge erstmal außen vor gelassen. Weitere tagged VLans auf der Schnittstelle sind einfach nicht möglich und ich muss fürs management sogar ein virtuelles Interface nutzen.

Mein Problem besteht darin, dass ich immer von Seiten des APs die entsprechenden VLans tagged an die WLan Schnittstelle übergeben muss.

Rausfallen tun diese dann allerdings untagged auf Seite der station-bridge. Anders bekomme ich es nicht gelöst. Das Eingrenzen auf der bridge erstmal außen vor gelassen. Weitere tagged VLans auf der Schnittstelle sind einfach nicht möglich und ich muss fürs management sogar ein virtuelles Interface nutzen.

Rausfallen tun diese dann allerdings untagged auf Seite der station-bridge

Das ginge natürlich auch. Allerdings hast du dann ja pro Port dann ein VLAN. Die o.a. Konfig macht das sogar wie du sehen kannst mit einem Testport für VLAN 10 (ether 4). Da hab ich mal gecheckt ob das auch an der Station Bridge wirklich ankommt, was es tut und man anhand einer DHCP IP Adressvergabe sehen konnte. (DHCP Server auf Bridge Seite).Dann weist du den einzelnen Kupferports an der Station Bridge eben deine VLANs untagged zu (PVID) mit den VLANs die du über den Funklink tagged überträgst. Sollte problemlos funktionieren...