Netzwerkkonzept mit neuer Firewall Watchguard Firebox M200

Hallo zusammen,

unser Netzwerk ist langsam aber sicher voll. Es handelt sich um ein Class C-Netz. Nun soll eine neue Firewall zum Einsatz kommen und das Netz soll aufgeteilt werden. Es handelt sich um ein mittelständisches Unternehmen mit 65 Mitarbeitern.

Als Firewall soll eine Watchguard Firebox M200 zum Einsatz kommen.

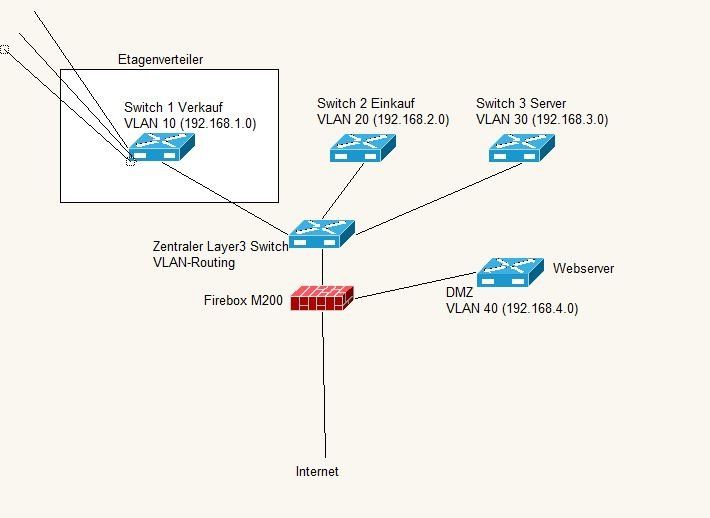

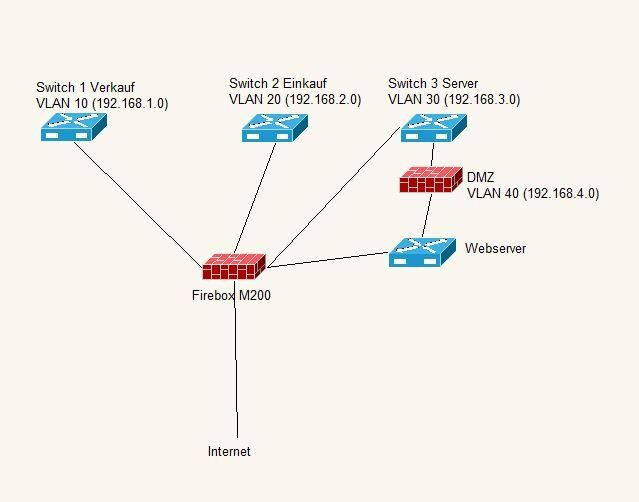

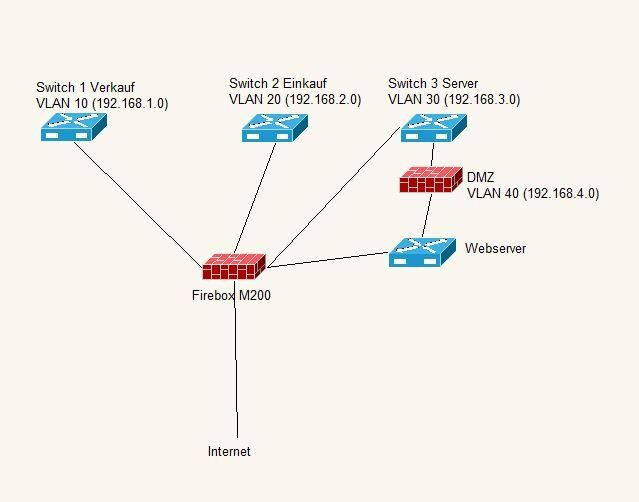

Unser EDV-Dienstleister hat uns ein Konzept vorgeschlagen. (siehe Bild)

Was haltet ihr von diesem Konzept.

Es soll auf jeden Fall so sein, dass es mehrere Netze und VLANs gibt.

Jede Abteilung soll über ein eigenes VLAN verfügen. Aus jeder Abteilung muss der File- und E-Mailserver erreichbar sein.

Ansonsten soll es eine DMZ geben, über die der Webserver für Kunden erreichbar sein soll.

was haltet ihr von diesem Konzept? Gibt es Verbesserungsvorschläge oder weitere Hinweise, Ideen, Tipps?

Ich bin für jede Anregung dankbar.

MfG

Mario

unser Netzwerk ist langsam aber sicher voll. Es handelt sich um ein Class C-Netz. Nun soll eine neue Firewall zum Einsatz kommen und das Netz soll aufgeteilt werden. Es handelt sich um ein mittelständisches Unternehmen mit 65 Mitarbeitern.

Als Firewall soll eine Watchguard Firebox M200 zum Einsatz kommen.

Unser EDV-Dienstleister hat uns ein Konzept vorgeschlagen. (siehe Bild)

Was haltet ihr von diesem Konzept.

Es soll auf jeden Fall so sein, dass es mehrere Netze und VLANs gibt.

Jede Abteilung soll über ein eigenes VLAN verfügen. Aus jeder Abteilung muss der File- und E-Mailserver erreichbar sein.

Ansonsten soll es eine DMZ geben, über die der Webserver für Kunden erreichbar sein soll.

was haltet ihr von diesem Konzept? Gibt es Verbesserungsvorschläge oder weitere Hinweise, Ideen, Tipps?

Ich bin für jede Anregung dankbar.

MfG

Mario

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 304207

Url: https://administrator.de/forum/netzwerkkonzept-mit-neuer-firewall-watchguard-firebox-m200-304207.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

11 Kommentare

Neuester Kommentar

Hallo,

wie ist denn die Verkabelung im Objekt aufgebaut? Enden alle Netzwerk-Dosen zentral im (Server-) Raum? Oder gibt es Etagen (Abteilungs-)-Verteiler?

Im ersten Fall stellt sich die Frage, warum es 3 Switsche sein müssen. Und wenn es auf Grund der Port-Anzahl schon mehere Switche sein müssen, dann doch lieber als Stack zur gemeinschaftlichen Administration.

Um die Firewall zu entlasten (die hat schon genug mit der Analyse der Datenpakete und dem Regelwerk zu tun) würde ich den zentralen Switch als L3-Switch ausführen. Damit bleibt die Firewall von internen LAN-Routing zw. den VLANs verschont.

Was ist denn die "DMZ" mit VLAN40? Eine 2. Verbindung aus der DMZ in das geschützte LAN ist brand gefährlich. Und es gibt dafür auch gar keinen Grund!

Jürgen

wie ist denn die Verkabelung im Objekt aufgebaut? Enden alle Netzwerk-Dosen zentral im (Server-) Raum? Oder gibt es Etagen (Abteilungs-)-Verteiler?

Im ersten Fall stellt sich die Frage, warum es 3 Switsche sein müssen. Und wenn es auf Grund der Port-Anzahl schon mehere Switche sein müssen, dann doch lieber als Stack zur gemeinschaftlichen Administration.

Um die Firewall zu entlasten (die hat schon genug mit der Analyse der Datenpakete und dem Regelwerk zu tun) würde ich den zentralen Switch als L3-Switch ausführen. Damit bleibt die Firewall von internen LAN-Routing zw. den VLANs verschont.

Was ist denn die "DMZ" mit VLAN40? Eine 2. Verbindung aus der DMZ in das geschützte LAN ist brand gefährlich. Und es gibt dafür auch gar keinen Grund!

Jürgen

Hallo,

in Deiner Konstellation brauchst Du auf den Switches 1 - 3 gar keine VLANs konfigurieren.

Auf dem L3-Switch richtest Du 4 VLANs ein:

- VLAN10, 20, 30 mit jeweils einem untagged Port, an dem der jeweilige Switch1, 2 oder 3 angeschlossen wird

- VLAN40 als zusätzliches VLAN mit eigenem IP-Bereich zur Firewall; ebenfalls mit einem untagged Port (--> vereinfacht die Konfiguration

des Routing)

Die Verbindung L3-Switch zu Switch1 sollte als LWL-Link ausgeführt werden --> keine Potentialverschleppung zw. den unterschiedlichen Unterverteilungen, aus denen die Switche ihren Strom bekommen.

Jürgen

in Deiner Konstellation brauchst Du auf den Switches 1 - 3 gar keine VLANs konfigurieren.

Auf dem L3-Switch richtest Du 4 VLANs ein:

- VLAN10, 20, 30 mit jeweils einem untagged Port, an dem der jeweilige Switch1, 2 oder 3 angeschlossen wird

- VLAN40 als zusätzliches VLAN mit eigenem IP-Bereich zur Firewall; ebenfalls mit einem untagged Port (--> vereinfacht die Konfiguration

des Routing)

Die Verbindung L3-Switch zu Switch1 sollte als LWL-Link ausgeführt werden --> keine Potentialverschleppung zw. den unterschiedlichen Unterverteilungen, aus denen die Switche ihren Strom bekommen.

Jürgen

Hallo,

Cisco kaufte Linksys um im SOHO-Markt besser Fuß zu fassen. Dann gab es die Entscheidung sich auf den Firmenbereich zu konzentrieren. Deshalb wurde Linksys 2013 wieder verkauft. --> Belkin

de.wikipedia.org/wiki/Cisco_Systems

Insofern hatte und hat Linksys nie etwas mit der eigentlichen Technik von Cisco zu tun.

Jürgen

Cisco kaufte Linksys um im SOHO-Markt besser Fuß zu fassen. Dann gab es die Entscheidung sich auf den Firmenbereich zu konzentrieren. Deshalb wurde Linksys 2013 wieder verkauft. --> Belkin

de.wikipedia.org/wiki/Cisco_Systems

Insofern hatte und hat Linksys nie etwas mit der eigentlichen Technik von Cisco zu tun.

Jürgen