Netzwerkplan eines hochverfügbaren Netzes

ich suche Abbildungen über hochverfügbare Netze...

Hi und moin moin,

ich bin auch der Suche nach Abbildungen und Informationen über Netzwerksicherheit, den Aufbau sicherer und hochverfügbarer Netze im Bereich LAN/WLAN.

Es geht mir speziell, um denh Aufbau eines Netzes. Anordnung der Firewall, DMZ ja / nein.

Ich habe das schon mal irgendwo gesehen, aber ich weiß nicht mehr wo.

Einen Teil habe ich schon bei BSI gefunden, aber noch nicht das was ich suche..

Kann mir von euch vielleicht helfen, wo ich diese Informationen finden kann???

Das wäre echt klasse.

mfg

Sascha

Hi und moin moin,

ich bin auch der Suche nach Abbildungen und Informationen über Netzwerksicherheit, den Aufbau sicherer und hochverfügbarer Netze im Bereich LAN/WLAN.

Es geht mir speziell, um denh Aufbau eines Netzes. Anordnung der Firewall, DMZ ja / nein.

Ich habe das schon mal irgendwo gesehen, aber ich weiß nicht mehr wo.

Einen Teil habe ich schon bei BSI gefunden, aber noch nicht das was ich suche..

Kann mir von euch vielleicht helfen, wo ich diese Informationen finden kann???

Das wäre echt klasse.

mfg

Sascha

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 116884

Url: https://administrator.de/forum/netzwerkplan-eines-hochverfuegbaren-netzes-116884.html

Ausgedruckt am: 15.07.2025 um 23:07 Uhr

7 Kommentare

Neuester Kommentar

Jetzt würfelst du aber im freien Fall alles wild und unkoordiniert durcheinander, vermutlich weil du selber nicht wirklich weisst was du willst, oder ??

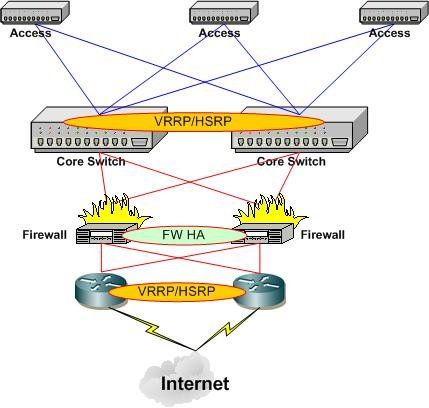

Ein gesichertes Netzwerk ist noch wieder was anderes als ein hoch verfügbares Netzwerk !!!

Es gibt natürlich auch hochverfügbare und gesicherte Netze !!

Wenn man nur ein wenig intelligent ist dann kann man sich ja ausdenken wie nicht gesicherte und nicht hochverfügbare Netze aussehen im Vergleich zum obigen Bild !

Da hat man halt nur einbeinige Anbindungen, es gibt nur eine FW, keine Verwendung von VRRP und HA Szenarien usw. usw. usw.

Ein gesichertes Netz ist z.B. eins wo alle Ports mit einer Authentifizierung ala IEEE 802.1x gesichert sind.

Schlägt das fehl wird automatisch nach MAC Adresse authentifiziert.

Läuft das durch wird dann automatisch ein VLAN zugeteilt.

Teilnehmer die nicht authentifiziert werden kommen in ein isoliertes VLAN oder werden gleich rausgeschmissen.

Das wäre z.B. eine Sicherung die aber mit einer Netz Redundanz (Hochverfügbarkeit) nichts zu tun hat.

Bei L3 Netzen sind das z.B. dynamische Routing Protokolle und bei dummen, flachen L2 Netzen benutzt man dafür PVST (Per VLAN STP) mit einer Prioritäts Steuerung der doppelten Links und anderes.

Du solltest also erstmal sortieren WAS du eigentlich willst mit deinem Design !!!

Redundanz ... Sicherheit....oder gleich alles !?!

Ein gesichertes Netzwerk ist noch wieder was anderes als ein hoch verfügbares Netzwerk !!!

Es gibt natürlich auch hochverfügbare und gesicherte Netze !!

Wenn man nur ein wenig intelligent ist dann kann man sich ja ausdenken wie nicht gesicherte und nicht hochverfügbare Netze aussehen im Vergleich zum obigen Bild !

Da hat man halt nur einbeinige Anbindungen, es gibt nur eine FW, keine Verwendung von VRRP und HA Szenarien usw. usw. usw.

Ein gesichertes Netz ist z.B. eins wo alle Ports mit einer Authentifizierung ala IEEE 802.1x gesichert sind.

Schlägt das fehl wird automatisch nach MAC Adresse authentifiziert.

Läuft das durch wird dann automatisch ein VLAN zugeteilt.

Teilnehmer die nicht authentifiziert werden kommen in ein isoliertes VLAN oder werden gleich rausgeschmissen.

Das wäre z.B. eine Sicherung die aber mit einer Netz Redundanz (Hochverfügbarkeit) nichts zu tun hat.

Bei L3 Netzen sind das z.B. dynamische Routing Protokolle und bei dummen, flachen L2 Netzen benutzt man dafür PVST (Per VLAN STP) mit einer Prioritäts Steuerung der doppelten Links und anderes.

Du solltest also erstmal sortieren WAS du eigentlich willst mit deinem Design !!!

Redundanz ... Sicherheit....oder gleich alles !?!

Du denkst schon wieder eingleisig in puncto Sicherheit.

Was nützen dir denn 10 Firewalls wenn man an jedem Port an dein Netzwerk rankann ??

Scheinbar hast du dir nicht wirklich Gedanken gemacht oder es fehlen dir die Kenntnisse was das Thema Sicherheit in einem Netzwerk alles beinhaltet wenn du nur so auf FW fixiert bist dabei aber für die anderen Punkte blind bist !

Firewalls schützen dein Netzwerk nach außen... Wer aber identifiziert dir Benutzer an den Ports, WLAN usw. ???

Oder hört da für dich die Sicherheit dann auf ???

Wie du einen sicheren Firewall Zugang zu einem öffentlichen Netz realisierst, kannst du ja an der Skizze oben sehen wenn das denn deine einzige Sorge zum Thema Sicherheit im Netz ist ! Was dann...zugegebenermaßen recht blauäugig und naiv ist

Was nützen dir denn 10 Firewalls wenn man an jedem Port an dein Netzwerk rankann ??

Scheinbar hast du dir nicht wirklich Gedanken gemacht oder es fehlen dir die Kenntnisse was das Thema Sicherheit in einem Netzwerk alles beinhaltet wenn du nur so auf FW fixiert bist dabei aber für die anderen Punkte blind bist !

Firewalls schützen dein Netzwerk nach außen... Wer aber identifiziert dir Benutzer an den Ports, WLAN usw. ???

Oder hört da für dich die Sicherheit dann auf ???

Wie du einen sicheren Firewall Zugang zu einem öffentlichen Netz realisierst, kannst du ja an der Skizze oben sehen wenn das denn deine einzige Sorge zum Thema Sicherheit im Netz ist ! Was dann...zugegebenermaßen recht blauäugig und naiv ist

.

"...es geht mir halt um eine Sichere Lösung für unser Netz.

Wie bereits gesagt: eingleisig denn scheinbar hört dein Wissens Horizont für sichere Netze bei einer Firewall auf und Themen wie NAC, 802.1x usw. usw. sagen dir vermutlich nichts

Dann hast du aber deine Frage falsch formuliert, denn eine Firewall ist nur ein (kleiner) Teil eines sicheren Netzes...aber egal kann ja noch kommen bei dir..

Was du dann verwendest ist eher kosmetisch.

Astaro, Endian, Monowall, IPcop, CheckPoint, Juniper usw. machen alle das gleiche....

Für dich relevant ist eine FW die in einem HA (High Availability, Hot Standby etc.) Design arbeiten kann (siehe oben), also das eine die andere Backup,en kann.

Ach nee, sorry, Redundanz war dir ja nicht wichtig....ok dann vergiss die 2te.. ??!!

Das solltest du bei einer Anschaffung beachten. Firewalls die das NICHT können kannst du dann nicht verwenden !!

Oder du baust doch ein 08/15 Dödelnetz auf mit einer FW und Billigswitch !!??

"...es geht mir halt um eine Sichere Lösung für unser Netz.

Wie bereits gesagt: eingleisig denn scheinbar hört dein Wissens Horizont für sichere Netze bei einer Firewall auf und Themen wie NAC, 802.1x usw. usw. sagen dir vermutlich nichts

Dann hast du aber deine Frage falsch formuliert, denn eine Firewall ist nur ein (kleiner) Teil eines sicheren Netzes...aber egal kann ja noch kommen bei dir..

Was du dann verwendest ist eher kosmetisch.

Astaro, Endian, Monowall, IPcop, CheckPoint, Juniper usw. machen alle das gleiche....

Für dich relevant ist eine FW die in einem HA (High Availability, Hot Standby etc.) Design arbeiten kann (siehe oben), also das eine die andere Backup,en kann.

Ach nee, sorry, Redundanz war dir ja nicht wichtig....ok dann vergiss die 2te.. ??!!

Das solltest du bei einer Anschaffung beachten. Firewalls die das NICHT können kannst du dann nicht verwenden !!

Oder du baust doch ein 08/15 Dödelnetz auf mit einer FW und Billigswitch !!??