NPS funktioniert nur "halb"

Hallo zusammen,

ich bitte um Euren Rat.

Ich habe eine neue Labor-Domäne aufgebaut, bestehend aus DC, CA NPs und diversen LAN- und WLAN-Clients.

Die drei Rollen laufen auf drei separaten Maschinen, alles Win Server2022

Die Clients sind allesamt Win11 Enterprise.

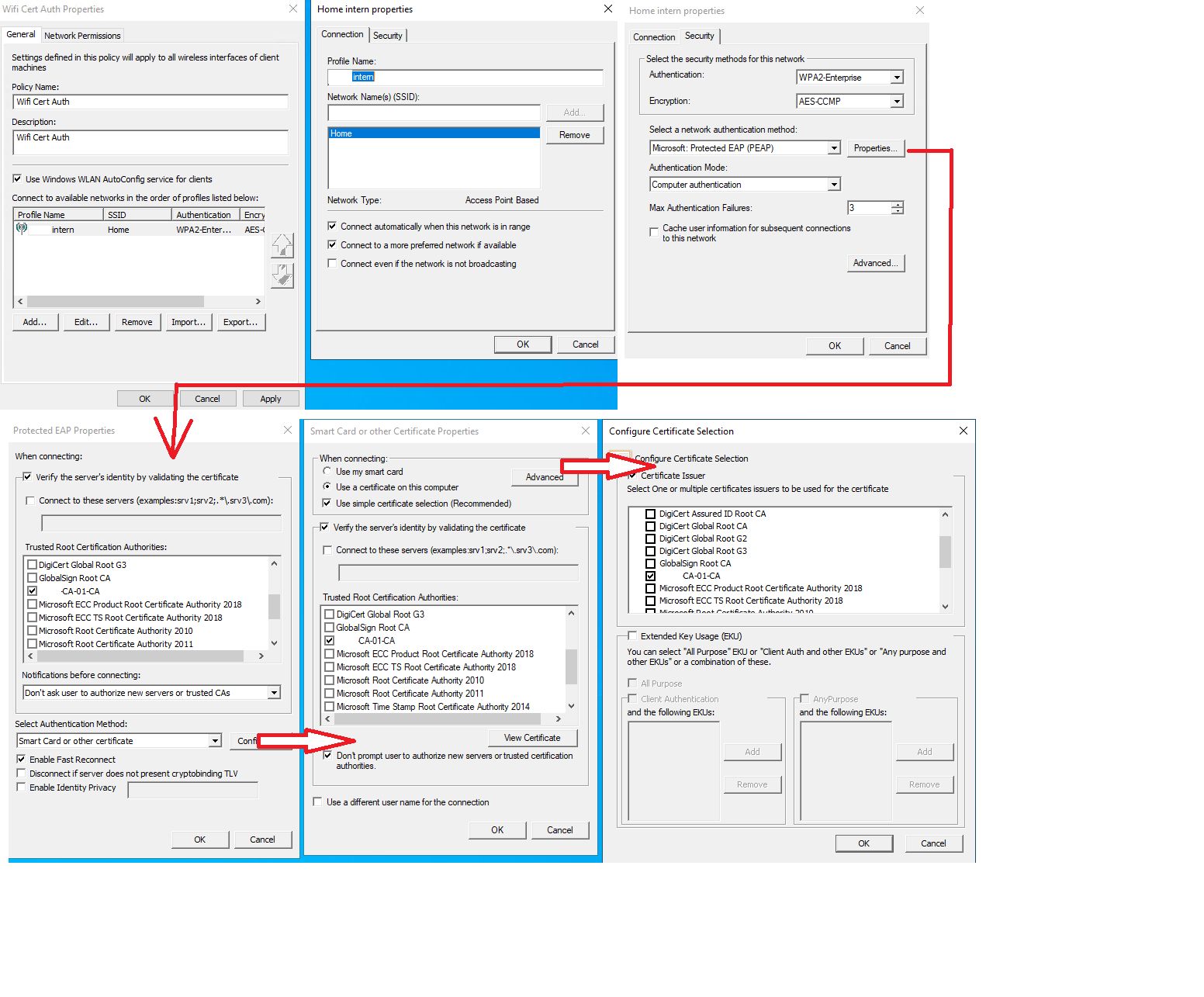

Nun ist der Wunsch (der zur Hälfte in Erfüllung gegangen ist), die Clients per 802.1x im WLAN zu authentifizieren.

Zur Hälfte deshalb:

Authentifizierung über PEAP mit MsCHAPv2 (User + Passwort) geht

Authentifizierung über PEAP mit Zertifikat geht nicht.

Leider hänge ich an dieser Stelle und hab keinen Schimmer, wo ich nun anpacken soll.

Im Ereignisprotokoll kann wird der Fehler bzw. das Verhalten leider nicht protokolliert.

Auf dem NPS gibt es:

1. Bring you own Device

Bedingungen:

"Windows-Gruppe": DOMAIN\BYOD-Nutzer

"NAS-Porttyp": Drahtlos (sonstige) OR Drahtlos (IEEE 802.11)

Einstellungen:

"Zugriffsberechtigung": Zugriff gewähren

"EAP-Methode": Geschützes EAP (PEAP) -> Zertifikat für NPS-01 hinterlegt und unter EAP-Typ "Gesichertes Kennwort (EAP-MSCHAP v2)" ausgewählt

"Authentifizierungsmethode": EAP

"Service-Typ": Framed

"Framed-Protokoll":PPP

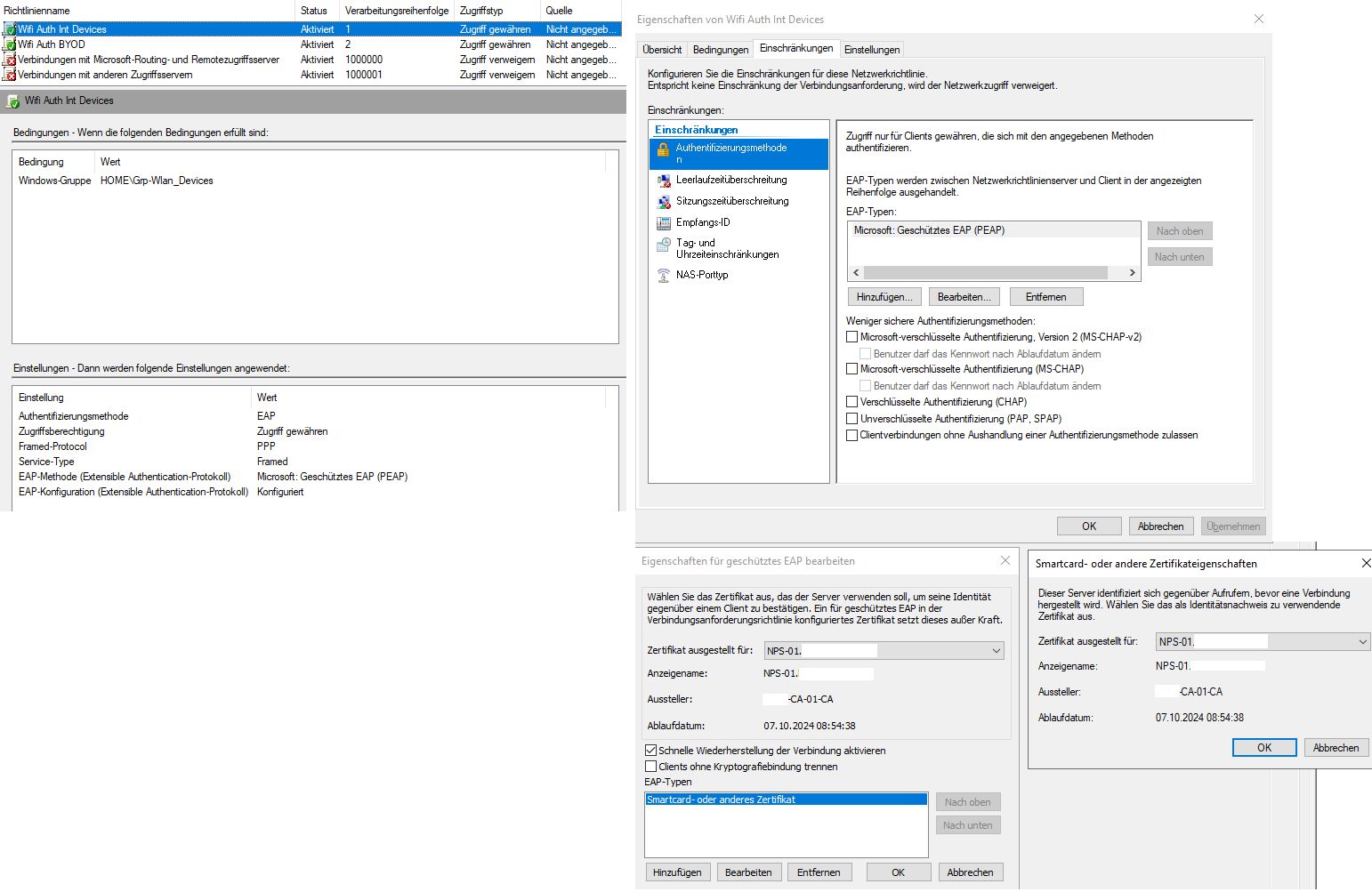

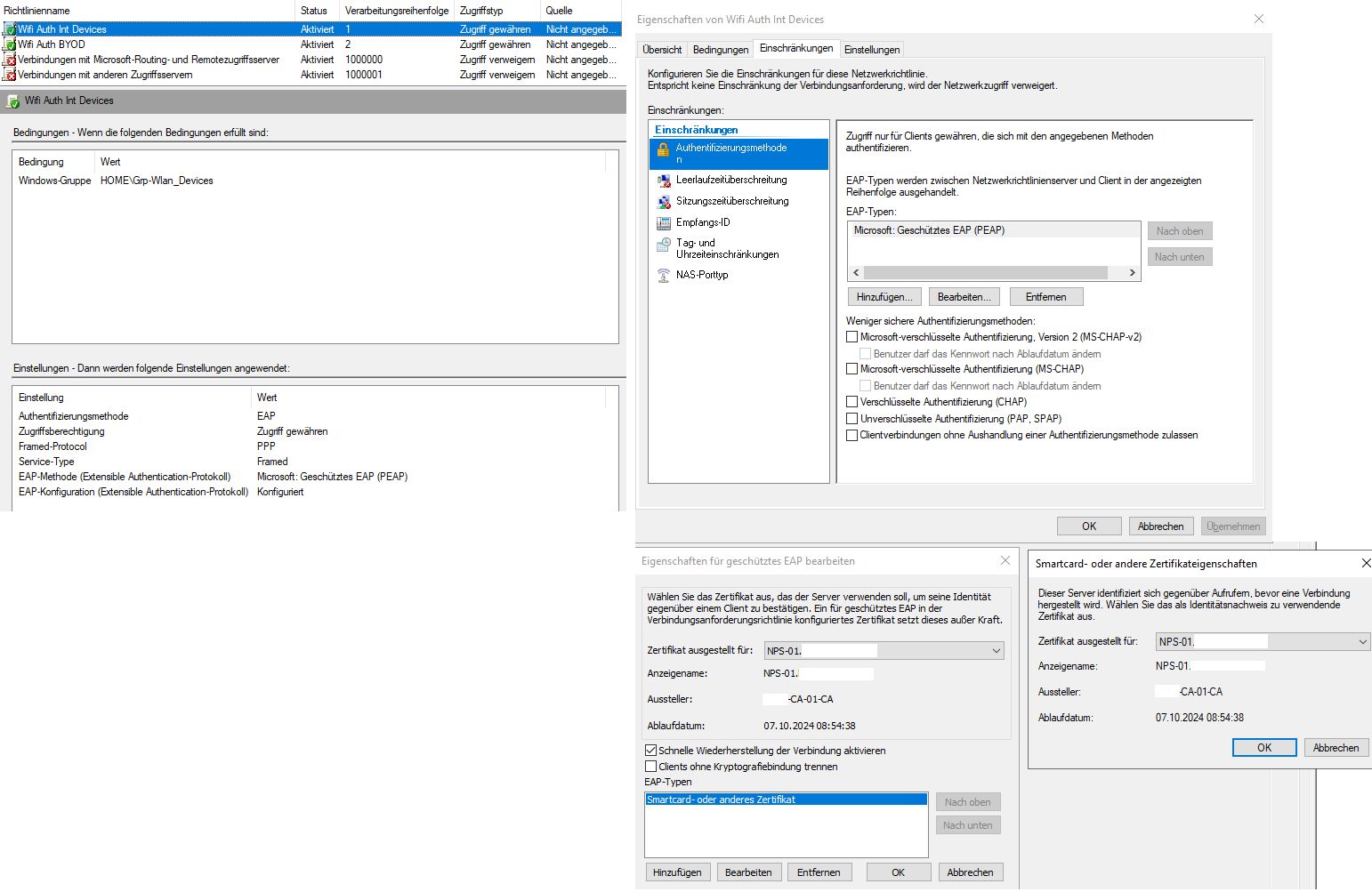

2. Zertifikat-Authentifizierung

"Windows-Gruppe": DOMAIN\Grp-Wlan_Devices

"NAS-Porttyp": Drahtlos (sonstige) OR Drahtlos (IEEE 802.11)

Einstellungen:

"Zugriffsberechtigung": Zugriff gewähren

"EAP-Methode": Geschützes EAP (PEAP) -> Zertifikat für NPS-01 hinterlegt und unter EAP-Typ "Smartcard oder oneres Zertifikat" ausgewählt

"Authentifizierungsmethode": EAP

"Service-Typ": Framed

"Framed-Protokoll":PPP

Im Anhang vielleicht etwas übersichlticher...

Bin um jede Hilfe sehr dankbar!

Grüße

ich bitte um Euren Rat.

Ich habe eine neue Labor-Domäne aufgebaut, bestehend aus DC, CA NPs und diversen LAN- und WLAN-Clients.

Die drei Rollen laufen auf drei separaten Maschinen, alles Win Server2022

Die Clients sind allesamt Win11 Enterprise.

Nun ist der Wunsch (der zur Hälfte in Erfüllung gegangen ist), die Clients per 802.1x im WLAN zu authentifizieren.

Zur Hälfte deshalb:

Authentifizierung über PEAP mit MsCHAPv2 (User + Passwort) geht

Authentifizierung über PEAP mit Zertifikat geht nicht.

Leider hänge ich an dieser Stelle und hab keinen Schimmer, wo ich nun anpacken soll.

Im Ereignisprotokoll kann wird der Fehler bzw. das Verhalten leider nicht protokolliert.

Auf dem NPS gibt es:

- eine Verbindungsanforderungsrichtlinie, bei der als Bedingung "NAS-Porttyp" der Wert Drahtlos (sonstige) oder Drahtlos (IEEE 802.11) festgelegt wurde.

- zwei Netzwerkrichtlinien (um die zweite geht es)

1. Bring you own Device

Bedingungen:

"Windows-Gruppe": DOMAIN\BYOD-Nutzer

"NAS-Porttyp": Drahtlos (sonstige) OR Drahtlos (IEEE 802.11)

Einstellungen:

"Zugriffsberechtigung": Zugriff gewähren

"EAP-Methode": Geschützes EAP (PEAP) -> Zertifikat für NPS-01 hinterlegt und unter EAP-Typ "Gesichertes Kennwort (EAP-MSCHAP v2)" ausgewählt

"Authentifizierungsmethode": EAP

"Service-Typ": Framed

"Framed-Protokoll":PPP

2. Zertifikat-Authentifizierung

"Windows-Gruppe": DOMAIN\Grp-Wlan_Devices

"NAS-Porttyp": Drahtlos (sonstige) OR Drahtlos (IEEE 802.11)

Einstellungen:

"Zugriffsberechtigung": Zugriff gewähren

"EAP-Methode": Geschützes EAP (PEAP) -> Zertifikat für NPS-01 hinterlegt und unter EAP-Typ "Smartcard oder oneres Zertifikat" ausgewählt

"Authentifizierungsmethode": EAP

"Service-Typ": Framed

"Framed-Protokoll":PPP

Im Anhang vielleicht etwas übersichlticher...

Bin um jede Hilfe sehr dankbar!

Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 91376450111

Url: https://administrator.de/forum/nps-funktioniert-nur-halb-91376450111.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

28 Kommentare

Neuester Kommentar

Zitat von @Sommelier:

Müsste ja so passen nehme ich an?

Für die Zukunft, falls das mal nicht stimmen sollte... Wie ändere ich die Reihenfolge?

Müsste ja so passen nehme ich an?

Für die Zukunft, falls das mal nicht stimmen sollte... Wie ändere ich die Reihenfolge?

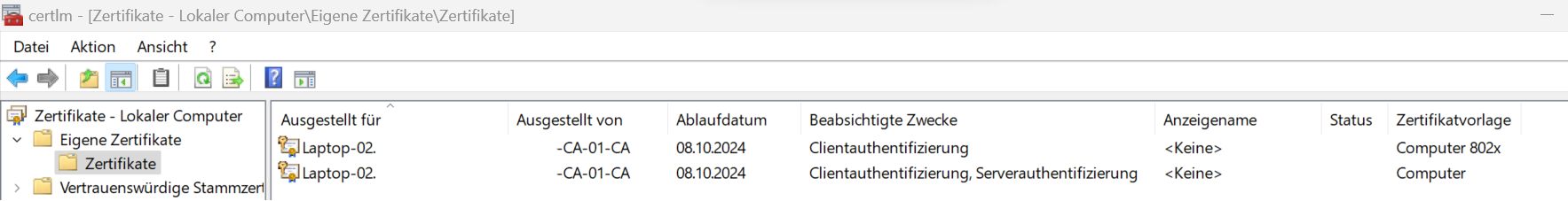

Da du hier beide Zertifikate von der SUB-CA CA-01-CA ausgestellt hast und beides für eine Clientauthentifizierung genutzt werden kann wird durch deine GPO geschaut welches Zertifikat passt (weil simple certification selection --> bei mehreren Zertifikaten wird das Zertifikat ausgewählt was am neusten ist).

Falls du die Reihenfolge in der Listenansicht meinst brauchst du lediglich nur nach deiner Zertifikatsvorlage sortieren :X

Bzgl. WLAN:

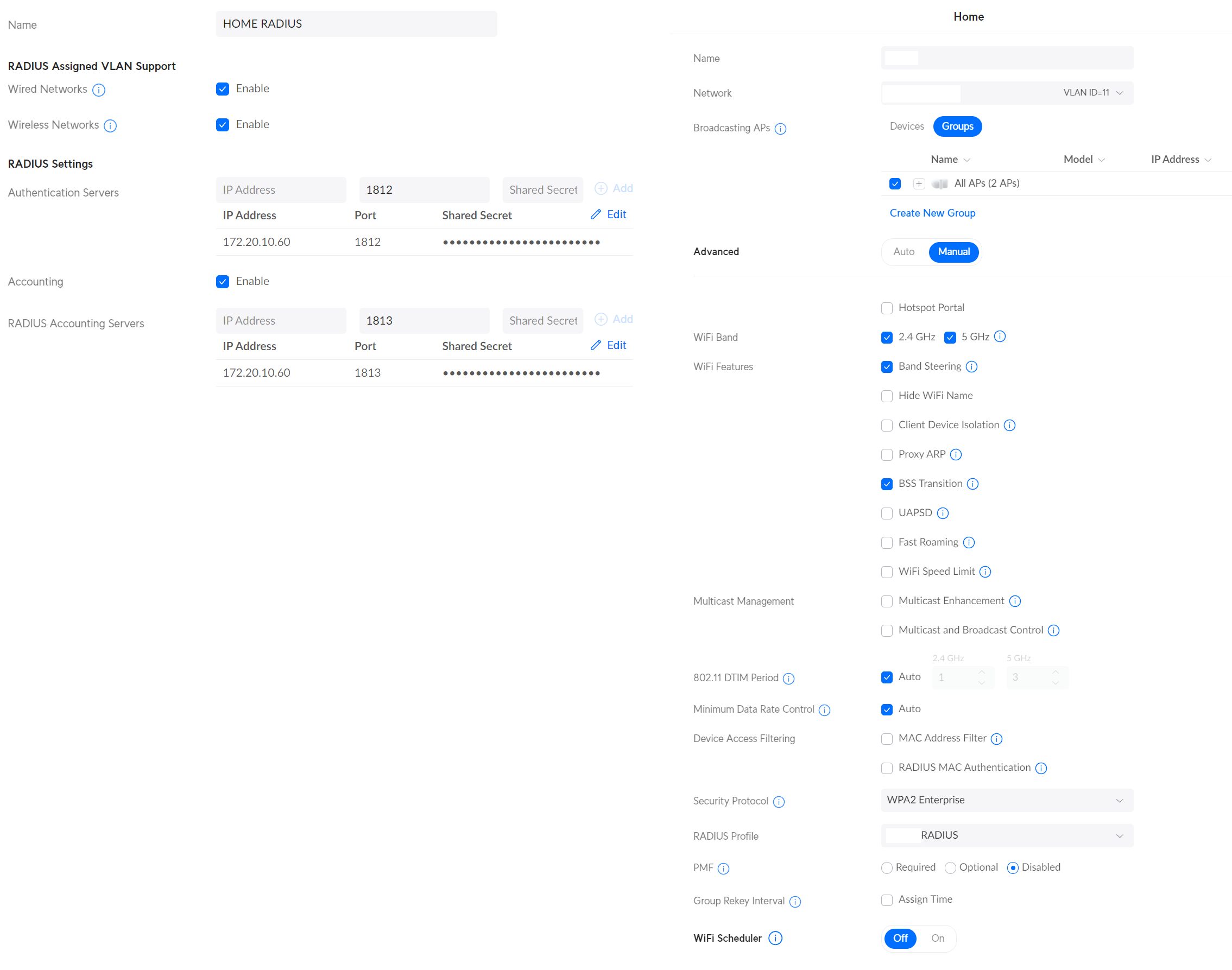

Hast du auch das WLAN auf Enterprise PEAP gestellt? Nicht, dass das WLAN MSCHAP erwartet..?

VG

Zitat von @Sommelier:

Wie kommst du auf Sub-CA? Es gibt in dem Labor-Aufbau nur eine einzige CA.

Mir ist schon untergekommen, dass hier einmal an erster Stelle "Clientauthentifizierung" steht (siehe Screenshot zeile zwei) und beim nächsten mal an erster Stelle "Serverauthetifizierung".

Wie kommst du auf Sub-CA? Es gibt in dem Labor-Aufbau nur eine einzige CA.

Falls du die Reihenfolge in der Listenansicht meinst brauchst du lediglich nur nach deiner Zertifikatsvorlage sortieren :X

Das ist mir schon klar. Mir geht es um die Reihenfolge "Beabsichtigte Zwecke".Mir ist schon untergekommen, dass hier einmal an erster Stelle "Clientauthentifizierung" steht (siehe Screenshot zeile zwei) und beim nächsten mal an erster Stelle "Serverauthetifizierung".

Yoa, dann nur die eine CA - hab ich wohl überlesen. Ist aber auch egal, da du zwei Zertifikate für die Clientauthentifizierung hast vom selben Aussteller und deine GPO beim verbinden des WLANs beide in Betracht zieht zum Einreichen am NPS.

Gibt es denn Unterschiede innerhalb der Zertifikate? Welche Infos hat das Zertifikat (SAN)?

Ob die MMC Client- oder Serverauthentifizierung an erster oder zweiter Stelle anzeigt ist irrelevant für die Funktionalität eines Zertifikates - das Zertifikat kann für beides genutzt werden.

Ggfs. mal in der GPO folgendes testen:

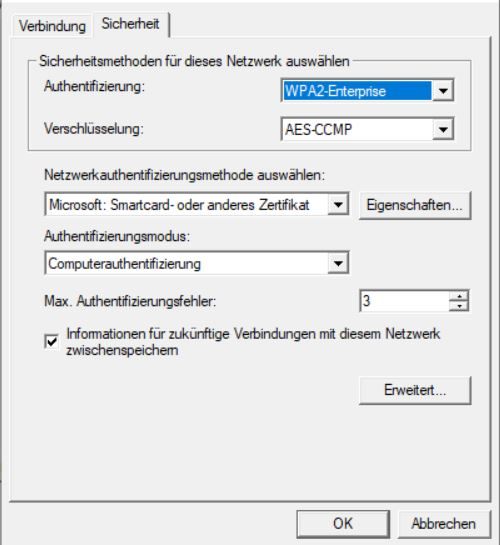

WLAN Properties --> Select a network authentication Method --> statt PEAP --> Microosft: Smart Card or other certificate und unter Properties entsprechend das simple certificate selection, use a certificate on this computer und unten die rootCA auswählen.

Brauchst du sonst erst mal nicht als GPO definieren sondern lokal am Client das WLAN Profil per GUI konfigurieren. Kannst dadurch schneller testen.

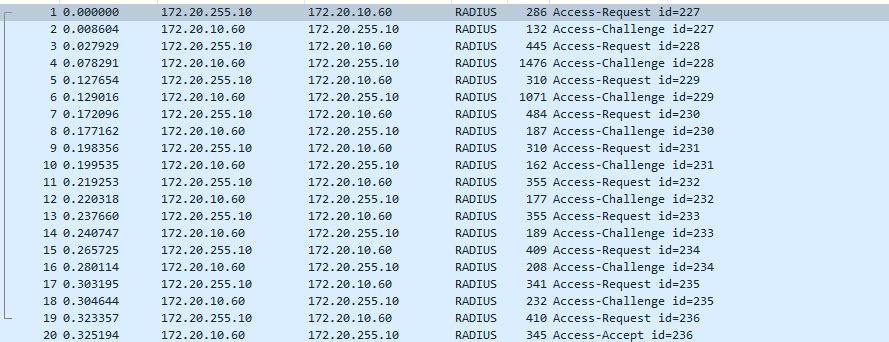

Kommen irgendwelche Anfragen von deinem Client auf dem NPS an?

Welche WLAN Lösung nutzt ihr?

VG

Bitte beachten und aufmerksam lesen, Wichtig!

KB5014754—Certificate-based authentication changes on Windows domain controllers

Sid.

KB5014754—Certificate-based authentication changes on Windows domain controllers

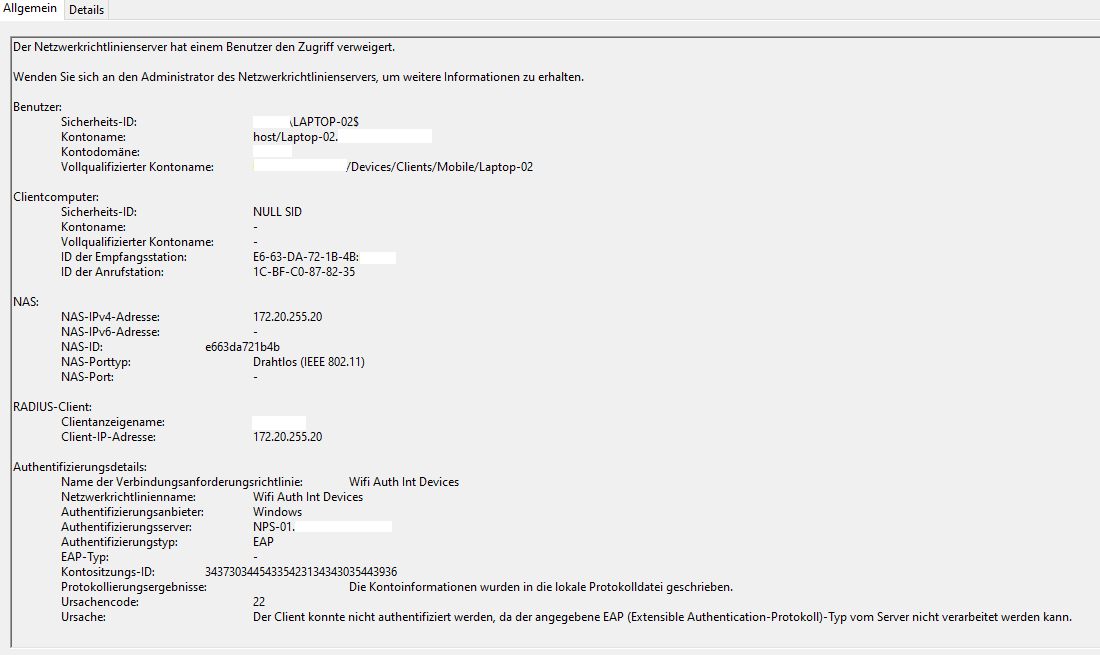

Im Ereignisprotokoll kann wird der Fehler bzw. das Verhalten leider nicht protokolliert.

Das ausführliche Logging kannst du im NPS aktivieren, dann siehst du auch was schief läuft.Sid.

Naja das Umstellen musst du dann ja auch auf beiden Seiten machen , sowohl in der GPO als auch in der NPS Netzwerkrichtlinie von PEAP auf "Microosft: Smart Card or other certificate" stellen, deswegen kommt ja auch die Fehlermeldung.

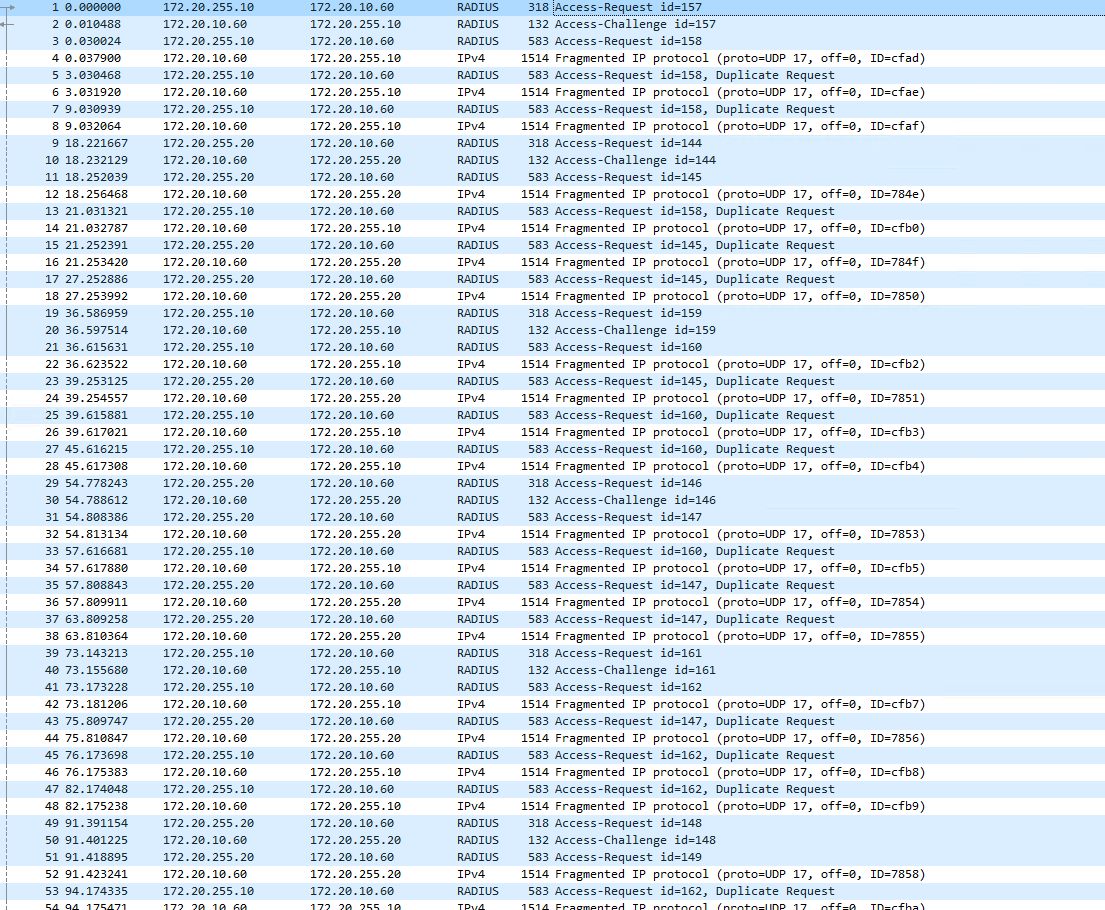

Dann Check deinen Radius Traffic oder schneide mit Wireshark zum AP mit.

Beachte auch meinen oben genannten Hinweis zu den Strong-Certificate Merkmalen.

Und sicherstellen das am AP auch auf EAP-Passthrough gestellt ist.

Und auf jeden Fall bei Änderungen Clientneustart machen nicht nur GPO Refresh!

Beachte auch meinen oben genannten Hinweis zu den Strong-Certificate Merkmalen.

Und sicherstellen das am AP auch auf EAP-Passthrough gestellt ist.

Und auf jeden Fall bei Änderungen Clientneustart machen nicht nur GPO Refresh!

Sieht man ja schon was fehlt. Die Antwort vom Radius Server also Access-Accept oder Access-Reject. Da stimmt also schon was bei der grundlegenden Einrichtung nicht (z.B. Radius Client-Password mismatch) .

Tja wir kennen deine APs und dessen Einstellung nicht - auch nicht die der Zertifikate. Schöne Ratestunde 🧐.

#push

Letztlich gibt es drei Komponenten...

NPS, AP und Client.

Wäre nochmal hilfreich zu wissen welche APs ihr nutzt und wie das konfiguriert ist*

Hattest du bereits im NPS die Authentifizierungsmethode ebenfalls auf Microsoft Smartcard and other certificate umgestellt? Sonst greift die NPS Policy nicht*

auch nicht die der Zertifikate.

was für Informationen benötigt ihr denn?Schau mal nicht nur in die Logs des NPS sondern auch in die Security-Events des DCs.

Hallo,

ich wollte gestern zum x-ten Mal die Zertifikats-Authentifizierung einrichten und laufe da ins Leere.

PreLogon klappt nicht, weil angeblich das Computer-Zertifikat nicht gefunden wird.

Das ist aber korrekt ausgestellt und wird auch automatisch korrekt neu ausgestellt.

Es kann bei der Anmeldung nicht gefunden/gelesen werden.

Die Konfiguration ist meiner sehr ähnlich und ich habe sogar schon aus funktionierenden Sites die Konfiguration übernommen - gleicher Effekt.

Dein Eintrag ist außerdem brandaktuell und ich würde mich gerne anschließen.

Hoffentlich lösen wir das gemeinsam.

LG

Lukas

ich wollte gestern zum x-ten Mal die Zertifikats-Authentifizierung einrichten und laufe da ins Leere.

PreLogon klappt nicht, weil angeblich das Computer-Zertifikat nicht gefunden wird.

Das ist aber korrekt ausgestellt und wird auch automatisch korrekt neu ausgestellt.

Es kann bei der Anmeldung nicht gefunden/gelesen werden.

Die Konfiguration ist meiner sehr ähnlich und ich habe sogar schon aus funktionierenden Sites die Konfiguration übernommen - gleicher Effekt.

Dein Eintrag ist außerdem brandaktuell und ich würde mich gerne anschließen.

Hoffentlich lösen wir das gemeinsam.

LG

Lukas

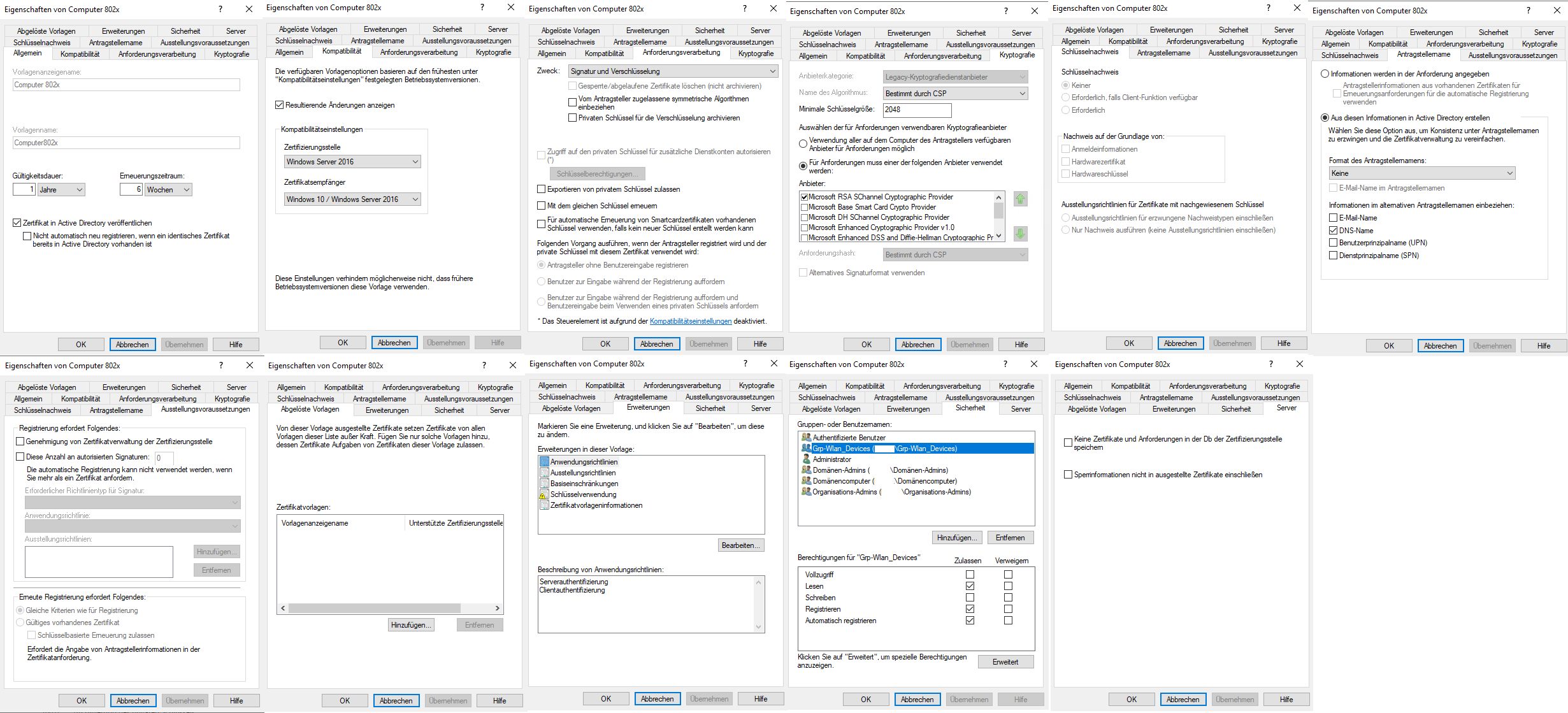

Verwendest du dieses Zertifikat für die Computer-Authentifizierung mache ich die Vorlage ein wenig anders:

1. Laufzeit 2 Jahre : 8 Wochen (ist Geschmackssache)

2. Anforderungsverarbeitung: Exportieren von privatem Schlüssel zulassen

3. Antragstellername: Format des Antragstellernamens DNS-Name

4. Sicherheit: Lesen ist nicht aktivert, Registrieren & Automatisch registrieren aktiviert

1. Laufzeit 2 Jahre : 8 Wochen (ist Geschmackssache)

2. Anforderungsverarbeitung: Exportieren von privatem Schlüssel zulassen

3. Antragstellername: Format des Antragstellernamens DNS-Name

4. Sicherheit: Lesen ist nicht aktivert, Registrieren & Automatisch registrieren aktiviert

2. Anforderungsverarbeitung: Exportieren von privatem Schlüssel zulassen

Achtung, das sollte man eigentlich niemals für Client-Templates anhaken, sonst kann jeder der mal kurz Zugriff auf die Kiste hat, das Zertifikat samt Private-Key exportieren.Die Einstellung hat auch keinerlei Einfluss auf die Funktionsweise des Zertifikates in dem o.g. Zusammenhang.