Opensense und OpenVPN kein Port

Hallo

Ich suche nach einer funktionierenden Anleitung oder nach einem Tip was ich ständig falsch mache.

Egal was ich auch versuche, den im VPNServer hinterlegten Port erreiche ich nicht. Egal ob ich ihn ändere oder was auch immer

Ich habe noch die Scheunentorregel auf.

Aber mit Scannern findet er alle von mir freigegebenen Ports. Nicht den von den OpenVPN eingerichteten Port.

Was mach ich nur falsch ?

Ich suche nach einer funktionierenden Anleitung oder nach einem Tip was ich ständig falsch mache.

Egal was ich auch versuche, den im VPNServer hinterlegten Port erreiche ich nicht. Egal ob ich ihn ändere oder was auch immer

Ich habe noch die Scheunentorregel auf.

Aber mit Scannern findet er alle von mir freigegebenen Ports. Nicht den von den OpenVPN eingerichteten Port.

Was mach ich nur falsch ?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7646003808

Url: https://administrator.de/forum/opensense-und-openvpn-kein-port-7646003808.html

Ausgedruckt am: 06.07.2025 um 13:07 Uhr

26 Kommentare

Neuester Kommentar

Ein paar Angaben wären schon hilfreich, du schreibst über deine Rule Settings oder VPN Server Settings an sich gar nichts. Mach mal ein paar Screenshots, dann kann man dir eventuell helfen.

Port Scanner Tools nutzen im Normalfall erst mal ICMP, wenn du in TCP/UDP alles freigibst, gilt das für ICMP noch lange nicht. Den Begriff Scheunentorregel kann keiner hier interpretieren.

Für die Anmeldung brauchst du den TLS-crypt und den Key dazu in der OpenVPN Config. Auf der PFSense gibt es dazu ein Config-Exporter-Tool Package, ob es das auch bei der OPNSense gibt, kann ich jetzt nicht sagen, da nie genutzt.

OpenVPN 2.6.0+ hat z.B. das Problem, das es alte Keys nicht decrypten kann, weil legacy Protokolle verwendet werden. In die Richtung würd ich mal suchen.

Port Scanner Tools nutzen im Normalfall erst mal ICMP, wenn du in TCP/UDP alles freigibst, gilt das für ICMP noch lange nicht. Den Begriff Scheunentorregel kann keiner hier interpretieren.

Für die Anmeldung brauchst du den TLS-crypt und den Key dazu in der OpenVPN Config. Auf der PFSense gibt es dazu ein Config-Exporter-Tool Package, ob es das auch bei der OPNSense gibt, kann ich jetzt nicht sagen, da nie genutzt.

OpenVPN 2.6.0+ hat z.B. das Problem, das es alte Keys nicht decrypten kann, weil legacy Protokolle verwendet werden. In die Richtung würd ich mal suchen.

In diesem Tutorial ist doch alle explizit genau erklärt welche Ports freizugeben sind. Sofern du sinnvollerweise einen VPN Server für alle onboard VPN Clients mit der OPNsense aufsetzt!

Man muss da auch gar nichts konfigurieren, denn die OPNsense legt diese Regeln bei IPsec ganz automatisch an.

Oben ist es schon gesagt worden: Deine Angaben sind spärlich bis ungenügend oben zum Betrieb bzw. Netzwerkdesign der Firewall. Kaskade, direkt usw. usw. Auch das hat einen Einfluß WIE eine korrekte Konfig auszusehen hat.

Betreibst du die Firewall z.B. in einer Router Kaskade solltest du auch dringest die dafür erforderliche Vorgaben beachten!

Für eine zielführende Hilfe sind deine Angaben einfach zu oberflächlich und wenig präzise.

Wenn du dennoch meinst mit überflüssigen VPN Clients rumfrickeln zu müssen und mit dem schlecht skalierenden und wenig performanten OpenVPN arbeiten zu müssen ist das UDP 1194 (Default) der auf die WAN IP Adresse der Firewall freigeben werden muss.

Sprich am WAN Port erstellst du eine Regel:

PASS UDPv4+v6 Source: ANY, Port: ANY Destination: wan_ip_address, Port: UDP 1194

Fertig ist der Lack.

Was ist daran so schwer?

Alle Details findest du im OpenVPN Tutotial bzw. spezifisch für die OPNsense/pfSense hier.

Nochmals:

Empfehlung ist kein OpenVPN mehr zu nutzen sondern einen IKEv2 VPN Server damit du alle onboard VPN Client jeder Betriebssysteme und Smartphones etc. nutzen kannst OHNE zusätzliche Software.

Man muss da auch gar nichts konfigurieren, denn die OPNsense legt diese Regeln bei IPsec ganz automatisch an.

Oben ist es schon gesagt worden: Deine Angaben sind spärlich bis ungenügend oben zum Betrieb bzw. Netzwerkdesign der Firewall. Kaskade, direkt usw. usw. Auch das hat einen Einfluß WIE eine korrekte Konfig auszusehen hat.

Betreibst du die Firewall z.B. in einer Router Kaskade solltest du auch dringest die dafür erforderliche Vorgaben beachten!

Für eine zielführende Hilfe sind deine Angaben einfach zu oberflächlich und wenig präzise.

Wenn du dennoch meinst mit überflüssigen VPN Clients rumfrickeln zu müssen und mit dem schlecht skalierenden und wenig performanten OpenVPN arbeiten zu müssen ist das UDP 1194 (Default) der auf die WAN IP Adresse der Firewall freigeben werden muss.

Sprich am WAN Port erstellst du eine Regel:

PASS UDPv4+v6 Source: ANY, Port: ANY Destination: wan_ip_address, Port: UDP 1194

Fertig ist der Lack.

Was ist daran so schwer?

Alle Details findest du im OpenVPN Tutotial bzw. spezifisch für die OPNsense/pfSense hier.

Nochmals:

Empfehlung ist kein OpenVPN mehr zu nutzen sondern einen IKEv2 VPN Server damit du alle onboard VPN Client jeder Betriebssysteme und Smartphones etc. nutzen kannst OHNE zusätzliche Software.

Na ja wer denn noch sowas Uraltes wie OpenVPN meint einsetzen zu müssen.

Das es anders und deutlich besser geht zeigt dir ja das IKEv2 Tutorial oben.

Sogar Wireguard kann das auf der OPNsense noch deutlich besser.

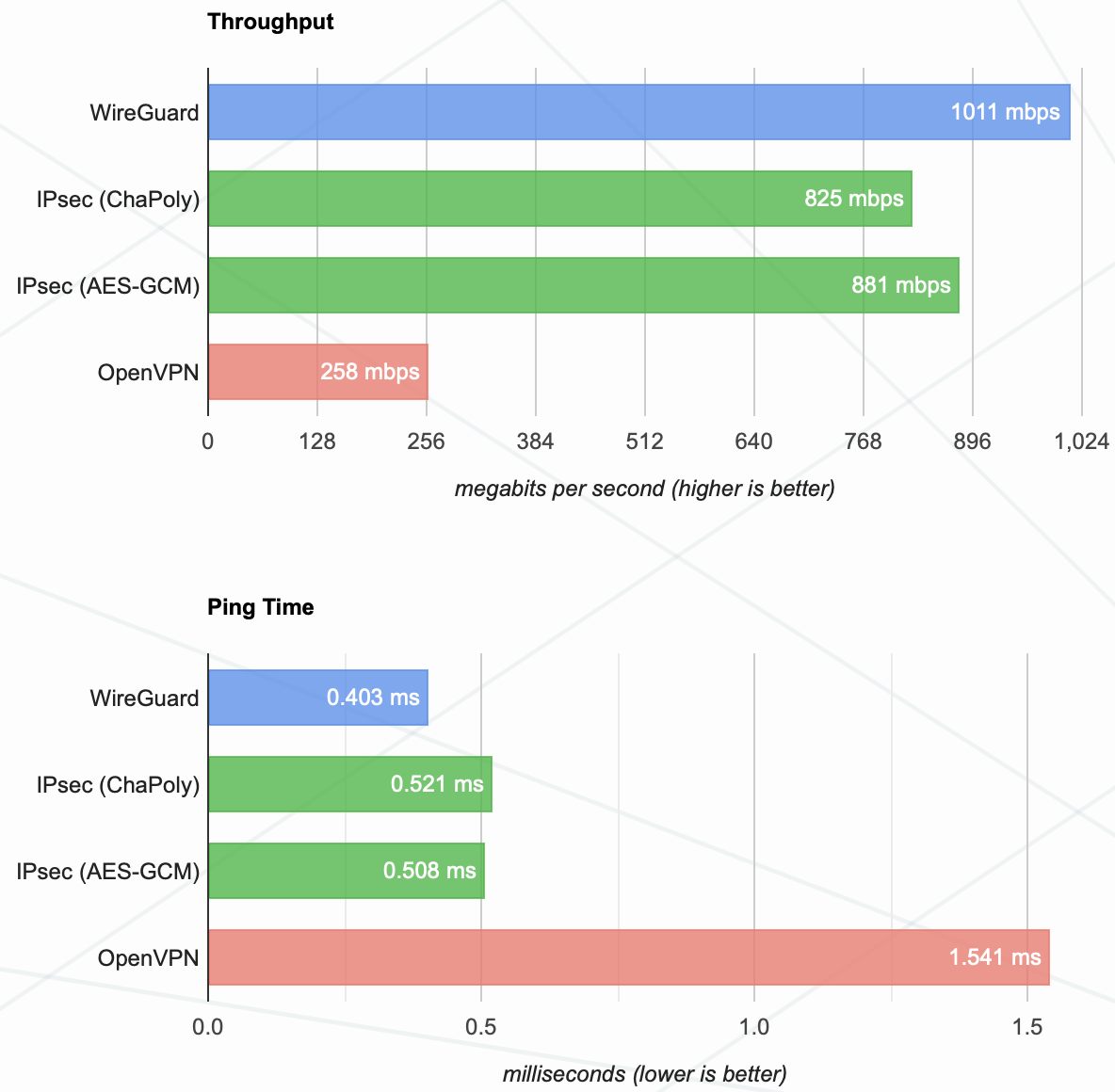

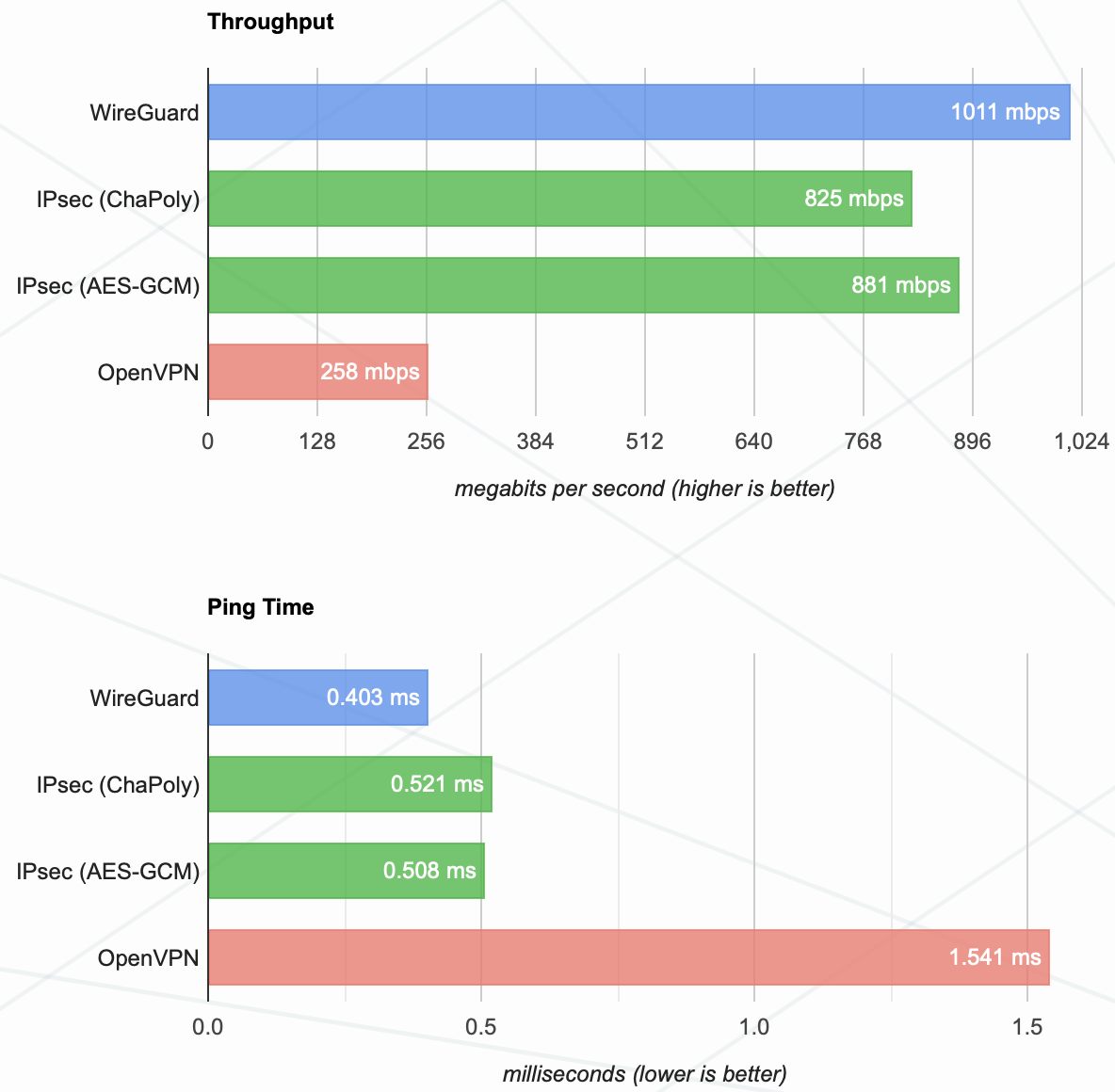

Ein Bild sagt mehr als 1000 Worte...

Wer dann immer noch meint unbedingt OpenVPN einsetzen zu müssen dem ist nicht mehr zu helfen.

Wer dann immer noch meint unbedingt OpenVPN einsetzen zu müssen dem ist nicht mehr zu helfen.

Case closed!

Das es anders und deutlich besser geht zeigt dir ja das IKEv2 Tutorial oben.

Sogar Wireguard kann das auf der OPNsense noch deutlich besser.

Ein Bild sagt mehr als 1000 Worte...

Case closed!

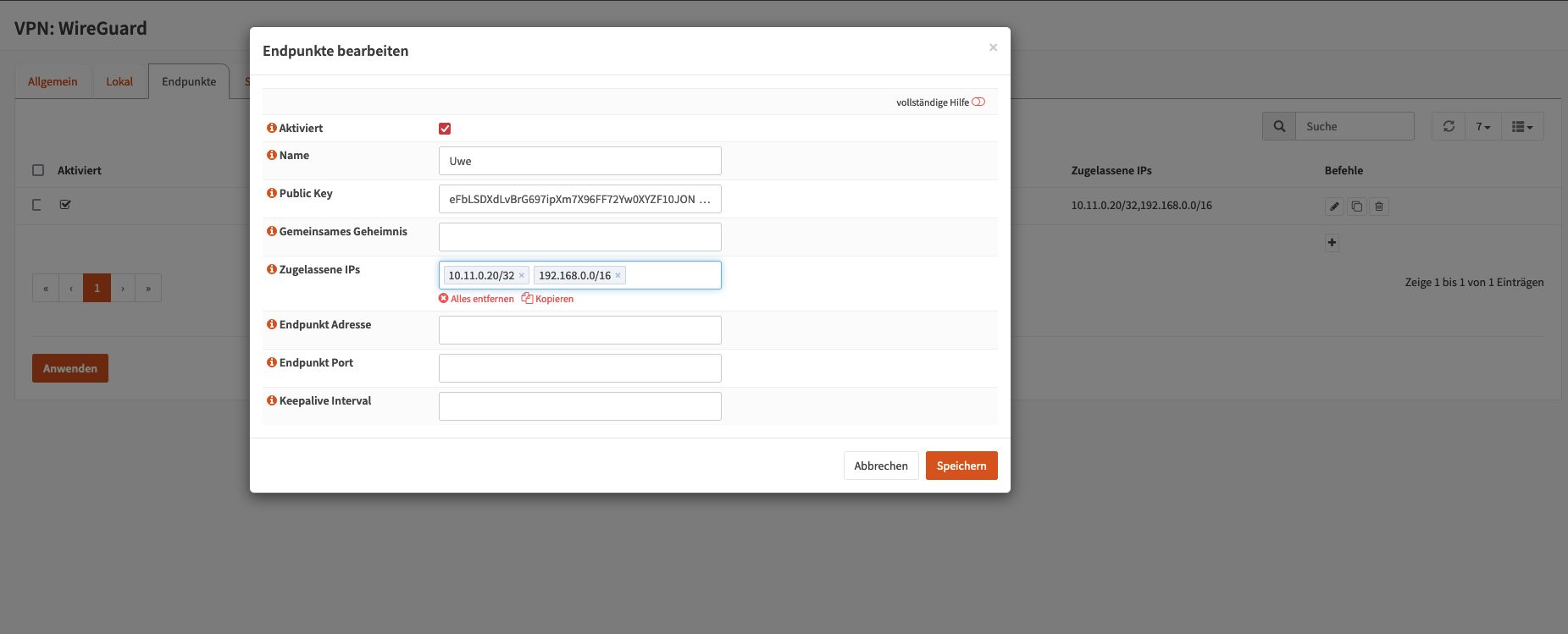

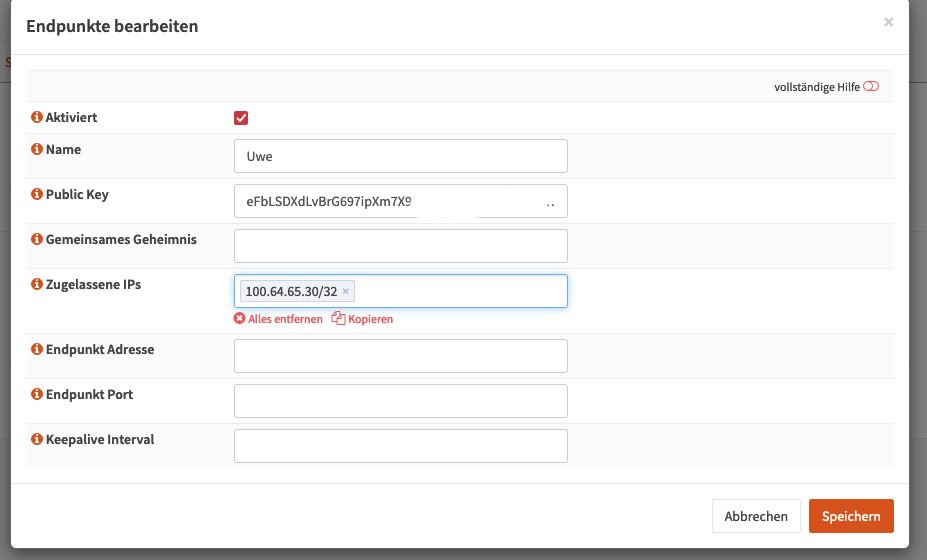

Nur was muss ich eintragen, damit ich im WireGuard VPN auf meine LAN Netze zugreifen kann ?

Einfach nur einmal das hiesige Wireguard Tutorial wirklich lesen!! 🧐Dort und in den weiterführenden Links ist alles haarklein und im Detail erklärt!

Merkzettel: VPN Installation mit Wireguard

Bzw. genaue Hinweise wie das auf der OPNsense einzurichten ist und was dort zu beachten ist findest du hier:

OPNsense mehrere Wireguard Interfaces mit Split-Tunnel

Dabei kannst du die Thematik fürs dynamische Routing ignorieren

Wo ist mein Fehler ?

Vermutlich entweder ein fehlendes Regelwerk im Firewall Tunnel Interface oder bei S-2-S die fehlende Eintragung des Gateways und Routings für das remote Netz.OPNsense mehrere Wireguard Interfaces mit Split-Tunnel

Wenn ich das richtig verstehe, soll man eine Route vom WireGuard VPN ins lokale Netz errichten.

Gateway und Route ist erforderlich, da pfSense und OPNsense im Gegensatz zu den klassischen Installationen und Crypto Routing diese Parameter NICHT automatisch anlegen!Das ist aber nur dann erforderlich wenn du ein Site-to-Site VPN konfigurierst. Also 2 oder mehr lokale IP Netze über einen Wireguard Tunnel verbindest.

In einem reinen Road Warrior Setup, also dem alleinigen Dialin von mobilen WG VPN Clients ist das nicht erforderlich.

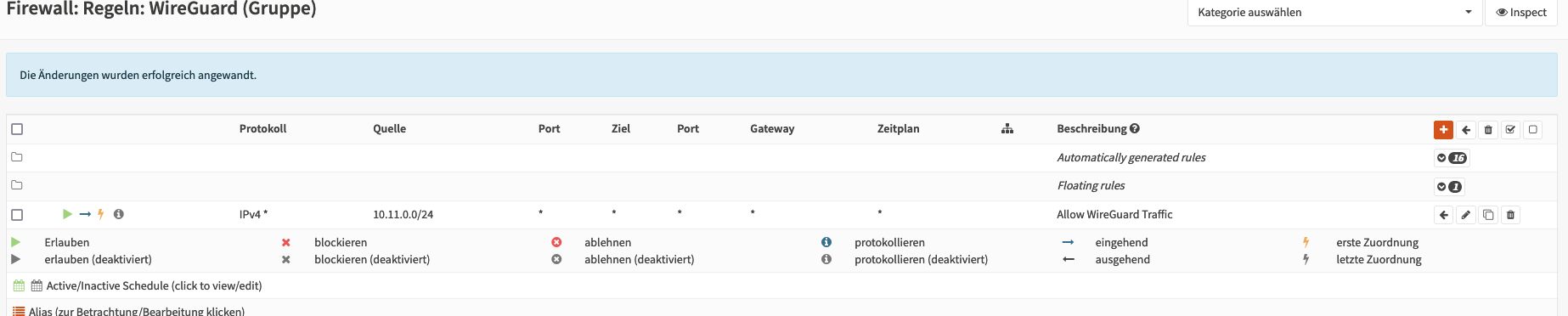

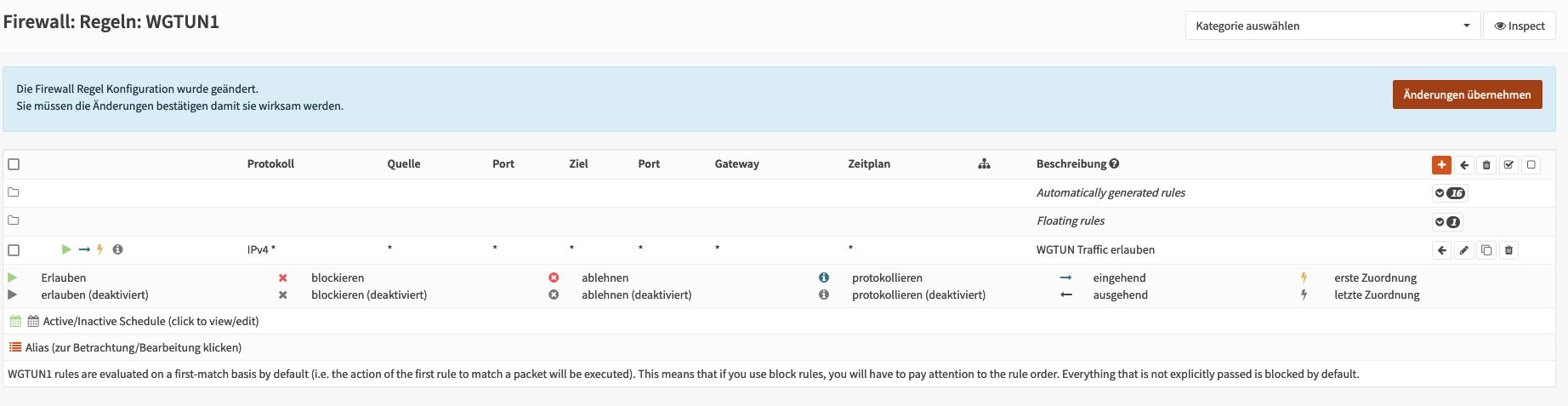

Dort reicht lediglich eine korrekte Firewall Regel auf dem Tunnel Interface, mehr ist nicht erforderlich.

Das Routing seiner lokalen IP Netze macht ein Router oder Firewall bekanntlich immer automatisch von selbst!

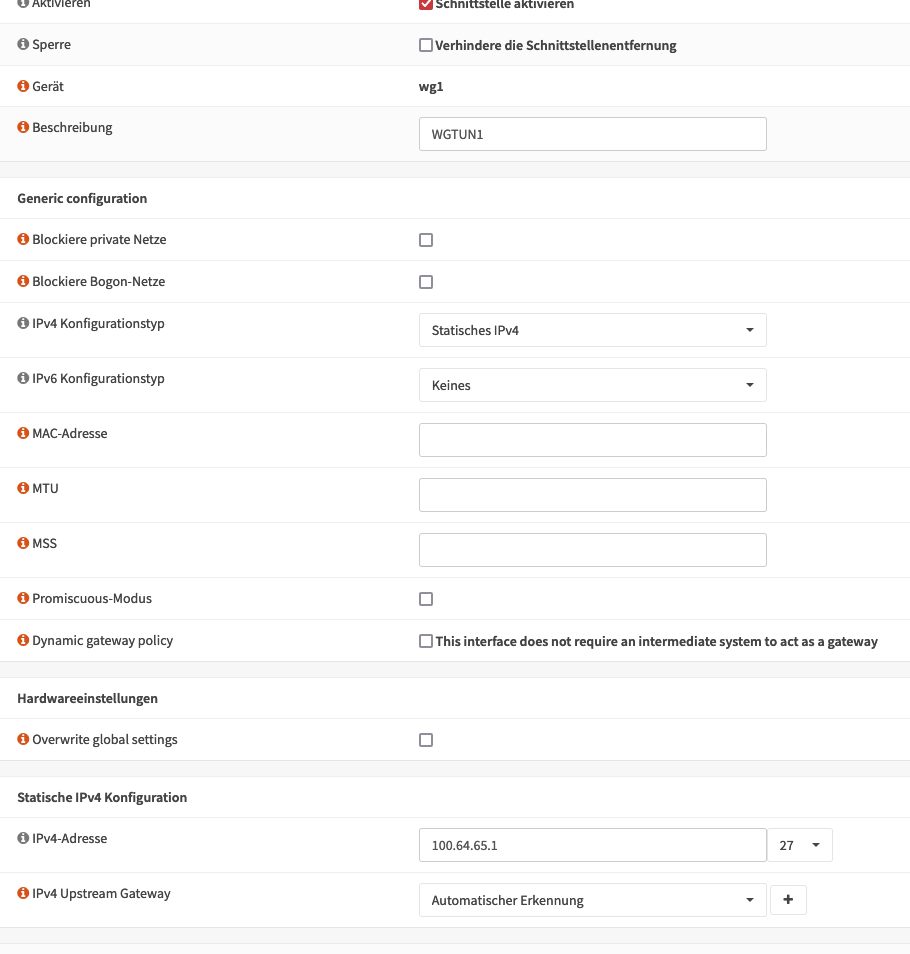

Das (upgedatete) Wireguard Tutorial zeigt dir eine genaue Schritt für Schritt Anleitung wie die OPNsense als Wireguard Server (VPN Responder) zu konfigurieren ist!

Folge dem dort beschriebenem Setup dann klappt das auch sofort auf Anhieb! 😉

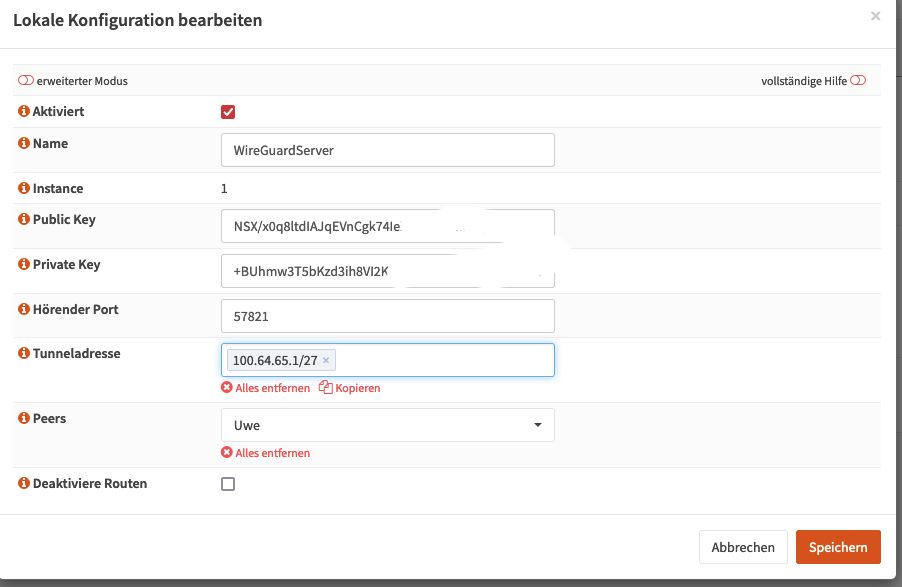

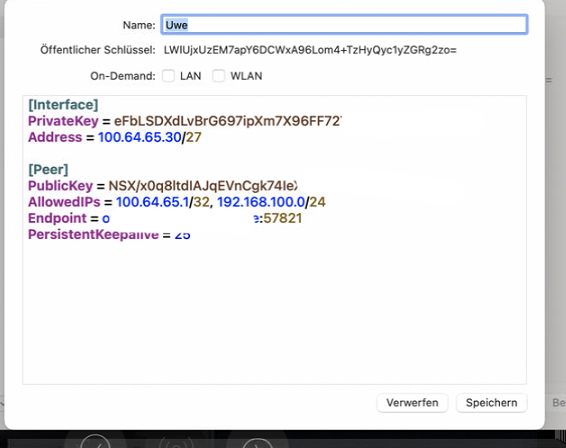

Das dort verwendete interne /27er Netz kann man natürlich auch mit einer /24 Adresse betreiben wer es einfacher hat mit den Subnetzmasken. Das /27er Netz ermöglicht 30 VPN Clients zu betreiben von .1 bis .30.

Das /27er Netz ermöglicht 30 VPN Clients zu betreiben von .1 bis .30.

Es macht immer Sinn von der Adressierung mit dem Server bei der .1 anzufangen und die Clients "von oben" runter zu vergeben.

OPNsense Wireguard Server Setup

Folge dem dort beschriebenem Setup dann klappt das auch sofort auf Anhieb! 😉

Das dort verwendete interne /27er Netz kann man natürlich auch mit einer /24 Adresse betreiben wer es einfacher hat mit den Subnetzmasken.

Es macht immer Sinn von der Adressierung mit dem Server bei der .1 anzufangen und die Clients "von oben" runter zu vergeben.

OPNsense Wireguard Server Setup

Ich muss da auch erstmal durchblicken.

Die Logik dahinter ist eigentlich ganz einfach:- Server hat seinen Private Key und im Client Peer den Public Key des Clients

- Client hat seinen Private Key und im Server Peer den Public Key des Servers

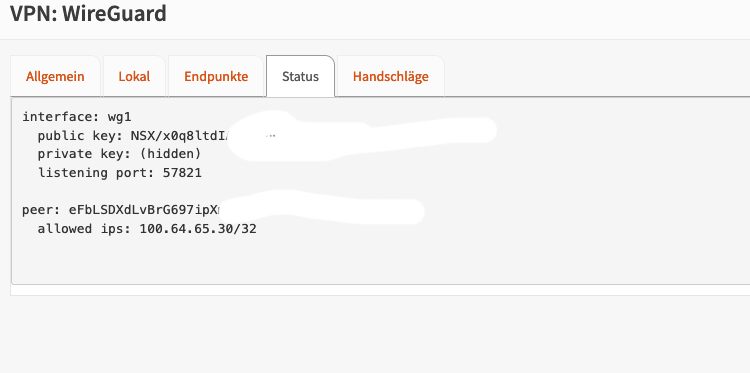

nun gehts. Danke

Glückwunsch! 👍👏Besser als Openvpn.

Siehe obige Diagramme! Und eigentlich sehr einfach.

Das ist richtig.Dennoch ist es noch besser immer ein Client VPN zu verwenden was die so oder so in allen Betriebssystemen onboard vorhandenen VPN Clients verwendet! Das hätte dir bei deinem MacBook und auch iPhone die überflüssige Frickelei mit externer VPN Software erspart. Kein VPN Client ist bekanntlich so gut ins OS integriert wie die onboard VPN Clients!

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten