OpenVPN hinter Palo Alto Firewall. Mehrere VPN-Server in DMZ

Hi!

Ich habe einen OpenVPN-Server hinter einer Palo Alto PA500 installiert. Diese kann kein IPsec etc zu einzelnen PCs sondern "nur" Tunnel zu anderen Firewall-Geräten (Side by Side).

Ich nutze Port 1194 TCP und bekomme am Client folgende Fehlermeldung:

Tue Nov 17 13:20:31 2015 NOTE: --user option is not implemented on Windows

Tue Nov 17 13:20:31 2015 NOTE: --group option is not implemented on Windows

Tue Nov 17 13:20:31 2015 OpenVPN 2.3.8 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [PKCS11] [IPv6] built on Aug 4 2015

Tue Nov 17 13:20:31 2015 library versions: OpenSSL 1.0.1p 9 Jul 2015, LZO 2.08

Tue Nov 17 13:20:31 2015 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

Tue Nov 17 13:20:31 2015 Need hold release from management interface, waiting...

Tue Nov 17 13:20:32 2015 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

Tue Nov 17 13:20:32 2015 MANAGEMENT: CMD 'state on'

Tue Nov 17 13:20:32 2015 MANAGEMENT: CMD 'log all on'

Tue Nov 17 13:20:32 2015 MANAGEMENT: CMD 'hold off'

Tue Nov 17 13:20:32 2015 MANAGEMENT: CMD 'hold release'

Tue Nov 17 13:20:32 2015 Socket Buffers: R=[8192->8192] S=[8192->8192]

Tue Nov 17 13:20:32 2015 Attempting to establish TCP connection with [AF_INET]80.xxx.xx.xxx:1194 [nonblock]

Tue Nov 17 13:20:32 2015 MANAGEMENT: >STATE:1447762832,TCP_CONNECT,,,

Tue Nov 17 13:20:33 2015 TCP connection established with [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:20:33 2015 TCPv4_CLIENT link local: [undef]

Tue Nov 17 13:20:33 2015 TCPv4_CLIENT link remote: [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:20:33 2015 MANAGEMENT: >STATE:1447762833,WAIT,,,

Tue Nov 17 13:20:44 2015 read TCPv4_CLIENT: Connection timed out (WSAETIMEDOUT) (code=10060)

Tue Nov 17 13:20:44 2015 Connection reset, restarting [-1]

Tue Nov 17 13:20:44 2015 SIGUSR1[soft,connection-reset] received, process restarting

Tue Nov 17 13:20:44 2015 MANAGEMENT: >STATE:1447762844,RECONNECTING,connection-reset,,

Tue Nov 17 13:20:44 2015 Restart pause, 5 second(s)

Tue Nov 17 13:20:49 2015 Socket Buffers: R=[8192->8192] S=[8192->8192]

Tue Nov 17 13:20:49 2015 Attempting to establish TCP connection with [AF_INET]80.xxx.xx.xxx:1194 [nonblock]

Tue Nov 17 13:20:49 2015 MANAGEMENT: >STATE:1447762849,TCP_CONNECT,,,

Tue Nov 17 13:20:50 2015 TCP connection established with [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:20:50 2015 TCPv4_CLIENT link local: [undef]

Tue Nov 17 13:20:50 2015 TCPv4_CLIENT link remote: [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:20:50 2015 MANAGEMENT: >STATE:1447762850,WAIT,,,

Tue Nov 17 13:21:00 2015 read TCPv4_CLIENT: Connection timed out (WSAETIMEDOUT) (code=10060)

Tue Nov 17 13:21:00 2015 Connection reset, restarting [-1]

Tue Nov 17 13:21:00 2015 SIGUSR1[soft,connection-reset] received, process restarting

Tue Nov 17 13:21:00 2015 MANAGEMENT: >STATE:1447762860,RECONNECTING,connection-reset,,

Tue Nov 17 13:21:00 2015 Restart pause, 5 second(s)

Tue Nov 17 13:21:05 2015 Socket Buffers: R=[8192->8192] S=[8192->8192]

Tue Nov 17 13:21:05 2015 Attempting to establish TCP connection with [AF_INET]80.xxx.xx.xxx:1194 [nonblock]

Tue Nov 17 13:21:05 2015 MANAGEMENT: >STATE:1447762865,TCP_CONNECT,,,

Tue Nov 17 13:21:06 2015 TCP connection established with [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:21:06 2015 TCPv4_CLIENT link local: [undef]

Tue Nov 17 13:21:06 2015 TCPv4_CLIENT link remote: [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:21:06 2015 MANAGEMENT: >STATE:1447762866,WAIT,,,

Tue Nov 17 13:21:16 2015 read TCPv4_CLIENT: Connection timed out (WSAETIMEDOUT) (code=10060)

Tue Nov 17 13:21:16 2015 Connection reset, restarting [-1]

Tue Nov 17 13:21:16 2015 SIGUSR1[soft,connection-reset] received, process restarting

Tue Nov 17 13:21:16 2015 MANAGEMENT: >STATE:1447762876,RECONNECTING,connection-reset,,

Tue Nov 17 13:21:16 2015 Restart pause, 5 second(s)

Tue Nov 17 13:21:21 2015 Socket Buffers: R=[8192->8192] S=[8192->8192]

Tue Nov 17 13:21:21 2015 Attempting to establish TCP connection with [AF_INET]80.xxx.xx.xxx:1194 [nonblock]

Tue Nov 17 13:21:21 2015 MANAGEMENT: >STATE:1447762881,TCP_CONNECT,,,

Tue Nov 17 13:21:22 2015 TCP connection established with [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:21:22 2015 TCPv4_CLIENT link local: [undef]

Tue Nov 17 13:21:22 2015 TCPv4_CLIENT link remote: [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:21:22 2015 MANAGEMENT: >STATE:1447762882,WAIT,,,

Tue Nov 17 13:21:32 2015 read TCPv4_CLIENT: Connection timed out (WSAETIMEDOUT) (code=10060)

Tue Nov 17 13:21:32 2015 Connection reset, restarting [-1]

Tue Nov 17 13:21:32 2015 SIGUSR1[soft,connection-reset] received, process restarting

Tue Nov 17 13:21:32 2015 MANAGEMENT: >STATE:1447762892,RECONNECTING,connection-reset,,

Tue Nov 17 13:21:32 2015 Restart pause, 5 second(s)

Tue Nov 17 13:21:37 2015 Socket Buffers: R=[8192->8192] S=[8192->8192]

Tue Nov 17 13:21:37 2015 Attempting to establish TCP connection with [AF_INET]80.xxx.xx.xxx:1194 [nonblock]

Tue Nov 17 13:21:37 2015 MANAGEMENT: >STATE:1447762897,TCP_CONNECT,,,

Tue Nov 17 13:21:38 2015 TCP connection established with [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:21:38 2015 TCPv4_CLIENT link local: [undef]

Tue Nov 17 13:21:38 2015 TCPv4_CLIENT link remote: [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:21:38 2015 MANAGEMENT: >STATE:1447762898,WAIT,,,

Am OpenVPN-Server habe ich mich an diese Anleitung gehalten:

digitalocean.com/community/tutorials/how-to-set-up-an-openvpn-se ...

Den Port 1194 habe ich auch in der ufw freigegeben (TCP und UDP).

Egal ob TCP oder UDP (jeweils in der server.conf + client.conf angepasst) funktioniert nicht.

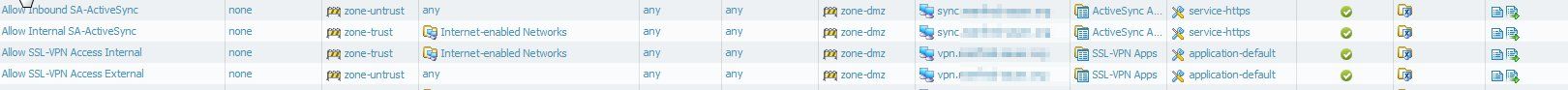

In der PaloAlto habe ich von trust und untrust alles zugelassen. Dennoch denke ich das die PaloAlto etwas blockt... im "Monitor" kann ich leider nichts auffälliges sehen.

Habt ihr eine Idee? Benötigt ihr Screenshots der Konfig?

Danke schon jetzt für eure Mühe

Ich habe einen OpenVPN-Server hinter einer Palo Alto PA500 installiert. Diese kann kein IPsec etc zu einzelnen PCs sondern "nur" Tunnel zu anderen Firewall-Geräten (Side by Side).

Ich nutze Port 1194 TCP und bekomme am Client folgende Fehlermeldung:

Tue Nov 17 13:20:31 2015 NOTE: --user option is not implemented on Windows

Tue Nov 17 13:20:31 2015 NOTE: --group option is not implemented on Windows

Tue Nov 17 13:20:31 2015 OpenVPN 2.3.8 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [PKCS11] [IPv6] built on Aug 4 2015

Tue Nov 17 13:20:31 2015 library versions: OpenSSL 1.0.1p 9 Jul 2015, LZO 2.08

Tue Nov 17 13:20:31 2015 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

Tue Nov 17 13:20:31 2015 Need hold release from management interface, waiting...

Tue Nov 17 13:20:32 2015 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

Tue Nov 17 13:20:32 2015 MANAGEMENT: CMD 'state on'

Tue Nov 17 13:20:32 2015 MANAGEMENT: CMD 'log all on'

Tue Nov 17 13:20:32 2015 MANAGEMENT: CMD 'hold off'

Tue Nov 17 13:20:32 2015 MANAGEMENT: CMD 'hold release'

Tue Nov 17 13:20:32 2015 Socket Buffers: R=[8192->8192] S=[8192->8192]

Tue Nov 17 13:20:32 2015 Attempting to establish TCP connection with [AF_INET]80.xxx.xx.xxx:1194 [nonblock]

Tue Nov 17 13:20:32 2015 MANAGEMENT: >STATE:1447762832,TCP_CONNECT,,,

Tue Nov 17 13:20:33 2015 TCP connection established with [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:20:33 2015 TCPv4_CLIENT link local: [undef]

Tue Nov 17 13:20:33 2015 TCPv4_CLIENT link remote: [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:20:33 2015 MANAGEMENT: >STATE:1447762833,WAIT,,,

Tue Nov 17 13:20:44 2015 read TCPv4_CLIENT: Connection timed out (WSAETIMEDOUT) (code=10060)

Tue Nov 17 13:20:44 2015 Connection reset, restarting [-1]

Tue Nov 17 13:20:44 2015 SIGUSR1[soft,connection-reset] received, process restarting

Tue Nov 17 13:20:44 2015 MANAGEMENT: >STATE:1447762844,RECONNECTING,connection-reset,,

Tue Nov 17 13:20:44 2015 Restart pause, 5 second(s)

Tue Nov 17 13:20:49 2015 Socket Buffers: R=[8192->8192] S=[8192->8192]

Tue Nov 17 13:20:49 2015 Attempting to establish TCP connection with [AF_INET]80.xxx.xx.xxx:1194 [nonblock]

Tue Nov 17 13:20:49 2015 MANAGEMENT: >STATE:1447762849,TCP_CONNECT,,,

Tue Nov 17 13:20:50 2015 TCP connection established with [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:20:50 2015 TCPv4_CLIENT link local: [undef]

Tue Nov 17 13:20:50 2015 TCPv4_CLIENT link remote: [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:20:50 2015 MANAGEMENT: >STATE:1447762850,WAIT,,,

Tue Nov 17 13:21:00 2015 read TCPv4_CLIENT: Connection timed out (WSAETIMEDOUT) (code=10060)

Tue Nov 17 13:21:00 2015 Connection reset, restarting [-1]

Tue Nov 17 13:21:00 2015 SIGUSR1[soft,connection-reset] received, process restarting

Tue Nov 17 13:21:00 2015 MANAGEMENT: >STATE:1447762860,RECONNECTING,connection-reset,,

Tue Nov 17 13:21:00 2015 Restart pause, 5 second(s)

Tue Nov 17 13:21:05 2015 Socket Buffers: R=[8192->8192] S=[8192->8192]

Tue Nov 17 13:21:05 2015 Attempting to establish TCP connection with [AF_INET]80.xxx.xx.xxx:1194 [nonblock]

Tue Nov 17 13:21:05 2015 MANAGEMENT: >STATE:1447762865,TCP_CONNECT,,,

Tue Nov 17 13:21:06 2015 TCP connection established with [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:21:06 2015 TCPv4_CLIENT link local: [undef]

Tue Nov 17 13:21:06 2015 TCPv4_CLIENT link remote: [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:21:06 2015 MANAGEMENT: >STATE:1447762866,WAIT,,,

Tue Nov 17 13:21:16 2015 read TCPv4_CLIENT: Connection timed out (WSAETIMEDOUT) (code=10060)

Tue Nov 17 13:21:16 2015 Connection reset, restarting [-1]

Tue Nov 17 13:21:16 2015 SIGUSR1[soft,connection-reset] received, process restarting

Tue Nov 17 13:21:16 2015 MANAGEMENT: >STATE:1447762876,RECONNECTING,connection-reset,,

Tue Nov 17 13:21:16 2015 Restart pause, 5 second(s)

Tue Nov 17 13:21:21 2015 Socket Buffers: R=[8192->8192] S=[8192->8192]

Tue Nov 17 13:21:21 2015 Attempting to establish TCP connection with [AF_INET]80.xxx.xx.xxx:1194 [nonblock]

Tue Nov 17 13:21:21 2015 MANAGEMENT: >STATE:1447762881,TCP_CONNECT,,,

Tue Nov 17 13:21:22 2015 TCP connection established with [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:21:22 2015 TCPv4_CLIENT link local: [undef]

Tue Nov 17 13:21:22 2015 TCPv4_CLIENT link remote: [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:21:22 2015 MANAGEMENT: >STATE:1447762882,WAIT,,,

Tue Nov 17 13:21:32 2015 read TCPv4_CLIENT: Connection timed out (WSAETIMEDOUT) (code=10060)

Tue Nov 17 13:21:32 2015 Connection reset, restarting [-1]

Tue Nov 17 13:21:32 2015 SIGUSR1[soft,connection-reset] received, process restarting

Tue Nov 17 13:21:32 2015 MANAGEMENT: >STATE:1447762892,RECONNECTING,connection-reset,,

Tue Nov 17 13:21:32 2015 Restart pause, 5 second(s)

Tue Nov 17 13:21:37 2015 Socket Buffers: R=[8192->8192] S=[8192->8192]

Tue Nov 17 13:21:37 2015 Attempting to establish TCP connection with [AF_INET]80.xxx.xx.xxx:1194 [nonblock]

Tue Nov 17 13:21:37 2015 MANAGEMENT: >STATE:1447762897,TCP_CONNECT,,,

Tue Nov 17 13:21:38 2015 TCP connection established with [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:21:38 2015 TCPv4_CLIENT link local: [undef]

Tue Nov 17 13:21:38 2015 TCPv4_CLIENT link remote: [AF_INET]80.xxx.xx.xxx:1194

Tue Nov 17 13:21:38 2015 MANAGEMENT: >STATE:1447762898,WAIT,,,

Am OpenVPN-Server habe ich mich an diese Anleitung gehalten:

digitalocean.com/community/tutorials/how-to-set-up-an-openvpn-se ...

Den Port 1194 habe ich auch in der ufw freigegeben (TCP und UDP).

Egal ob TCP oder UDP (jeweils in der server.conf + client.conf angepasst) funktioniert nicht.

In der PaloAlto habe ich von trust und untrust alles zugelassen. Dennoch denke ich das die PaloAlto etwas blockt... im "Monitor" kann ich leider nichts auffälliges sehen.

Habt ihr eine Idee? Benötigt ihr Screenshots der Konfig?

Danke schon jetzt für eure Mühe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 288596

Url: https://administrator.de/forum/openvpn-hinter-palo-alto-firewall-mehrere-vpn-server-in-dmz-288596.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

33 Kommentare

Neuester Kommentar

Moin,

Außerdem verwendet dein verlinktes Tutorial UDP!

VG

Val

Ich nutze Port 1194 TCP und bekomme am Client folgende Fehlermeldung:

Hier sollte man lieber UDP verwenden weil dies schneller ist.Außerdem verwendet dein verlinktes Tutorial UDP!

Den Port 1194 habe ich auch in der ufw freigegeben (TCP und UDP).

Hast du diesen auch zum OpenVPN Server weitergeleitet?VG

Val

Diese kann kein IPsec etc zu einzelnen PCs sondern "nur" Tunnel zu anderen Firewall-Geräten (Side by Side).

Das ist wie immer laienhafter Unsinn, denn wenn man UDP 500, UDP 4500 und das ESP Protokoll (IP Nummer 50) auf der Firewall erlaubt bzw. forwardet funktioniert auch das Forwarding von IPsec wunderbar. Mal ganz davon abgesehen das Palo Alto selber VPNs terminieren kann wie jede andere Firewall auch.Aber egal....ist nicht das Thema hier.

Ich nutze Port 1194 TCP

Das ist per se schlecht ! Man sollte generell aus Performancegründen keine TCP Enkapsulierung nehmen für den VPN Tunnel sondern wenn möglich immer UDP !!OpenVPN weist selber strikt darauf hin in seinem Setup Guide.

Besser also du verwendest hier UDP wie es auch in der Default Einstellung vorgegeben ist.

Da die Connection auf "Established" geht am Client sieht es nicht nach einem Firewall Problem aus sondern nach einer der OVPN Konfig selber.

Du solltest zuallererst mal die Encapsulation wieder auf UDP 1194 stellen und den Server mal isoliert vom restlichen 80.xxx.xxx.0 /29 er Netz an einen kleinen Testswitch hängen.

Hier klemmst du dich mit einem OVPN Client Laptop oder PC an dem du statisch mal eine 80.xxx.xxx.xxx /29 IP Adresse gibst und checkst vorab erstmal ob du überhaupt eine saubere OVPN Verbindung hinbekommst. (Client Logfile und Server !)

Dabei hilft dir das hiesige OVPN Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Die OVPN Installationsschritte sind dabei identisch, denn die sind auf allen Plattformen vollkommen gleich.

Erst wenn die lokale Testverbindung sauber funktioniert, kannst du wieder an den Test via Firewall gehen.

das ich da nicht gleich drauf gekommen bin...

Manchmal sieht man halt den Baum vor lauter Wälder nicht Lokal funktioniert es. Ich kann auf alle Freigaben etc zugreifen, auch komme ich per Browser auf z.B. den Exchange etc... das Routing am OpenVPN Server scheint also zu funktionieren.

Siehste..! Ist also die Palo Alto bzw. deine falsche Konfig dort der pöhse Puhmann !Nur wenn ich die PaloAlto dazwischen schalte funktioniert es nicht mehr...

Klar da filterst du vermutlich UDP 1194 weg und dann nimmt das Unglück seinen Lauf. Oder dachtest du das sind Erdstrahlen unter der Palo Alto ??

Jetzt ist die Verwirrung komplett....

Du hast:

Nun müssen wir raten....

Hier musst du FW Inbound am WAN/Internet Port von any den Zugriff auf die 80x.x.x.5 (OVPN Server) erlauben für Port UDP 1194 !

WAS genau ist bei dir das "interne" Interface ??? Davon hast du aktuell nichts gesagt oben ?!

Heisst das jetzt das der OVPN Server 2 Netzwerkkarten hat ??

Oder meinst du mit interem Interface das der PA Firewall ??

Für den Client Zugang von außen spielt das interne Interface keinerlei Rolle !! Klar, denn der VPN Client verbindet sich ja erstmal einzig und allein nur mit UDP 1194 mit dem OVPN Server um den VPN Tunnel zu etablieren.

Bei dir sieht es so aus als ob dein OVPN Server 2 Netzwerkkarten hat und du eine Karte im interne Netz betreibst mit der IP 172.16.x.100, richtig ?

Das ist insofern tödlich als das du damit deine DMZ natürlich konterkarierst !

Der OVPN Server, sollte er mal kompromietiert werden kann so ein Backdoor Router zw. Internet und deine internen Netz werden. Ein tödliches Design was kein verantwortlicher netzwerker so machen würde...das nur nebenbei.

Bedenke das die Client Absender IP IMMER die des internen OVPN Netzwerkes ist ! Welche das ist hast du uns ja leider nicht mitgeteilt

In deiner OVPN Server Konfig, die du uns ja leider aich nicht mitteilst MUSS auf alle Fälle folgender Routing Eintrag stehen:

push "route 172.16.x.0 255.255.255.0"

Damit eine Route des internen IP Netzes an den Client gesendet wird.

Bei aktiv eingeloggtem Client kannst du das dann auch immer mit route print in der Eingabeaufforderung checken sofern das Winblows basierte Clients sind.

Da du den OVPN Server DIREKT im lokalen Netzwerk hast sind weitere FW Regeln natürlich obsolet eben weil eine NIC des OVPN Servers ungeschützt in diesem Netzwerk hängt.

Damit musst du lediglich sicherstellen das die Firewall eingehende UDP 1194 Pakete aus dem Internet an das interne 80x.x.x.5 Interface des Servers weiterleitet werden.

Je nach OS des OVPN Servers kannst du das ganz einfach mit dem tcpdump Tool oder z.B. mit dem Wireshark dort verifizieren !

Weitere Infos erklärt dir auch das OVPN Tutorial hier im Forum:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

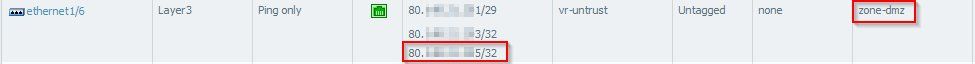

Du hast:

- Einen Internet Anschluss und ein kleines öffentliches Subnetz 80.x.x.x.x.x/29

- Dieses eigene Subnetz 80.x.x.x.x.x/29 liegt an der Firewall an Port 1/1

- FW Port 1/1 hängt an einem simplen Layer 2 VLAN an einen Switch

Nun müssen wir raten....

- Vermutlich machst du KEIN NAT zwischen Internet und dem eigenen öffentl. Subnetz 80.x.x.x.x.x/29 an Port 1/1, richtig ?

- Die Firewall hat aber mit Sicherheit Regeln für den Zugriff Internet auf dein 80.x.x.x.x.x/29 Segment, richtig ?

Hier musst du FW Inbound am WAN/Internet Port von any den Zugriff auf die 80x.x.x.5 (OVPN Server) erlauben für Port UDP 1194 !

WAS genau ist bei dir das "interne" Interface ??? Davon hast du aktuell nichts gesagt oben ?!

Heisst das jetzt das der OVPN Server 2 Netzwerkkarten hat ??

Oder meinst du mit interem Interface das der PA Firewall ??

Für den Client Zugang von außen spielt das interne Interface keinerlei Rolle !! Klar, denn der VPN Client verbindet sich ja erstmal einzig und allein nur mit UDP 1194 mit dem OVPN Server um den VPN Tunnel zu etablieren.

Bei dir sieht es so aus als ob dein OVPN Server 2 Netzwerkkarten hat und du eine Karte im interne Netz betreibst mit der IP 172.16.x.100, richtig ?

Das ist insofern tödlich als das du damit deine DMZ natürlich konterkarierst !

Der OVPN Server, sollte er mal kompromietiert werden kann so ein Backdoor Router zw. Internet und deine internen Netz werden. Ein tödliches Design was kein verantwortlicher netzwerker so machen würde...das nur nebenbei.

Bedenke das die Client Absender IP IMMER die des internen OVPN Netzwerkes ist ! Welche das ist hast du uns ja leider nicht mitgeteilt

In deiner OVPN Server Konfig, die du uns ja leider aich nicht mitteilst MUSS auf alle Fälle folgender Routing Eintrag stehen:

push "route 172.16.x.0 255.255.255.0"

Damit eine Route des internen IP Netzes an den Client gesendet wird.

Bei aktiv eingeloggtem Client kannst du das dann auch immer mit route print in der Eingabeaufforderung checken sofern das Winblows basierte Clients sind.

Da du den OVPN Server DIREKT im lokalen Netzwerk hast sind weitere FW Regeln natürlich obsolet eben weil eine NIC des OVPN Servers ungeschützt in diesem Netzwerk hängt.

Damit musst du lediglich sicherstellen das die Firewall eingehende UDP 1194 Pakete aus dem Internet an das interne 80x.x.x.5 Interface des Servers weiterleitet werden.

Je nach OS des OVPN Servers kannst du das ganz einfach mit dem tcpdump Tool oder z.B. mit dem Wireshark dort verifizieren !

Weitere Infos erklärt dir auch das OVPN Tutorial hier im Forum:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Kann man hier auch Bilder hochladen? Dann könnte ich eine Skizze erstellen.

Wie immer hilft da die FAQs lesen Das Forum hat selber eine wunderbare Bilder Upload Funktion. Die kann dir auch nicht entgangen sein beim Erstellen deines Beitrags, es sei denn du hast Tomaten auf Selbigen ?!

Wenn man die FAQs liest ist es kinderleicht:

- Deinen Originalthread mit "Meine Inhalte - Fragen" auswählen und auf "Bearbeiten" klicken !

- Nun kannst du oben den Button "Bilder" nicht übersehen. Anklicken und dein Bild hochladen

- Den nach dem Upload erscheinenden Bilder Link mit einem Rechtsklick und Copy und Paste sichern.

- Diesen Bilder Link kannst du hier in jeglichen Text bringen ! Ja, auch Antworten..! Statt des Links kommt dann ...et voila.. Dein Bild im Browser!

Genauso wichtig ist aber die OVPN Konfig ! Grundlagen dazu wie gesagt hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Dort stehen auch alle Details zur Server Konfig. Die ist Plattform unabhängig, gilt also auch auf Server HW.

2 Dinge die noch unklar sind:

Folgende ToDos:

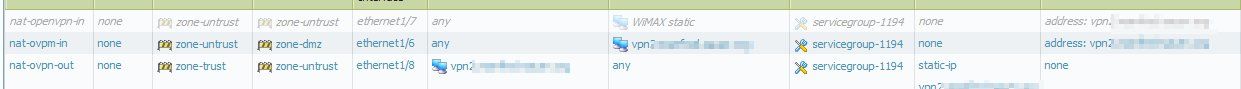

Ad 1.)

Kläre wirklich wasserdicht ob die PA hier wirklich NAT (Adress Translation) macht. Bei deiner 80er Adressierung wäre das kompletter Unsinn und müsste nicht sein. Es reichen normale FW Regeln hier.

Bei normalen Regeln reicht es wenn man UDP 1194 Traffic auf die 80.0.0.5 als Ziel passieren lässt, denn das ist der OVPN Tunnel. Mehr Ports benötigt OVPN nicht wenn man mal von UDP/TCP 53 (DNS) absieht was zusätzlich generell erlaubt sein sollte von allen 80er Adressen im DMZ Netz.

Sind die 80er Adressen nur Platzhalter hier im Posting und machst du tatsächlich NAT dann benötigst du 2 Regeln:

Das setzt jetzt voraus das der Router VOR der PA Firewall jetzt keine Access Liste hat und auch kein NAT macht sondern rein transparent routet !

Ad 2.)

Dein Push Kommando ist IP technischer Blödsinn. Wenn du ein lokales Subnetz hast mit 172.16.0.0 /23 (also 255.255.254.0 Maske !) dann geht dein IP Subnetz von den Hostadressen von

Netzwerk Adresse: 172.16.0.0

Broadcast Adresse: 172.16.1.255

Host-IPs von: 172.16.0.1 bis: 172.16.1.254

Warum also dann dieser Blödsinn mit den 2 Push Kommandos ? Du musst doch lediglich nur ein einziges IP Netzwerk an die Clients propagieren und das ist dann das 172.16.0.0 /24.

Folglich reicht dann also push "route 172.16.0.0 255.255.254.0" völlig aus !

Check das mit dem NAT und korrigieren den Push Unsinn in deiner Konfig, dann klappt das auch !

Zusätzlich kannst du auch sehen das du noch einen TLS Handshake Error hast.

openvpn.net/index.php/open-source/faq/79-client/253-tls-error-tl ...

Zeigt also das du weiterhin noch ein Problem mit der Firewall oder der Client IP VPN Server Adresse hast !!

Die muss hier auf die 80.0.0.5 eingestellt sein oder wenn die PA tatsächlich NAT macht, dann muss dies die WAN Port IP Adresse der PA Firewall sein !!

Da du sagst die PA macht NAT und dein Client ohne NAT die direkte IP hat "UDPv4 link remote: [AF_INET]80.0.0.5:1194" kann das so nicht klappen, denn wenn NAT MUSS in der Client Konfig die WAN IP der Palo Alto (also WAN Port der PA wo der Router angeschlossen ist) stehen logischerweise !

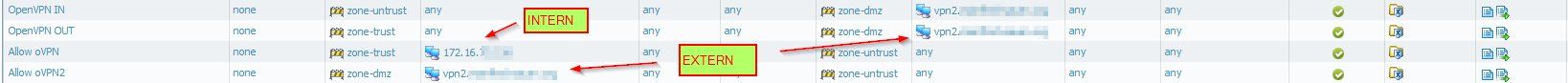

- 1.) Du schreibst "Palo Alto Konfig NAT:"... Warum NAT ?? die 80er IP Adressen sind doch öffentliche IP Adressen. Du bekommst vermutlich ein kleines Sugnetz vom Provider. Das ist NAT dann vollkommen überflüssig. Die PA Konfig sagt auch nicht das das NAT ist !

- 2.) In der OVPN Server Konfig steht push "route 172.16.0.0 255.255.254.0" und zusätzlich auch push "route 172.16.1.0 255.255.254.0". Warum ? Wenn du auf dem lokalen LAN 172.16.0.0 /23 mit einer 23 Bit Maske fährst wäre das völliger Schwachsinn, denn deine Subnatzmaske ist ja 23 Bit. Zeigt eher das du recht wenig Verständnis von IP Subnetting mitbringst

Folgende ToDos:

Ad 1.)

Kläre wirklich wasserdicht ob die PA hier wirklich NAT (Adress Translation) macht. Bei deiner 80er Adressierung wäre das kompletter Unsinn und müsste nicht sein. Es reichen normale FW Regeln hier.

Bei normalen Regeln reicht es wenn man UDP 1194 Traffic auf die 80.0.0.5 als Ziel passieren lässt, denn das ist der OVPN Tunnel. Mehr Ports benötigt OVPN nicht wenn man mal von UDP/TCP 53 (DNS) absieht was zusätzlich generell erlaubt sein sollte von allen 80er Adressen im DMZ Netz.

Sind die 80er Adressen nur Platzhalter hier im Posting und machst du tatsächlich NAT dann benötigst du 2 Regeln:

- UDP 1194 Traffic muss passieren können bzw. erlaubt sein am WAN Port der PA

- Es muss eine Port Forwarding Regel für UDP 1194 da sein die eingehenden UDP 1194 Traffic auf den OVPN Server mit der 80.0.0.5 forwardet !

Das setzt jetzt voraus das der Router VOR der PA Firewall jetzt keine Access Liste hat und auch kein NAT macht sondern rein transparent routet !

Ad 2.)

Dein Push Kommando ist IP technischer Blödsinn. Wenn du ein lokales Subnetz hast mit 172.16.0.0 /23 (also 255.255.254.0 Maske !) dann geht dein IP Subnetz von den Hostadressen von

Netzwerk Adresse: 172.16.0.0

Broadcast Adresse: 172.16.1.255

Host-IPs von: 172.16.0.1 bis: 172.16.1.254

Warum also dann dieser Blödsinn mit den 2 Push Kommandos ? Du musst doch lediglich nur ein einziges IP Netzwerk an die Clients propagieren und das ist dann das 172.16.0.0 /24.

Folglich reicht dann also push "route 172.16.0.0 255.255.254.0" völlig aus !

Check das mit dem NAT und korrigieren den Push Unsinn in deiner Konfig, dann klappt das auch !

Zusätzlich kannst du auch sehen das du noch einen TLS Handshake Error hast.

openvpn.net/index.php/open-source/faq/79-client/253-tls-error-tl ...

Zeigt also das du weiterhin noch ein Problem mit der Firewall oder der Client IP VPN Server Adresse hast !!

Die muss hier auf die 80.0.0.5 eingestellt sein oder wenn die PA tatsächlich NAT macht, dann muss dies die WAN Port IP Adresse der PA Firewall sein !!

Da du sagst die PA macht NAT und dein Client ohne NAT die direkte IP hat "UDPv4 link remote: [AF_INET]80.0.0.5:1194" kann das so nicht klappen, denn wenn NAT MUSS in der Client Konfig die WAN IP der Palo Alto (also WAN Port der PA wo der Router angeschlossen ist) stehen logischerweise !

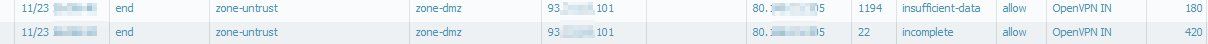

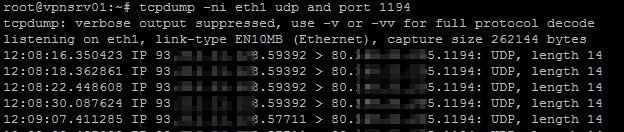

Aktiviere im Zweifel einen Wireshark Sniffer oder nimm tcpdump und checke ob die UDP 1194 Pakete von extern sauber durch die Palo Alto auf deinen OVPN Server geforwardet werden.

Das ist das sicherste Tool um das zu checken.

Ok..sorry du warst etwas schneller oben...

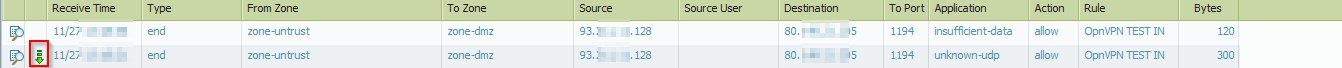

OK, das sieht gut aus. Checke auch nochmal ob die outbound Pakete vom VPN Server auch beim Client landen und das die PA da outbound in richtung Client nix filtert !

Wenn das alles der Fall ist dann hast du vermutlich ein Problem bei der Zertifikatserstellung.

Oder...hast du parallel mal getestet ob du lokal, ohne Firewall fehlerlos eine VPN Verbindung vom Client auf den Server machen kannst ?

Meldet das Client Log dort dann einen "Success" ?

Das ist das sicherste Tool um das zu checken.

Ok..sorry du warst etwas schneller oben...

OK, das sieht gut aus. Checke auch nochmal ob die outbound Pakete vom VPN Server auch beim Client landen und das die PA da outbound in richtung Client nix filtert !

Wenn das alles der Fall ist dann hast du vermutlich ein Problem bei der Zertifikatserstellung.

Oder...hast du parallel mal getestet ob du lokal, ohne Firewall fehlerlos eine VPN Verbindung vom Client auf den Server machen kannst ?

Meldet das Client Log dort dann einen "Success" ?

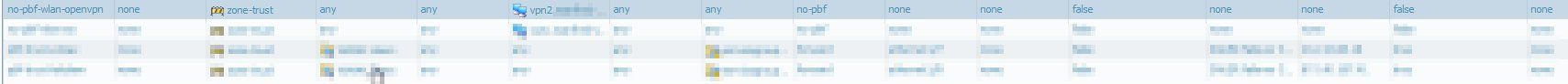

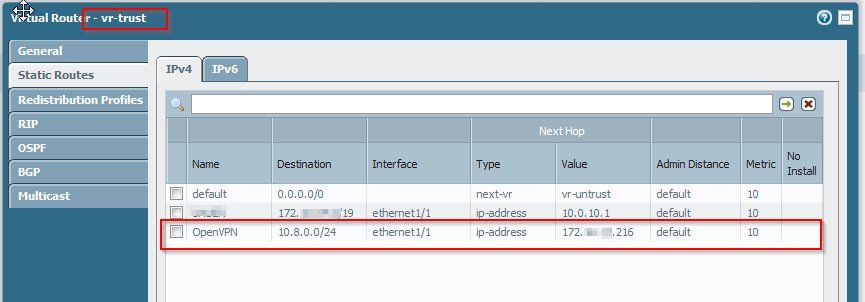

Wieso eine 10er Route fürs OpenVPN ??

Das ist doch völliger Quatsch als next Hop da die öffentliche IP einzusetzen !

Die Firewall darf doch niemals auf die öffentliche IP routen !

Wenn die FW das default gateway für die lokalen Clients ist dann muss sie die 10.8.0.0er Pakete an das lokale LAN IP Interface des OVPN Servers routen ! Der hat doch ein Bein im lokalen LAN.

Die Route Einträge oben sind tödlich falsch.

Das ist doch völliger Quatsch als next Hop da die öffentliche IP einzusetzen !

Die Firewall darf doch niemals auf die öffentliche IP routen !

Wenn die FW das default gateway für die lokalen Clients ist dann muss sie die 10.8.0.0er Pakete an das lokale LAN IP Interface des OVPN Servers routen ! Der hat doch ein Bein im lokalen LAN.

Die Route Einträge oben sind tödlich falsch.

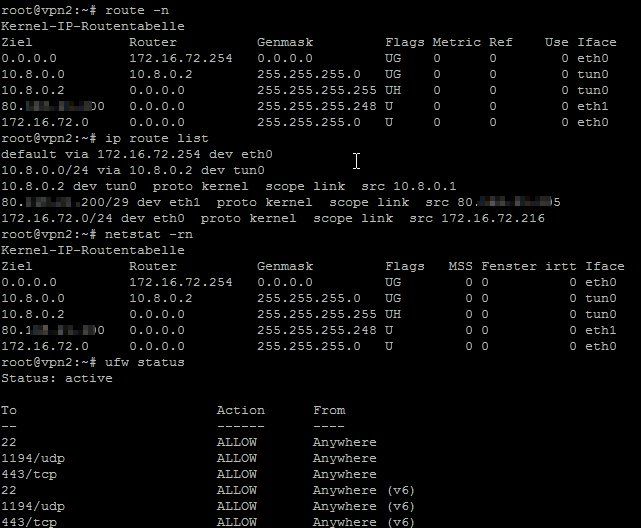

Kann das Problem an der Lan Konfig des VPN-Servers liegen?

Ja, du hast auf BEIDEN Adaptern des VPN Servers ein Default Gateway !Das geht so nicht, denn welches soll dein Server denn nun nehmen ?! Hier entscheidet die physische Bindungsreihenfolge das andere Gateway wird ignoriert und das ist dann tödlich.

Hier musst du zwingend das Default Gateway vom lokalen LAN löschen, denn damit muss der Server nicht kommunizieren.

Ich habe jetzt das Gateway aus dem DMZ Netz entfernt, also die aktuelle konfig:

Das wiederum war genau falsch, denn damit muss der server ja mit dem Internet kommunizieren. Da er nicht wissen kann mit welchem Zielnetz er mit dem Client kommunizieren muss muss hier zwingend das Default Gateway auf dem DMZ Netz konfiguriert werden, denn damit geht der Server ja ins Internet.Wo es nicht gebraucht wird ist das lokale LAN !

Bzw. solltest du hier mehrere lokale IP Segmente haben dann musst du das mit dedizierten statischen Routen auf dem Server lösen.

Auf die Logik kommt man aber auch selber wenn man sich nur einmal ein wenig den Paket Flow vor Augen führt...

Ist das OK so?

Nein ! Siehe oben.Wie schon mehrfach gesagt...Traceroute ist hier dein Freund !