OPNSense auf Hyper-V

Hallo Zusammen,

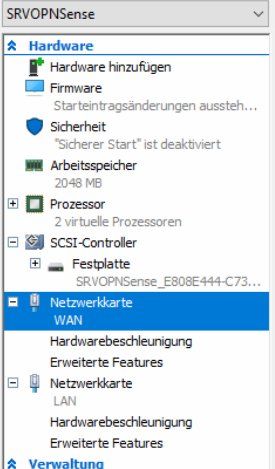

ich versuche seit einiger Zeit eine OPNSense auf einer VM im Hyper-V zu konfigurieren.

Bisher habe ich fogendes probiert.

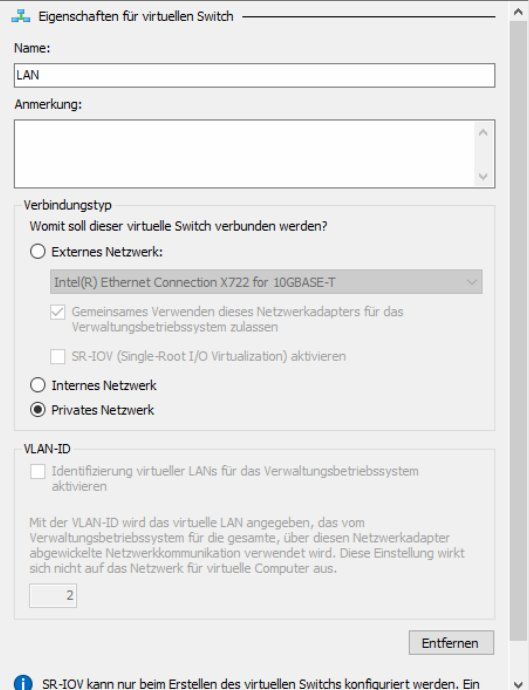

Die virtuellen Maschinen mit einem Internen Switch verbunden 192.168.150.0/24

OPNSense LAN 192.168.150.127/24 kein DHCP die LANadresse habe ich bei den VMs dann auch als Standardgateway eingetragen

OPNSense WAN 10.100.49.2/24 ->Gateway 10.100.49.1

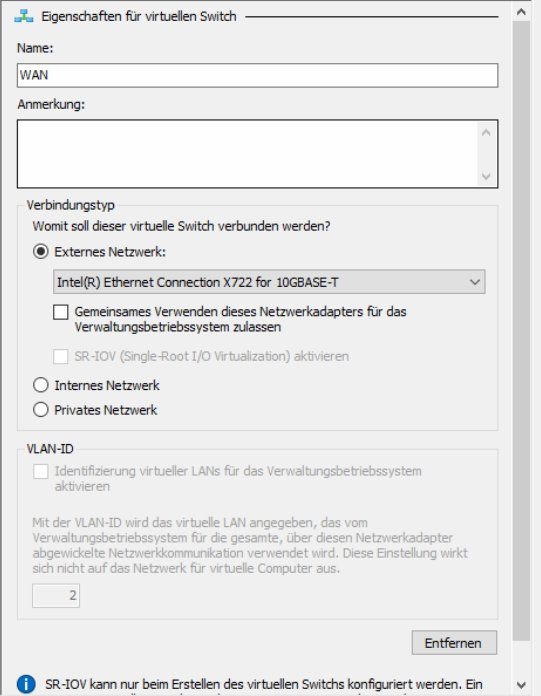

WAN ist ein externer Switch

Firewall sowohl in der OPNSense (Testzwecke) deaktiviert und auch die Windowsfirewall.

Ich kann zwar nun von den virtuellen Windowsmaschinen raus (z.B. Internet) aber ich komme von meinem Clientnetz (192.168.150.0/24) nicht auf die virtuellen Windowsmaschinen und von den VMs nicht ins Clientnetz. Ich habe nun schon einige Zeit mit google verbracht aber noch keine Lösung gefunden.

Hat jemand von euch einen Tip für mich?

Vielen Dank schon einmal für eure Hilfe.

Gruß

Alex

ich versuche seit einiger Zeit eine OPNSense auf einer VM im Hyper-V zu konfigurieren.

Bisher habe ich fogendes probiert.

Die virtuellen Maschinen mit einem Internen Switch verbunden 192.168.150.0/24

OPNSense LAN 192.168.150.127/24 kein DHCP die LANadresse habe ich bei den VMs dann auch als Standardgateway eingetragen

OPNSense WAN 10.100.49.2/24 ->Gateway 10.100.49.1

WAN ist ein externer Switch

Firewall sowohl in der OPNSense (Testzwecke) deaktiviert und auch die Windowsfirewall.

Ich kann zwar nun von den virtuellen Windowsmaschinen raus (z.B. Internet) aber ich komme von meinem Clientnetz (192.168.150.0/24) nicht auf die virtuellen Windowsmaschinen und von den VMs nicht ins Clientnetz. Ich habe nun schon einige Zeit mit google verbracht aber noch keine Lösung gefunden.

Hat jemand von euch einen Tip für mich?

Vielen Dank schon einmal für eure Hilfe.

Gruß

Alex

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 554087

Url: https://administrator.de/forum/opnsense-auf-hyper-v-554087.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

11 Kommentare

Neuester Kommentar

Ist vermutlich völlig identisch zu pfSense auf Hyper V

docs.netgate.com/pfsense/en/latest/virtualization/virtualizing-p ...

docs.netgate.com/pfsense/en/latest/virtualization/virtualizing-p ...

aber ich komme von meinem Clientnetz (192.168.150.0/24) nicht auf die virtuellen Windowsmaschinen

Das bedeutet das dann VMs und dein Clientnetz in einem gemeinsamen IP Netz, sprich einer gemeinsamen Layer 2 Domain sind ??Dann brauchst du logischerweise gar keine statischen Routen !

In einem gemeinsamen L2 Netz kann natürlich jeder mit jedem, da muss man nix konfigurieren.

Ggf. nur das ICMP Protokoll zulassen (Ping) wenn man pingen möchte, denn das ist in der lokalen Winblows Firewall per Default abgeschaltet:

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Wenn dein Client Netz also extern ist, also außerhalb des Hyper V Hosts liegt, dann hast du vermutlich einen Fehler gemacht den internen vSwitch nach Extern zu bringen. In der Regel ist das ein Tagging Mismatch oder was auch immer.

Dazu müsste man wissen wie du vom vSwitch nach außen kommst sofern dein Client Netz auch außen ist. Leider sagst du dazu aber gar nix.

Als vSwitche habe ich zwei Stück erstellt.

Was auch richtig ist !Und die sind dann extern auch an 2 physische NICs des Hyper V Hosts gebunden ?

Probiert hatte ich nun, den Clients als gw die 192.168.150.127 zu geben.

Was ja auch genau richtig ist, denn das ist die Firewall über die ja alle aus dem VM Netz bzw. Client Netz gehen sollten !!!Fakt ist das es scheinbar keinerlei Layer 2 Verbindung des internen vSwitches der das Firewall LAN und die VMs vereint mit dem Clientnetz gibt.

Wir raten mal wieder das das Client Netz wohl extern liegt.

Sprich die physische NIC des HyperV die dein VL, Firewall LAN vSwitch bedient ist nicht richtig mit dem externen Switch über die NIC verbunden. So können sich externens Client Netz/Switch und internen vSwitch nicht "sehen".

Folglich stimmt also die Anbindung des vSwitches an diese NIC nicht (das muss ein Bridging Mode sein !) oder du taggst das vSwitch LAN nach draussen was dann dein externer Switch nicht versteht.

Dazu müsste man auch genau wissen über welche NIC wie der interne vSwitch nach außen kommuniziert. All das ist unbekannt bzw. fehlen die Screenshots des HyperV Setups bzw. man weiss nichtmal ob das Client Netz auch wirklich extern ist oder auch am vSwitch hängt ??

Zu all dem keinerlei Infos

Halte dich doch oben an die ToDos der pfSense. Beide Firewalls sind doch vollkommen identisch und die HyperV ToDos sind komplett gleich !!

Leider nein ! Das müsste einer der Hyper V Gurus hier im Forum beantworten.

Firewalls in einer VM sind ja so oder so immer so eine Sache. Nicht gut aus Security Sicht aber wenn man mit diesem Risiko leben kann funktioniert es damit natürlich auch vollkommen fehlerlos wie dir die pfSense HyperV Anleitung von oben ja deutlich zeigt.

Firewalls in einer VM sind ja so oder so immer so eine Sache. Nicht gut aus Security Sicht aber wenn man mit diesem Risiko leben kann funktioniert es damit natürlich auch vollkommen fehlerlos wie dir die pfSense HyperV Anleitung von oben ja deutlich zeigt.