PfSense IPSec - Drucken funktioniert nicht

Hallo Zusammen,

ich verzweifele komplett und hoffe ihr könnt mir helfen, anbei mal die Daten:

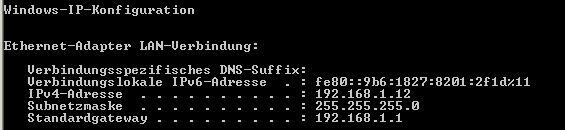

Lokales Netzwerk: 192.168.229.x/24

Drucker: 192.168.229.100

IPSec Verbindung

Server Netzwerk: 192.168.1.x/24

Server: 192.168.1.12 <- von dem möchte ich drucken, Drucker ist über Systemsteuerung installiert.

Problem:

Starte ich einen Druckjob, kommt der Druckjob in die Druckerwarteschlange und verschwindet dann, es kommt jedoch nichts oder manchmal nur teilweise etwas beim Drucker an, wenn teilweise, dann kommt irgendwann mal ne Fehlermeldung vom Drucker: "InputReadError".

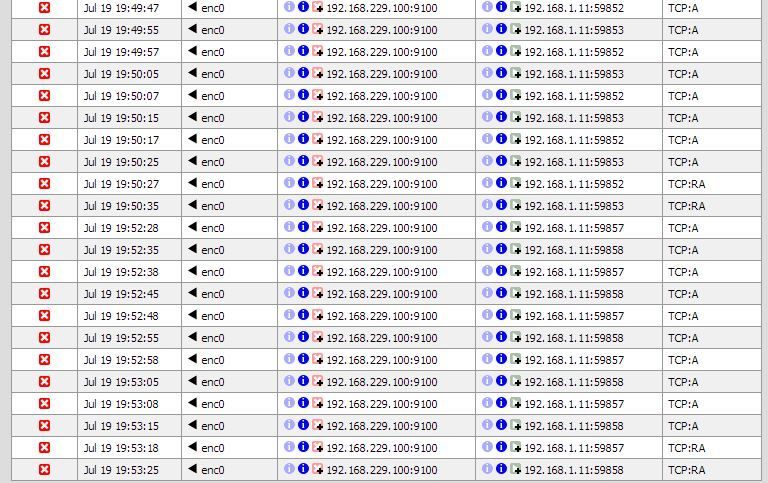

In der FW kann ich sehen dass die Verbindung vom Drucker zum Server blockiert wird, ich kapiere aber nicht warum, da die Regeln ja eigentlich eine Blockierung ausschließen sollten.

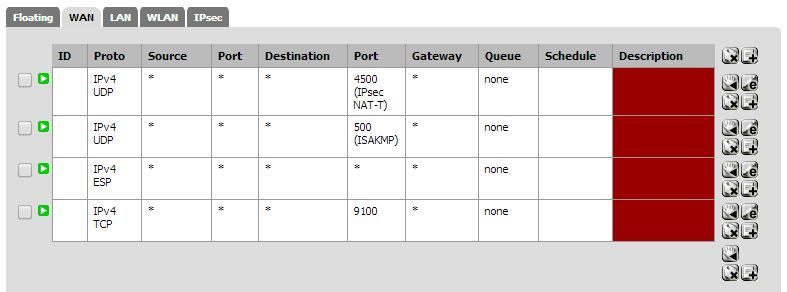

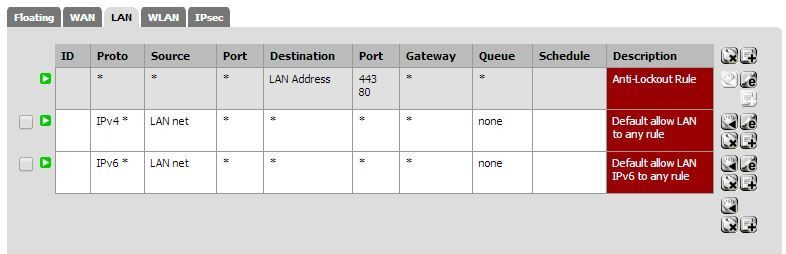

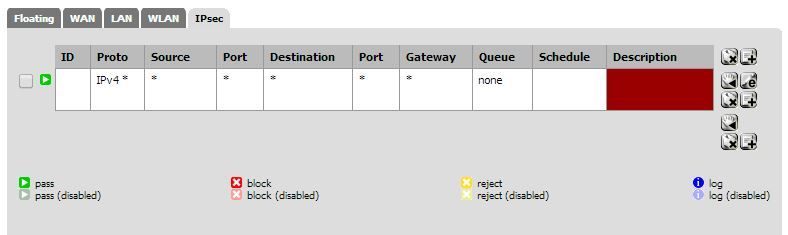

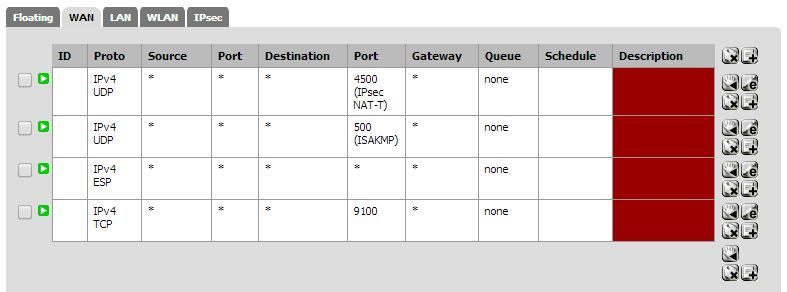

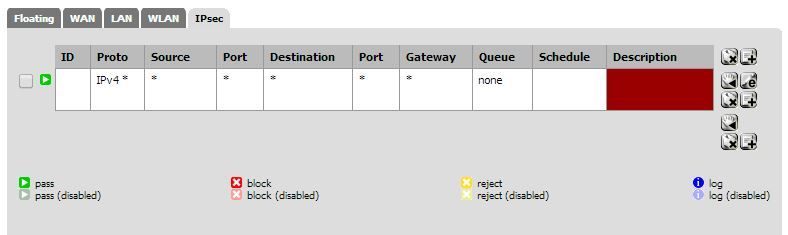

Hier die FW Regeln:

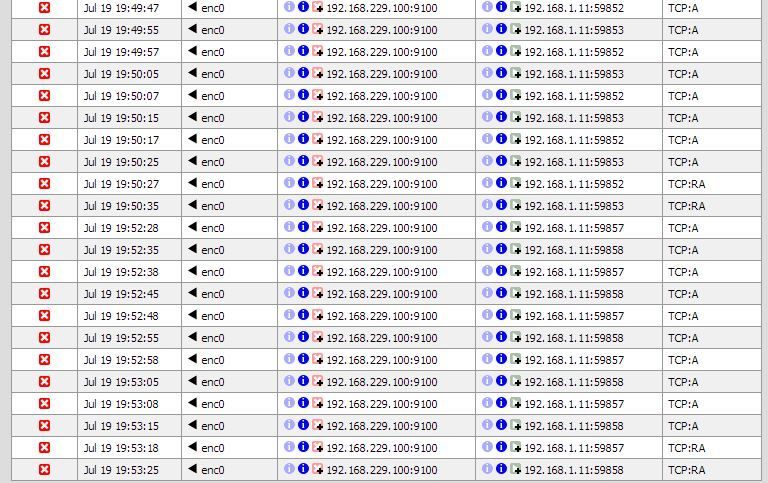

Hier der Fehlerlog:

Tausend Dank für eure Hilfe!

ich verzweifele komplett und hoffe ihr könnt mir helfen, anbei mal die Daten:

Lokales Netzwerk: 192.168.229.x/24

Drucker: 192.168.229.100

IPSec Verbindung

Server Netzwerk: 192.168.1.x/24

Server: 192.168.1.12 <- von dem möchte ich drucken, Drucker ist über Systemsteuerung installiert.

Problem:

Starte ich einen Druckjob, kommt der Druckjob in die Druckerwarteschlange und verschwindet dann, es kommt jedoch nichts oder manchmal nur teilweise etwas beim Drucker an, wenn teilweise, dann kommt irgendwann mal ne Fehlermeldung vom Drucker: "InputReadError".

In der FW kann ich sehen dass die Verbindung vom Drucker zum Server blockiert wird, ich kapiere aber nicht warum, da die Regeln ja eigentlich eine Blockierung ausschließen sollten.

Hier die FW Regeln:

Hier der Fehlerlog:

Tausend Dank für eure Hilfe!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 244163

Url: https://administrator.de/forum/pfsense-ipsec-drucken-funktioniert-nicht-244163.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

6 Kommentare

Neuester Kommentar

Hallo,

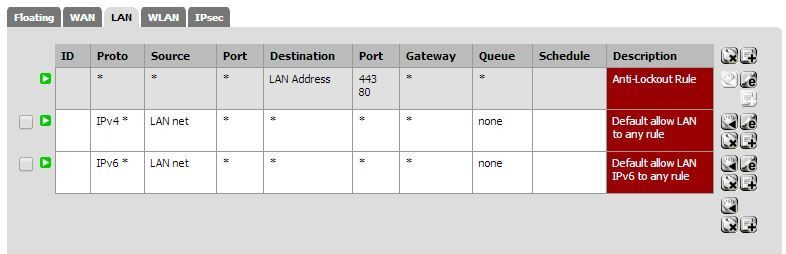

also die letzte Regel auf dem WAN Interface ist schon mal überflüssig. Welcher Bereich ist LAN Net auf dem LAN Interface ? Füge hier auch erst mal eine Any to Any Regel ein die erst mal alles erlaubt, hinterher kannst du diese dann auf das fremde Subnetz einschränken.

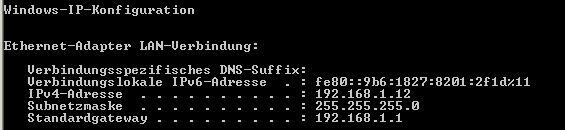

Was mich an dem Firewall-Log irritiert ist die IP 192.168.1.11. Du sagst du würdest mit der .12 auf den Drucker drucken ??

Prüfe mal ob auf einem deiner Interfaces die Option "Block private (bogon) networks" aktiviert ist und deaktiviere diese mal.

Grüße Uwe

also die letzte Regel auf dem WAN Interface ist schon mal überflüssig. Welcher Bereich ist LAN Net auf dem LAN Interface ? Füge hier auch erst mal eine Any to Any Regel ein die erst mal alles erlaubt, hinterher kannst du diese dann auf das fremde Subnetz einschränken.

Was mich an dem Firewall-Log irritiert ist die IP 192.168.1.11. Du sagst du würdest mit der .12 auf den Drucker drucken ??

Prüfe mal ob auf einem deiner Interfaces die Option "Block private (bogon) networks" aktiviert ist und deaktiviere diese mal.

Grüße Uwe

Der Kardinalsfehler ist Port TCP 9100 auf dem WAN Port freizugeben ! Auf dem WAN Port hat dieser Traffic nichts zu suchen und kommt dort auch niemals an, denn der Druckertraffic (vermutlich soll das ja TCP 9100 sein ?!) landet niemals nativ auf dem WAN Port, was ja dann bedeuten würde das der Druckertraffic NICHT verschlüsselt über den VPN Tunnel gehen würde sondern direkt und unverschlüsselt im Internet übertragen wird.

Genau das will der TO ja vermutlich nicht ?! Wozu also dann TCP 9100 am WAN Port ??

Wenn, dann kommt diese Traffic ja rein am VPN Interface an (IPsec) hier hat der TO aber eine "Schrottschussregel" eingerichtet indem er generell alles zu jedem erlaubt.

Nicht sehr sinnvoll, denn hier sollte man zwar Ports mit any einrichten aber den jeweiligen Source und Destination Traffic immer auf die jeweiligen lokalen LAN IP Netze in Source und Destination begrenzen !

So wird ein Schuh draus und dann kommt das auch problemlos zum Fliegen.

Details dazu auch hier:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Genau das will der TO ja vermutlich nicht ?! Wozu also dann TCP 9100 am WAN Port ??

Wenn, dann kommt diese Traffic ja rein am VPN Interface an (IPsec) hier hat der TO aber eine "Schrottschussregel" eingerichtet indem er generell alles zu jedem erlaubt.

Nicht sehr sinnvoll, denn hier sollte man zwar Ports mit any einrichten aber den jeweiligen Source und Destination Traffic immer auf die jeweiligen lokalen LAN IP Netze in Source und Destination begrenzen !

So wird ein Schuh draus und dann kommt das auch problemlos zum Fliegen.

Details dazu auch hier:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software