Pfsense - NAS Zugriff von VLAN 1 zu VLAN2

Hallo Zusammen,

bin gerade dabei meine erste pfsense zu konfigurieren und habe folgendes Problem.

Ich habe eine HUNSN pfsense Firewall hinter einer Fritzbox 7590 im Einsatz, welche mein LAN und Hausautomatisierungsnetzwerk schützen soll.

Die Firewall hat 4 physikalische Netzwerkschnittstellen. Zusätzlich verwende ich noch diverse VLAN Schnittstellen.

Grundsätzlich funktioniert das Ganze mittlerweile. Ich hab die Netzwerke über "Block Regeln" voneinander getrennt und anschließend meist nur die HTTP Ports und den DNS Port ins Internet freigegeben.

Ich möchte nun zusätzlich von einigen VLANs auf einen im VLAN5 (auf der phy.Schnittstelle LAN) befindlichen NAS (WD - MyBookLive) zugreifen können.

Welche Regel brauche ich hier zusätzlich bzw. wie macht man sowas in der Regel?

Geht vorerst nur um einen internen Zugriff (nicht über die WAN Schnittstelle).

Zu mir.

Ich bin ein absoluter Anfänger im Bereich Firewall, Netzwerkadministration usw.

Bin Elektrotechniker und habe bisschen Grundwissen im Bereich Netzwerktechnik.

Wäre super wenn mir hier jemand weiterhelfen könne.

Gruß Hans

bin gerade dabei meine erste pfsense zu konfigurieren und habe folgendes Problem.

Ich habe eine HUNSN pfsense Firewall hinter einer Fritzbox 7590 im Einsatz, welche mein LAN und Hausautomatisierungsnetzwerk schützen soll.

Die Firewall hat 4 physikalische Netzwerkschnittstellen. Zusätzlich verwende ich noch diverse VLAN Schnittstellen.

Grundsätzlich funktioniert das Ganze mittlerweile. Ich hab die Netzwerke über "Block Regeln" voneinander getrennt und anschließend meist nur die HTTP Ports und den DNS Port ins Internet freigegeben.

Ich möchte nun zusätzlich von einigen VLANs auf einen im VLAN5 (auf der phy.Schnittstelle LAN) befindlichen NAS (WD - MyBookLive) zugreifen können.

Welche Regel brauche ich hier zusätzlich bzw. wie macht man sowas in der Regel?

Geht vorerst nur um einen internen Zugriff (nicht über die WAN Schnittstelle).

Zu mir.

Ich bin ein absoluter Anfänger im Bereich Firewall, Netzwerkadministration usw.

Bin Elektrotechniker und habe bisschen Grundwissen im Bereich Netzwerktechnik.

Wäre super wenn mir hier jemand weiterhelfen könne.

Gruß Hans

Please also mark the comments that contributed to the solution of the article

Content-Key: 637108

Url: https://administrator.de/contentid/637108

Printed on: April 27, 2024 at 00:04 o'clock

14 Comments

Latest comment

Hi,

ich nehme an, Du hast für die einzelnen VLAN, jeweils ein Interface definiert.

Auf diesen dann einfach die Regeln definieren, entweder any * oder den entsprechenden Port freigeben.

In etwa so wie hier von VLAN10 zu VLAN20...

Hier eine any-Rule des PC 10.100.10.2 auf das VLAN20 Netz 10.200.20.0/24.

Gruß orcape

ich nehme an, Du hast für die einzelnen VLAN, jeweils ein Interface definiert.

Auf diesen dann einfach die Regeln definieren, entweder any * oder den entsprechenden Port freigeben.

In etwa so wie hier von VLAN10 zu VLAN20...

Hier eine any-Rule des PC 10.100.10.2 auf das VLAN20 Netz 10.200.20.0/24.

Gruß orcape

Zitat von @snah0815:

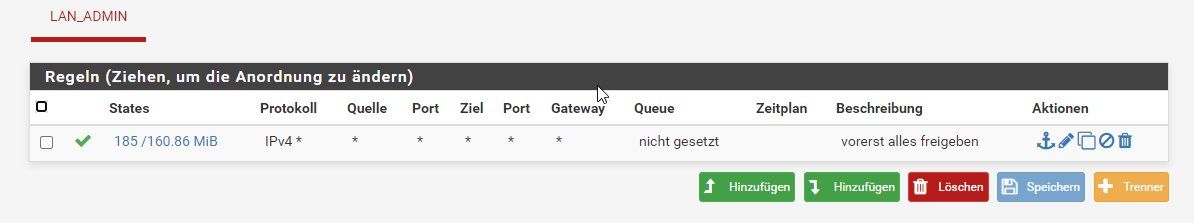

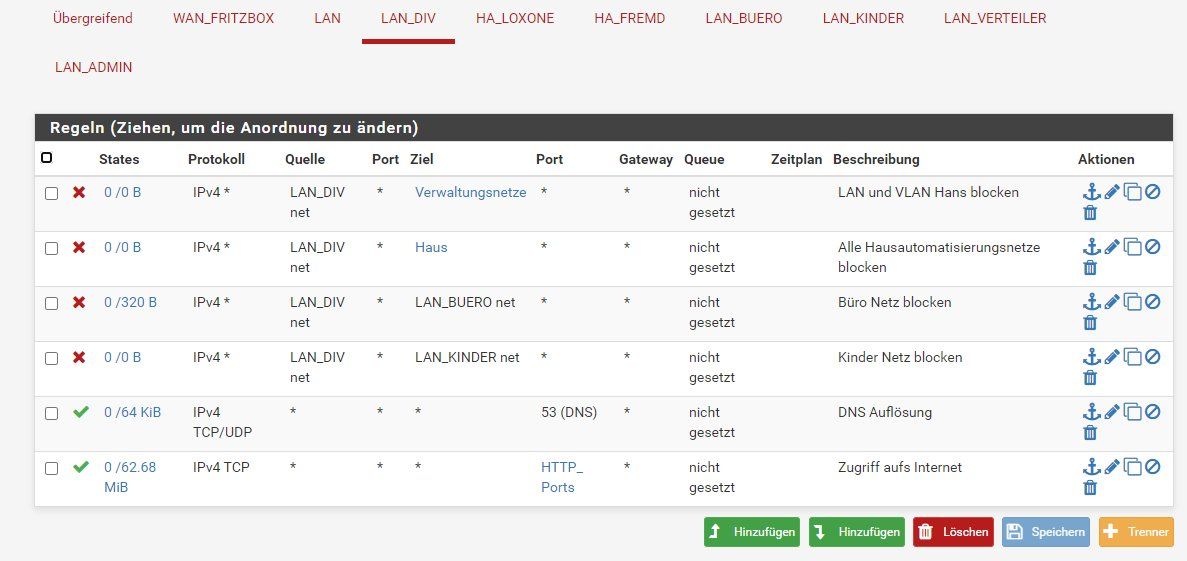

Danke für die Info.

Das NAS befindet sich bei mir im LAN_DIV und ich möchte nun beispielsweise aus meinem Admin VLAN darauf zugreifen.

Die Regeln sind wie in den Bildern dargestellt. Was habe ich falsch gemacht? Ist doch eine any-Rule oder?

Moin erstmal,Danke für die Info.

Das NAS befindet sich bei mir im LAN_DIV und ich möchte nun beispielsweise aus meinem Admin VLAN darauf zugreifen.

Die Regeln sind wie in den Bildern dargestellt. Was habe ich falsch gemacht? Ist doch eine any-Rule oder?

leider noch keine Berührungspunkte mit pfSense gehabt, dafür aber mit NGFW von Fortinet. Das Vorgehen ist ja gleich.

Zu Bild 1: Richtig, dass ist eine Any-Any Regel. Es ist also von jeder Quelle/Ziel jeder Port in beide Richtungen erlaubt. Dabei ist es natürlich egal aus welchem VLAN der Traffic kommt/hin geht.

Zu Bild 2: Du hast die Ports für HTTP/S und DNS freigegeben. Diese würde ich später nur auf das Ziel (WAN) beschränken.

Da du Zugriff auf dein NAS haben möchtest, muss das natürlich auch eingetragen sein. Kann es sein, dass die WD einen anderen Port als 80 oder 443 verwendet?

Auch diese Regel sollte man dann so weit wie möglich einschränken. Also Rechner-IP -> NAS und nur der Port.

Gruß

CreaTive

Ich rate jetzt mal nur so rum und glaube, das Du Dir einfach nur mit den Block-Regeln auf dem Interface-LAN_DIV, den Rückweg zum Admin-Rechner versperrst.

Setze die Block-Regel zum Test einfach mal ausser Kraft und dann definierst Du eine Regel für genau diesen Admin-PC, die Du dann vor die Block-Regel setzt.

Gruß orcape

Setze die Block-Regel zum Test einfach mal ausser Kraft und dann definierst Du eine Regel für genau diesen Admin-PC, die Du dann vor die Block-Regel setzt.

Gruß orcape

Hallo,

Ich sehe hier in den Regeln keinen Fehler, der den Zugriff auf das NAS verhindert.

einige Möglichkeiten der Fehlerfindung:

1. Das NAS hat das richtige Gateway ?

2. Bei der Konfiguration der Interfaces muß <Block private networks and loopback addresses> disabled sein, prüfe das.

3. Mach mal eine "bessere" Regel auf dem LAN_Admin Netz:

allow any protokoll from LAN_Admin Netz to LAN_DIV Netz und enable logging.

setze diese Regel als erste Regel im LAN_Admin Netz.

Dann mach mal ein Ping und Zugriff auf die Verwaltungsoberfläche und auf eine Freigabe zum NAS und schau dir dan die Logs an.

We es immer noch nicht funktioniert, poste die Ergebnisse

Du benötigst bei der pfSense keine "Rückregeln".

CH

Ich sehe hier in den Regeln keinen Fehler, der den Zugriff auf das NAS verhindert.

einige Möglichkeiten der Fehlerfindung:

1. Das NAS hat das richtige Gateway ?

2. Bei der Konfiguration der Interfaces muß <Block private networks and loopback addresses> disabled sein, prüfe das.

3. Mach mal eine "bessere" Regel auf dem LAN_Admin Netz:

allow any protokoll from LAN_Admin Netz to LAN_DIV Netz und enable logging.

setze diese Regel als erste Regel im LAN_Admin Netz.

Dann mach mal ein Ping und Zugriff auf die Verwaltungsoberfläche und auf eine Freigabe zum NAS und schau dir dan die Logs an.

We es immer noch nicht funktioniert, poste die Ergebnisse

Du benötigst bei der pfSense keine "Rückregeln".

CH

Hallo,

Gruß,

Peter

Zitat von @snah0815:

Das NAS befindet sich bei mir im LAN_DIV und ich möchte nun beispielsweise aus meinem Admin VLAN darauf zugreifen.

Die Regeln sind wie in den Bildern dargestellt. Was habe ich falsch gemacht? Ist doch eine any-Rule oder?

Da wir aber nicht alle Regeln sehen und somit nicht wissen in welcher Reihenfolge wie welche kommt, prüfe mal die Reihenfolge deiner Regeln. Bedenke. First match wins, und danach wird keine weitere abgewendet.Das NAS befindet sich bei mir im LAN_DIV und ich möchte nun beispielsweise aus meinem Admin VLAN darauf zugreifen.

Die Regeln sind wie in den Bildern dargestellt. Was habe ich falsch gemacht? Ist doch eine any-Rule oder?

Gruß,

Peter

Was habe ich falsch gemacht? Ist doch eine any-Rule oder?

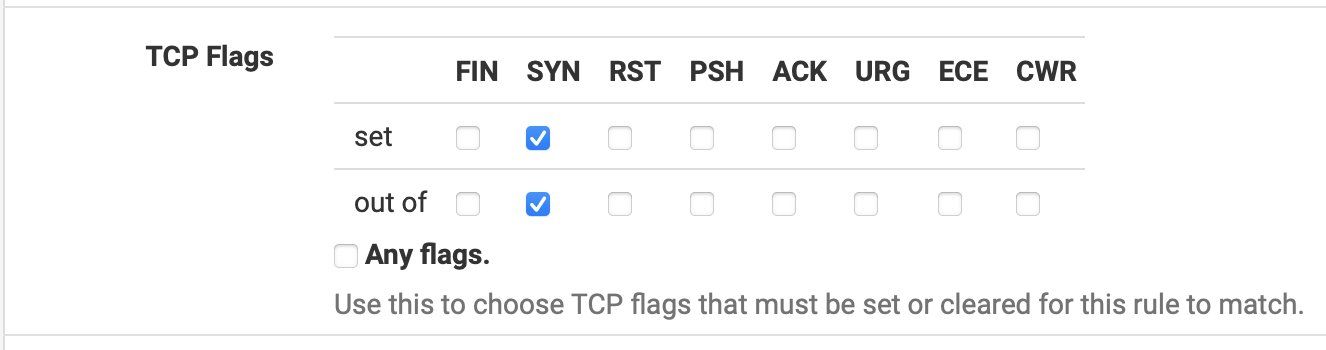

Eigentlich nichts allerdings hast du im Zielnetz dann diverse Blocking Regeln drin die du vermutlich in deiner Regelwerk Logik übersehen hast. Sprich also die Rückantwort der Pakete wir dann geblockt.Das kannst du auch immer sehen wenn du dir das Firewall Log ansiehst was dir die geblockten Pakete auflistet.

Ggf. in den Log File Settings hier immer zuerst mit "Reset Log Files" die Logs vorher löschen wegen der Übersichtlichkeit. Außerdem empfiehst es sich den Haken "Show log entries in reverse order" zu setzen damit man die jeweils aktuellsten Eregnisse gleich oben am Anfang sieht.

Wenn du Rückantowrt Pakete passieren lassen willst musst du darauf achten das in den Advanced Settings der Regel für den Rücktraffic das SYN Bit gesetzt ist:

Damit darf dann Traffic der von dir gewollt ist passieren. Traffic allerdings der aus diesen Segmenten initiiert wird (ohne SYN Bit) der wird weiterhin geblockt.