136892

13.06.2020

PfSense OpenVPN von außen nicht erreichbar

Hallo,

ich möchte als VPN Lösung meine pfSense nutzen.

Zurzeit nutze ich auf basis auf Ubuntu ein fertiges Bash Script (GitHub) mit dem ich mich ohne Probleme Verbiden kann. Ich möchte diese Lösung nicht ,ehr einsetzten da z.B. das Passwort nicht abgefragt wird und sich direkt verbindet. (Sicherheitsrisiko).

Zum Thema:

Kurz vorne weg: Eine loke Verbindung zum VPN-Server funktioniert ohne Probleme.

Ich nutze eine statische IP-Adresse auf meiner FritzBox.

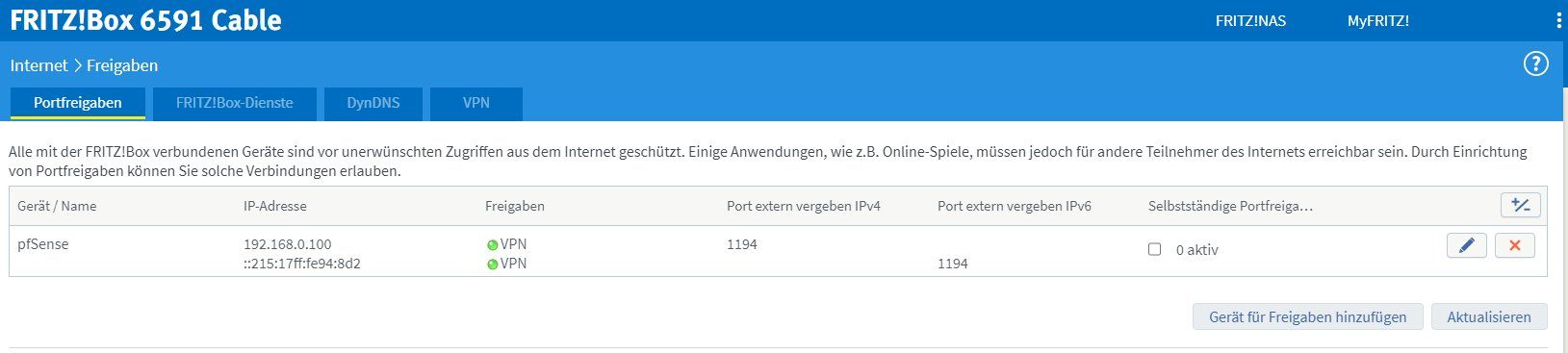

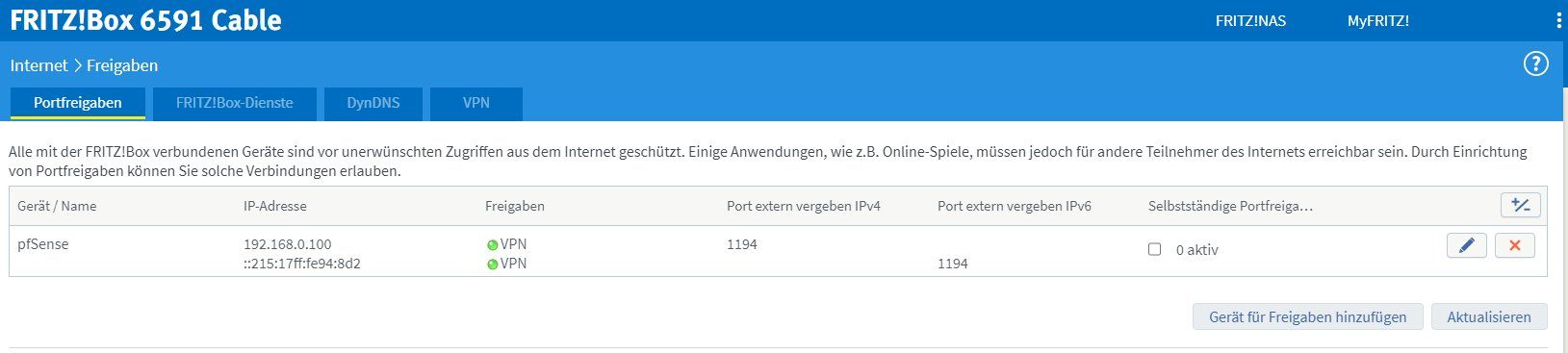

Ich habe auf der FritzBox den Port 1194 zu meiner pfSense (WAN Internface) weitergeleitet.

WAN Interface: 192.168.0.100

LAN Interface: 192.168.1.1

Dann bin ich zur pfSense und habe ein CA, ein Certificate für den OpenVPN Server und für den User der sich dann anmelden soll.

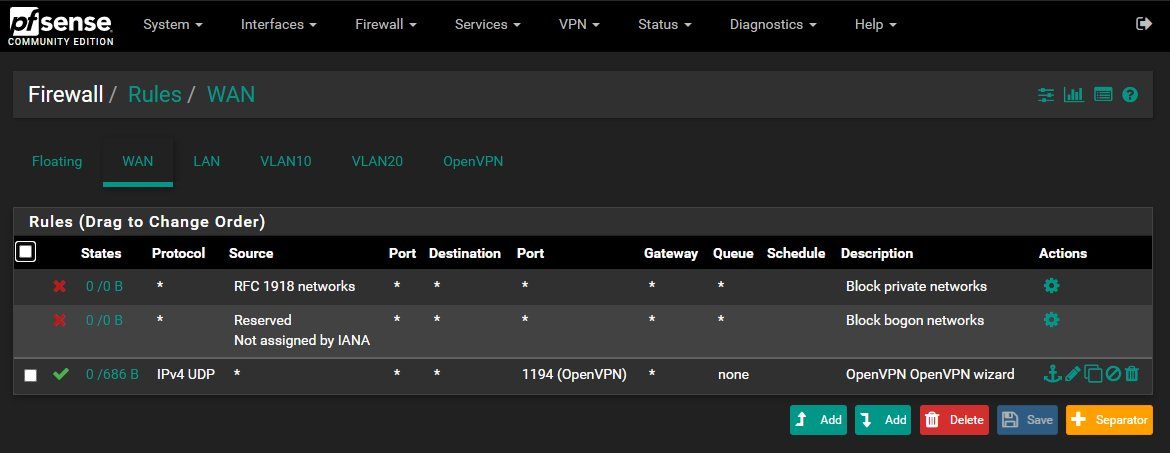

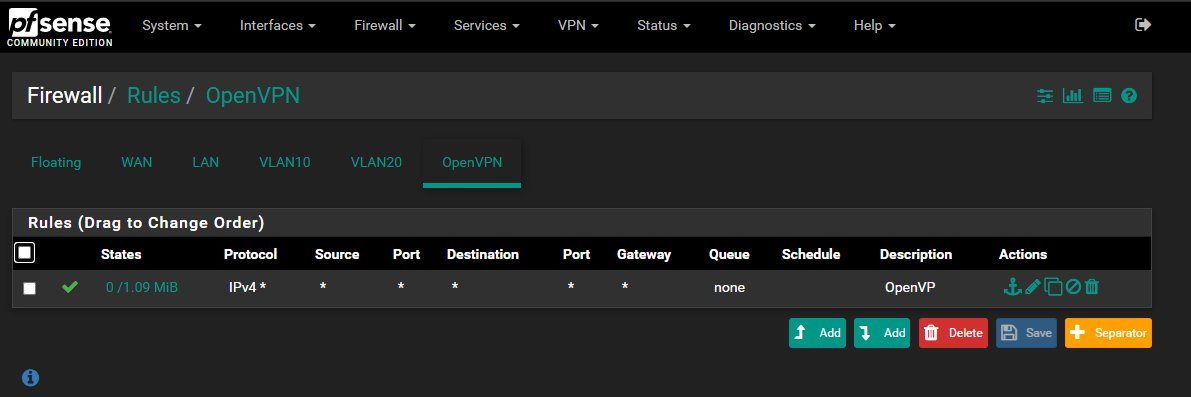

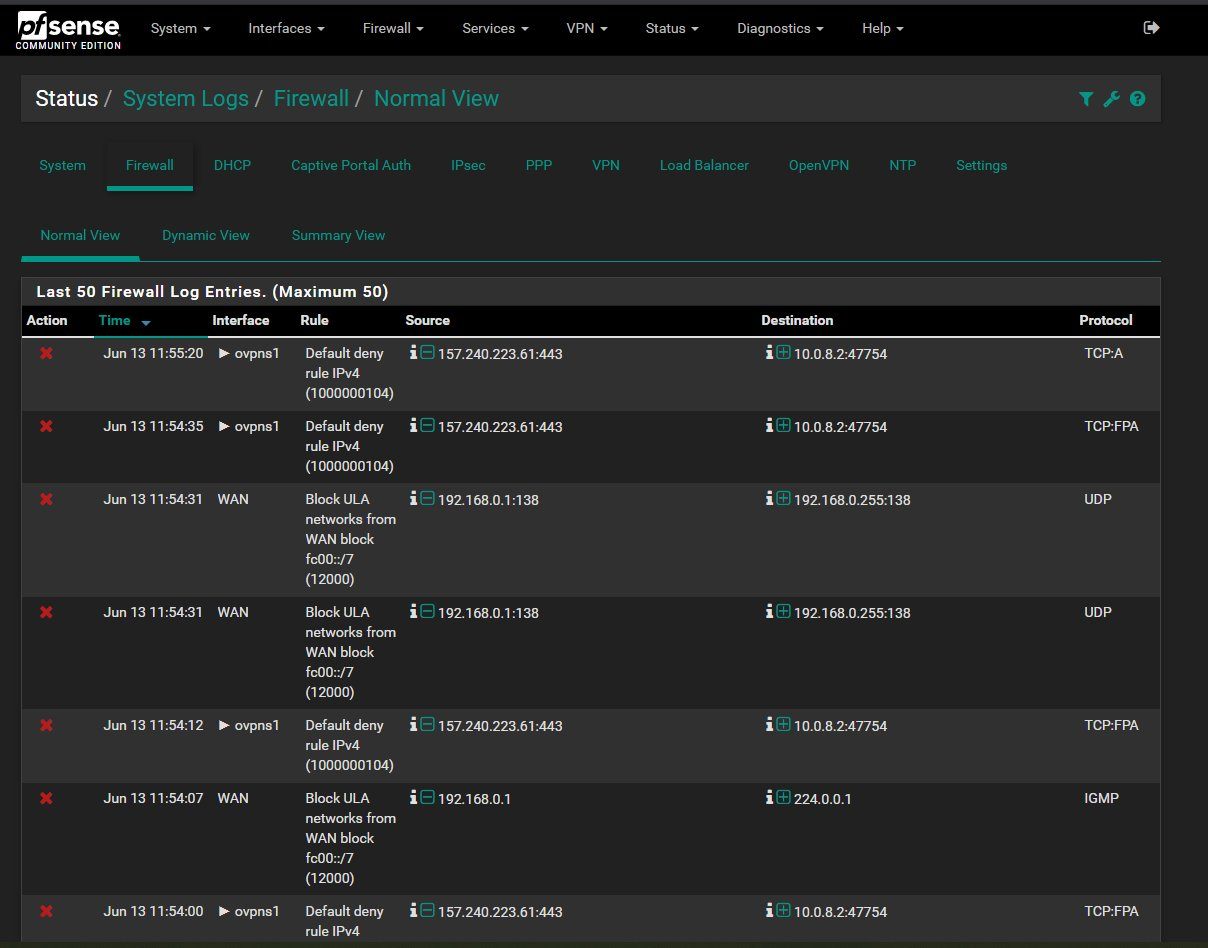

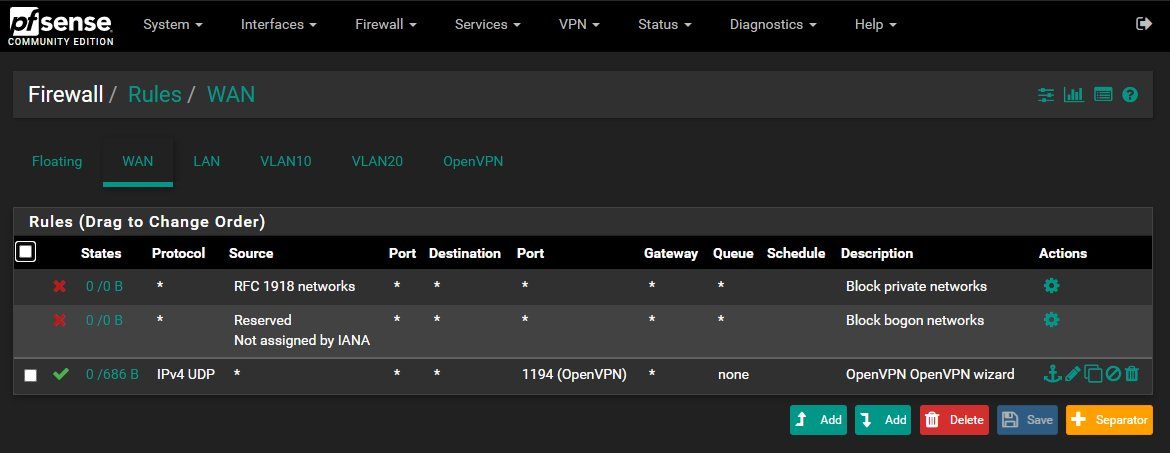

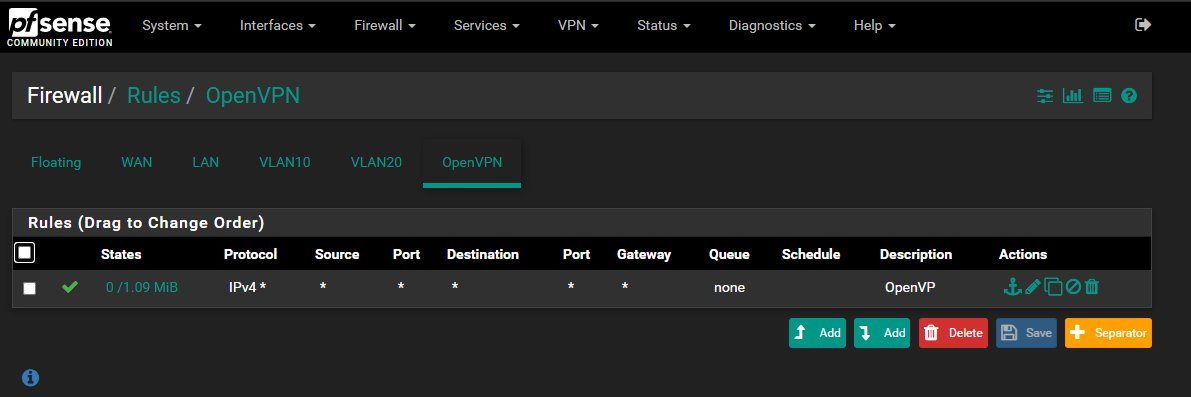

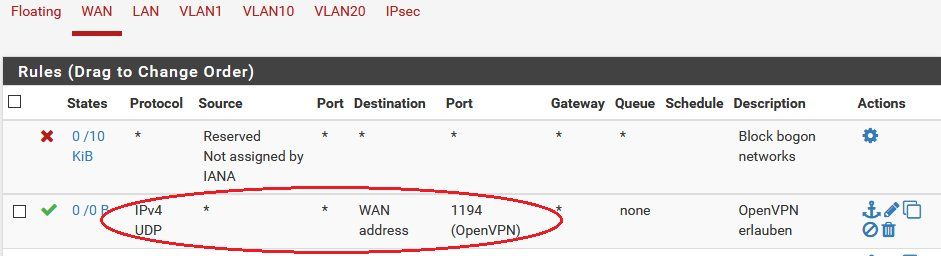

Hier sind die Firewall Regeln zu sehen:

WAN:

OpenVPN:

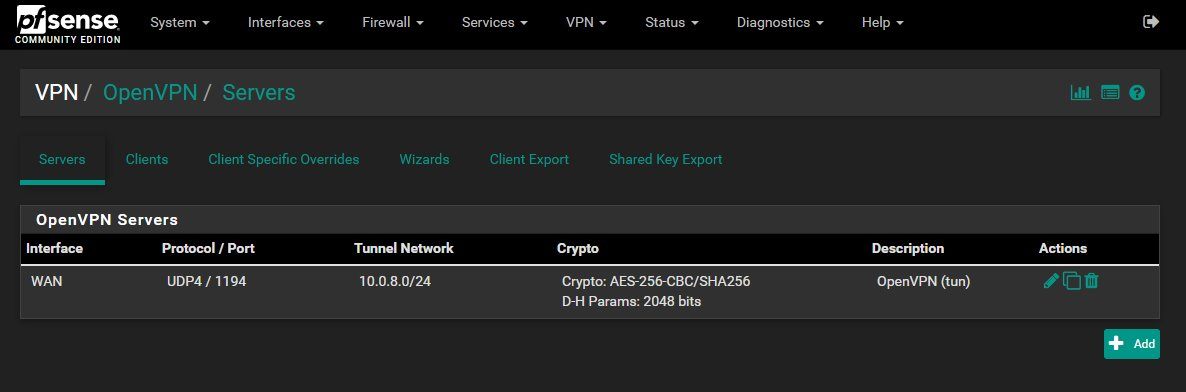

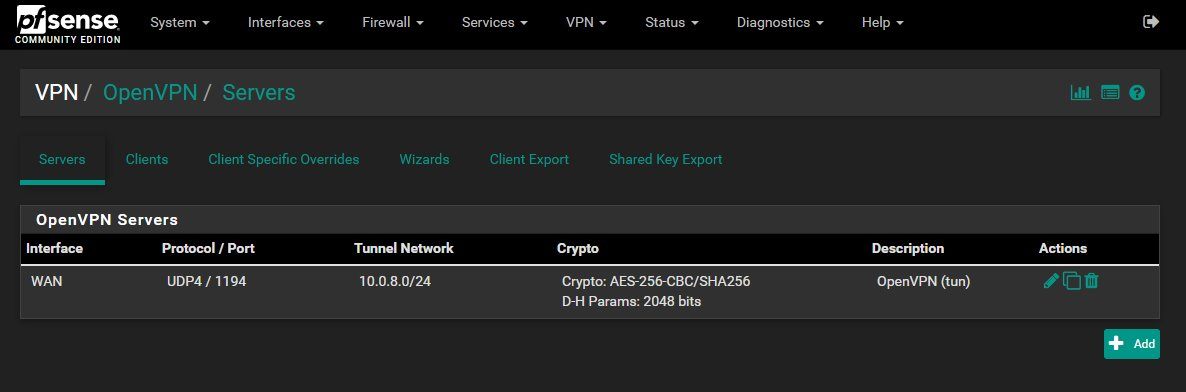

Hier ist ein ausschnitt meiner OpnenVPN Config:

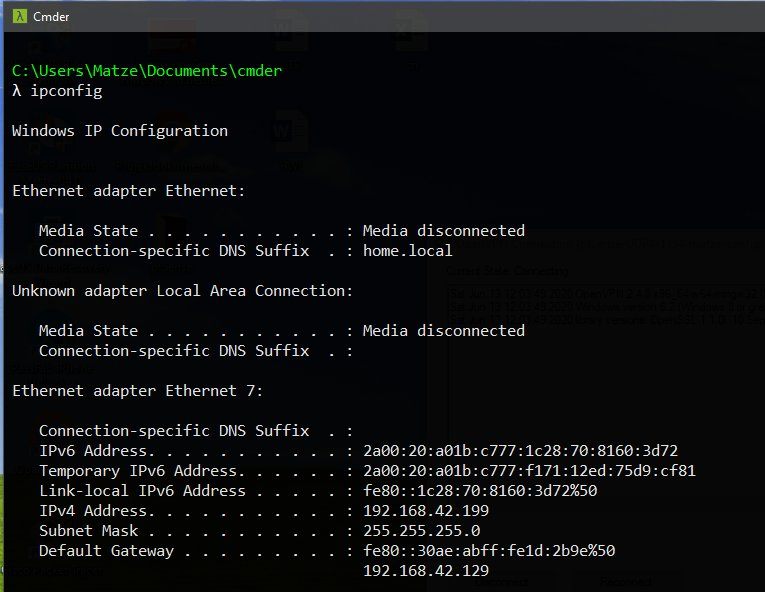

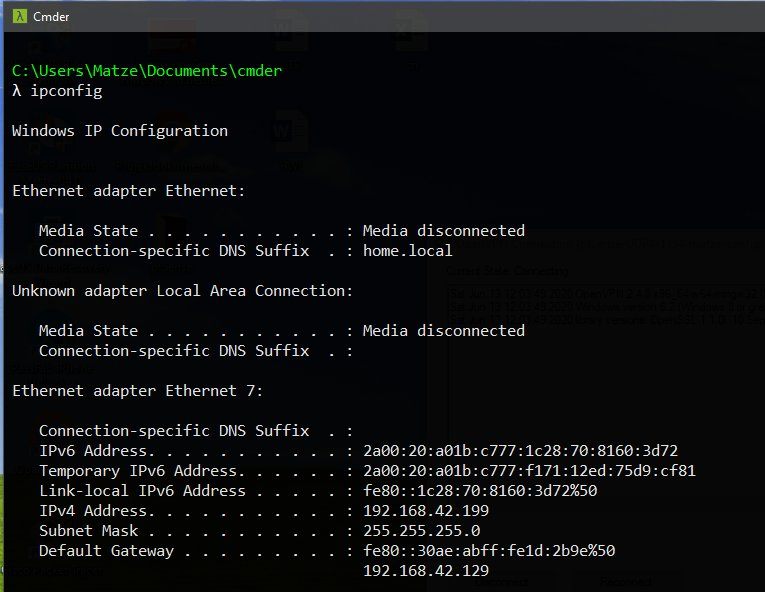

Ich habe dann über USB-Tethering ein mobiles Netzwerk über das Android simuliert.

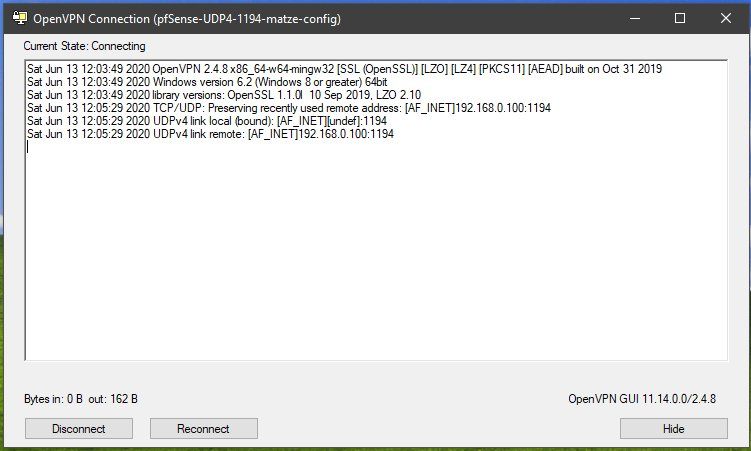

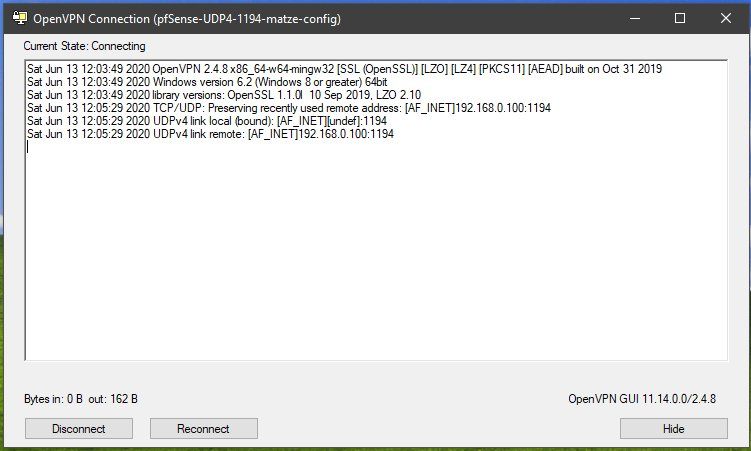

Hier versuche ich zum OpenVPN zu Verbinden:

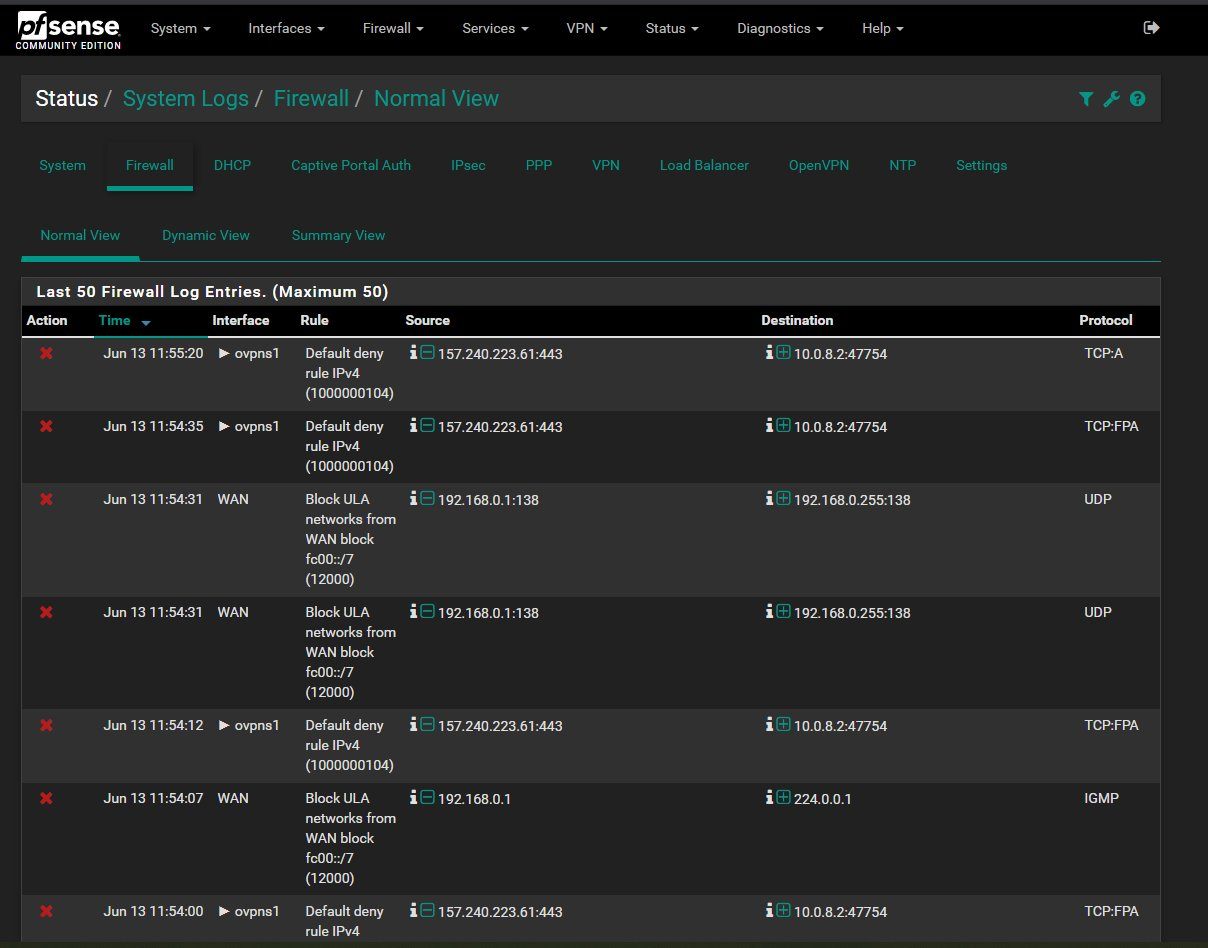

Hier werde ich noch Firewall Logs hinzufügen:

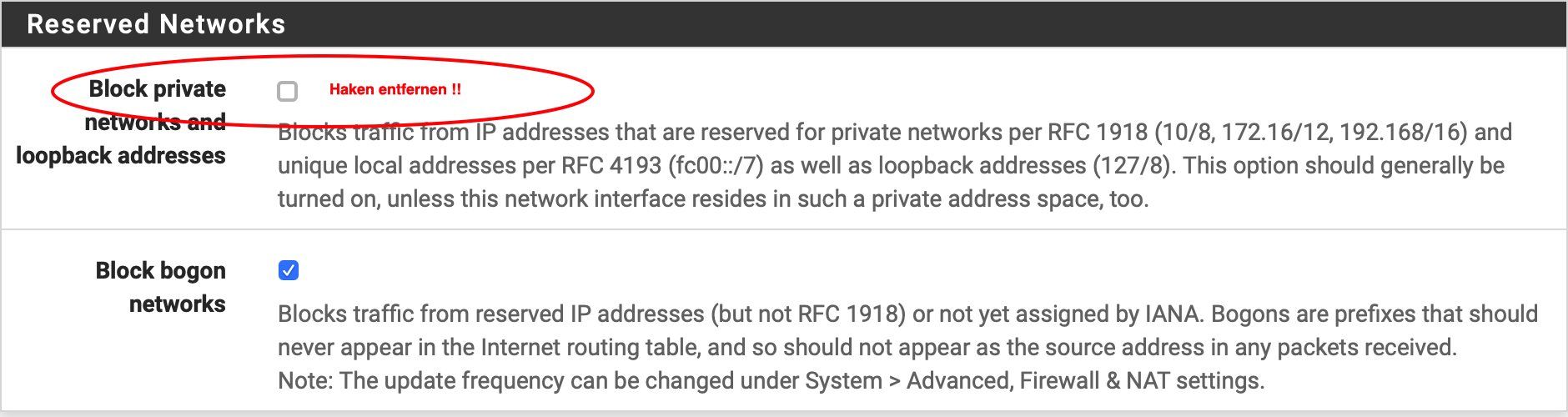

Ich habe testweise unter dem WAN Interface unter "Reserved Networks" die "Block priavte Networks" und Block bogon Networks" zugelassen, aber kein Erfolg.

Eine frage die mir aufkommt ist, muss ich irgendwo meine öffentliche IP angeben damit er weis wohin er muss?

ich möchte als VPN Lösung meine pfSense nutzen.

Zurzeit nutze ich auf basis auf Ubuntu ein fertiges Bash Script (GitHub) mit dem ich mich ohne Probleme Verbiden kann. Ich möchte diese Lösung nicht ,ehr einsetzten da z.B. das Passwort nicht abgefragt wird und sich direkt verbindet. (Sicherheitsrisiko).

Zum Thema:

Kurz vorne weg: Eine loke Verbindung zum VPN-Server funktioniert ohne Probleme.

Ich nutze eine statische IP-Adresse auf meiner FritzBox.

Ich habe auf der FritzBox den Port 1194 zu meiner pfSense (WAN Internface) weitergeleitet.

WAN Interface: 192.168.0.100

LAN Interface: 192.168.1.1

Dann bin ich zur pfSense und habe ein CA, ein Certificate für den OpenVPN Server und für den User der sich dann anmelden soll.

Hier sind die Firewall Regeln zu sehen:

WAN:

OpenVPN:

Hier ist ein ausschnitt meiner OpnenVPN Config:

Ich habe dann über USB-Tethering ein mobiles Netzwerk über das Android simuliert.

Hier versuche ich zum OpenVPN zu Verbinden:

Hier werde ich noch Firewall Logs hinzufügen:

Ich habe testweise unter dem WAN Interface unter "Reserved Networks" die "Block priavte Networks" und Block bogon Networks" zugelassen, aber kein Erfolg.

Eine frage die mir aufkommt ist, muss ich irgendwo meine öffentliche IP angeben damit er weis wohin er muss?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 579097

Url: https://administrator.de/forum/pfsense-openvpn-von-aussen-nicht-erreichbar-579097.html

Ausgedruckt am: 19.07.2025 um 08:07 Uhr

8 Kommentare

Neuester Kommentar

Hallo.

Sehe ich das richtig, dass Dein VPN Gateway die 192.168.0.100, also die PFSense sein soll?

Diese IP wird nichts ins Internet geroutet. Hast Du denn eine DynDNS Adresse in die Fritzbox oder auf der PFSense eingetragen?

Ohne das funktioniert das nicht, da Du ja in Deinem Setup von außen eine öffentliche IPv4 ansprechen musst.

Heißt das nun, dass Du eine statische öffentliche IP hast?

Gruß

Radiogugu

Sehe ich das richtig, dass Dein VPN Gateway die 192.168.0.100, also die PFSense sein soll?

Diese IP wird nichts ins Internet geroutet. Hast Du denn eine DynDNS Adresse in die Fritzbox oder auf der PFSense eingetragen?

Ohne das funktioniert das nicht, da Du ja in Deinem Setup von außen eine öffentliche IPv4 ansprechen musst.

Zitat von @136892:

Ich nutze eine statische IP-Adresse auf meiner FritzBox.

Ich nutze eine statische IP-Adresse auf meiner FritzBox.

Heißt das nun, dass Du eine statische öffentliche IP hast?

Gruß

Radiogugu

Ich habe auf der FritzBox den Port 1194 zu meiner pfSense (WAN Internface) weitergeleitet.

Was denn ?? TCP oder UDP ?? OpenVPN verwendet Default UDP 1194Das Remote Gateway in der OpenVPN Konfiguration muss logischerweise die öffentliche IP sein.

Kollege @radiogugu meint hier richtigerweise vermutlich die Konfig des OpenVPN Clients. Hier muss die VPN Ziel IP Adresse natürlich auf die öffentliche IP der FritzBox an deren WAN Port zeigen. Nur die ist ja aus dem Internet IP technisch "sichtbar" und sie recht dann den OVPN Traffic durch die Port Weiterleitung an die Firewall (WAN Port) weiter.Du betreibst die pfSense ja in einer Router_Kaskade. Was dort sehr oft falsch gemacht wird ist das in einem Kaskaden Design (und NUR da !) das RFC 1918 Filtern vom WAN Port entfernt werden muss !

Hast du das beachtet ?!

Ferner musst du eine Firewall Regel am WAN Port erstellen, die eingehende UDP 1194 Pakete auf die "WAN_IP_Address" als Destination erlaubt.

Dann funktioniert das auch sofort fehlerfrei !

All das erklärt dir das hiesige pfSense OpenVPN Tutorial im Detail:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Hättest du es wirklich mal gelesen hättest du die Frage nicht stellen müssen !

Weitere OpenVPN Grundlagen, wie immer, hier:

Merkzettel: VPN Installation mit OpenVPN

Ich habe den Hacken

Hacken ???Sowas nutzt man doch meistens nur im Garten oder hat es unten am Fuß ??

de.wikipedia.org/wiki/Hacke_(Werkzeug)

de.wikipedia.org/wiki/Ferse

Oder meintest du:

duden.de/rechtschreibung/Haken