PfSense - verschiedene Subnetze über VLAN mit DHCP - WLAN-AP einrichten

Hallo zusammen,

ich wollte mein Netzwerk um eine HW-Firewall erweitern und habe mich nach einlesen recherchieren und Tutorials überfliegen für eine PFSense Lösung entschieden, leider aber ist PFS doch um einiges komplizierter als ich es aufgrund der Anleitungen und Videos vorher gedacht hatte, zumindest wenn man nicht nach Standard Tutorial vorgehen kann.

Mein Problem ist das WLAN des Access Point im PFS zu verwalten, bzw. überhaupt erstmal eine Subnetz übergreifende Verbindung zu bekommen.

wenn ich den Router ins LAN Subnetz lege (110) und eine statische Client IP vergebe funktioniert es, ich hätte es aber gerne in einem getrennten Subnetz (200) mit DHCP.

(Die DHCP Funktion im Synology Router verschwand mit dem Betriebsmodus Wechsel auf Access Point)

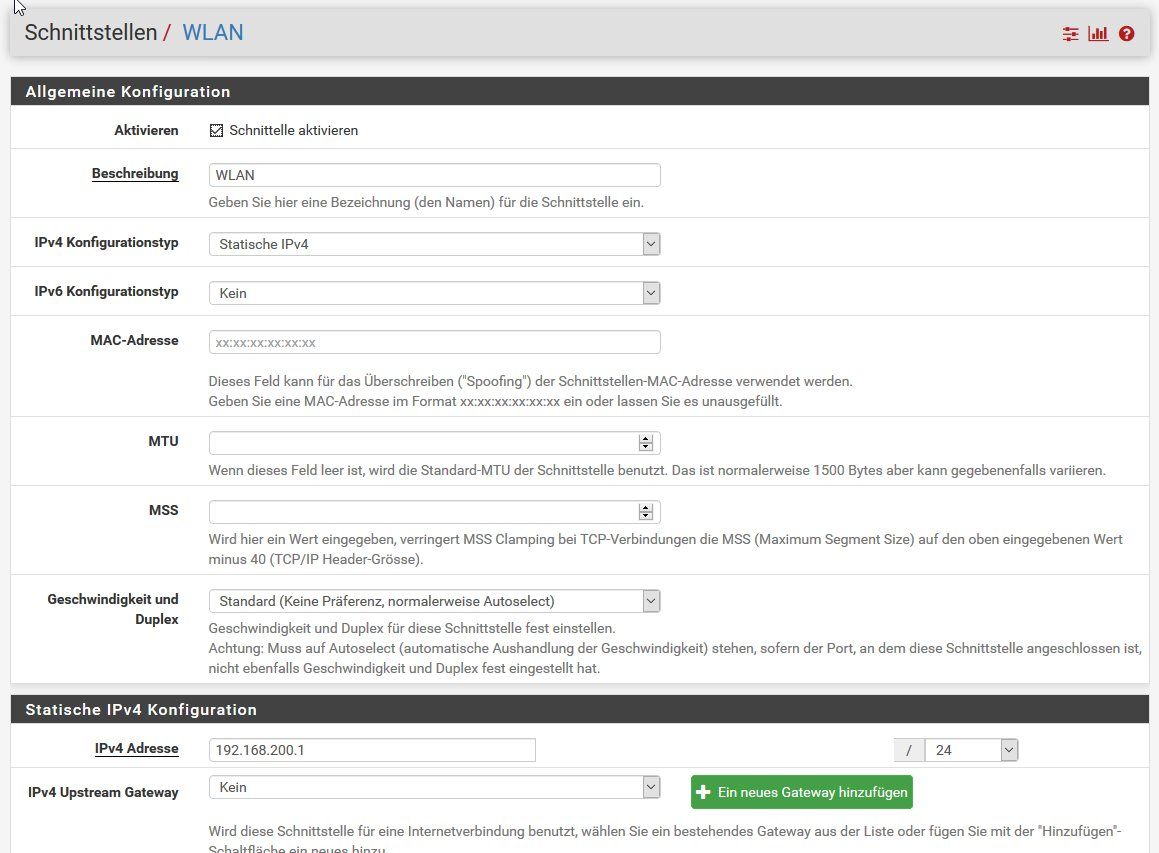

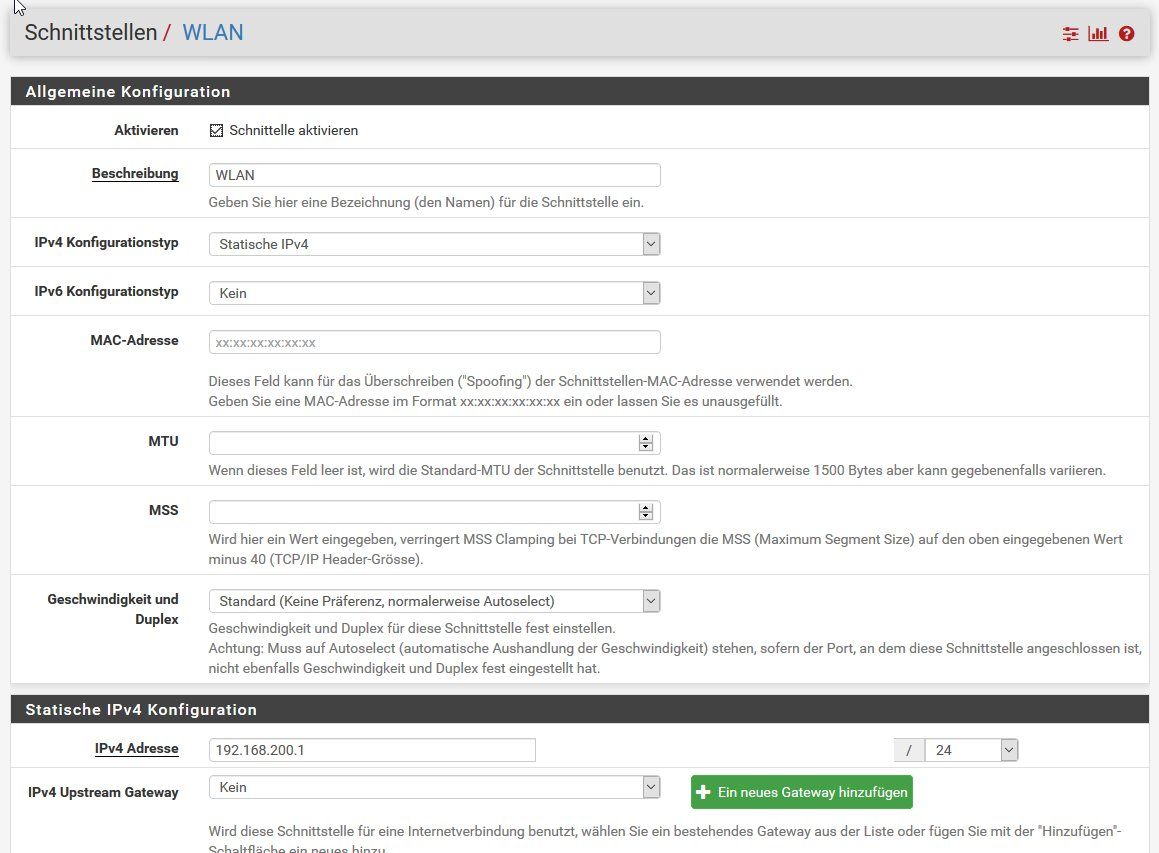

Im PFS habe ich eine VLAN Schnittstelle (WLAN) mit statischer IP erstellt (192.168.200.1) und den DHCP Server mit der Range 192.168.200.5 - 192.168.200.50 aktiviert.

der AP hat die IP 192.168.200.2, GW hat 192.168.200.1, verbunden ist er über einen LAN Port (nicht WAN).

Damit WAN und LAN kommunizieren konnten waren keine großartigen Einstellungen nötig, klappt reibungslos mit der Scheunentor Regel.

Bei der WLAN/VLAN Schnittstelle habe ich verschiedene Regeln auf verschiedenen Adaptern in unterschiedliche Richtungen versucht aber keine Verbindung erreicht, auch 1:1 NAT hat nicht funktioniert, allerdings muss ich gestehen das ich natürlich nicht jede erdenkliche Kombination durch habe was an meinem Know How liegt, alles was mir logisch erschien hat nicht funktioniert.

Natürlich steht die Regelverwaltung noch auf meiner Lern Liste, bevor ich mich da ran wage hätte ich aber zumindest gern alles am laufen, wie das Sprichwort sagt "ein Affe lässt eine Liane erst dann los wenn er die nächste sicher hat", sprich, Step by Step rantasten.

Ich möchte euch jetzt nicht zu einer genauen Anleitung nötigen, ich bin nur im Augenblick komplett ratlos, ich hoffe also eher auf ein paar Stichworte die ich abarbeiten kann, evtl. noch ein paar kurze Erklärungen fürs Verständnis, das ich kein Profi bin dürfte man am Text merken.

Es wäre Toll wenn sich mir jemand an nimmt.

Hier noch ein paar Daten, Screenshots und Schema, vielleicht hilft das um mir zu helfen, alles weitere müsst ihr bitte erfragen da ich nicht genau weiß was ihr noch braucht.

WLAN Access Point

Synology RT1970ac

Betriebsmodus: Access Point

IP: 192.168.200.2

GW: 192.168.200.1

Zotac ZBox CI323Nano

Intel(R) Celeron(R) CPU N3150 @ 1.60GHz RAM 8GB

PFSense 2.4.3 Rel.p1

WAN: 192.168.101.1 statisch

LAN: 192.168.110.1 statisch

WLAN: 192.168.200.1 VLAN, DHCP

ich wollte mein Netzwerk um eine HW-Firewall erweitern und habe mich nach einlesen recherchieren und Tutorials überfliegen für eine PFSense Lösung entschieden, leider aber ist PFS doch um einiges komplizierter als ich es aufgrund der Anleitungen und Videos vorher gedacht hatte, zumindest wenn man nicht nach Standard Tutorial vorgehen kann.

Mein Problem ist das WLAN des Access Point im PFS zu verwalten, bzw. überhaupt erstmal eine Subnetz übergreifende Verbindung zu bekommen.

wenn ich den Router ins LAN Subnetz lege (110) und eine statische Client IP vergebe funktioniert es, ich hätte es aber gerne in einem getrennten Subnetz (200) mit DHCP.

(Die DHCP Funktion im Synology Router verschwand mit dem Betriebsmodus Wechsel auf Access Point)

Im PFS habe ich eine VLAN Schnittstelle (WLAN) mit statischer IP erstellt (192.168.200.1) und den DHCP Server mit der Range 192.168.200.5 - 192.168.200.50 aktiviert.

der AP hat die IP 192.168.200.2, GW hat 192.168.200.1, verbunden ist er über einen LAN Port (nicht WAN).

Damit WAN und LAN kommunizieren konnten waren keine großartigen Einstellungen nötig, klappt reibungslos mit der Scheunentor Regel.

Bei der WLAN/VLAN Schnittstelle habe ich verschiedene Regeln auf verschiedenen Adaptern in unterschiedliche Richtungen versucht aber keine Verbindung erreicht, auch 1:1 NAT hat nicht funktioniert, allerdings muss ich gestehen das ich natürlich nicht jede erdenkliche Kombination durch habe was an meinem Know How liegt, alles was mir logisch erschien hat nicht funktioniert.

Natürlich steht die Regelverwaltung noch auf meiner Lern Liste, bevor ich mich da ran wage hätte ich aber zumindest gern alles am laufen, wie das Sprichwort sagt "ein Affe lässt eine Liane erst dann los wenn er die nächste sicher hat", sprich, Step by Step rantasten.

Ich möchte euch jetzt nicht zu einer genauen Anleitung nötigen, ich bin nur im Augenblick komplett ratlos, ich hoffe also eher auf ein paar Stichworte die ich abarbeiten kann, evtl. noch ein paar kurze Erklärungen fürs Verständnis, das ich kein Profi bin dürfte man am Text merken.

Es wäre Toll wenn sich mir jemand an nimmt.

Hier noch ein paar Daten, Screenshots und Schema, vielleicht hilft das um mir zu helfen, alles weitere müsst ihr bitte erfragen da ich nicht genau weiß was ihr noch braucht.

WLAN Access Point

Synology RT1970ac

Betriebsmodus: Access Point

IP: 192.168.200.2

GW: 192.168.200.1

Zotac ZBox CI323Nano

Intel(R) Celeron(R) CPU N3150 @ 1.60GHz RAM 8GB

PFSense 2.4.3 Rel.p1

WAN: 192.168.101.1 statisch

LAN: 192.168.110.1 statisch

WLAN: 192.168.200.1 VLAN, DHCP

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 375036

Url: https://administrator.de/forum/pfsense-verschiedene-subnetze-ueber-vlan-mit-dhcp-wlan-ap-einrichten-375036.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

13 Kommentare

Neuester Kommentar

Hi,

wie hast du das "VLAN" auf der pfSense eingeichtet ?

Eigenes physikalisches Interface, oder an ein vorhandenes Interface als tagged VLAN eingerichtet ?

Im zweiten Fall muß dein Switch (fälschlicherweise als LAN Hub bezeichnet) das tagged VLAN auf den Port für den AP als port based VLAN weiterreichen.

-

unabhängig davon:

Welche Firewall Regeln auf der pfSense hast du eingerichtet (LAN und WLAN)?

Sowohl auf dem LAN als auch dem WLAN interface darf die default Einstellung "Block private network and loopback addresses" nicht aktiviert sein.

CH

wie hast du das "VLAN" auf der pfSense eingeichtet ?

Eigenes physikalisches Interface, oder an ein vorhandenes Interface als tagged VLAN eingerichtet ?

Im zweiten Fall muß dein Switch (fälschlicherweise als LAN Hub bezeichnet) das tagged VLAN auf den Port für den AP als port based VLAN weiterreichen.

-

unabhängig davon:

Welche Firewall Regeln auf der pfSense hast du eingerichtet (LAN und WLAN)?

Sowohl auf dem LAN als auch dem WLAN interface darf die default Einstellung "Block private network and loopback addresses" nicht aktiviert sein.

CH

Das dazugehörige hiesige Tutorial hast du (wirklich) gelesen und umgesetzt ??

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das Praxisbeispiel dort erklärt das auch nochmals anhand eines Live Netzwerkes.

Grob zu den Details:

1.)

Der LAN Port auf der pfSense richtest du ja wie im Tutorial als tagged Link ein auf deinen LAN Switch.

Klar, denn die pfSense hat ja 2 IP Netze auf ihrem LAN Port, einmal das physische LAN Netz und einmal das VLAN was das WLAN repräsentiert.

Letzteres hat dann auch ein entsprechendes VLAN Subinterface auf der pfSense. Soweit so gut.

Deine Metapher mit der Liane und dem Affen ist genau richtig. Beide Interfaces sollten erstmal einen Scheunentor Regel haben permit any any

Damit kann dann die pfSense zw. dem Default VLAN (native LAN Interface) und dem VLAN Subinterface schon mal problemlos routen.

2.)

Nächster Schritt der LAN Switch ! Dieser MUSS logischerweise ein VLAN fähiger Switch sein. NetGear GS105E oder TP-Link SG108E oder sowas.

Hier muss der Port der an der pfSense angeschlossen ist Tagged definiert sein. Ebenso der Port der an den WLAN AP geht.

Auch klar und logisch, denn diese beiden Ports müssen ja die VLAN Information jeweils auf die pfSense und den AP übertragen. Also auch alles klar und einfach.

3.)

Zum Schluss der WLAN AP ! Das dieser MSSID (Multiple SSID) fähig sein MUSS ist auch klar.

Hier machst du im Setup die Zuweisung deiner beiden SSIDs.

SSID Name 1 => auf Default VLAN

SSID Name 2 => auf dein Tagged VLAN

Fertisch !

Wenn du IP Adressen per DHCP verteilen willst, musst du diese entsprechend auf der pfSense noch aktivieren. Einmal für das Default VLAN und einemal für dein tagged VLAN. Gateway und DNS IP ist dann immer die pfSense IP in dem jeweiligen VLAN.

Im Grunde ist das doch ein sehr simples Banaldesign zu dem alle Konfig Schritte explizit im Tutorial erklärt und aufgeführt sind. Eigentlich kann man da auch als Laie nix mehr falsch machen.

Vermutlich machst du irgendwo noch einen Konfig Fehler.

Fazit also: Tutorial genau durchlesen, umsetzen und dann klappt das auch auf Anhieb !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das Praxisbeispiel dort erklärt das auch nochmals anhand eines Live Netzwerkes.

Grob zu den Details:

1.)

Der LAN Port auf der pfSense richtest du ja wie im Tutorial als tagged Link ein auf deinen LAN Switch.

Klar, denn die pfSense hat ja 2 IP Netze auf ihrem LAN Port, einmal das physische LAN Netz und einmal das VLAN was das WLAN repräsentiert.

Letzteres hat dann auch ein entsprechendes VLAN Subinterface auf der pfSense. Soweit so gut.

Deine Metapher mit der Liane und dem Affen ist genau richtig. Beide Interfaces sollten erstmal einen Scheunentor Regel haben permit any any

Damit kann dann die pfSense zw. dem Default VLAN (native LAN Interface) und dem VLAN Subinterface schon mal problemlos routen.

2.)

Nächster Schritt der LAN Switch ! Dieser MUSS logischerweise ein VLAN fähiger Switch sein. NetGear GS105E oder TP-Link SG108E oder sowas.

Hier muss der Port der an der pfSense angeschlossen ist Tagged definiert sein. Ebenso der Port der an den WLAN AP geht.

Auch klar und logisch, denn diese beiden Ports müssen ja die VLAN Information jeweils auf die pfSense und den AP übertragen. Also auch alles klar und einfach.

3.)

Zum Schluss der WLAN AP ! Das dieser MSSID (Multiple SSID) fähig sein MUSS ist auch klar.

Hier machst du im Setup die Zuweisung deiner beiden SSIDs.

SSID Name 1 => auf Default VLAN

SSID Name 2 => auf dein Tagged VLAN

Fertisch !

Wenn du IP Adressen per DHCP verteilen willst, musst du diese entsprechend auf der pfSense noch aktivieren. Einmal für das Default VLAN und einemal für dein tagged VLAN. Gateway und DNS IP ist dann immer die pfSense IP in dem jeweiligen VLAN.

Im Grunde ist das doch ein sehr simples Banaldesign zu dem alle Konfig Schritte explizit im Tutorial erklärt und aufgeführt sind. Eigentlich kann man da auch als Laie nix mehr falsch machen.

Vermutlich machst du irgendwo noch einen Konfig Fehler.

Fazit also: Tutorial genau durchlesen, umsetzen und dann klappt das auch auf Anhieb !

eingerichtet habe ich das ganze genau anhand dieses tutorials

Dann hast du aber irgendwo einen Konfig Fehler gemacht !!Da da ja 3 Komponenten im Spiel sind kann der Fehler aber auch auf Switch und WLAN AP liegen...!!

Aber die Erkenntniss der falschen HW kam ja nicht zu spät.

Aber gut mit falscher Hardware ist klar das du schon im Ansatz scheiterst. Da kommt aber auch der Azubi im ersten Lehrjahr drauf zumal es noch GANZ GROß ja auch im Tutorial steht...!

Hast wieder nicht zuende gelesen am Freitag, oder ?

OK, mit dem bestellten Switch bist du jetzt aber auf dem richtigen Weg ! Da sollte dann nix mehr schief gehen.

Übrigens ein preiswerter guter AP der das problemlos kann ist der Mikrotik AP cAP lite:

de.varia-store.com/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

amazon.de/MikroTik-1-RouterBoard-cAP-Lite/dp/B0733MKHGB/ref=sr_1 ...

Wenn du beide WLAN Bänder 2,4Ghz und 5Ghz bedienen willst dann musst du einen Dual Radio AP nehmen:

de.varia-store.com/produkt/31829-mikrotik-cap-ac-rbcapgi-5acd2nd ...

solange mein Goldesel noch in reparatur ist

Wenn er wieder heile ist schick ihn hier mal rum ! Gibt auch lecker frisches Gras ! und ich meinen nicht-MSSID AP weiter nutzen kann

Kannst du natürlich aber eben NICHT um mehrere WLANs über einen AP aufzuspannen. Das geht nur mit MSSID fähigen APs.Du kannst den hAP lite ja zusätzlich aufstellen. Damit lässt sich ja dann dein weiteres WLAN / VLAN abbilden und auf der Default SSID gibst du ihm die gleiche SSID wie deine Synology Gurke nur mit einem 4kanaligen Abstand.

So kannst du dann wenigstens im 2,4 Ghz Bereich die multiplen WLANs aufspannen und gleichzeitig durch die 2te Funkzelle dein bestehendes WLAN verstärken.

Für popelige 25 Euronen ist das doch ein super Deal für dein Netz ?!

Ohne einen MSSID AP ist dein Vorhaben mit den VLANs ja irgendwie sinnfrei, es sei denn du willt die nur rein auf dem Kupfer Ethernet abbilden ?! Das klappt natürlich.

Themal Regeln...

es sind also noch die standart mässig eingestellten.

Das wäre fatal, denn neue Interfaces wie dein VLAN Subnet Interface haben allesamt eine Default DENY any any Regel. Sprich also sie verbieten jeglichen Traffic an diesem Port wie es eben für eine Firewall üblich ist die nach dem Motto: "Es ist alles verboten was nicht explizit erlaubt ist" arbeitet.Dort musst du also zwingend eine neue Regel erstellen die Traffic durchlässt, sonst scheiterst du schon im Ansatz !

Das hiesige pfSense_Tutorial weist deshalb mehrfach darauf hin.

Mach mich ans werk, ihr hört von mir

Wir sind gespannt aufs Feedback !mir gehts eigentlich um eine Abgrenzung der einzelnen Bereiche

Das ist wie immer SEHR sinnvoll aus Sicherheitssicht. Hier machst du also wahrlich nichts falsch und bist auf dem richtigen Weg !oder auf einen der unzähligen alten Pi´s greifen die sich nach jedem Versions Upgrade stapeln

Würde auch gehen, denn die hostapd Software für den Pi supportet problemlos MSSIDs.Guckst du auch hier:

Netzwerk Management Server mit Raspberry Pi

der Browser kommt aus dem WLAN zwar auf Ziele in allen 3 Subnetzen aber nicht überall hin, genauer:

Die Nummer hinter den Netzen sind deine VLAN IDs, richtig ?Das du nicht auf das NAS in VLAN 110 kommst dafür aber auf den Switch, zeigt das das NAS ein Problem hat.

In der regel ist hier schlicht immer vergessen worden ein Default Gateway zu konfigigurieren oder es ist ein falsche konfiguriert.

Hier muss logischerweise IMMER die IP Adresse des pfSense Interfaces in dem jeweiligen VLAN eingetragen werden !!

Deine Regeln sind soweit ja Default Scheunentor Regeln !

Was aber generell auffällig ist, ist die Tatsache das du scheinbar KEINE VLANs auf der pfSense konfiguriert hast, denn sonst müssten ja in der Interface Liste der Firewall diese VLAN Subinterfaces auftauchen, was bei dir NICHT der Fall ist !

Daraus lässt sich erstmal schliessen das deine pfSense gar nicht für die VLAN Nutzung konfiguriert ist !!

Gut möglich das du das deshalb nicht gemacht hast weil deine Hardware dahinter gar nicht VLAN fähig ist, was sich ja jetzt mit dem TP-Link Switch hoffentlich ändert.

Noch ein Wort zur pfSense:

Diese betreibst du in einer Router Kaskade, richtig ? Sprich am WAN Port hängt ein Internet Router ?!

Dann musst du den Haken bei Block private networks... am WAN Port ENTFERNEN !

Logisch, denn dein Koppelnetzwerk zu deinem Router ist ja ein privates RFC 1918 IP Netzwerk !

Normal rennt die pfSense nämlich schon so fehlerlos in einer Kaskade !

kann es sein das du den/die letzten post(s) übersehen hast?

Ja, war ziemlich heiss gestern funktioniert soweit seit heute Nacht alles

Na dann...ist ja alles im grünen Bereich die zahlen sind die subnetze,

Wie gesagt...es war sehr heiss gestern.. aber mit einer Sache verwirrst Du mich grade extrem!

Oha...nun wirds doch noch spannend auf den letzten Metern...??!am WAN port der PFS Maschine hängt die fritzbox, standard eben,

Genau...simpler Standard in einer Router Kaskade...aber der Haken aus Deinem Screenshot im WAN interface ist aktiv, wie kann dann alles funktionieren??

Böses Faul...solltest du besser rausnehmen !wie kann dann alles funktionieren??

Das ist ganz einfach...Du machst derzeit nur Verbindungen AUS deinem lokalen Netzwerken ins Internet via NAT auf der pfSense. Das NAT terminiert RFC 1918 Zielnetze am NAT Prozess. Du merkst das erste wenn du mal mit Port Forwarding oder RFC 1918 Routing über die pfSense arbeitest. Dann bleibt das dort hängen.

Deshalb ist es sinnvoller das gleich rauszunehmen, denn das WAN Interface arbeitet ja nun mal in einer privaten RFC 1918 IP Umgebung und weitere Fussfallen wären da hinderlich.

(Was ist denn cofused ?? Du bist ja schon etwas confused

Fazit: Haken am WAN wech und alles wird gut !

Denke auch dran wenn du die pfSense als DNS Proxy benutzt das du den auf den PiHole als DNS Server einstellst !

Ebenso die FritzBüx.