Routing Problem von VLAN zu Firewall mittels PBR

Liebe Community,

Seit Tagen hänge ich bei der Konfiguration meines privaten Netzwerkes und bin langsam mit meinem Latein am Ende, weshalb ich auf eure Unterstützung hoffe.

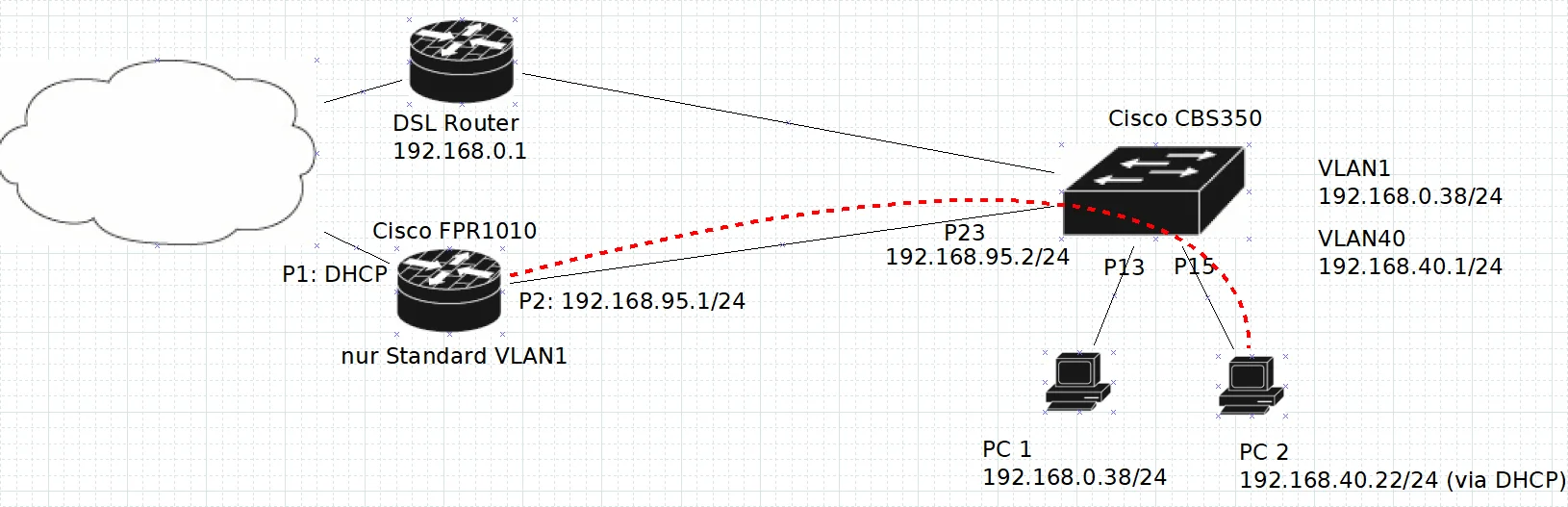

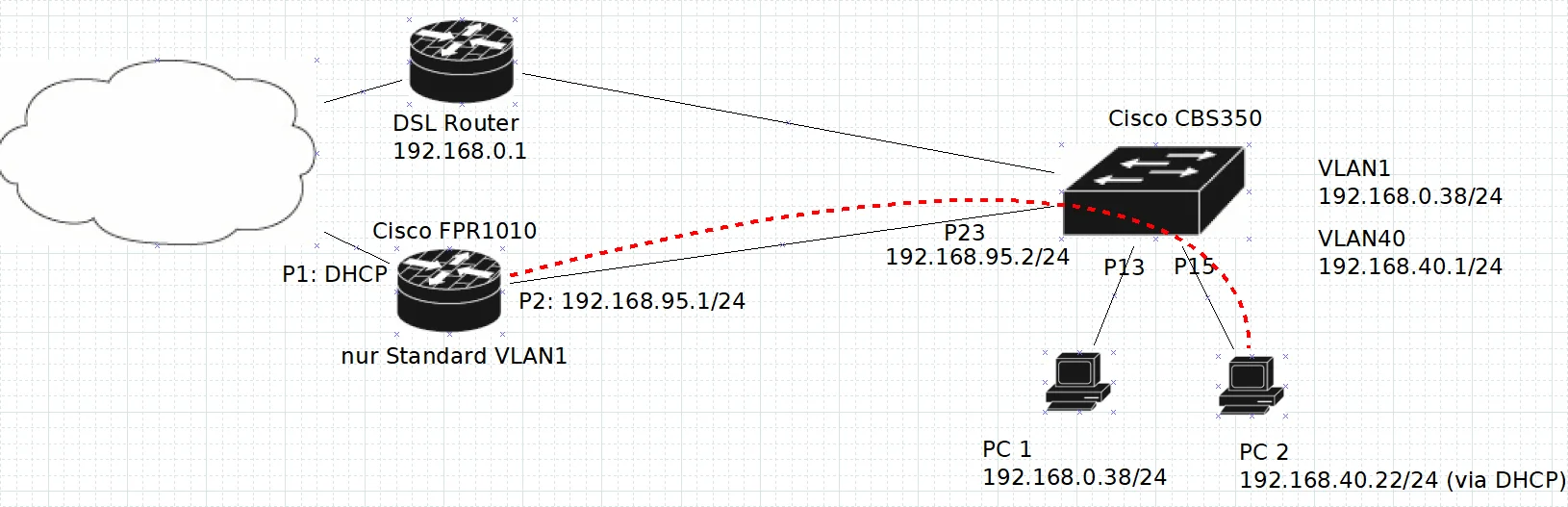

Ich habe zur Zeit zwei ISPs, wobei Router 1 (DSL) zeitnah abgebaut werden soll. Als Ersatz ist Router 2 (Fiber) gedacht.

Beide sind momentan am Core-Switch angeschlossen, wobei Router 1 als statische Route eingetragen ist.

Da sich derzeit alle Geräte im Netzwerk 192.168.0.0 / 255.255.255.0 befinden, möchte ich die Gelegenheit nutzen und sie in mehrere VLANs verschieben. Die Migration möchte ich sukzessive machen, wobei ich einmal mit einem einfachen Szenario begonnen habe.

Zum Setup:

-) Router 2: Cisco Firepower 1010

-) Core-Switch: Cisco CBS350

FPR1010 (P2) <---> (P23) CBS350 (P15) <---> PC 2

Ich möchte von PC 2 (VLAN 40) über den Switch zur Firewall gelangen. Mein Plan wäre diese Anforderung mittels ACL und PBR zu realisieren. Leider will das PBR einfach nicht funktionieren...

Der Vollständigkeit halber: PC 1 ist auf P13 angeschlossen und dient zur Konfiguration des Switch.

Konfiguration am Switch

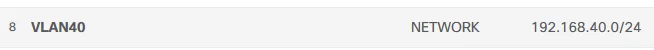

VLAN 40: 192.168.40.1 / 24

DHCP ist aktiviert

IPv4 Routing ist aktiviert

P15: VLAN 40 untagged, access-port

P23: Layer 3 Access-Port, IP 192.168.95.2 / 24

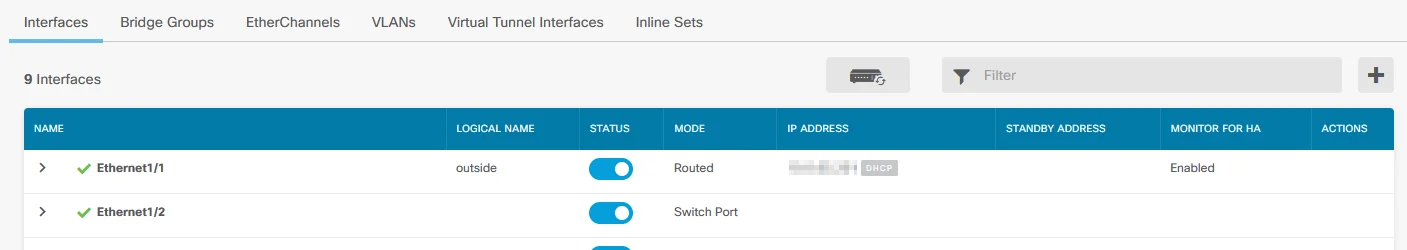

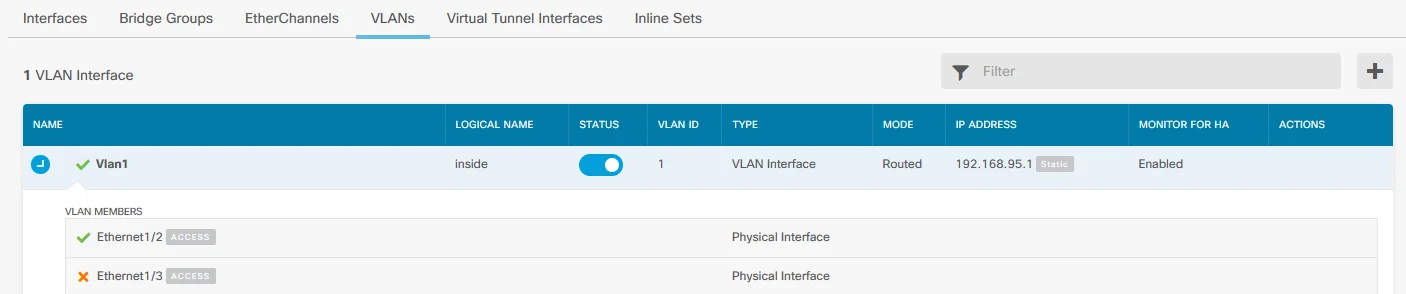

Konfiguration auf der Firewall:

P2: 192.168.95.1 / 24

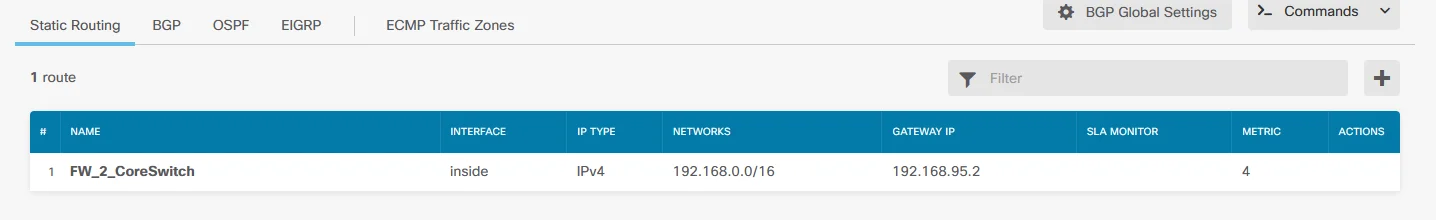

Route von Firewall zu Switch ist konfiguriert.

Wie ist der Status quo:

Nun habe ich nachfolgende ACL konfiguriert und PBR für VLAN40 aktiviert. Sonderbarer Weise kann dann PC2 nicht mal mehr das Default-Gateway erreichen (?).

Die konfigurierte ACL:

Die konfigurierten Routen:

VLAN Tag

Ich denke ich habe zwei Probleme:

1. Warum "sperrt" mich der Switch aus sobald ich PBR auf VLAN40 aktiviere?

2. Warum wird der "next hop" vom PBR nicht ausgeführt?

Vielen Dank für eure Unterstützung.

Seit Tagen hänge ich bei der Konfiguration meines privaten Netzwerkes und bin langsam mit meinem Latein am Ende, weshalb ich auf eure Unterstützung hoffe.

Ich habe zur Zeit zwei ISPs, wobei Router 1 (DSL) zeitnah abgebaut werden soll. Als Ersatz ist Router 2 (Fiber) gedacht.

Beide sind momentan am Core-Switch angeschlossen, wobei Router 1 als statische Route eingetragen ist.

Da sich derzeit alle Geräte im Netzwerk 192.168.0.0 / 255.255.255.0 befinden, möchte ich die Gelegenheit nutzen und sie in mehrere VLANs verschieben. Die Migration möchte ich sukzessive machen, wobei ich einmal mit einem einfachen Szenario begonnen habe.

Zum Setup:

-) Router 2: Cisco Firepower 1010

-) Core-Switch: Cisco CBS350

FPR1010 (P2) <---> (P23) CBS350 (P15) <---> PC 2

Ich möchte von PC 2 (VLAN 40) über den Switch zur Firewall gelangen. Mein Plan wäre diese Anforderung mittels ACL und PBR zu realisieren. Leider will das PBR einfach nicht funktionieren...

Der Vollständigkeit halber: PC 1 ist auf P13 angeschlossen und dient zur Konfiguration des Switch.

Konfiguration am Switch

VLAN 40: 192.168.40.1 / 24

DHCP ist aktiviert

IPv4 Routing ist aktiviert

P15: VLAN 40 untagged, access-port

P23: Layer 3 Access-Port, IP 192.168.95.2 / 24

Konfiguration auf der Firewall:

P2: 192.168.95.1 / 24

Route von Firewall zu Switch ist konfiguriert.

Wie ist der Status quo:

- Ping von Firewall <-> Switch (P23) funktioniert.

- Solange PBR nicht aktiviert ist, kann ich von PC2 sowohl das Default-Gateway (192.168.40.1) als auch P23 (192.168.95.2) erreichen.

- Bis zur Firewall (192.168.95.1) komme ich von PC2 aus natürlich nicht

- Ausgehend vom VLAN40 am Switch kann ich die Firewall ebenfalls nicht erreichen.

Nun habe ich nachfolgende ACL konfiguriert und PBR für VLAN40 aktiviert. Sonderbarer Weise kann dann PC2 nicht mal mehr das Default-Gateway erreichen (?).

Die konfigurierte ACL:

switch#show access-lists

Extended IP access list VLAN_2_FW

permit ip 192.168.40.0 0.0.0.255 any ace-priority 10Die konfigurierten Routen:

switch#show ip route

Maximum Parallel Paths: 1 (1 after reset)

IP Forwarding: enabled

Codes: > - best, C - connected, S - static,

R - RIP

Policy Routing

vlan 40

Route Map: VLAN_2_FW

Status: Active

ACL Name: VLAN_2_FW

Next Hop: 192.168.95.1

Next Hop Status: Active

S 0.0.0.0/0 [1/4] via 192.168.0.1, 00:27:39, vlan 1

C 192.168.0.0/24 is directly connected, vlan 1

C 192.168.40.0/24 is directly connected, vlan 40

C 192.168.95.0/24 is directly connected, gi23VLAN Tag

switch#show vlan tag 40

Created by: D-Default, S-Static, G-GVRP, R-Radius Assigned VLAN, V-Voice VLAN

Vlan Name Tagged Ports UnTagged Ports Created by

---- ----------------- ------------------ ------------------ ----------------

40 Gäste WLAN gi25 gi15 SIch denke ich habe zwei Probleme:

1. Warum "sperrt" mich der Switch aus sobald ich PBR auf VLAN40 aktiviere?

2. Warum wird der "next hop" vom PBR nicht ausgeführt?

Vielen Dank für eure Unterstützung.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671212

Url: https://administrator.de/forum/routing-problem-von-vlan-zu-firewall-mittels-pbr-671212.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

19 Kommentare

Neuester Kommentar

Moin,

stimmt, eigentlich sollte das so funktionieren. Aber eigentlich solltest Du auch bei deaktivierter PBR die FW aus dem VLAN40 heraus erreichen können (das Transit-Netz ist ja directly connected), vorausgesetzt die Rückroute zum Netz 192.168.40.0/24 via 192.168.95.2 ist in der FW korrekt eingetragen.

Zu Deinem PBR-Problem:

In Deinem Post hast Du in der ACL zwischen "permit" und "ip" zwei Leerzeichen. Ist das in der Konfiguration tatsächlich auch so? Da sollte nur ein Leerzeichen sein.

VG,

Torsten

stimmt, eigentlich sollte das so funktionieren. Aber eigentlich solltest Du auch bei deaktivierter PBR die FW aus dem VLAN40 heraus erreichen können (das Transit-Netz ist ja directly connected), vorausgesetzt die Rückroute zum Netz 192.168.40.0/24 via 192.168.95.2 ist in der FW korrekt eingetragen.

Zu Deinem PBR-Problem:

In Deinem Post hast Du in der ACL zwischen "permit" und "ip" zwei Leerzeichen. Ist das in der Konfiguration tatsächlich auch so? Da sollte nur ein Leerzeichen sein.

VG,

Torsten

Bis zur Firewall (192.168.95.1) komme ich von PC2 aus natürlich nicht

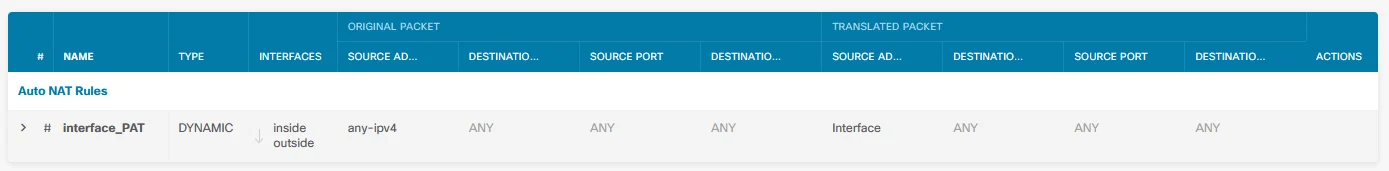

Das kämst du nur dann wenn...- Der Switch eine Default Route auf die .95.1 hat oder, wie in deinem Falle, die aktive Policy Route die alles an externen IP Traffic aus dem VLAN40 mit .40.x Absender IPs an die .95.1 forwardet.

- ICMP auf dem LAN P2 Port der FPR im Regelwerk erlaubt ist.

- Die FPR eine statische Route auf das .40.0er Netz mit Gateway .95.2 hat.

Vermutlich wird also 2.) ausgeführt aber wenn die FPR Rückroute in der FW fehlt oder ICMP dort geblockt ist scheitert der Reply. Irgendeiner der 3 o.a. Punkte ist falsch oder fehlerhaft.

Tip:

Im Zweifel mit der Switch Mirror Funktion den Port 23 spiegeln und dort mal einen Wireshark mitlaufen lassen.

Ich hatte übersehen sie zu deployen

Kann im Eifer des Gefechts schon mal passieren. 🤣Ich habe deshalb meine ACL folgendermaßen angepasst und meinem PBR für VLAN40 zugeordnet. Unerwarteter Weise konnte PC2 aber weiterhin die UI der Firewall aufrufen.

Das liegt daran das deine inverse ACL Maske falsch ist! Eine inverse Maske zu einer 32 Bit Hostmaske (255.255.255.255) lautet logischerweise 0.0.0.0 und nicht das was du da eingegeben hast, denn das wäre eine ebenfalls falsche inverse 31 Bit Maske.Im KlickiBunti muss man m.E. (geraten da kein GUI User) auch host statt net klicken.

Korrigiere das, dann klappt es auch mit der ACL.

Tip:

Du solltest das keineswegs nur Port bezogen auf den Port TCP 443 limitieren sondern auf ALLES. Kein Gast soll egal wie auf die FW IP zugreifen können! Also:

deny ip 192.168.40.0 0.0.0.255 192.168.95.1 0.0.0.0

Moin,

schön, dass Du nun einen Schritt weiter bist.

Laut der letzten Konfiguration hast Du ja jetzt nur ein PBR für das Subnetz 192.168.0.0/24.

Demnach dürfte jetzt dieses Subnetz über die FW in das Internet gehen.

Für das VLAN40 hast Du kein PBR aktiv. D.h. Geräte aus VLAN40 gehen über die statische Default-Route und somit über Deinen Router 1 (192.168.0.1) ins Internet.

Die ist eben genau dann nicht obsolet, wenn Du Geräte im VLAN40 über die FW ins Internet ausleiten willst. Ohne PBR greift die Default-Route.

VG,

Torsten

schön, dass Du nun einen Schritt weiter bist.

Laut der letzten Konfiguration hast Du ja jetzt nur ein PBR für das Subnetz 192.168.0.0/24.

Demnach dürfte jetzt dieses Subnetz über die FW in das Internet gehen.

Für das VLAN40 hast Du kein PBR aktiv. D.h. Geräte aus VLAN40 gehen über die statische Default-Route und somit über Deinen Router 1 (192.168.0.1) ins Internet.

Ich habe mir dann überlegt, wenn der Weg aus dem VLAN40 zum Transfernetz bereits bekannt ist, dann ist ja meine PBR obsolet bzw. doppelt gemoppelt. Sie würde ja ohnehin nur auf P2 (*95.1) der FW weiterleiten.

Die ist eben genau dann nicht obsolet, wenn Du Geräte im VLAN40 über die FW ins Internet ausleiten willst. Ohne PBR greift die Default-Route.

VG,

Torsten

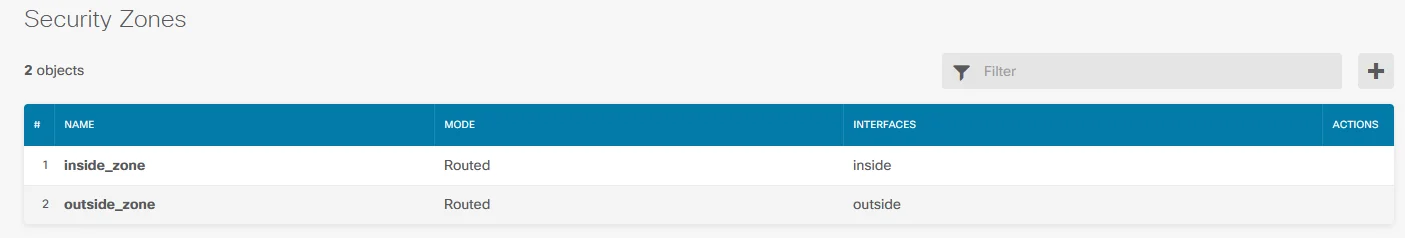

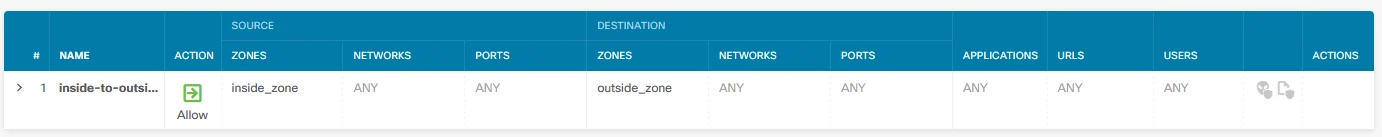

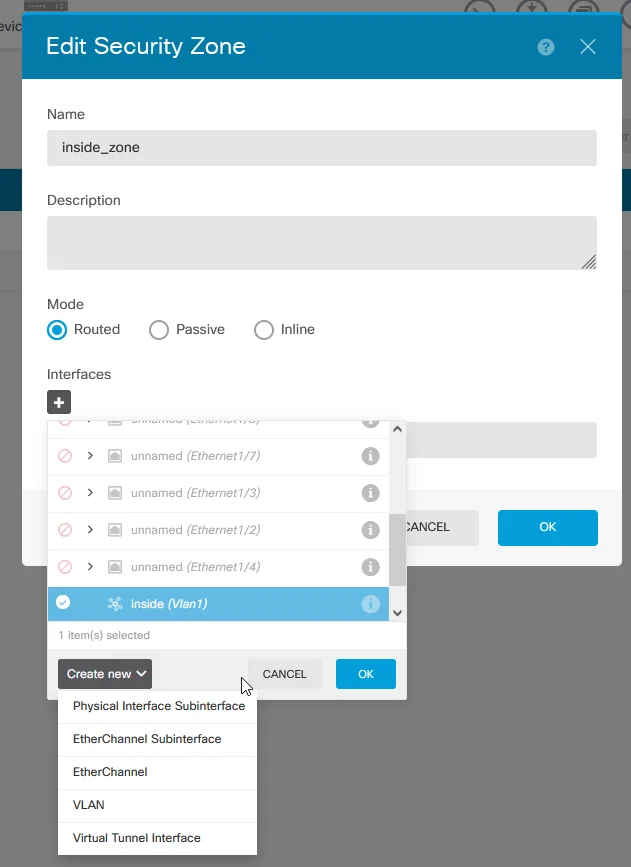

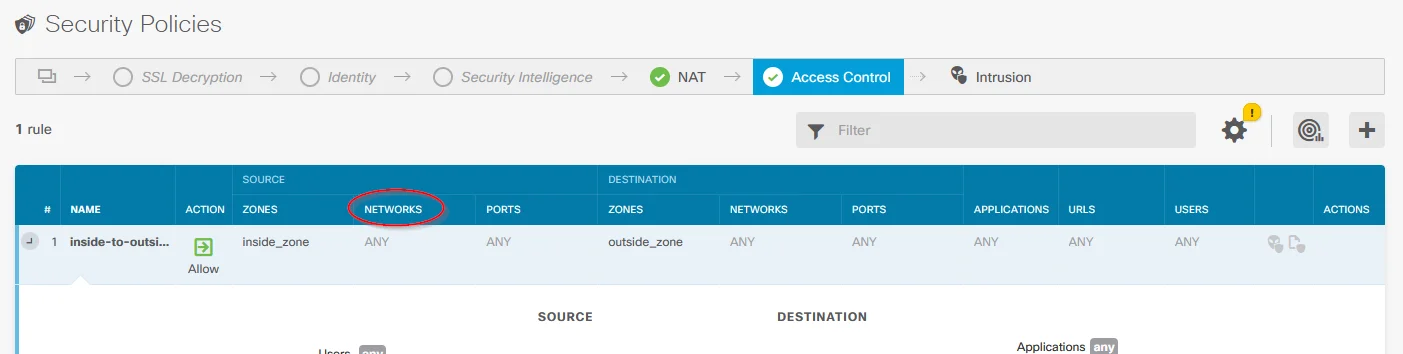

Zu Deiner Inside-Zone gehört zur Zeit nur das Interface VLAN1 (Transfernetz).

Wenn jetzt Datenverkehr aus dem VLAN40 kommt, dann ist die Source-Adresse ja 192.168.40.x

Die gehört aber nicht zur Inside-Zone und entsprechend gibt es auch keine Policy, die hier matched. Ergebnis: Ende-Gelände an der Firewall.

Wenn Du von der Firewall aus 8.8.8.8 anpingst, dann wird mit der Source-Adresse 192.168.95.1 gepingt. Die widerum gehort ja zur Inside-Zone und daher funktioniert das.

Wenn jetzt Datenverkehr aus dem VLAN40 kommt, dann ist die Source-Adresse ja 192.168.40.x

Die gehört aber nicht zur Inside-Zone und entsprechend gibt es auch keine Policy, die hier matched. Ergebnis: Ende-Gelände an der Firewall.

Wenn Du von der Firewall aus 8.8.8.8 anpingst, dann wird mit der Source-Adresse 192.168.95.1 gepingt. Die widerum gehort ja zur Inside-Zone und daher funktioniert das.

Einen fatalen Fehler hast du außer dem oben genannten zusätzlich noch in deiner VLAN40_to_FW ACL gemacht!!

Du erlaubst dort kein DNS, also TCP/UDP Port 53. Damit ist dann jegliche DNS Auflösung von Gast Clients mausetot und jeder Internet Zugriff via Browser scheitert was du mit dem nslookup Tool auf einem Testclient in der Eingabeaufforderung (Winblows) auch testen kannst. (Alternativ die bekannten HE.NET Tools aus den jeweiligen App Stores bei mobilen Endgeräten) Sicher nicht gewollt, oder?

Es wird nur bei den Browsern klappen die das betriebssystemeigene DNS umgehen und eigene, hartgecodete DoH Adressen innerhalb der Browser App nutzen. Darauf solltest du es aber nie ankommen lassen und logischerweise immer auch UDP/TCP 53 in dem Segment erlauben.

Also ein

permit udp 192.168.40.0 0.0.0.255 host 192.168.95.1 53 ace-priority 25

permit tcp 192.168.40.0 0.0.0.255 host 192.168.95.1 53 ace-priority 26

sofern die Firewall hier den üblichen Proxy DNS ins Internet spielt.

Ohne DNS kein Internet für die VLAN 40 Gäste!

Du erlaubst dort kein DNS, also TCP/UDP Port 53. Damit ist dann jegliche DNS Auflösung von Gast Clients mausetot und jeder Internet Zugriff via Browser scheitert was du mit dem nslookup Tool auf einem Testclient in der Eingabeaufforderung (Winblows) auch testen kannst. (Alternativ die bekannten HE.NET Tools aus den jeweiligen App Stores bei mobilen Endgeräten) Sicher nicht gewollt, oder?

Es wird nur bei den Browsern klappen die das betriebssystemeigene DNS umgehen und eigene, hartgecodete DoH Adressen innerhalb der Browser App nutzen. Darauf solltest du es aber nie ankommen lassen und logischerweise immer auch UDP/TCP 53 in dem Segment erlauben.

Also ein

permit udp 192.168.40.0 0.0.0.255 host 192.168.95.1 53 ace-priority 25

permit tcp 192.168.40.0 0.0.0.255 host 192.168.95.1 53 ace-priority 26

sofern die Firewall hier den üblichen Proxy DNS ins Internet spielt.

Ohne DNS kein Internet für die VLAN 40 Gäste!

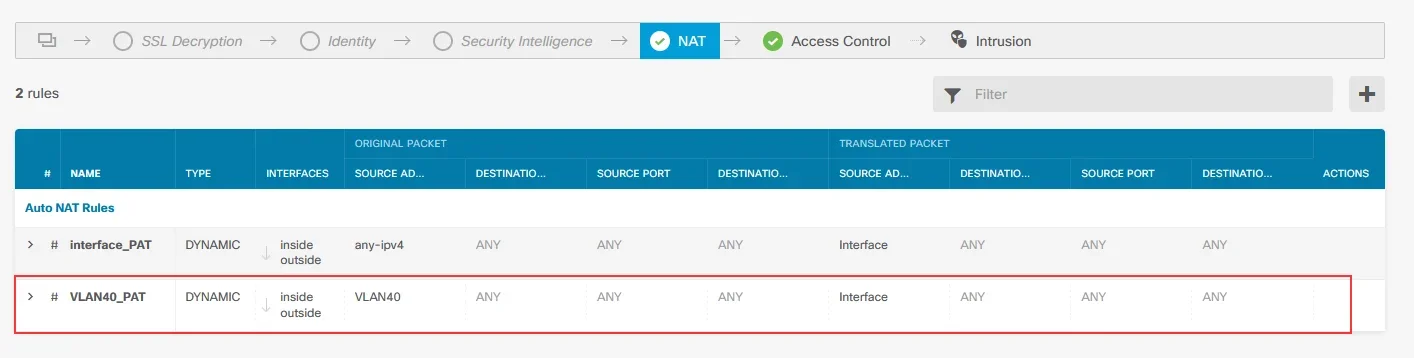

Müsste im GUI "Dynamic Auto PAT" sein.

cisco.com/c/en/us/td/docs/security/firepower/70/configuration/gu ...

cisco.com/c/en/us/td/docs/security/firepower/70/configuration/gu ...

Einziger Wehrmutstropfen

duden.de/rechtschreibung/Wermut"Wehren" muss man sich in der Regel beim Wermut trinken nicht! 🤣

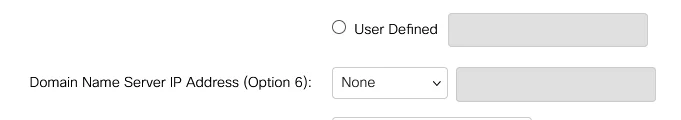

nslookup am PC liefert demnach leider auch noch kein Ergebnis

Bedeutet dann das du zusätzlich noch ein DNS Problem hast!- Welchen DNS Server zeigt dir nslookup denn am PC an den er nutzt und welchen er via DHCP gelernt hat (ipconfig -all)?

- Wenn das die Firewall ist ist DNS denn dort überhaupt aktiviert? Kannst du über die Diagnotics Tools der Firepower deren DNS Funktion checken?

- Prüfe ob es ein Regelwerk gibt das DNS Requests ggf. nur aus dem VLAN 1 erlaubt

Mit "heller Begeisterung" habe ich dann das serielle Terminal-Kabel gesucht und bin mit einem alten Laptop zum Switch gepilgert um das Problem zu beheben...

Daran erkennt man den Profi! 👏 👍Hier hatte ich für VLAN40 keinen DNS-Server hinterlegt.

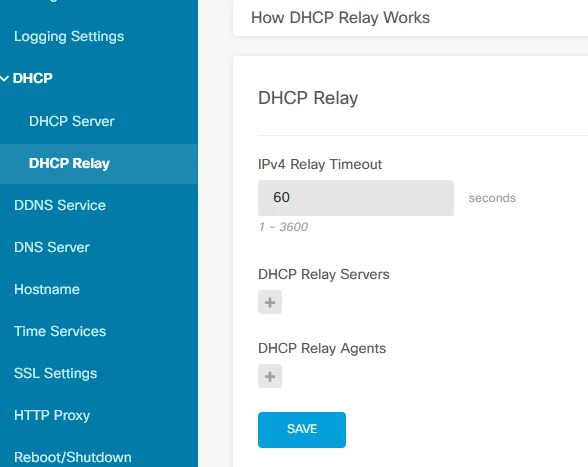

Du redest dann hier vom DHCP Server auf dem L3 Switch, richtig?? 🤔Die Firepower "sieht" dieses geroutete Netz ja nicht. Zudem ist ihr DHCP Server nicht Relay fähig im Vergleich zu einem Catalyst Switch.

Die ACL hat damit die Namensauflösung (wie konfiguriert) geblockt.

Ähhh... Nein, die dir gepostet ACL gibt ganz im Gegenteil DNS extra frei!! Hier hast du wohl etwas missverstanden?!permit udp 192.168.40.0 0.0.0.255 any host 192.168.95.1 domain ace-priority 25

permit tcp 192.168.40.0 0.0.0.255 any host 192.168.95.1 domain ace-priority 26

Irgendwie redest du jetzt wirr...?!

Wünschenswert wäre nämlich wenn ich am Switch gar keinen DNS-Server angeben müsste

Wie sollte das denn deiner Meinung nach gehen wenn der DHCP Server auf dem Switch den Client mit IP, Gateway und DNS Server Adresse bedienen muss.und er stattdessen von der FW durchgereicht wird.

Das würde auch gehen. Dann verwendest du keinen DHCP Server auf dem Switch sondern konfigurierst dort schlicht und einfach ein DHCP Relay (DHCP Helper Adresse) und forwardest den Request auf den DHCP Server der Firewall die dann einen entsprechenden VLAN 40 Scope haben muss. Das ist die übliche Vorgehensweise und best Practise in segmentierten Netzen die einen zentralen DHCP Server betreiben.Frühere Versionen der Firepower Firmware supportete kein Relay für ihren DHCP Server. Sieht aber so aus als ob sich das mittlerweile ggf. geändert hat:

cisco.com/c/de_de/support/docs/security/firepower-ngfw/200475-Co ...

Kann man aber nur hoffen das es nicht nur der Agent only ist auf dem FTD. Versuch macht klug!

Auf einem Cisco Router zu mindestens funktioniert dessen DHCP Server problemlos und fehlerfrei auch mit Relay!! 😉

Sollte das klappen benötigst du keinen DHCP Server mehr auf dem L3 Switch.

Wenn nicht musst du logischerweise den Switch DHCP Server bemühen das der IP, Gateway, DNS Server und DNS-Suffix mitgibt. Oder du verwendest einen separaten DNS Server. Dann idealerweise gleich einen mit Filter wie z.B. Adguard oder PiHole die dann auch gleich alle Clients Werbe- und Malware frei surfen lässt.

So wie ich die ACL interpretiere kann damit das 40er Netz den DNS-Request nur an die FW weiterleiten. Diese müsste dann die Namensauflösung übernehmen oder weiterleiten, korrekt?

Das ist absolut korrekt!Bei 2) Die DNS-Requests an 192.168.95.1 scheinen nicht auf

Scheinen tut die Sonne...?!? Was soll uns dieser kryptische Satz sagen??Versteht man das richtig dann sendest du einmal die PC DNS Requests an die 95.1 (FW) und einmal an 8.8.8.8. Google klappt, FW scheitert, richtig?

Zeigt ja dann das die FW ein DNS Problem hat bzw. arbeitet gar nicht als DNS. Oder...blockiert DNS Requests die nicht aus IP Netzen / Zonen kommen die an sie direkt angeschlossen sind.

Da musst du nochmal forschen... Letzteres wahrscheinlicher wenns aus den lokalen Netzen klappt mit ihr als DNS.

Ich verstehe aber noch nicht warum die Namensauflösung bei der Konfiguration 3 klappt

Eigentlich doch ganz logisch. Bei 3, also Google, fragt der PC den ja direkt und umgeht die FW komplett. Das das klappt ist dann klar sofern die 8.8.8.8 erreichbar ist als "das Internet" geht.2 und 4 nutzt ja als DNS die Firewall, die die DNS Auflösung aus den o.a. Gründen verweigert. Das Verhalten ist also erklär- und erwartbar.

DNS Trusted Source not enabled for Trust-any

Da sieht man schon das Elend... "DNS Trusted Source not enabled for Trust-any" bedeutet wie oben schon vermutet das nur lokale Netze "Trusted" sind. Das musst du auf die .40.0 /24 anpassen, dann sollte es klappen.

Ich denke der Switch könnte das...

Das ist richtig!Wenn du so oder so den DHCP Server zentral auf der FW pflegst wurde es ggf. Sinn machen dort einen Scope für das 40er Netz einzutragen und es via Relay zu bedienen. Wird sehr wahrscheinlich auch klappen.

Du solltest so oder so dieses Konzept zum Gastnetz (V40) Handling noch einmal in Ruhe überdenken...

Normalerweise legt man so ein Gastnetz niemals routingtechnisch mit auf einen L3 Switch der lokale Netze routet. Auch wenn man mit ACLs den Gasttraffic einschränkt hat man dies Netz aber immer L3-technisch direkt auf dem lokalen Router liegen. ACLs sind bekanntlich nicht stateful und ein Fehler da und man hat Gäste dann vielleicht auch einmal da wo man sie besser nicht haben möchte.

Wenn möglich ist es ggf. sinnvoller das VLAN 40 nur L2-technisch durch den Switch "durchzuschleifen" ohne ein L3 Interface dort. Dies migriert man dann auf die Firewall.

So hat man das L3 Forwarding des Gastnetzes direkt auf der Firewall und kann mit einem deutlich besseren Regelwerk, was auch stateful ist, den Gasttraffic einschränken.

Solche hybriden Designs sind üblicherweise Standard wenn man unsichere Netzsegmente transportieren muss. Nur mal so als Anregung...

Wenn es das denn nun war als Lösung bitte nicht vergessen deinen Thread hier dann auch als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?