SG300 mit VLAN für DMZ - ACL und Routing Probleme

Tach!

als Ersatz für zwei unmanaged Switches habe ich einen Cisco SG300-28 mit neuster Firmware (1.4.1.3) im Layer-3 Modus und eine PFsense Firewall mit 3 Ports wie folgt eingerichtet:

- 8 VLANs LAN an PFSense Port ETH0 (angeschlossen via VLAN Nr. 9)

- 1 VLAN DMZ an PFSense Port ETH2 (VLAN Nr. 8)

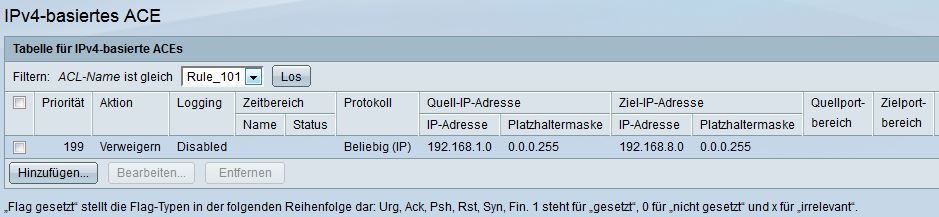

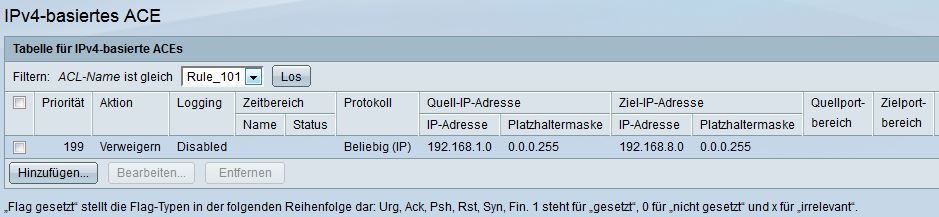

Alle Verbindungen funktionieren soweit. Allerdings ist noch das interne Routing im Switch auch für das DMZ-VLAN aktiv. Ich kann im Moment problemlos von einem DMZ-Rechner auf das LAN zugreifen. Weil das nicht sein soll, habe ich mittels IPv4 ACL/ACE das DMZ-VLAN ausgegrenzt; Beispiel VLAN1 => VLAN8.

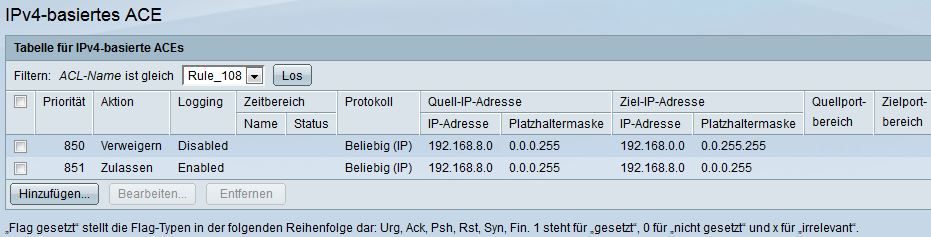

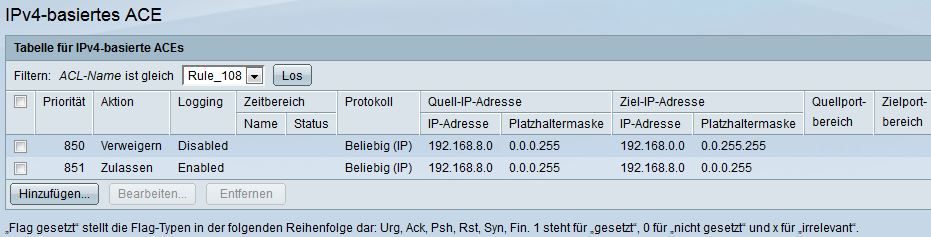

und VLAN8 => alle

Ab hier fängt mein Problem an:

Leider sperre ich damit jeglichen Zugriff auf die DMZ aus dem LAN heraus. Ich finde keine Option, um dem Switch zu sagen, dass das Routing zum DMZ-VLAN zwar gesperrt, aber dafür eine andere Route via Interface xyz (die PFSense) genommen werden soll.

Ich habe versucht, unter IP-Konfiguration => IPv4-Routen ein entsprechendes Routing einzurichten, aber da stehen bereits die automatischen Routen, die mit der IP-Zuweisung zu den VLANs erzeugt wurden. Diese können nicht gelöscht werden und eine weitere Route auf IP 192.168.8.0 ist dadurch nicht erlaubt.

Meine Fragen:

- ist mein Ansatz überhaupt richtig, eine DMZ auf diese Weise in einem Layer-3 Umfeld einzurichten?

=> Ich will das Routing nicht auf der PFSense haben, Layer-3 muss sein

=> Ich könnte die DMZ wieder an einem separaten Switch betreiben, aber dann kann ich die DMZ nicht an einem getrunkten Switch verwenden

- Gibt es Einstellungen, die ich übersehen habe?

Vielen Dank schonmal für's bis hierher lesen

als Ersatz für zwei unmanaged Switches habe ich einen Cisco SG300-28 mit neuster Firmware (1.4.1.3) im Layer-3 Modus und eine PFsense Firewall mit 3 Ports wie folgt eingerichtet:

- 8 VLANs LAN an PFSense Port ETH0 (angeschlossen via VLAN Nr. 9)

- 1 VLAN DMZ an PFSense Port ETH2 (VLAN Nr. 8)

Alle Verbindungen funktionieren soweit. Allerdings ist noch das interne Routing im Switch auch für das DMZ-VLAN aktiv. Ich kann im Moment problemlos von einem DMZ-Rechner auf das LAN zugreifen. Weil das nicht sein soll, habe ich mittels IPv4 ACL/ACE das DMZ-VLAN ausgegrenzt; Beispiel VLAN1 => VLAN8.

und VLAN8 => alle

Ab hier fängt mein Problem an:

Leider sperre ich damit jeglichen Zugriff auf die DMZ aus dem LAN heraus. Ich finde keine Option, um dem Switch zu sagen, dass das Routing zum DMZ-VLAN zwar gesperrt, aber dafür eine andere Route via Interface xyz (die PFSense) genommen werden soll.

Ich habe versucht, unter IP-Konfiguration => IPv4-Routen ein entsprechendes Routing einzurichten, aber da stehen bereits die automatischen Routen, die mit der IP-Zuweisung zu den VLANs erzeugt wurden. Diese können nicht gelöscht werden und eine weitere Route auf IP 192.168.8.0 ist dadurch nicht erlaubt.

Meine Fragen:

- ist mein Ansatz überhaupt richtig, eine DMZ auf diese Weise in einem Layer-3 Umfeld einzurichten?

=> Ich will das Routing nicht auf der PFSense haben, Layer-3 muss sein

=> Ich könnte die DMZ wieder an einem separaten Switch betreiben, aber dann kann ich die DMZ nicht an einem getrunkten Switch verwenden

- Gibt es Einstellungen, die ich übersehen habe?

Vielen Dank schonmal für's bis hierher lesen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 293401

Url: https://administrator.de/forum/sg300-mit-vlan-fuer-dmz-acl-und-routing-probleme-293401.html

Ausgedruckt am: 15.07.2025 um 12:07 Uhr

3 Kommentare

Neuester Kommentar

Hallo,

ich würde die Layer 3 Funktion vom Switch nicht nutzen, da Du ja die pfSense hast und die die VLANs managed.

Auf der Firewall kannst Du auch bequem die Regeln festlegen.

Da es ein Switch ist und kein Router / Firewall, ist auch eine Trennung der Netze nur begrenzt möglich.

DMZ / LAN sollte man normalerweise schon an unterschiedlichen Switches verwenden.

Gruß

ich würde die Layer 3 Funktion vom Switch nicht nutzen, da Du ja die pfSense hast und die die VLANs managed.

Auf der Firewall kannst Du auch bequem die Regeln festlegen.

Da es ein Switch ist und kein Router / Firewall, ist auch eine Trennung der Netze nur begrenzt möglich.

DMZ / LAN sollte man normalerweise schon an unterschiedlichen Switches verwenden.

Gruß