SonicWall Global VPN Client - integriertes UMTS - seletct PhoneBook entry

VPN Einwahl mit Notebook (ThinkPad) mit integrierter UMTS Karte nicht möglich

Hallo zusammen,

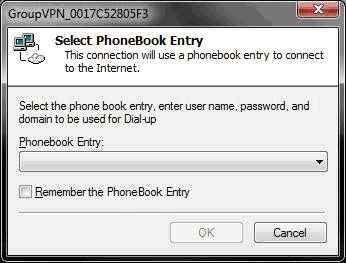

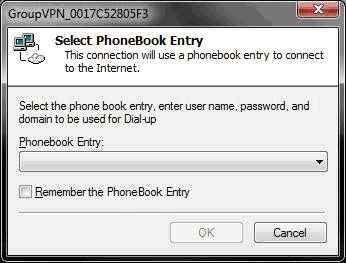

ich habe bis vor einigen Tagen sehr gut mit dem ThinkPad per integriertem UMTS und dem SonicWall Global VPN Client arbeiten können. Dann habe ich eine Konfigurations-Software für eine Alcatel Telefonanlage installiert und vorbei war´s mit dem ganzen, denn seit dem taucht bei dem Versuch der Einwahl die Abfrage nach einem PhoneBook entry auf. Per LAN oder WLAN funktioniert die Verbindung mit dem Client einwandfrei, nur mit der integrierten UMTS Karte macht er Stress. Aber genau darum habe ich ja ein Notebook mit integriertem UMTS gekauft... um es unterwegs mit der VPN Verbindung nutzen zu können und um diese Software Grütze mit den USB Sticks nicht mehr zu haben.

Bei den Einstellungen kann unter "Interface Selection" zwar auch LAN only auswählen, aber das bringt mich nicht weiter. Die PhoneBook Abfrage ist weg, aber ich komme natürlich trotzdem nicht ins VPN. Was muß man da tun?

Ich habe bereits die Telefonanlagen Software deinstalliert - ohne Erfolg

Systemwiederherstellung genutzt - ohne Erfolg

alles mögliche gegoogelt und probiert - ohne Erfolg

Hat hier jemand eine Idee?

Gruß & danke

Andreas

Hallo zusammen,

ich habe bis vor einigen Tagen sehr gut mit dem ThinkPad per integriertem UMTS und dem SonicWall Global VPN Client arbeiten können. Dann habe ich eine Konfigurations-Software für eine Alcatel Telefonanlage installiert und vorbei war´s mit dem ganzen, denn seit dem taucht bei dem Versuch der Einwahl die Abfrage nach einem PhoneBook entry auf. Per LAN oder WLAN funktioniert die Verbindung mit dem Client einwandfrei, nur mit der integrierten UMTS Karte macht er Stress. Aber genau darum habe ich ja ein Notebook mit integriertem UMTS gekauft... um es unterwegs mit der VPN Verbindung nutzen zu können und um diese Software Grütze mit den USB Sticks nicht mehr zu haben.

Bei den Einstellungen kann unter "Interface Selection" zwar auch LAN only auswählen, aber das bringt mich nicht weiter. Die PhoneBook Abfrage ist weg, aber ich komme natürlich trotzdem nicht ins VPN. Was muß man da tun?

Ich habe bereits die Telefonanlagen Software deinstalliert - ohne Erfolg

Systemwiederherstellung genutzt - ohne Erfolg

alles mögliche gegoogelt und probiert - ohne Erfolg

Hat hier jemand eine Idee?

Gruß & danke

Andreas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 155000

Url: https://administrator.de/forum/sonicwall-global-vpn-client-integriertes-umts-seletct-phonebook-entry-155000.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

3 Kommentare

Neuester Kommentar

Hallo Andreas,

Du hast leider nicht geschrieben wie du die UMTS Verbindung aufbaust, daher vermute ich das Du hierfür die

ThinkVantage Access Connection verwendest, richig ?

Mit der Access Connection habe ich den VPN Client nicht ans laufen bekommen,

erst nachdem ich unter Windows eine neue Wählverbindung für die UMTS Karte eingerichtet habe funktionierte der Client auch

mit der eingebauten UMTS Karte.

How to:

Systemsteuerung/ Telefon und Modem/ Modems/ Doppelklick auf das UMTS Modem und bei \"Erweitert\" folgenden Eintrag machen

+CGDCONT=1,"IP","web.vodafone.de" bei web.vodafone.de den entsprechenden APN Eintrag deines Providers verwenden.

Alle Fenster bestätigen und schließen

Netzwerk und Freigabecenter öffnen

"Neue Verbindung oder neues Netzwerk einrichten" \ "Wählverbindung einrichten" / weiter /

UMTS Modem auswählen

bei Einwahlrufnummer: *99# eintragen

unter Verbindungsname dem Kind einen Namen geben

Verbinden anklicken

Die neu erstellte Verbindung erscheint nun im Phonebook

und kann vom Global VPN Client verwendet werden.

Grüße

Andreas

Du hast leider nicht geschrieben wie du die UMTS Verbindung aufbaust, daher vermute ich das Du hierfür die

ThinkVantage Access Connection verwendest, richig ?

Mit der Access Connection habe ich den VPN Client nicht ans laufen bekommen,

erst nachdem ich unter Windows eine neue Wählverbindung für die UMTS Karte eingerichtet habe funktionierte der Client auch

mit der eingebauten UMTS Karte.

How to:

Systemsteuerung/ Telefon und Modem/ Modems/ Doppelklick auf das UMTS Modem und bei \"Erweitert\" folgenden Eintrag machen

+CGDCONT=1,"IP","web.vodafone.de" bei web.vodafone.de den entsprechenden APN Eintrag deines Providers verwenden.

Alle Fenster bestätigen und schließen

Netzwerk und Freigabecenter öffnen

"Neue Verbindung oder neues Netzwerk einrichten" \ "Wählverbindung einrichten" / weiter /

UMTS Modem auswählen

bei Einwahlrufnummer: *99# eintragen

unter Verbindungsname dem Kind einen Namen geben

Verbinden anklicken

Die neu erstellte Verbindung erscheint nun im Phonebook

und kann vom Global VPN Client verwendet werden.

Grüße

Andreas

Hallo,

Das beschriebene Problem kommt mir bekannt vor. Gerade mit Windows 7 und integrierten WWAN-Modems (HP Business-Notebooks) habe ich im letzten Jahr kaum eine erfolgreiche VPN-Einwahl via SonicWALL Global VPN Client hinbekommen. Wie auch bei dir erschien das Dialog-Feld, in welchem er nach einen Telefonbucheintrag fragt.

Ich habe die betroffenen Notebooks dann mit L2TP over IPSec ans VPN angebunden oder bei neueren SonicWALL-Modellen die NetExtender-Einwahl (SSL-VPN) verwendet. Letzteres ist allgemein schmerzfreier und meiner Erfahrung nach stabiler. Seit Februar gibt es (endlich) eine neue Version des Global VPN Clients. Mit dieser Version trat das oben genannte Problem bei uns nicht mehr auf.

Grüße

Das beschriebene Problem kommt mir bekannt vor. Gerade mit Windows 7 und integrierten WWAN-Modems (HP Business-Notebooks) habe ich im letzten Jahr kaum eine erfolgreiche VPN-Einwahl via SonicWALL Global VPN Client hinbekommen. Wie auch bei dir erschien das Dialog-Feld, in welchem er nach einen Telefonbucheintrag fragt.

Ich habe die betroffenen Notebooks dann mit L2TP over IPSec ans VPN angebunden oder bei neueren SonicWALL-Modellen die NetExtender-Einwahl (SSL-VPN) verwendet. Letzteres ist allgemein schmerzfreier und meiner Erfahrung nach stabiler. Seit Februar gibt es (endlich) eine neue Version des Global VPN Clients. Mit dieser Version trat das oben genannte Problem bei uns nicht mehr auf.

Grüße

Ich kenne einige Probleme im Zusammenhang mit UMTS und SONICWALL VPN.

In über 90% lag es bei uns daran das der Datenkanal der UMTS Leitung vom Provider komprimiert wird.

Wodurch sich die Authentifizierung zwar klappt - aber der Datenkanal nicht korrekt aufgebaut wird.

Um dies Problem zu beheben ist es zwingend Notwendig eine DFÜ Verbindung auf einen unkomprimierten

Kanal auf zu bauen. Kontaktiere deinen Provider zu diesem Problem. Bei Vodaphone gibt es eine PDF

mit der Nummer 6054.pdf welche diesen Fall beschreibt. Allerdings nur ungern heraus gegeben wird.

Konfiguriere dein UMTS Modem in den Settings wie dort beschrieben.

Leider ist die Lösung UMTS uns SONICWALL VPN ein extrem leidvolles und NERVTÖTENDES Thema.

So empfehle ich in den Settings der VPN Kanal Einstellungen von AUTOMATC auf LAN um zu stellen.

Da sonst IMMER zu erst eine Dial In Verbindung versucht wird auf zu bauen. Die intere Suchreihenfolge

bei Automatic lautet:

1) DIAL IN

2) Lan

Dh. wer nicht auf LAN umstellt - wird immer gegen die Dial In abfrage knallen welche normalerweise nicht

notwendig ist. Oder besser gesagt seltener vorkommt.

Ein Weiteres Problem kam mit dem HP Connection Manager zustande. Ich konnte einen direkten

Konflikt feststellen sobald dieser lief. Lösung: Entferne diesen Manager aus deinem Systemstart.

Boote neu und versuche es erneut. Achte darauf das dieser NICHT läuft. Das gleiche gilt auch für Intel

Network Manager. Auch diese haben bereits bei mir zu Konflikten mit dem Aufbau von VPN über UMTS geführt.

Wichtig ist auch, das dein Notebook wenn du eine Firmen IP über DHCP FEST zu weist - deine reguläre

IP deiner Lankarte auf DHCP einstellst. Denn das Protokoll bau so auf das mit dem durchtunneln die Feste

DHCP Adresse von dem Netzwerk an dein Notebook weiter gereicht wird. Weist du deinem Notebook eine

FESTE IP zu - kann keine IP mehr bezogen werden (is klaro da ja bereits vergeben). Dies äußert sich blödesten

Falles so das du siehst das deine Firewall die Authentifizierung durchläuft. Und meldet Status: Verbunden.

Dies ist trügerisch. Denn es bedeutet nur das die Firewall alles Akzeptiert hat - nicht das der Kanal auch weiter

getunnelt wurde. Und ein zweiwege Handshake PC -> Netzwerk, Netzwerk -> PC korrekt aufgebaut wurde.

An der Stelle sei einmal auch eine Warnung ausgesprochen an ALLE Nutzer von Sonicwall VPN. Ich stieß bei

meinen Recherchen auf eine hefige Sicherheitslücke. Dazu ein kleines Beispiel:

AD loggt sich als lokaler Admin über einem PC an unter dem Namen: Müller.

Der AD hat irgendwoher den Preshared Key erhalten und weil der Admin gepennt hat kann der AD nach belieben

lokale Nutzerkonten einrichten da er Lokaler Admin ist. Dieser Fall ist milde gesagt für sich schon Heikel, aber

schlicht Inkompetenz - der Administratoren. Das kommt durch aus mal vor auch wenns nicht so sein sollte.

So und nun kommt es: Der AD weis das Herr Müller als Chef der Firma so dumm war sich Administrative Rechte

im Netzwerk zu geben. Weil - ja weil er glaubt er wisse was er tue. Der AD kennt seinen Chef - weis das er Zugriff

auf alles hat. Loggt sich mit seinem regulären AD VPN Zugang aber mit dem Konto Müller ein - und hat nun den

selben NTFS Zugangs Befugnisse auf Ordner wie Herr Müller.

Da bei dem VPN Zugang keinerlei Domänen Authentifizierung stattfindet da diese nur beim Login und Logout

stattfindet hand habt Microsoft den Lokalen user MÜLLER als den im Netzwerk bekannten vorhandenen Account

und weist ihm die NTFS rechte zu. Sollte also Herr Müller in einer Gruppe sein die "Streng geheim" heißt - kann

der AD nun in aller Ruhe diesen Ordner durchstöbern.. Während er unter anderen Namen deren Berechtigung und

Zugehörigkeit erhallten würde. (Frau Kunz, FINANZ Buchhaltung hat Zugriff auf z.B. Einen Netzwerk Ordner:

Inkasso oder besser noch: Lohnsteuer & Verdienst, so hätte er nun darauf Zugriff)

Ich rate daher JEDER FIRMA die diese Software einsetzt DRINGEND dazu ihre Sicherheitsrichtlinien zu überprüfen.

Ob diese Sicherheitslücke existiert. Is ne Sache von 5 Minuten und man kann beruhigt schlafen. Bin darüber gestolpert

als ich ein Windows 8.1 Tablet als HOME Version in unser Domänen Netz einbinden wollte. Ja ihr habt richtig gelesen.

Das Tablet befand sich NIE in der Domäne und hatte auch keine korrekte User Verwaltung auf Grund der Home Edition..

und dennoch konnte ich dank des VPN auf die Netzwerkfreigaben zugreifen.

Lösung:

1) Nenne deinen Domänen Admin niemals = ADMINISTRATOR, ADMIN oder vergleichbar.

2) Lasse keine USER als Domänen Admin arbeiten und halte den Name des Domänen Admin geheim!

3) Lasse nicht zu das Laptop oder Tablet Nutzer lokale Admins sind.

4) Der Preshared Key ist TOP SECRET und darf NIEMANDEM weiter genannt werden. Auch nicht aus Notfall Gründen.

5) Allgemeine Gruppen Freigaben wie "Jeder" sind möglichst zu vermeiden.

6) Sicherheitsrelevante Dokumente (Word Excel PDF) nach Möglichkeit zusätzlich mit Passwort vor unbefugtem Zugriff zu schützen.

Aus Sicherheitsgründen nenne ich einen Schutzmechanismus nicht der einen solchen Angreifer ausbremst und seitens Microsoft

eingebaut wurde. Soll ja keine Anleitung sein..

Ob dies Verhalten nur bei dem Tablet auftrat oder nur bei Windows 8.1 und bei Windows 7 nicht.. nun ich wollte

nichts riskieren. Hab gehandelt. Allerdings finde ich es Knüppel Dick das die Nutzer die NTFS freigaben der Dömänen Accounts

erben. Auch wenn es Locale Accounts sind & das Gerät NIE in die Domäne integriert wurde.

In über 90% lag es bei uns daran das der Datenkanal der UMTS Leitung vom Provider komprimiert wird.

Wodurch sich die Authentifizierung zwar klappt - aber der Datenkanal nicht korrekt aufgebaut wird.

Um dies Problem zu beheben ist es zwingend Notwendig eine DFÜ Verbindung auf einen unkomprimierten

Kanal auf zu bauen. Kontaktiere deinen Provider zu diesem Problem. Bei Vodaphone gibt es eine PDF

mit der Nummer 6054.pdf welche diesen Fall beschreibt. Allerdings nur ungern heraus gegeben wird.

Konfiguriere dein UMTS Modem in den Settings wie dort beschrieben.

Leider ist die Lösung UMTS uns SONICWALL VPN ein extrem leidvolles und NERVTÖTENDES Thema.

So empfehle ich in den Settings der VPN Kanal Einstellungen von AUTOMATC auf LAN um zu stellen.

Da sonst IMMER zu erst eine Dial In Verbindung versucht wird auf zu bauen. Die intere Suchreihenfolge

bei Automatic lautet:

1) DIAL IN

2) Lan

Dh. wer nicht auf LAN umstellt - wird immer gegen die Dial In abfrage knallen welche normalerweise nicht

notwendig ist. Oder besser gesagt seltener vorkommt.

Ein Weiteres Problem kam mit dem HP Connection Manager zustande. Ich konnte einen direkten

Konflikt feststellen sobald dieser lief. Lösung: Entferne diesen Manager aus deinem Systemstart.

Boote neu und versuche es erneut. Achte darauf das dieser NICHT läuft. Das gleiche gilt auch für Intel

Network Manager. Auch diese haben bereits bei mir zu Konflikten mit dem Aufbau von VPN über UMTS geführt.

Wichtig ist auch, das dein Notebook wenn du eine Firmen IP über DHCP FEST zu weist - deine reguläre

IP deiner Lankarte auf DHCP einstellst. Denn das Protokoll bau so auf das mit dem durchtunneln die Feste

DHCP Adresse von dem Netzwerk an dein Notebook weiter gereicht wird. Weist du deinem Notebook eine

FESTE IP zu - kann keine IP mehr bezogen werden (is klaro da ja bereits vergeben). Dies äußert sich blödesten

Falles so das du siehst das deine Firewall die Authentifizierung durchläuft. Und meldet Status: Verbunden.

Dies ist trügerisch. Denn es bedeutet nur das die Firewall alles Akzeptiert hat - nicht das der Kanal auch weiter

getunnelt wurde. Und ein zweiwege Handshake PC -> Netzwerk, Netzwerk -> PC korrekt aufgebaut wurde.

An der Stelle sei einmal auch eine Warnung ausgesprochen an ALLE Nutzer von Sonicwall VPN. Ich stieß bei

meinen Recherchen auf eine hefige Sicherheitslücke. Dazu ein kleines Beispiel:

AD loggt sich als lokaler Admin über einem PC an unter dem Namen: Müller.

Der AD hat irgendwoher den Preshared Key erhalten und weil der Admin gepennt hat kann der AD nach belieben

lokale Nutzerkonten einrichten da er Lokaler Admin ist. Dieser Fall ist milde gesagt für sich schon Heikel, aber

schlicht Inkompetenz - der Administratoren. Das kommt durch aus mal vor auch wenns nicht so sein sollte.

So und nun kommt es: Der AD weis das Herr Müller als Chef der Firma so dumm war sich Administrative Rechte

im Netzwerk zu geben. Weil - ja weil er glaubt er wisse was er tue. Der AD kennt seinen Chef - weis das er Zugriff

auf alles hat. Loggt sich mit seinem regulären AD VPN Zugang aber mit dem Konto Müller ein - und hat nun den

selben NTFS Zugangs Befugnisse auf Ordner wie Herr Müller.

Da bei dem VPN Zugang keinerlei Domänen Authentifizierung stattfindet da diese nur beim Login und Logout

stattfindet hand habt Microsoft den Lokalen user MÜLLER als den im Netzwerk bekannten vorhandenen Account

und weist ihm die NTFS rechte zu. Sollte also Herr Müller in einer Gruppe sein die "Streng geheim" heißt - kann

der AD nun in aller Ruhe diesen Ordner durchstöbern.. Während er unter anderen Namen deren Berechtigung und

Zugehörigkeit erhallten würde. (Frau Kunz, FINANZ Buchhaltung hat Zugriff auf z.B. Einen Netzwerk Ordner:

Inkasso oder besser noch: Lohnsteuer & Verdienst, so hätte er nun darauf Zugriff)

Ich rate daher JEDER FIRMA die diese Software einsetzt DRINGEND dazu ihre Sicherheitsrichtlinien zu überprüfen.

Ob diese Sicherheitslücke existiert. Is ne Sache von 5 Minuten und man kann beruhigt schlafen. Bin darüber gestolpert

als ich ein Windows 8.1 Tablet als HOME Version in unser Domänen Netz einbinden wollte. Ja ihr habt richtig gelesen.

Das Tablet befand sich NIE in der Domäne und hatte auch keine korrekte User Verwaltung auf Grund der Home Edition..

und dennoch konnte ich dank des VPN auf die Netzwerkfreigaben zugreifen.

Lösung:

1) Nenne deinen Domänen Admin niemals = ADMINISTRATOR, ADMIN oder vergleichbar.

2) Lasse keine USER als Domänen Admin arbeiten und halte den Name des Domänen Admin geheim!

3) Lasse nicht zu das Laptop oder Tablet Nutzer lokale Admins sind.

4) Der Preshared Key ist TOP SECRET und darf NIEMANDEM weiter genannt werden. Auch nicht aus Notfall Gründen.

5) Allgemeine Gruppen Freigaben wie "Jeder" sind möglichst zu vermeiden.

6) Sicherheitsrelevante Dokumente (Word Excel PDF) nach Möglichkeit zusätzlich mit Passwort vor unbefugtem Zugriff zu schützen.

Aus Sicherheitsgründen nenne ich einen Schutzmechanismus nicht der einen solchen Angreifer ausbremst und seitens Microsoft

eingebaut wurde. Soll ja keine Anleitung sein..

Ob dies Verhalten nur bei dem Tablet auftrat oder nur bei Windows 8.1 und bei Windows 7 nicht.. nun ich wollte

nichts riskieren. Hab gehandelt. Allerdings finde ich es Knüppel Dick das die Nutzer die NTFS freigaben der Dömänen Accounts

erben. Auch wenn es Locale Accounts sind & das Gerät NIE in die Domäne integriert wurde.