Sonicwall NSA 240 Windows 2003 Server Proxy

Ich brauche Hilfe zur Einrichtung einer SonicWall

Hallo,

ich habe folgendes Problem, ich habe eine SonicWall einen Windows 2003 SBS Server mir installiertem Jana Proxy und einen HP Switch.

Ich würde gerne die Route der Clients auf den Proxy Server umleiten allerdings habe ich wenig Erfahrung im Bereich Routing usw.

Ich habe mir schon folgende Anleitung angeschaut "Routing mit 2 Netzwerkkarten unter Windows u. Linux

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

ich denke ich komme auch soweit klar nur finde ich ist diese Sonicwall ziemlich kompliziert und hat viele Begriffe die mir nicht viel sagen.

Ich hoffe meine Frage ist nicht zu allgemein, aber könnte mir vielleicht sagen wie cih die Sonicwall konfigureieren muss um den Datenverkehr auf den Windows 2003 Server Proxy umzuleiten.

Vielen Dank

Gruß

Michael

Hallo,

ich habe folgendes Problem, ich habe eine SonicWall einen Windows 2003 SBS Server mir installiertem Jana Proxy und einen HP Switch.

Ich würde gerne die Route der Clients auf den Proxy Server umleiten allerdings habe ich wenig Erfahrung im Bereich Routing usw.

Ich habe mir schon folgende Anleitung angeschaut "Routing mit 2 Netzwerkkarten unter Windows u. Linux

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

ich denke ich komme auch soweit klar nur finde ich ist diese Sonicwall ziemlich kompliziert und hat viele Begriffe die mir nicht viel sagen.

Ich hoffe meine Frage ist nicht zu allgemein, aber könnte mir vielleicht sagen wie cih die Sonicwall konfigureieren muss um den Datenverkehr auf den Windows 2003 Server Proxy umzuleiten.

Vielen Dank

Gruß

Michael

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 161009

Url: https://administrator.de/forum/sonicwall-nsa-240-windows-2003-server-proxy-161009.html

Ausgedruckt am: 12.07.2025 um 09:07 Uhr

20 Kommentare

Neuester Kommentar

Proxy hat nichts mit Routing zu tun, gib den Proxy in den Gruppenrichtlinien an und gut ist.

Die Firewall sollte nur dem Proxy den Internetzugriff erlauben (mit Ausnahmen für Server und "Admin-IPs"). Firefox und Co. greifen normalerweise auf IE-Proxy-Einstellungen zurück.

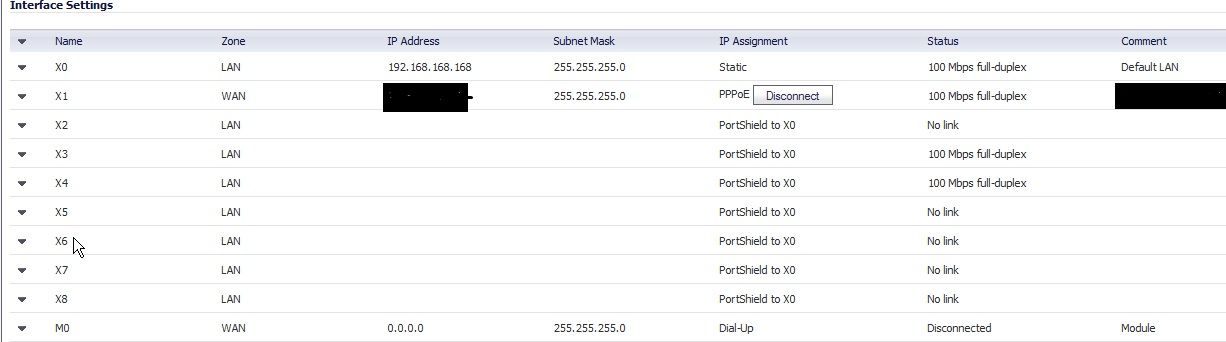

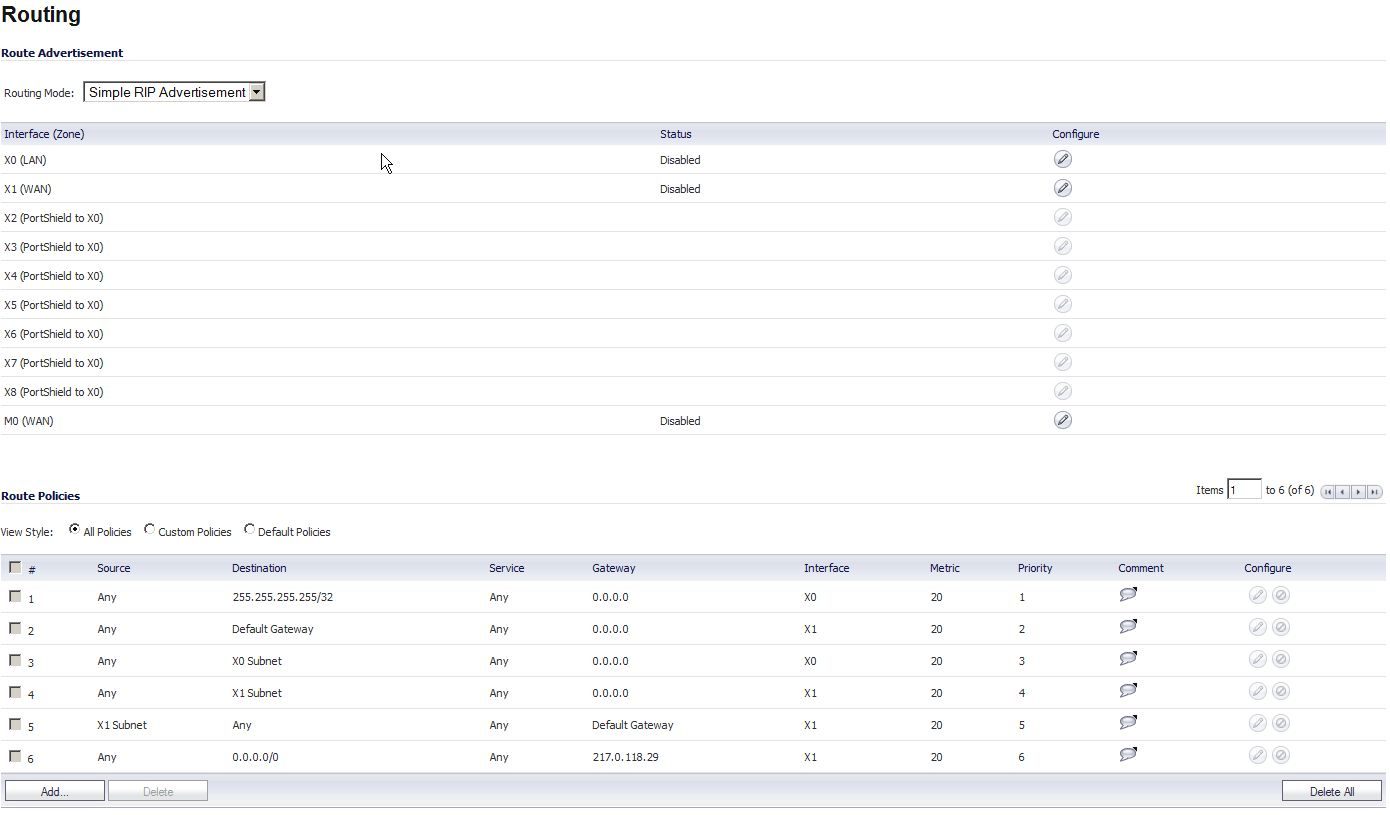

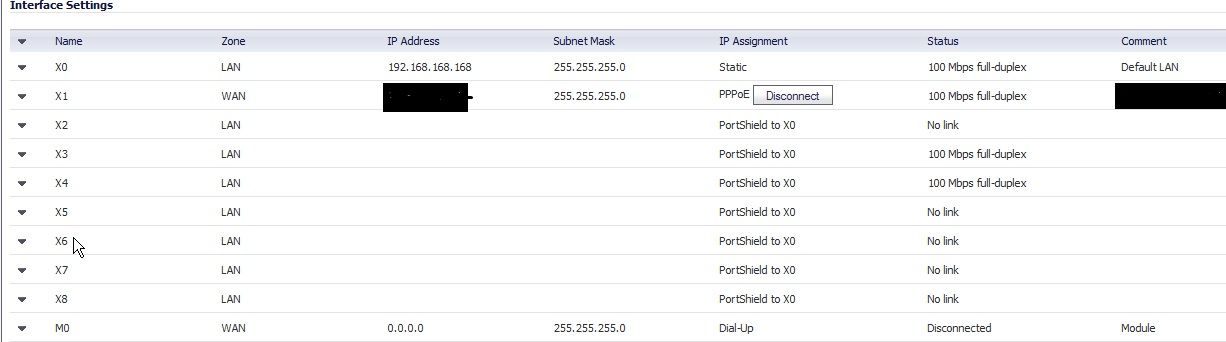

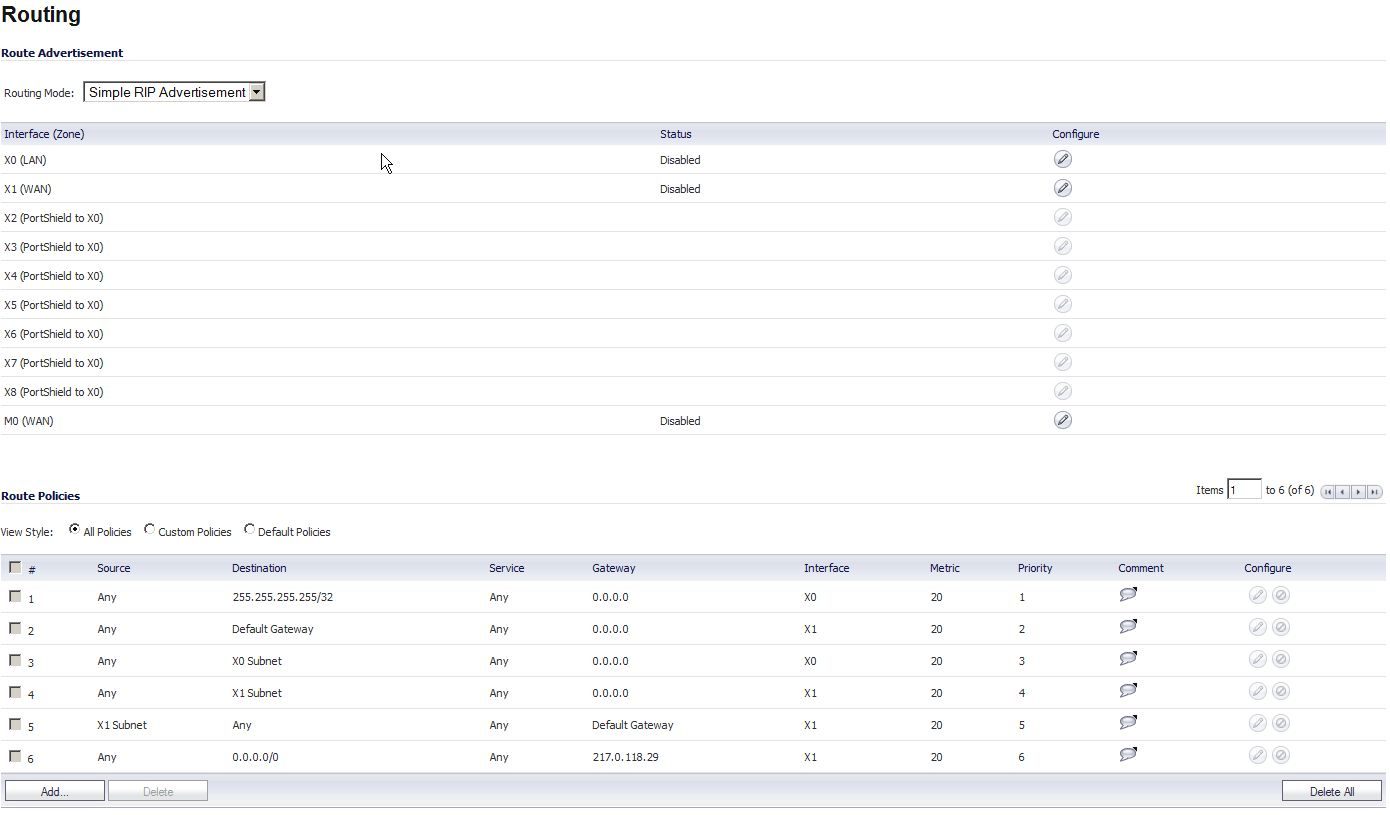

Poste doch mal einen Screenshot mit den Policies.

Aussehen könnte es so:

Objekt oder Gruppe "Server" erstellen (Inhalt: deren IP-Adressen)

Objekt Proxy erstellen (Inhalt: seine IP)

Regeln (die Reihenfolge ist entscheidend):

Source: Server

Destination : any (oder WAN)

Service: any

Action: allow

Source: Proxy

Destination: any (oder WAN)

Service: 80, 443, 21 (http, https, ftp)

Action: allow

Source: any local (oder LAN)

Destination: any (oder WAN)

Service: any

Action: deny

Aussehen könnte es so:

Objekt oder Gruppe "Server" erstellen (Inhalt: deren IP-Adressen)

Objekt Proxy erstellen (Inhalt: seine IP)

Regeln (die Reihenfolge ist entscheidend):

Source: Server

Destination : any (oder WAN)

Service: any

Action: allow

Source: Proxy

Destination: any (oder WAN)

Service: 80, 443, 21 (http, https, ftp)

Action: allow

Source: any local (oder LAN)

Destination: any (oder WAN)

Service: any

Action: deny

Es wäre ratsam, die Einrichtung jemanden machen zu lassen, der sich wenigstens ein bisschen damit auskennt. Dabei dann über die Schulter schauen und lernen. Alle haben mal klein angefangen...

Gruß

Steffen

Hallo,

1) Die Allow-Regel muss über der Deny-Regel stehen, da das Regelwerk von oben nach unten abgearbeitet wird.

2) Die Allow-Regel greift nur, wenn der Admin-PC auch selbst direkt ins Internet geht. Wenn er einen Proxy benutzt, muss dieser Surfen dürfen.

3) Gern vergessen wird die Namensauflösung. In einer Win-Domäne erfolgen die Namensauflösungen über die internen DNS-Server. Diese DNS-Server müssen nach extern DNS-Auflösungen machen dürfen, um Hosts externer Domänen über die DNS-Forwarder auflösen zu können.

Im Übrigen hat die Sonicwall ein brauchbares Realtime-Log...

Gruß

sk

1) Die Allow-Regel muss über der Deny-Regel stehen, da das Regelwerk von oben nach unten abgearbeitet wird.

2) Die Allow-Regel greift nur, wenn der Admin-PC auch selbst direkt ins Internet geht. Wenn er einen Proxy benutzt, muss dieser Surfen dürfen.

3) Gern vergessen wird die Namensauflösung. In einer Win-Domäne erfolgen die Namensauflösungen über die internen DNS-Server. Diese DNS-Server müssen nach extern DNS-Auflösungen machen dürfen, um Hosts externer Domänen über die DNS-Forwarder auflösen zu können.

Im Übrigen hat die Sonicwall ein brauchbares Realtime-Log...

Gruß

sk

Zitat von @MichaelBSW:

zu 3) da könnte etwas dran sein, weißt du was ich da am Windows2003 Server einstellen muß bzw. dann muss der

Server wahrscheinlich auch erstmal eine Allow Regel bekommen, oder?

zu 3) da könnte etwas dran sein, weißt du was ich da am Windows2003 Server einstellen muß bzw. dann muss der

Server wahrscheinlich auch erstmal eine Allow Regel bekommen, oder?

Ausgehend von der Annahme, dass die DNS-Konfig vorher korrekt war, muss am Server nichts geändert werden. Auf der Firewall muss lediglich DNS vom Server zum WAN zugelassen werden.

Gruß

Steffen

Du sollstest die Server nicht so einschränken, lass sie ruhig alles dürfen. Denn du brauchst nicht nur DNS, sondern NTP, Windows-Updates, tracert, ping... usw.

@spytnik Naja das sehe ich etwas anders. Also recht hast du damit das Sie mehr als DNS brauchen, aus meiner sicht sind das in der Regel: NTP (wenn man keinen internen hat, mit einer Domäne aber hat man einen, trotzdem ist es bequem NTP für alle freizugeben, (nur für Proxyserver: FTP, HTTP, HTTPS), (nur für Mailserver: IMAP, POP3, SMTP), Elster, HBCI

Tracert, Ping usw sind ja nur Dienste die das ganze bequemer machen, aber nicht wirklich notwendig sind. Da er die aber dem Admin PC freigegeben hat reicht das völlig aus.

Das Problem wenn du alles offen lässt ist wenn du dir mal nen Wurm einfängst dürfen alle PCs mit Port 25 raus blasen und das will man 1. nicht und 2. hab ich es (zugegeben in Holland) schon erlebt das die den ganzen Internetzugang abgeschaltet haben weil so viel Spam aus dem Kundennetz kam.

Also die devise ist, so wenig wie möglich, so viel wie nötig.

Tracert, Ping usw sind ja nur Dienste die das ganze bequemer machen, aber nicht wirklich notwendig sind. Da er die aber dem Admin PC freigegeben hat reicht das völlig aus.

Das Problem wenn du alles offen lässt ist wenn du dir mal nen Wurm einfängst dürfen alle PCs mit Port 25 raus blasen und das will man 1. nicht und 2. hab ich es (zugegeben in Holland) schon erlebt das die den ganzen Internetzugang abgeschaltet haben weil so viel Spam aus dem Kundennetz kam.

Also die devise ist, so wenig wie möglich, so viel wie nötig.

Naja, der Mailserver bleibt dann ja noch als möglicher Spamversender. Außerdem synchronisieren sich die Clients in einer Domäne mit dem PDC, und nicht mit dem Internet.  Aber Recht hast du...

Aber Recht hast du...