Sophos UTM Routing zwischen Interfaces

Hallo zusammen,

ich brauche mal wieder eure Hilfe.

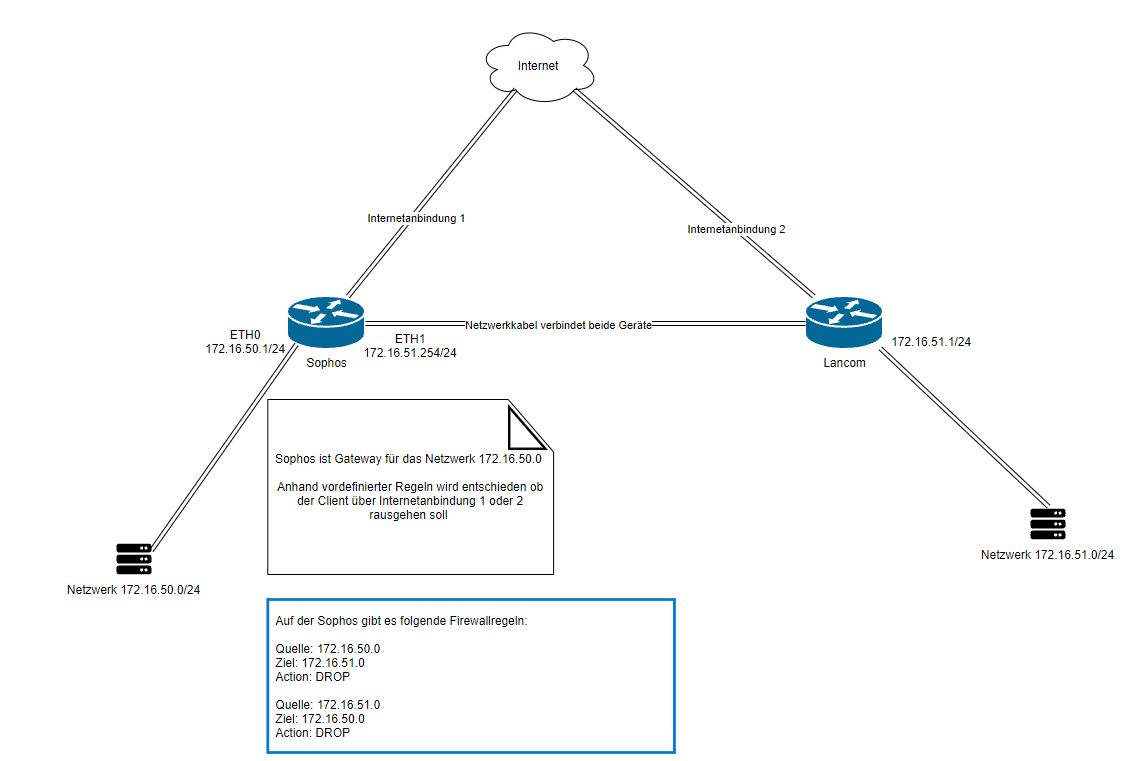

An einem Außenstandort haben wir eine Sophos SG UTM (IP:172.16.50.1/24) im Einsatz.

Dort habe ich ein neues Interface angelegt. Das Interface hat die IP: 172.16.51.2/24

Default Gateway für dieses Interface ist die 172.16.51.1/24.

Die 172.16.51.1 ist ein Lancom Router an dem der Internetanschluss letztlich konfiguriert ist.

Nun ist es so, dass ich durch das Anlegen des Interfaces Zugriff vom Netz 172.16.50.X auf das gesamte 172.16.51.X Netz habe.

Das möchte ich nur ungern.

Die Idee war, lediglich das Surfen über diesen Anschluss zu ermöglichen.

Ich habe bereits versucht mit Firewall Regeln den Zugriff zu verbieten. Allerdings erfolglos...

Welche Möglichkeiten habe ich noch um das zu realisieren?

Besten Dank für eure Tipps.

ich brauche mal wieder eure Hilfe.

An einem Außenstandort haben wir eine Sophos SG UTM (IP:172.16.50.1/24) im Einsatz.

Dort habe ich ein neues Interface angelegt. Das Interface hat die IP: 172.16.51.2/24

Default Gateway für dieses Interface ist die 172.16.51.1/24.

Die 172.16.51.1 ist ein Lancom Router an dem der Internetanschluss letztlich konfiguriert ist.

Nun ist es so, dass ich durch das Anlegen des Interfaces Zugriff vom Netz 172.16.50.X auf das gesamte 172.16.51.X Netz habe.

Das möchte ich nur ungern.

Die Idee war, lediglich das Surfen über diesen Anschluss zu ermöglichen.

Ich habe bereits versucht mit Firewall Regeln den Zugriff zu verbieten. Allerdings erfolglos...

Welche Möglichkeiten habe ich noch um das zu realisieren?

Besten Dank für eure Tipps.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1402631481

Url: https://administrator.de/forum/sophos-utm-routing-zwischen-interfaces-1402631481.html

Ausgedruckt am: 15.07.2025 um 17:07 Uhr

5 Kommentare

Neuester Kommentar

Der Lancom benötigt dann eine statische Route: Zielnetz: 172.16.50.0, Maske: 255.255.255.0, Gateway: 172.16.51.2

Der kundige Netzwerk Admin legt ein Regelwerk entweder in der UTM oder dem Lancom (oder beidem) an je nach Absender IP was dann den Zugriff auf das .51.0er Netz verhindert ?!

Wo ist denn nun dein wirkliches Problem ? Genau dafür ist doch eine Firewall da ?!

Dein Netz ist zudem schwer zu verstehen weil du keinerlei Aussage machst ob die Sophos lediglich in einer Router_Kaskade betrieben wird oder wie das ganze Konstrukt generell betrieben wird bzw. WER WOHIN routen darf und wer nicht.

Es würde sicher allen helfen wenn du eine kurze Skizze posten würdest die das etwas besser verdeutlich und verständlicher macht !

Anlegen des Interfaces Zugriff vom Netz 172.16.50.X auf das gesamte 172.16.51.X Netz habe.

Wozu hast du eine Firewall ??Der kundige Netzwerk Admin legt ein Regelwerk entweder in der UTM oder dem Lancom (oder beidem) an je nach Absender IP was dann den Zugriff auf das .51.0er Netz verhindert ?!

Wo ist denn nun dein wirkliches Problem ? Genau dafür ist doch eine Firewall da ?!

Dein Netz ist zudem schwer zu verstehen weil du keinerlei Aussage machst ob die Sophos lediglich in einer Router_Kaskade betrieben wird oder wie das ganze Konstrukt generell betrieben wird bzw. WER WOHIN routen darf und wer nicht.

Es würde sicher allen helfen wenn du eine kurze Skizze posten würdest die das etwas besser verdeutlich und verständlicher macht !

Aber das ist ja nun der Simplesten einer...

An der Sophos etabliert man eine INboud Firewall Regel an ETH0

Bzw. wenn es beidseitg gelten soll ebenso eine INboud Firewall Regel an ETH1

An der Sophos etabliert man eine INboud Firewall Regel an ETH0

- DENY IP Source: 172.16.50.0 /24 Destination: 172.16.51.0 /24

- PERMIT IP Source: 172.16.50.0 /24 Destination: ANY

Bzw. wenn es beidseitg gelten soll ebenso eine INboud Firewall Regel an ETH1

- DENY IP Source: 172.16.51.0 /24 Destination: 172.16.50.0 /24

- PERMIT IP Source: 172.16.51.0 /24 Destination: ANY

Moin,

unter Unständen reicht es auch aus, gar keine Regel für das „Transfernetz“ anzulegen, denn dann ist eh alles geblockt.

Du legst eine Regel an, die lautet:

Source: Network 172.16.50.0

Service: Any

Destination: „Internet IPv4 & Internet IPv6“

Dann dürften alle Nicht-RFC1918 (unter noch ein paar andere Sonderlocken) automatisch den Weg ins WWW finden; sofern die Routen stimmen…

Gruß

em-pie

unter Unständen reicht es auch aus, gar keine Regel für das „Transfernetz“ anzulegen, denn dann ist eh alles geblockt.

Du legst eine Regel an, die lautet:

Source: Network 172.16.50.0

Service: Any

Destination: „Internet IPv4 & Internet IPv6“

Dann dürften alle Nicht-RFC1918 (unter noch ein paar andere Sonderlocken) automatisch den Weg ins WWW finden; sofern die Routen stimmen…

Gruß

em-pie