Spanning Tree Packete verwerfen am Switch

Hallo zusammen

Ich habe hier das Problem, dass die Zentrale Informatik ihre Switches (Cisco glaube ich) so konfiguriert haben, dass sie den Port deaktivieren, wenn Spanning Tree Packete dort ankommen.

Nun habe ich einen ganzen Zoo von Geräten, die STP verwenden, wenn sie angeschaltet werden (Sonos, Spezielle NTP Server).

Bis jetzt habe ich das so gelöst, dass ich alte Switches, die STP nicht kennen, verwendet habe. Diese scheinen die Packete zu verwerfen.

Leider sterben mir diese Switches weg und ich suche etwas mit ähnlicher Funktion.

Einen Router habe ich versucht, das klappt auch, ich möchte aber nicht das ganze Netz in verschiedene Teilnetze aufteilen.

Jetzt habe ich einen SMC Tigerstack 8748M 10G hier, mit Cisco IOS. Meint ihr es reicht, wenn ich Spanning Tree einfach ausschalte oder muss ich das aktiv blockieren?

Danke und Gruss

P.

Ich habe hier das Problem, dass die Zentrale Informatik ihre Switches (Cisco glaube ich) so konfiguriert haben, dass sie den Port deaktivieren, wenn Spanning Tree Packete dort ankommen.

Nun habe ich einen ganzen Zoo von Geräten, die STP verwenden, wenn sie angeschaltet werden (Sonos, Spezielle NTP Server).

Bis jetzt habe ich das so gelöst, dass ich alte Switches, die STP nicht kennen, verwendet habe. Diese scheinen die Packete zu verwerfen.

Leider sterben mir diese Switches weg und ich suche etwas mit ähnlicher Funktion.

Einen Router habe ich versucht, das klappt auch, ich möchte aber nicht das ganze Netz in verschiedene Teilnetze aufteilen.

Jetzt habe ich einen SMC Tigerstack 8748M 10G hier, mit Cisco IOS. Meint ihr es reicht, wenn ich Spanning Tree einfach ausschalte oder muss ich das aktiv blockieren?

Danke und Gruss

P.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 380048

Url: https://administrator.de/forum/spanning-tree-packete-verwerfen-am-switch-380048.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

8 Kommentare

Neuester Kommentar

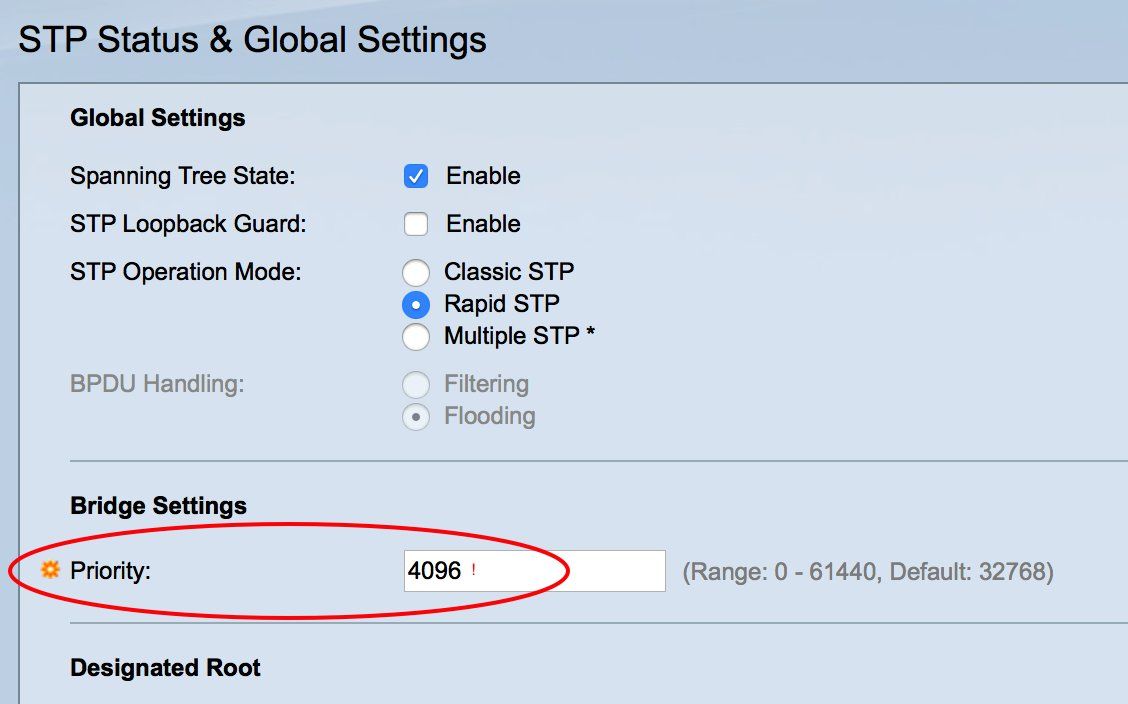

Meine Netgears haben so ein Setting:

Etwas in der Art sollte eigentlich jeder halbwechs vernünftige Business Switch haben, such mal nach BPDU Forwarding im Handbuch.

Das müsstest du dann deaktivieren.

Wobei dieser Sonos Müll es trotzdem geschafft hat mir irgendwie das Netzwerk zu schießen, auch mit deaktiviertem Forwarding.

Etwas in der Art sollte eigentlich jeder halbwechs vernünftige Business Switch haben, such mal nach BPDU Forwarding im Handbuch.

Das müsstest du dann deaktivieren.

Wobei dieser Sonos Müll es trotzdem geschafft hat mir irgendwie das Netzwerk zu schießen, auch mit deaktiviertem Forwarding.

dass sie den Port deaktivieren, wenn Spanning Tree Packete dort ankommen.

Das haben die auch aus gutem Grund gemacht, damit Fremdswitches denen nicht unkontrolliert den STP Prozess kapern.Nun habe ich einen ganzen Zoo von Geräten, die STP verwenden, wenn sie angeschaltet werden

Sollte dir klar sein das du die mit Cisco NICHT verwenden kannst.Cisco macht PVSTP+ (Per VLAN Spanning Tree) und nutzt andere BPDU Mac Adressen in seinen STP Paketen. Ein proprietäres verfahren was mit deinen Switches NICHT kompatibel ist, denn die nutzen allesamt nur das Single Spann Verfahren.

Genau das ist der Grund warum die Netzwerker in weiser Voraussicht den Port deaktivieren sollte so ein Gurkenswitch da die Cisco STP Kreise stören.

so gelöst, dass ich alte Switches, die STP nicht kennen, verwendet habe.

Das ist auch intuitiv richtig um kein Chaos zu verursachen.Diese scheinen die Packete zu verwerfen.

Scheinen ?? Mit anderen Worten du weisst es nicht, was fatal ist !Solche Billigswitches haben 2 Optionen:

1.) Sie blocken inbound STP Pakete

2.) Sie fluten (forwarden) sie auf alle Ports

Da Cisco andere BPDU Macs nutzt kanne s sein das diese Switches die STP Pakete gar nicht also solcher erkennen und sie deshalb fluten. Optione 2 ist hier also wahrscheinlicher als deine geratene Option 1.

Du solltest dir wie immer einen Wireshark nehmen und das checken ! Der ist dein bester Freund !

Einen Router habe ich versucht, das klappt auch

Ist ja auch logisch, denn Router sprechen in der Regel KEIN Spanning Tree !!!Die Idee ist aber auch am sichersten, das du eben zwischen dem Cisco Netz und deinem einfach routest. Damit hast du die STP Domänen sauber getrennt und kannst in deinem Segment mit deinen Gurkenswitchen machen was du willst.

Router forwarden prinzipienbedingt kein STP und partizipieren auch aktiv niemals am STP.

Jetzt habe ich einen SMC Tigerstack 8748M 10G hier, mit Cisco IOS

Bitte nicht so einen Schwachsinn in einem Admin Forum verbreiten. Sorry !Aber Ciscos IOS ist rechtlich geschützt und du wirst niemals ein Cisco Betriebssystem auf einem SMC Billigswitch aus Taiwan haben...sowas ist ziemlicher Blödsinn oder hast du schon mal erlebt das Dacia jetzt Merceds Motoren in ihre KFZ einbaut und einen Stern vorne raufklebt...wohl kaum ?!

Meint ihr es reicht, wenn ich Spanning Tree einfach ausschalte oder muss ich das aktiv blockieren?

Wenn du STP wieder ausschaltest wird der SMC Billig Switch die Cisco STP BPDU Pakete in deinem Netz sicher wieder fluten.Da musst du nachsehen im Handbch wie der sich verhält. Blocken oder Fluten.

Noch besser ist es den Wireshark zu nehmen und mal nachzusehen. Dann gehst du vollständig auf Nummer sicher. Kommt man mit dem gesunden IT Verstand auch selber drauf !

In der Regel reicht es aber auf dem Koppelport alle Arten von STP zu deaktivieren. Sofern deine Switchgurke das hergibt.

Besser aber immer kontrollieren.

Noch besser: Routen. Dann stellen sich all die o.g. Probleme gar nicht erst.

Hi,

Nun habe ich einen ganzen Zoo von Geräten, die STP verwenden, wenn sie angeschaltet werden (Sonos, Spezielle NTP Server)

OSI-Layer lässt grüßen, zeig mir eine Sonos Box oder einen Server, der STP kann.Ich habe hier das Problem, ... wenn ich Spanning Tree einfach ausschalte oder muss ich das aktiv blockieren?

Sorry, ich denke nicht, dass STP hier das Problem ist...Danke und Gruss

Gruß.zeig mir eine Sonos Box oder einen Server, der STP kann.

...und schonmal gar kein Cisco PVSTP+ Sorry, ich denke nicht, dass STP hier das Problem ist...

Doch, wenn er Gurkenswitches mit Single Spann 802.1s an einen PVSTP+ Cisco Netzwerk hängt.Glücklicherweise haben die Netzwerker ja da BPDU Guard konfiguriert die den Koppelport am Cisco dann in den Error Disable Mode setzen.

Es ist also ganz sicher STP.

Sonos nutzt mDNS Multicasting mit einer Link Lokal Multicast Adresse, das hat mit STP nix zu tun und beeinflusst es folglich damit auch nicht !

Hallo,

en.community.sonos.com/troubleshooting-228999/sonos-and-the-span ...

Bindet man das Sonos ein geswitchtes Netzwerk ein, und verbindet einige der Player per LAN und den Rest per WLAN kann es über das SONOS -STP tatsächlich zum Isolieren einzelner Komponenten kommen - insbesondere wenn man am Switch das STP mit Default-Einstellungen aktiviert hat.

Schau mal bei Gelegenheit unter http://<IP ADRESSE SONOS PLAYER>:1400/advconfig.htm

Grüße

lcer

Zitat von @chgorges:

Hi,

Sonos verwendet in der Tat STP. Das liegt daran, dass die Player bei WLAN-Vernetzung ein eigenes WLAN aufbauen (können, wenn so eingestellt) das als Mesh aufgebaut wird.Hi,

Nun habe ich einen ganzen Zoo von Geräten, die STP verwenden, wenn sie angeschaltet werden (Sonos, Spezielle NTP Server)

OSI-Layer lässt grüßen, zeig mir eine Sonos Box oder einen Server, der STP kann.en.community.sonos.com/troubleshooting-228999/sonos-and-the-span ...

Bindet man das Sonos ein geswitchtes Netzwerk ein, und verbindet einige der Player per LAN und den Rest per WLAN kann es über das SONOS -STP tatsächlich zum Isolieren einzelner Komponenten kommen - insbesondere wenn man am Switch das STP mit Default-Einstellungen aktiviert hat.

Schau mal bei Gelegenheit unter http://<IP ADRESSE SONOS PLAYER>:1400/advconfig.htm

Grüße

lcer

Zitat von @aqui:

Natürlich ist es ganz sicher das STP, aber nur auf technischer Ebene. Das Grundproblem ist hier ein völlig anderes...zeig mir eine Sonos Box oder einen Server, der STP kann.

...und schonmal gar kein Cisco PVSTP+ Sorry, ich denke nicht, dass STP hier das Problem ist...

Es ist also ganz sicher STP.