SSL VPN Client Zugriff

Hey Zusammen,

folgende Konstellation:

ZyWall USG 210 - IP: 10.0.0.1 PPPOE Einwahl, Gateway für das interne LAN

Speedlink 5501 - IP: 10.0.0.2 separate PPPOE-Einwahl für Siptrunk

TK-Anlage MITEL IP: 10.0.0.5, dort ist der Speedlink 10.0.0.2 als GW eingetragen.

Jetzt habe ich folgendes Problem: Eingerichtete SSL-VPN auf der ZyWall, funktioniert super, komplettes LAN1 drüber frei gegeben. Allerdings funktioniert der Zugriff auf die MITEL nicht, da diese ja einen anderen GW eingetragen hat, intern funktioniert das alles ohne Probleme!

Habe das Netzwerk übernommen und bin nicht ganz so fit mit ZyWall etc. Vermutlich müsste es doch mit Hide NAT funktionieren im internen LAN, nur wie konfiguriere ich das auf der ZyWall? Vielleicht kann mir ja jmd helfen ;) Vielen Dank im Voraus! Falls noch weitere Info benötigt werden einfach fragen!

Danke und Gruß

folgende Konstellation:

ZyWall USG 210 - IP: 10.0.0.1 PPPOE Einwahl, Gateway für das interne LAN

Speedlink 5501 - IP: 10.0.0.2 separate PPPOE-Einwahl für Siptrunk

TK-Anlage MITEL IP: 10.0.0.5, dort ist der Speedlink 10.0.0.2 als GW eingetragen.

Jetzt habe ich folgendes Problem: Eingerichtete SSL-VPN auf der ZyWall, funktioniert super, komplettes LAN1 drüber frei gegeben. Allerdings funktioniert der Zugriff auf die MITEL nicht, da diese ja einen anderen GW eingetragen hat, intern funktioniert das alles ohne Probleme!

Habe das Netzwerk übernommen und bin nicht ganz so fit mit ZyWall etc. Vermutlich müsste es doch mit Hide NAT funktionieren im internen LAN, nur wie konfiguriere ich das auf der ZyWall? Vielleicht kann mir ja jmd helfen ;) Vielen Dank im Voraus! Falls noch weitere Info benötigt werden einfach fragen!

Danke und Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 649503

Url: https://administrator.de/forum/ssl-vpn-client-zugriff-649503.html

Ausgedruckt am: 18.07.2025 um 07:07 Uhr

7 Kommentare

Neuester Kommentar

Aus der recht oberflächlichen Netzwerk Design Beschreibung raten wir uns jetzt mal zusammen das du 2 Internet Anschlüsse hast, sprich also 2 Internet Router/Firewall deren lokales LAN in einem gemeinsame Netzwerk 10.0.0.0 /24 liegt. Ist dem so ?

Dort separierst du dann mittels statischer Gateway Zuweisung welches Endgerät welchen Internet Zugang benutzt. Soweit so gut und generell ein gangbarer Weg wenn auch etwas laienhaft....

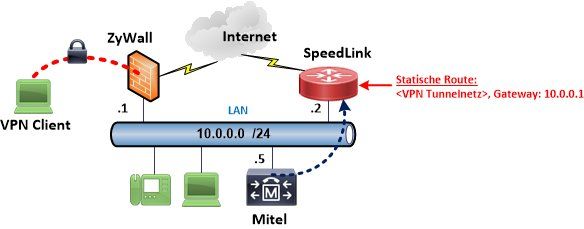

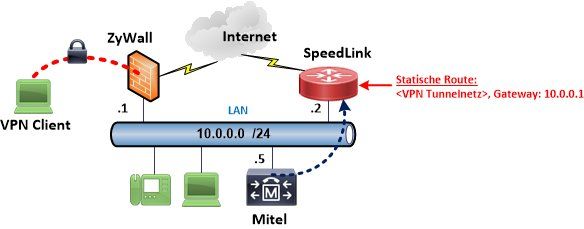

Geraten wegen deiner recht mangelhaften Beschreibung sollte das sehr wahrscheinlich so aussehen...

Was jetzt oben passiert ist folgendes:

Was jetzt oben passiert ist folgendes:

Der VPN Zugriff wird über die USG realisiert, diese kennt dann auch die interne Tunnel IP die der VPN Client benutzt bzw. hat eine Route dahin. Alle lokalen Endgeräte die die USG als Gateway nutzen "kennen" somit das VPN Tunnelnetz weil die USG es kennt.

Wenn du damit jetzt einen Client ansprichst dessen Default Gateway aber auf einem ganz anderen Router liegt der keine IP Route in dieses Tunnelnetz hat, das Tunnel IP Netz also nicht kennt, dann schickt er dieses Antwortpaket an sein Default Gateway was aber eben nicht die USG ist (wie es sein sollte um das Ziel erreichen zu können) sondern der Internet Provider. Dort landet das Antwortpaket der Rückroute dann im Nirwana bzw. Datenmülleimer. Also exakt das Verhalten was du oben siehst !

Fazit:

Trage eine feste statische Route des internen Tunnel IP Netzes auf dem Speedlink 5501 mit Next Hop auf die USG 10.0.0.1 ein und schon ist dein "Problem" im Handumdrehen gelöst.

Mit der USG hat das also rein gar nix zu tun sondern mit simplen IP Routing was du vermutlich aus Unwissenheit übersehen hast. Ein simples Traceroute (tracert bei Winblows) hätte dir das auch sofort gezeitg. Gewusst wie... !

Dort separierst du dann mittels statischer Gateway Zuweisung welches Endgerät welchen Internet Zugang benutzt. Soweit so gut und generell ein gangbarer Weg wenn auch etwas laienhaft....

Geraten wegen deiner recht mangelhaften Beschreibung sollte das sehr wahrscheinlich so aussehen...

Der VPN Zugriff wird über die USG realisiert, diese kennt dann auch die interne Tunnel IP die der VPN Client benutzt bzw. hat eine Route dahin. Alle lokalen Endgeräte die die USG als Gateway nutzen "kennen" somit das VPN Tunnelnetz weil die USG es kennt.

Wenn du damit jetzt einen Client ansprichst dessen Default Gateway aber auf einem ganz anderen Router liegt der keine IP Route in dieses Tunnelnetz hat, das Tunnel IP Netz also nicht kennt, dann schickt er dieses Antwortpaket an sein Default Gateway was aber eben nicht die USG ist (wie es sein sollte um das Ziel erreichen zu können) sondern der Internet Provider. Dort landet das Antwortpaket der Rückroute dann im Nirwana bzw. Datenmülleimer. Also exakt das Verhalten was du oben siehst !

Fazit:

Trage eine feste statische Route des internen Tunnel IP Netzes auf dem Speedlink 5501 mit Next Hop auf die USG 10.0.0.1 ein und schon ist dein "Problem" im Handumdrehen gelöst.

Mit der USG hat das also rein gar nix zu tun sondern mit simplen IP Routing was du vermutlich aus Unwissenheit übersehen hast. Ein simples Traceroute (tracert bei Winblows) hätte dir das auch sofort gezeitg. Gewusst wie... !

Welche IPs bekommen die VPN-Clients zugewiesen? Aus dem 10.0.0.0/x oder irgendwas außerhalb des Subnetzes? Wenn es innerhalb von 10.0.0.0/x liegt, dann gar nicht, wenn es außerhalb liegt, einfach eine statische Route von dem Speedlink auf die ZyWall legen.

Der Zugriff auf den Speedlink dürfte in deinem Fall auch nicht klappen.

Der Zugriff auf den Speedlink dürfte in deinem Fall auch nicht klappen.