Standalone-Einrichtung Cisco Air LAP 1142N

So, dann mal ein allgemeines guten Morgen.

In Bezug auf das Tutorial von @aqui bzgl. der Umrüstung auf den Standalonebetrieb des Cisco Air Lap1142N

Cisco WLAN Access Points 3800, 3702, 2702 für den Heimgebrauch umrüsten

Nach dem Einrichten hatte ich wie gesagt Probleme beim Zugriff auf die GUI. Mein Fehler: ich nutzte httpsanstatt http:

Lösung: Aufrufadresse des AP über 192.168.XXX.YYY.

Dort angelangt hab ich VLAN und SSID mit WPA2 (für 2.4 und 5.0) eingestellt.

Siehe da, meine Geräte Verbinden sich schon automatisch mit dem AP. Leider aber ohne Internetanbindung.

Mein HW-Aufbau:

Fritze - Switch (PoE) - AP´s

Probleme im Lan kann ich fast ausschließen (Ausser möglicherweise bei der Fritze bei den Einstellungen)

Begründung: Lappi über Lan an die Switch gehangen, volle Netzwerkfunktion (kein Zugriff auf AP), Lappi an das Lankabel vom AP gehangen, volle Netzwerkfunktion (kein Zugriff auf AP, Kabel ist ja ab;) )

Nun zum Verbindungsversuch:

Ping vom Lappi auf Router: io

Ping vom Lappi auf andere Netzwerkgeräte: io

Ping vom Lappi auf den AP: nio

Netzscan über cmd, AP wird nicht gefunden.

Kontrolle ob der AP noch über GUI erreichbar, jawoll.

AP GUI erreichbar und bedienbar.

Und nun zum Thema ssl auf den AP.

Wenn ich den Code richtig interpretier ist im letzten Code-Block ersichtlich dass meine Konfig nicht korrekt ist.

Interpretier ich das richtig? Wenn ja, bitte ich um Hilfestellung zur Lösung

Vielen Dank

Grüße

SVen

In Bezug auf das Tutorial von @aqui bzgl. der Umrüstung auf den Standalonebetrieb des Cisco Air Lap1142N

Cisco WLAN Access Points 3800, 3702, 2702 für den Heimgebrauch umrüsten

Nach dem Einrichten hatte ich wie gesagt Probleme beim Zugriff auf die GUI. Mein Fehler: ich nutzte httpsanstatt http:

Lösung: Aufrufadresse des AP über 192.168.XXX.YYY.

Dort angelangt hab ich VLAN und SSID mit WPA2 (für 2.4 und 5.0) eingestellt.

Siehe da, meine Geräte Verbinden sich schon automatisch mit dem AP. Leider aber ohne Internetanbindung.

Mein HW-Aufbau:

Fritze - Switch (PoE) - AP´s

Probleme im Lan kann ich fast ausschließen (Ausser möglicherweise bei der Fritze bei den Einstellungen)

Begründung: Lappi über Lan an die Switch gehangen, volle Netzwerkfunktion (kein Zugriff auf AP), Lappi an das Lankabel vom AP gehangen, volle Netzwerkfunktion (kein Zugriff auf AP, Kabel ist ja ab;) )

Nun zum Verbindungsversuch:

Ping vom Lappi auf Router: io

Ping vom Lappi auf andere Netzwerkgeräte: io

Ping vom Lappi auf den AP: nio

Netzscan über cmd, AP wird nicht gefunden.

Kontrolle ob der AP noch über GUI erreichbar, jawoll.

AP GUI erreichbar und bedienbar.

Und nun zum Thema ssl auf den AP.

AccessPoint01#show run

Building configuration...

Current configuration : 4353 bytes

!

version 15.3

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

!

hostname AccessPoint01

!

!

logging rate-limit console 9

enable secret 5 $1$BOpU$hcwXF8/q.ehG8NU.c/GBu.

!

no aaa new-model

clock timezone +0100 1 0

no ip source-route

no ip cef

!

!

!

!

dot11 pause-time 100

--More--Wenn ich den Code richtig interpretier ist im letzten Code-Block ersichtlich dass meine Konfig nicht korrekt ist.

Interpretier ich das richtig? Wenn ja, bitte ich um Hilfestellung zur Lösung

Vielen Dank

Grüße

SVen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 663236

Url: https://administrator.de/forum/standalone-einrichtung-cisco-air-lap-1142n-663236.html

Ausgedruckt am: 05.08.2025 um 16:08 Uhr

8 Kommentare

Neuester Kommentar

Hallo,

"no ip" ist keine Fehlermeldung sondern ein Konfigurationsbefehl.

Poste mal die gesamte Config.

Grüße

lcer

Zitat von @SvenPausN:

Wenn ich den Code richtig interpretier ist im letzten Code-Block ersichtlich dass meine Konfig nicht korrekt ist.

Interpretier ich das richtig? Wenn ja, bitte ich um Hilfestellung zur Lösung

Wenn ich den Code richtig interpretier ist im letzten Code-Block ersichtlich dass meine Konfig nicht korrekt ist.

Interpretier ich das richtig? Wenn ja, bitte ich um Hilfestellung zur Lösung

"no ip" ist keine Fehlermeldung sondern ein Konfigurationsbefehl.

Poste mal die gesamte Config.

Grüße

lcer

Bei "More" solltest du einmal auf die Leertaste drücken damit die helfende Community hier auch in der Lage ist einmal den wichtigen Rest deiner AP Konfig von oben zu sehen !! 🧐

Eine einfache, grundlegende MSSID Konfig auf dem Cisco AP sähe z.B. so aus für dich mal zum Vergleich:

!

dot11 ssid VLAN-1

vlan 1

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii <password>

!

dot11 ssid VLAN-11

vlan 11

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii <password>

!

bridge irb

!

interface Dot11Radio0

description 2.4 GHz Radio (VLAN1)

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

encryption vlan 11 mode ciphers aes-ccm

ssid VLAN-1

ssid VLAN-11

mbssid

!

speed throughput

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio0.11

description 2.4 GHz Radio (VLAN11)

encapsulation dot1Q 11

bridge-group 11

bridge-group 11 subscriber-loop-control

bridge-group 11 spanning-disabled

bridge-group 11 block-unknown-source

no bridge-group 11 source-learning

no bridge-group 11 unicast-flooding

!

interface Dot11Radio1

description 5 GHz Radio (VLAN1)

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

encryption vlan 11 mode ciphers aes-ccm

ssid Native

ssid VLAN-11

mbssid

!

speed throughput

station-role root

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio1.11

description 5 GHz Radio (VLAN11)

encapsulation dot1Q 11

bridge-group 11

bridge-group 11 subscriber-loop-control

bridge-group 11 spanning-disabled

bridge-group 11 block-unknown-source

no bridge-group 11 source-learning

no bridge-group 11 unicast-flooding

!

interface GigabitEthernet0

description LAN Port (VLAN 1,untagged)

no ip address

duplex auto

speed auto

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

interface GigabitEthernet0.11

description LAN Port (VLAN 11,tagged)

encapsulation dot1Q 11

bridge-group 11

bridge-group 11 spanning-disabled

no bridge-group 11 source-learning

!

interface BVI1

ip address dhcp client-id GigabitEthernet0

!

bridge 1 route ip

!

line con 0

line vty 0 4

login local

transport input telnet ssh

!

Eine einfache, grundlegende MSSID Konfig auf dem Cisco AP sähe z.B. so aus für dich mal zum Vergleich:

!

dot11 ssid VLAN-1

vlan 1

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii <password>

!

dot11 ssid VLAN-11

vlan 11

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii <password>

!

bridge irb

!

interface Dot11Radio0

description 2.4 GHz Radio (VLAN1)

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

encryption vlan 11 mode ciphers aes-ccm

ssid VLAN-1

ssid VLAN-11

mbssid

!

speed throughput

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio0.11

description 2.4 GHz Radio (VLAN11)

encapsulation dot1Q 11

bridge-group 11

bridge-group 11 subscriber-loop-control

bridge-group 11 spanning-disabled

bridge-group 11 block-unknown-source

no bridge-group 11 source-learning

no bridge-group 11 unicast-flooding

!

interface Dot11Radio1

description 5 GHz Radio (VLAN1)

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

encryption vlan 11 mode ciphers aes-ccm

ssid Native

ssid VLAN-11

mbssid

!

speed throughput

station-role root

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio1.11

description 5 GHz Radio (VLAN11)

encapsulation dot1Q 11

bridge-group 11

bridge-group 11 subscriber-loop-control

bridge-group 11 spanning-disabled

bridge-group 11 block-unknown-source

no bridge-group 11 source-learning

no bridge-group 11 unicast-flooding

!

interface GigabitEthernet0

description LAN Port (VLAN 1,untagged)

no ip address

duplex auto

speed auto

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

interface GigabitEthernet0.11

description LAN Port (VLAN 11,tagged)

encapsulation dot1Q 11

bridge-group 11

bridge-group 11 spanning-disabled

no bridge-group 11 source-learning

!

interface BVI1

ip address dhcp client-id GigabitEthernet0

!

bridge 1 route ip

!

line con 0

line vty 0 4

login local

transport input telnet ssh

!

Passt so... !

Das Problem sind deine unterschiedlichen Bridge Groups ! Warum hast du das gemacht bzw. was soll der tiefere Sinn sein ?

Das Problem ist das das die bridge-group 1 auf das Bridge Interface BVI1 referenziert. Du aber ein BVI255 bräuchtest für dein VLAN 474.

Das geht natürlich nicht zusammen.

Fazit: Ändere deine Bridge Group dort auch auf 1, dann klappt das auch.

Nur zur Erinnerung:

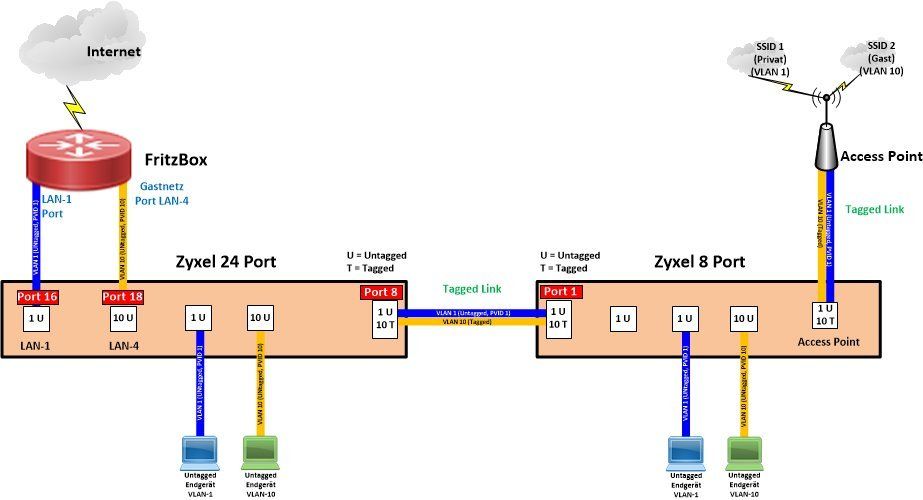

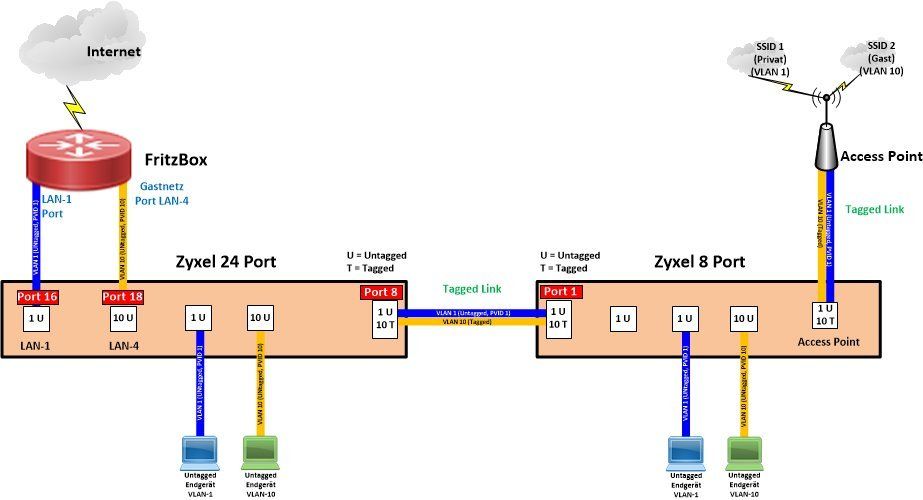

Achte darauf das der Switchport wo der AP angeschlossen ist für das VLAN 474 getagged ist wie das folgende Beispiel es anhand des VLAN 10 erklärt:

Den Unsinn mit dem Subinterface interface Dot11Radio0.26041 solltest du natürlich löschen mit einem "no" davor. Solle "Leichen" sollten nie in der Konfig verbleiben. VLAN IDs > 4096 sind natürlich Quatsch und gibt es technisch nicht !

Den Unsinn mit dem Subinterface interface Dot11Radio0.26041 solltest du natürlich löschen mit einem "no" davor. Solle "Leichen" sollten nie in der Konfig verbleiben. VLAN IDs > 4096 sind natürlich Quatsch und gibt es technisch nicht !

Das Problem sind deine unterschiedlichen Bridge Groups ! Warum hast du das gemacht bzw. was soll der tiefere Sinn sein ?

Das Problem ist das das die bridge-group 1 auf das Bridge Interface BVI1 referenziert. Du aber ein BVI255 bräuchtest für dein VLAN 474.

Das geht natürlich nicht zusammen.

Fazit: Ändere deine Bridge Group dort auch auf 1, dann klappt das auch.

Nur zur Erinnerung:

Achte darauf das der Switchport wo der AP angeschlossen ist für das VLAN 474 getagged ist wie das folgende Beispiel es anhand des VLAN 10 erklärt:

Sorry, oben war die Aussage nicht ganz richtig. Pro SSID hat man eine eigene Bridge Group. Das ist der Default wenn man das optionale Feld "Network ID" im GUI leer lässt (was man auch sollte).

Das BVI Interface und der Index inkludieren ja die VLAN Subinterfaces.

Sorry nochmals für die Verwirrung an falscher Stelle, deine Konfig ist also richtig so.

Du hast nur einen kleinen Flüchtigkeitsfehler begangen und vergessen den mbssid Mode zu setzen, da du ja mit mehreren SSIDs also MSSIDs arbeitest. Richtig müsste der Part bei dir da so aussehen:

dot11 ssid FRITZ!Box 7530 EA

vlan 474

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 ABCDE

!

interface Dot11Radio0

no ip address

encryption vlan 474 mode ciphers aes-ccm

ssid FRITZ!Box 7530 EA

mbssid

Hier nochmal zum Vergleich eine fehlerfrei laufende MSSID Konfig mit 2 VLANs wobei das VLAN 1 auf dem UNtagged native VLAN 1 rennt auf dem Switchport.

Konfigtechnisch sollte man sowas immer vermeiden weil da im Default die Management IP des APs drauf liegt. Das Management Interface des APs sollte man eigentlich niemals in ein WLAN exponieren. Es sollte immer, aus guten Gründen, nur per Kupfer erreichbar sein !

!

no service pad

service timestamps debug datetime msec

service timestamps log datetime localtime

service password-encryption

!

hostname cisco-ap

!

enable algorithm-type scrypt secret <password>

!

aaa new-model

!

aaa authentication login default local

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

dot11 ssid VLAN-1

vlan 1

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii <password>

!

dot11 ssid FritzBuex

vlan 474

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 <password>

!

username admin privilege 15 algorithm-type scrypt secret <password>

!

bridge irb

!

!

interface Dot11Radio0

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

encryption vlan 474 mode ciphers aes-ccm

!

ssid VLAN-1

ssid FritzBuex

!

speed throughput

antenna gain 0

mbssid

station-role root

dot11 dot11r pre-authentication over-air

dot11 dot11r reassociation-time value 300

world-mode dot11d country-code DE both

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio0.474

encapsulation dot1Q 474

bridge-group 474

bridge-group 474 subscriber-loop-control

bridge-group 474 spanning-disabled

bridge-group 474 block-unknown-source

no bridge-group 474 source-learning

no bridge-group 474 unicast-flooding

!

interface Dot11Radio1

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

encryption vlan 474 mode ciphers aes-ccm

!

ssid Native

ssid FritzBuex

!

speed throughput

antenna gain 0

peakdetect

no dfs band block

mbssid

channel width 40-above

channel dfs

station-role root

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio1.474

encapsulation dot1Q 474

bridge-group 474

bridge-group 474 subscriber-loop-control

bridge-group 474 spanning-disabled

bridge-group 474 block-unknown-source

no bridge-group 474 source-learning

no bridge-group 474 unicast-flooding

!

interface GigabitEthernet0

no ip address

duplex auto

speed auto

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

interface GigabitEthernet0.474

encapsulation dot1Q 474

bridge-group 474

bridge-group 474 spanning-disabled

no bridge-group 474 source-learning

!

interface BVI1

ip address dhcp client-id GigabitEthernet0

ipv6 address dhcp

ipv6 address autoconfig

ipv6 enable

!

bridge 1 route ip

!

line con 0

line vty 0 4

login local

transport input telnet ssh

!

end

Noch ein Tip:

Du solltest niemals die verwendete Hardware in einen SSID Namen bringen. Auch keinerlei Namen die Rückschlüsse auf den Betreiber zulassen es sei denn es ist gewollt wie bei Hotspots in Hotels usw.

Damit lieferst du potentiellen WLAN Hackern eine Steilvorlage für deine verwendete Netzwerk Hardware. Ein NoGo im WLAN Design.

Dazu kommt noch die Unsitte das eine SSID "FritzBox xyz" ganz sicher nicht einzigartig ist denn FritzBox verwenden sowas im Default. Keine gute Idee also...

Besser also sowas wie Bitschleuder oder Wurstsemmel nutzen.

Das BVI Interface und der Index inkludieren ja die VLAN Subinterfaces.

Sorry nochmals für die Verwirrung an falscher Stelle, deine Konfig ist also richtig so.

Du hast nur einen kleinen Flüchtigkeitsfehler begangen und vergessen den mbssid Mode zu setzen, da du ja mit mehreren SSIDs also MSSIDs arbeitest. Richtig müsste der Part bei dir da so aussehen:

dot11 ssid FRITZ!Box 7530 EA

vlan 474

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 ABCDE

!

interface Dot11Radio0

no ip address

encryption vlan 474 mode ciphers aes-ccm

ssid FRITZ!Box 7530 EA

mbssid

Hier nochmal zum Vergleich eine fehlerfrei laufende MSSID Konfig mit 2 VLANs wobei das VLAN 1 auf dem UNtagged native VLAN 1 rennt auf dem Switchport.

Konfigtechnisch sollte man sowas immer vermeiden weil da im Default die Management IP des APs drauf liegt. Das Management Interface des APs sollte man eigentlich niemals in ein WLAN exponieren. Es sollte immer, aus guten Gründen, nur per Kupfer erreichbar sein !

!

no service pad

service timestamps debug datetime msec

service timestamps log datetime localtime

service password-encryption

!

hostname cisco-ap

!

enable algorithm-type scrypt secret <password>

!

aaa new-model

!

aaa authentication login default local

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

dot11 ssid VLAN-1

vlan 1

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii <password>

!

dot11 ssid FritzBuex

vlan 474

band-select

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 <password>

!

username admin privilege 15 algorithm-type scrypt secret <password>

!

bridge irb

!

!

interface Dot11Radio0

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

encryption vlan 474 mode ciphers aes-ccm

!

ssid VLAN-1

ssid FritzBuex

!

speed throughput

antenna gain 0

mbssid

station-role root

dot11 dot11r pre-authentication over-air

dot11 dot11r reassociation-time value 300

world-mode dot11d country-code DE both

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio0.474

encapsulation dot1Q 474

bridge-group 474

bridge-group 474 subscriber-loop-control

bridge-group 474 spanning-disabled

bridge-group 474 block-unknown-source

no bridge-group 474 source-learning

no bridge-group 474 unicast-flooding

!

interface Dot11Radio1

no ip address

!

encryption vlan 1 mode ciphers aes-ccm

encryption vlan 474 mode ciphers aes-ccm

!

ssid Native

ssid FritzBuex

!

speed throughput

antenna gain 0

peakdetect

no dfs band block

mbssid

channel width 40-above

channel dfs

station-role root

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio1.474

encapsulation dot1Q 474

bridge-group 474

bridge-group 474 subscriber-loop-control

bridge-group 474 spanning-disabled

bridge-group 474 block-unknown-source

no bridge-group 474 source-learning

no bridge-group 474 unicast-flooding

!

interface GigabitEthernet0

no ip address

duplex auto

speed auto

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

interface GigabitEthernet0.474

encapsulation dot1Q 474

bridge-group 474

bridge-group 474 spanning-disabled

no bridge-group 474 source-learning

!

interface BVI1

ip address dhcp client-id GigabitEthernet0

ipv6 address dhcp

ipv6 address autoconfig

ipv6 enable

!

bridge 1 route ip

!

line con 0

line vty 0 4

login local

transport input telnet ssh

!

end

Noch ein Tip:

Du solltest niemals die verwendete Hardware in einen SSID Namen bringen. Auch keinerlei Namen die Rückschlüsse auf den Betreiber zulassen es sei denn es ist gewollt wie bei Hotspots in Hotels usw.

Damit lieferst du potentiellen WLAN Hackern eine Steilvorlage für deine verwendete Netzwerk Hardware. Ein NoGo im WLAN Design.

Dazu kommt noch die Unsitte das eine SSID "FritzBox xyz" ganz sicher nicht einzigartig ist denn FritzBox verwenden sowas im Default. Keine gute Idee also...

Besser also sowas wie Bitschleuder oder Wurstsemmel nutzen.

Hier hast du vermutlich etwas gründlich missverstanden oder es war oben etwas ungeschickt ausgedrückt. Sorry dafür....

Wie du das VLAN nennst ist natürlich vollkommen Wumpe (solange du keine Sonderzeichen in der SSID verwendest !). Ob das "Native" oder "Willi" oder "Wurstsemmel" heisst oder wie auch immer, ist natürlich vollkommen irrelevant. (Ich hab's oben mal in "VLAN-1" umbenannt damit es nicht weiter verwirrt.)

Wichtig ist lediglich der Fakt das man besser in das VLAN 1, sprich also das untagged native (PVID) VLAN KEIN WLAN einhängt wie es oben im Beispiel ist.

Einfacher Grund dafür ist das man damit die Management IP des APs selber direkt ins WLAN exponiert. Gut, solange das dein privates WLAN ist und nur du allein den Zugang kennst ist das ggf., je nach Sicherheits Bauchgefühl, tolerabel. Mit Gast WLANs z.B. sollte man sowas aber besser aus guten Gründen nicht machen da die in der Regel immer mit einem Captive Portal laufen und unverschlüsselt sind. Gäste hätten so freien Zugriff auf das AP Management und dessen Passwort dann die letzte Hürde.

Besser also das VLAN 1 in einem MBSSID Setup nur für den Kupferzugang zum Management verwenden und die WLANs rein über Tagged VLANs anschliessen.

Standard Kommandos sind ober der Übersicht halber entfernt... Setup Kommandos wie speed throughput (Optimaler WLAN Durchsatz) bzw. speed range (Optimale Reichweite) z.B. werden später in der Konfig mit Realwerten angezeigt.

Wie du das VLAN nennst ist natürlich vollkommen Wumpe (solange du keine Sonderzeichen in der SSID verwendest !). Ob das "Native" oder "Willi" oder "Wurstsemmel" heisst oder wie auch immer, ist natürlich vollkommen irrelevant. (Ich hab's oben mal in "VLAN-1" umbenannt damit es nicht weiter verwirrt.)

Wichtig ist lediglich der Fakt das man besser in das VLAN 1, sprich also das untagged native (PVID) VLAN KEIN WLAN einhängt wie es oben im Beispiel ist.

Einfacher Grund dafür ist das man damit die Management IP des APs selber direkt ins WLAN exponiert. Gut, solange das dein privates WLAN ist und nur du allein den Zugang kennst ist das ggf., je nach Sicherheits Bauchgefühl, tolerabel. Mit Gast WLANs z.B. sollte man sowas aber besser aus guten Gründen nicht machen da die in der Regel immer mit einem Captive Portal laufen und unverschlüsselt sind. Gäste hätten so freien Zugriff auf das AP Management und dessen Passwort dann die letzte Hürde.

Besser also das VLAN 1 in einem MBSSID Setup nur für den Kupferzugang zum Management verwenden und die WLANs rein über Tagged VLANs anschliessen.

Dennoch steht bei mir im Config-Code noch so einiges mehr.

Was denn ?? Was Relevantes ?Standard Kommandos sind ober der Übersicht halber entfernt... Setup Kommandos wie speed throughput (Optimaler WLAN Durchsatz) bzw. speed range (Optimale Reichweite) z.B. werden später in der Konfig mit Realwerten angezeigt.

hab keine Antwort und denk auch nicht dass mir da jemand ne Antwort geben kann.

Na ja, wenn du nicht einmal ein Beispiel hier postest um welches Kommando es geht, haben logischerweise die die dir ganz sicher eine Antwort geben könnten, ja keine Chance zu lesen was du meinst... TzzzzIch stell morgen früh den Code mal wieder ein.

DAS wäre sicher sehr hilfreich für alle Troubleshooter hier !