Switch ausgesperrt, falsches Netzwerk

Hi zusammen,

ich hab folgendes (vereinfacht dargestelltes) Netzwerk:

OpenVPN <-- -->pfsense <--VLAN10 und VLAN60 --> Switch 1 <-- VLAN10 und VLAN60 --> Switch 2 <-- Gerät X (VLAN10 Untagged)

Am Switch 1 hängt auch noch ein PC (VLAN10 Untagged)

OpenVPN 10.1.0.0/24

VLAN10: 10.2.0.0/24 (Büro)

VLAN60: 10.3.0.0/24 (Management, Switch und Co)

Im Switch 1 ist so konfiguriert, dass er nur von Geräten verwaltet werden, dessen Quell-IP im Bereich 10.1.0.0/24 oder 10.3.0.0/24 liegt und die auf VLAN 60 ankommen . Das heißt, ich kann den Switch 1 perfekt auch per OpenVPN konfigurieren.

Im Switch 2 habe ich leider den IP Bereich von OpenVPN, also 10.1.0.0/24 vergessen. Das heißt, das Gerät akzeptiert nur Zugriffe von 10.3.0.0/24 und aus dem VLAN 60.

Jetzt ist das Netzwerk ein paar Kilometer von mir weg und ich sollte am Switch 2 was umstellen und vor Ort ist niemand, der sich an das Netzwerk in VLAN60 einklinken könnte.

Welche Möglichkeiten fällt euch ein, um auf den Switch 2 zu kommen, das heißt, dass die Quell-IP für den Switch 2 im Bereich 10.3.0.0/24 liegt und nicht im OpenVPN.

Würde NAT oder Proxy in der pfsense funktionieren?

ich hab folgendes (vereinfacht dargestelltes) Netzwerk:

OpenVPN <-- -->pfsense <--VLAN10 und VLAN60 --> Switch 1 <-- VLAN10 und VLAN60 --> Switch 2 <-- Gerät X (VLAN10 Untagged)

Am Switch 1 hängt auch noch ein PC (VLAN10 Untagged)

OpenVPN 10.1.0.0/24

VLAN10: 10.2.0.0/24 (Büro)

VLAN60: 10.3.0.0/24 (Management, Switch und Co)

Im Switch 1 ist so konfiguriert, dass er nur von Geräten verwaltet werden, dessen Quell-IP im Bereich 10.1.0.0/24 oder 10.3.0.0/24 liegt und die auf VLAN 60 ankommen . Das heißt, ich kann den Switch 1 perfekt auch per OpenVPN konfigurieren.

Im Switch 2 habe ich leider den IP Bereich von OpenVPN, also 10.1.0.0/24 vergessen. Das heißt, das Gerät akzeptiert nur Zugriffe von 10.3.0.0/24 und aus dem VLAN 60.

Jetzt ist das Netzwerk ein paar Kilometer von mir weg und ich sollte am Switch 2 was umstellen und vor Ort ist niemand, der sich an das Netzwerk in VLAN60 einklinken könnte.

Welche Möglichkeiten fällt euch ein, um auf den Switch 2 zu kommen, das heißt, dass die Quell-IP für den Switch 2 im Bereich 10.3.0.0/24 liegt und nicht im OpenVPN.

Würde NAT oder Proxy in der pfsense funktionieren?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1699075024

Url: https://administrator.de/forum/switch-ausgesperrt-falsches-netzwerk-1699075024.html

Ausgedruckt am: 18.07.2025 um 07:07 Uhr

8 Kommentare

Neuester Kommentar

und vor Ort ist niemand, der sich an das Netzwerk in VLAN60 einklinken könnte.

Keine Chance wenn du auf ein Switch GUI angewiesen bist und der Switch die Lösung des Kollegen @ipzipzap per SSH (CLI) nicht supportet... ! Du musst zumindestens per RDP, VNC oder einen der anderen Remotesteuerprogramme auf ein Endgerät im VLAN 60 connecten um das Setup anzupassen.

Der Switch wird alles blocken was eine andere Absender IP als 10.3.0.0/24 und NAT usw. wird scheitern weil du das nicht richtig routen kannst.

Du kannst dich dann also nur Hop by Hop über das Management Netz "vorarbeiten". Sprich also wie oben schon gesagt auf Switch 1 per Telnet oder SSH einloggen und dann von dort eine Telnet oder SSH Session auf Switch 2 machen und dessen Konfig über das CLI anpassen.

Fazit:

Wenn CLI nicht möglich dann ins Auto setzen und hinfahren !

Dein Kardinalsfehler ist das du das Access Management auf dem Switch selber gemacht hast statt auf der Firewall. Mit einer sinnvollen FW Regel hättest du es dort zentral (und auch immer erreichbar) steuern können statt einzeln auf den Switches. Hat auch den Vorteil das du bei einem möglichen Switch Austausch und vor Ort Ersatz immer einen sicheren Zugang hast ohne selber vor Ort sein zu müssen. Aber egal...

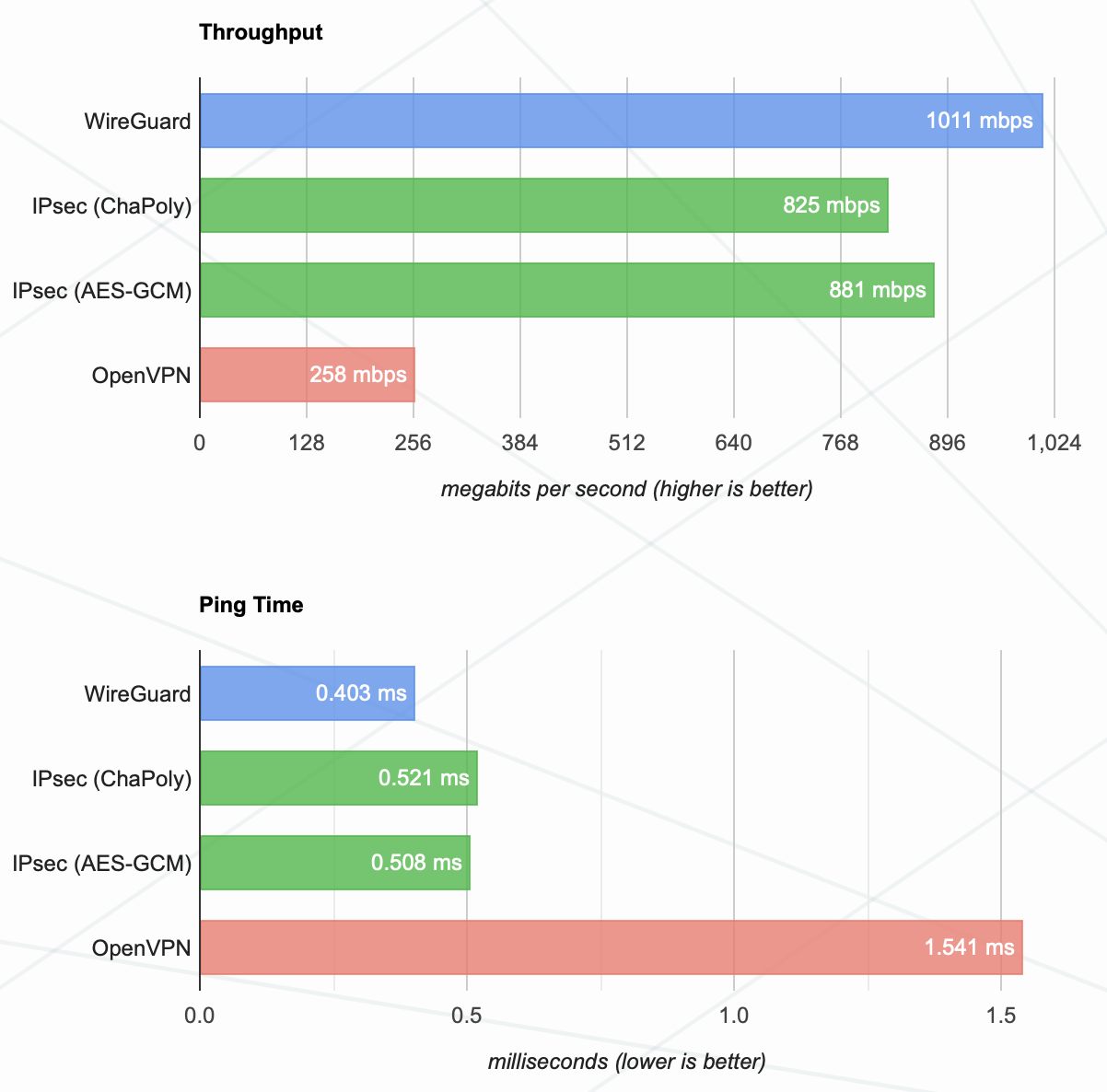

Nebenbei: Auch das wenig skalierbare und wenig performante OpenVPN als VPN Kopplung zu nutzen ist keine besonders gute Wahl. Mit IPsec oder L2TP wärst du da erheblich besser aufgestellt und kannst zudem immer alle onboard VPN Clients nutzen ohne mit externer VPN Software frickeln zu müssen !

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

bzw.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Case closed !

Wie kann ich einen Beitrag als gelöst markieren?

dass IPsec oder L2TP sehr viel besser wäre, ohne die restlichen Netzwerkbedingungen zu kennen, halte ich nicht für ziehlführend.

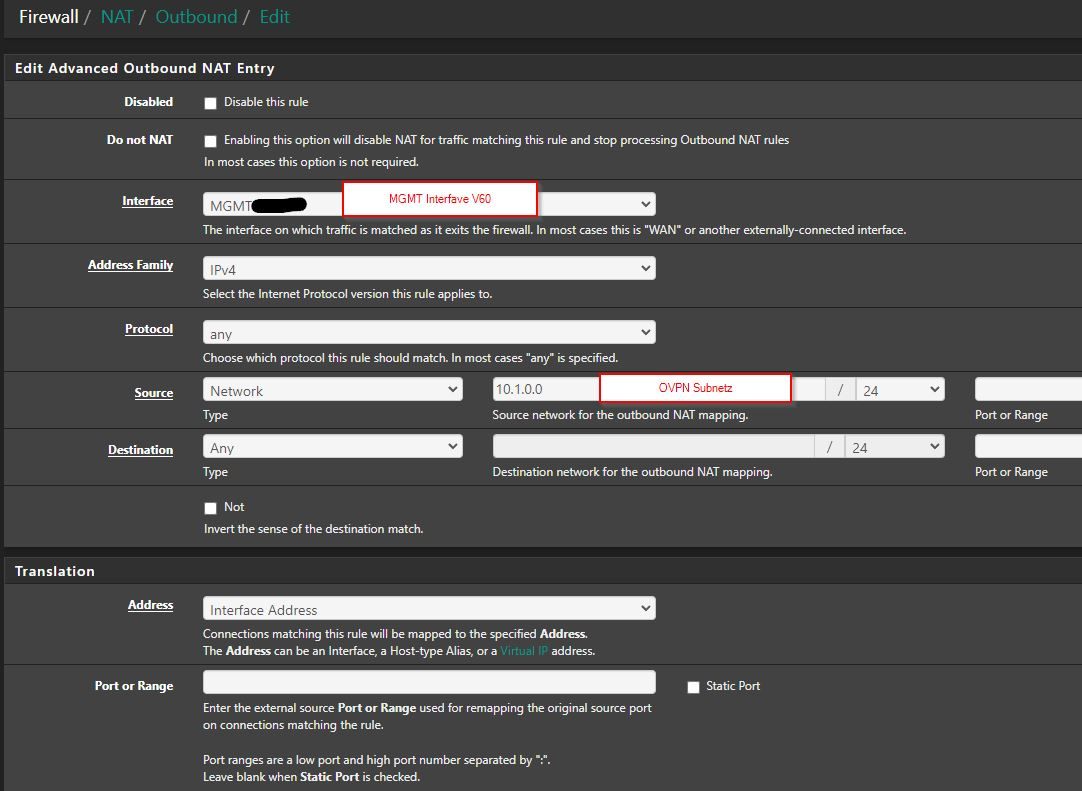

Dazu muss man das Netzwerk auch gar nicht kennen und zudem war die Anmerkung deutlich mit "Nebenbei" gekennzeichnet. Ein Bild sagt mehr als 1000 Worte...aber egal !Mit dem /32er Host NAT aus dem OVPN IP Netz hast du ja nun eine mögliche Lösung zusätzlich zum Switch CLI ohne hinfahren zu müssen.

Bitte Sehr.