Switchverbindung, VLAN Konfiguration : Grundsätzliche Fragen

Hallo,

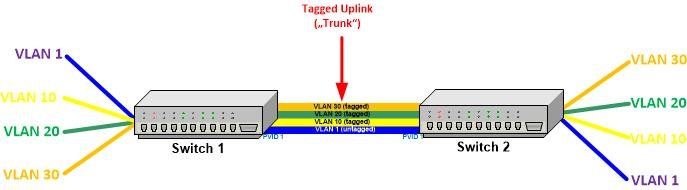

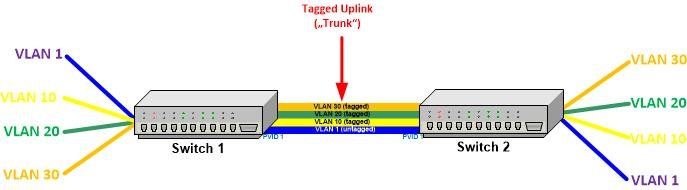

Ziel: Zwei Switche über Trunk-Port verbinden, um VLANs-Übertragung zu ermöglichen

Mein Router/Firewall ist ein Apu2, darauf pfsense installiert. Diese übernimmt auch das Routing.

Ich habe einen Cisco SG350-28 (Layer2)

und einen Netgear GS108Ev3 Switch

Ich möchte gerne dieses beiden Switches miteinander verbinden, sodass die VLANs übertragen werden.

Skizze:

Cisco SG350-38 (Port 25, Trunk+"tagged") < > (Port 8, Trunk) Netgear GS108Ev3

Ich kenne das Tutorial von aqui > hier< und weiß, dass Netgear einige Besonderheiten hat bei der Einrichtung. Ich meine, dass ich alles berücksichtigt habe, trotzdem kommt eine Verbindung nicht zustande. Also die Rechner am Netgear Switch kommen nicht ins Internet.

Wo liegt der Fehler?

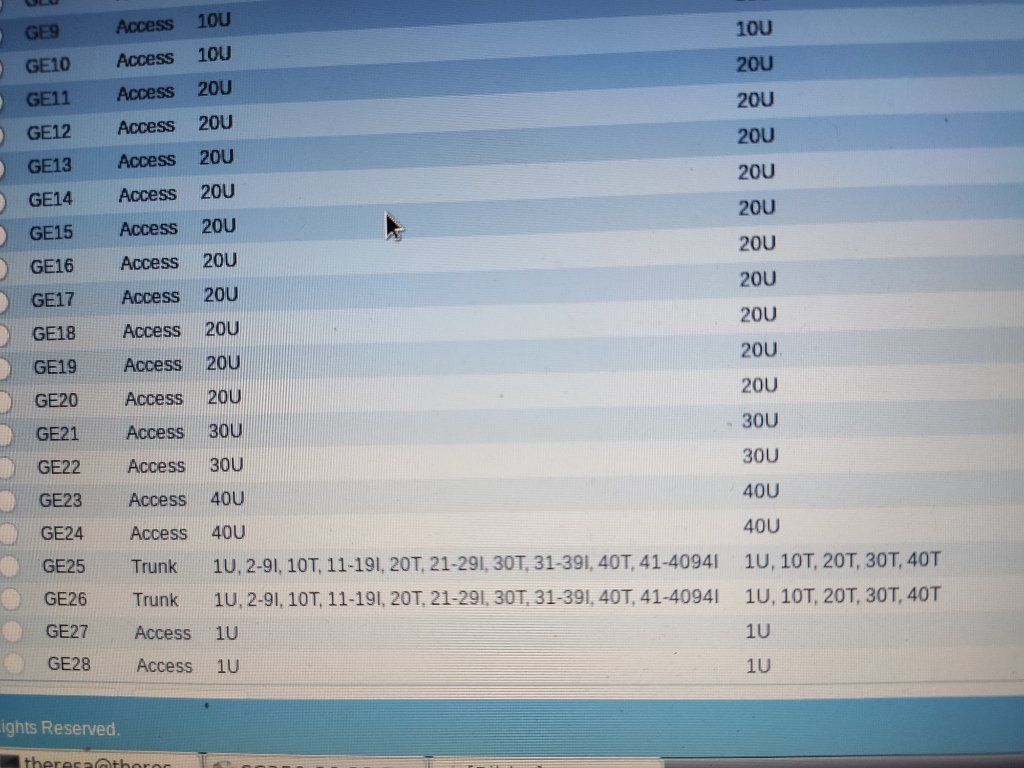

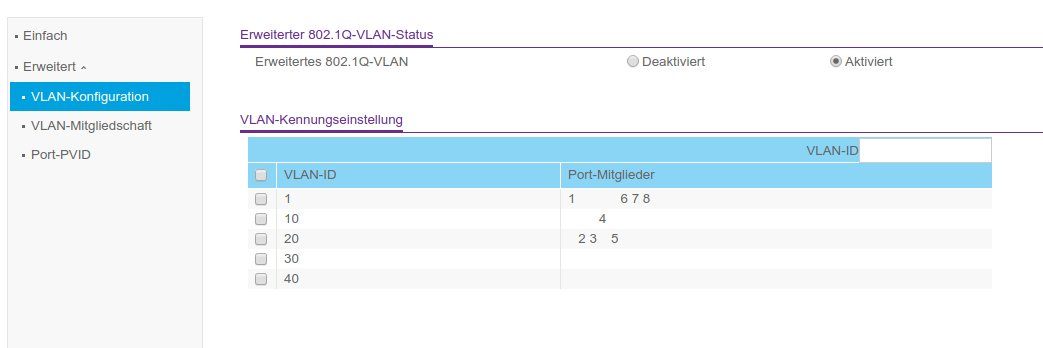

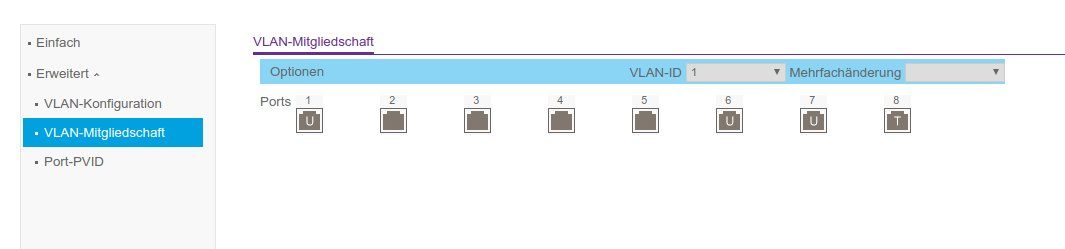

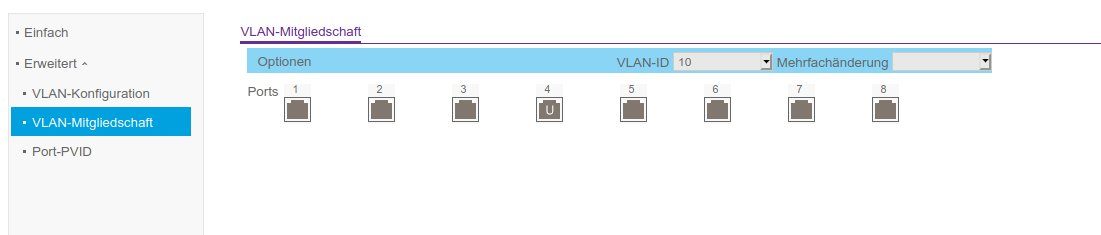

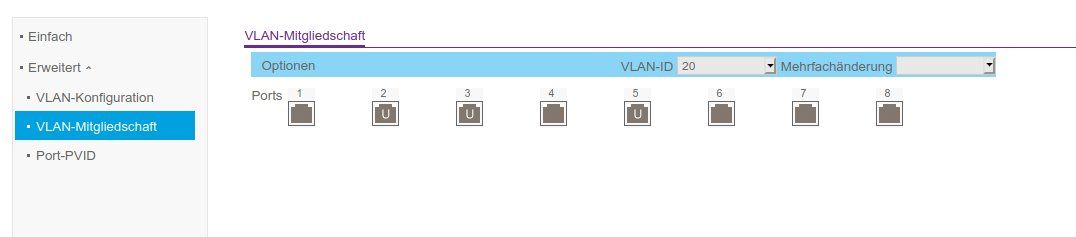

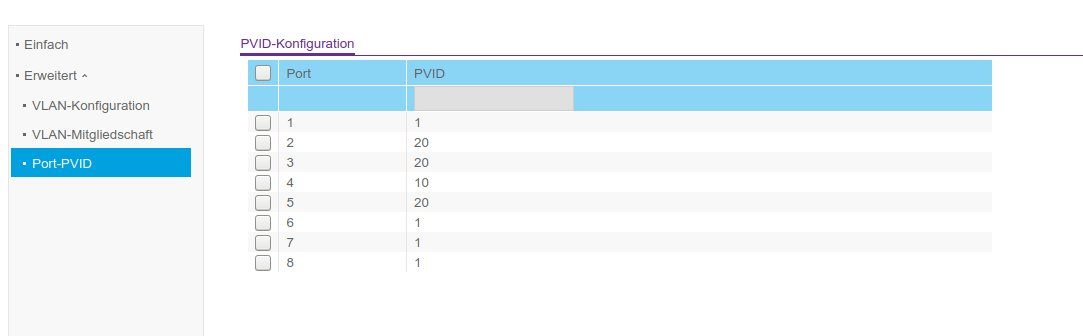

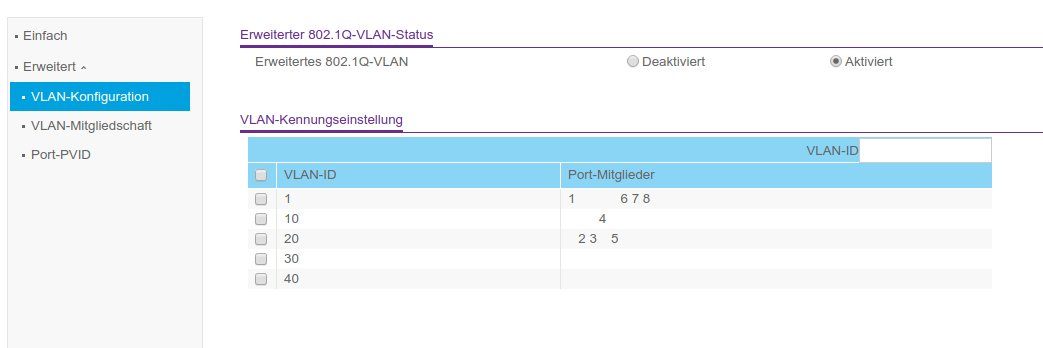

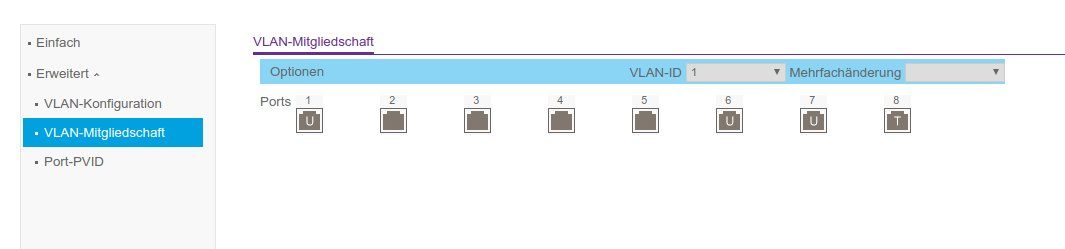

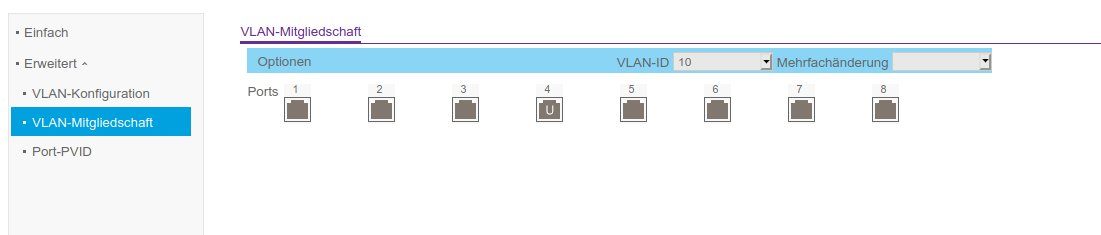

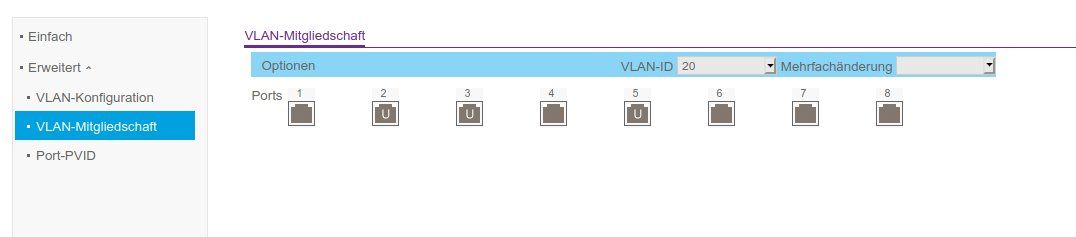

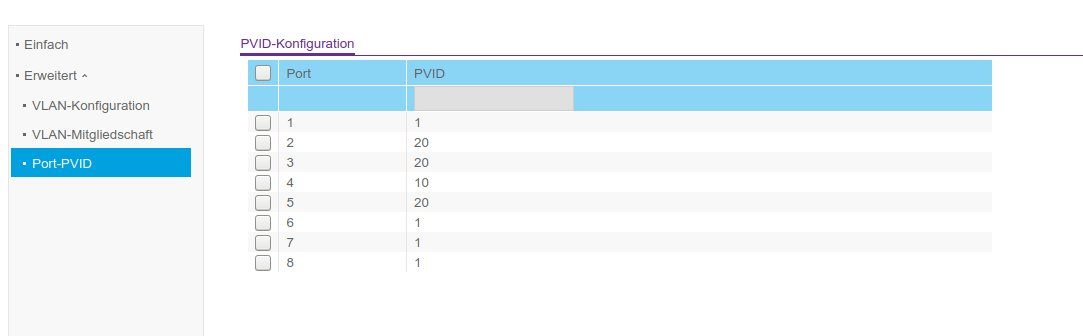

Hier ein paar Bilder:

Ich denke, dass es nicht am Cisco -Switch liegt, denn die eingerichteten VLANs dort funktionieren.

Ziel: Zwei Switche über Trunk-Port verbinden, um VLANs-Übertragung zu ermöglichen

Mein Router/Firewall ist ein Apu2, darauf pfsense installiert. Diese übernimmt auch das Routing.

Ich habe einen Cisco SG350-28 (Layer2)

und einen Netgear GS108Ev3 Switch

Ich möchte gerne dieses beiden Switches miteinander verbinden, sodass die VLANs übertragen werden.

Skizze:

Cisco SG350-38 (Port 25, Trunk+"tagged") < > (Port 8, Trunk) Netgear GS108Ev3

Ich kenne das Tutorial von aqui > hier< und weiß, dass Netgear einige Besonderheiten hat bei der Einrichtung. Ich meine, dass ich alles berücksichtigt habe, trotzdem kommt eine Verbindung nicht zustande. Also die Rechner am Netgear Switch kommen nicht ins Internet.

Wo liegt der Fehler?

Hier ein paar Bilder:

Ich denke, dass es nicht am Cisco -Switch liegt, denn die eingerichteten VLANs dort funktionieren.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 574351

Url: https://administrator.de/forum/switchverbindung-vlan-konfiguration-grundsaetzliche-fragen-574351.html

Ausgedruckt am: 19.07.2025 um 05:07 Uhr

11 Kommentare

Neuester Kommentar

Alle Fragen beantwortet das hiesige VLAN Tutorial inklusive bunter Bilder für BEIDE Switch Modelle !!

Lesen und verstehen...dann richtig machen !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und auch hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ist Port 8 dein Uplink auf den Cisco ?? Wenn ja gelten dort folgende Einstellungen:

Cisco dann analog...

Und...bitte dringenst nochmal die VLAN Schnellschulung lesen und verstehen:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Lesen und verstehen...dann richtig machen !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und auch hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Wo liegt der Fehler?

An der falschen Konfig des NetGear !Ist Port 8 dein Uplink auf den Cisco ?? Wenn ja gelten dort folgende Einstellungen:

- PVID = 1

- UNtagged Mitglied im VLAN 1 ! (Ist bei dir falsch !)

- Tagged Mitglied in den VLANs 10, 20, 30 und 40 (Fehlt bei dir komplett !

)

Cisco dann analog...

- Uplink Port auf den NetGear Tagged für die relevanten VLANs eintragen. Default VLAN 1 übertragt der Cisco immer automatisch auf einem Trunk. (PVID).

- Zusammenstecken

- Fertisch.

Und...bitte dringenst nochmal die VLAN Schnellschulung lesen und verstehen:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Dann muss der uplink port beim Cisco-Switch von der pfsense auch untagged sein im VLAN1, richtig?

Aus Sicht des Cisco SG Switches: Ja !Auf der pfSense Seite werden alle Untagged Pakete immer auf das physische Interface geforwardet. Sprich auf die Physik des Parent Interfaces was die virtuellen VLAN Interface beherbergt.

Wenn du dem Interface auf der pfSense auch eine IP Adresse verpasst hast dann geht alles aus dem Switch VLAN 1 dahin. Wenn du so willst hängt immer das physische Interface der pfSense im PVID untagged VLAN, was beim Cisco SG Switch im Default immer das VLAN 1 ist.

So einfach ist das.

Nebenbei: Das ist übrigens bei allen Netzwerk Karten basierten Endgeräten so. Guckst du auch hier:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Jetzt wirds wirr hier....

Tagged Uplinks (auch Trunk genannt) sind immer Tagged wie der Name schon sagt. Sie übertragen aber auch immer untagged Pakete. Die PVID (Port VLAN ID) sagt dem Switch in welches VLAN er diese untagged Pakete auf einem Trunk übertragen soll. Diesen Pakete fehlt ja jegliche VLAN Information und der Switch kann ja nicht raten oder hellsehen wo diese hinsollen.

Im Default steht bei 99% aller Switches diese PVID oder Default oder auch Native VLAN Einstellung auf "1". Sprich also ein Trunk Port der ungetaggte Pakete empfängt weiss damit das er diese in das VLAN 1 forwarden soll. Dein Cisco zeigt dir das mit "1U" an !!

Die PVID bzw. Native VLAN ist konfigurierbar wenn du ungetaggte Pakete mal nicht isn VLAN 1 haben willst.

Du warst also zu 98% richtig

Trunk = Native, Default VLAN (PVID) untagged und der Rest ist immer Tagged Member in den VLANs die du auf diesem Trunk übertragen willst oder musst.

Ganz einfache Logik !

Tagged Uplinks (auch Trunk genannt) sind immer Tagged wie der Name schon sagt. Sie übertragen aber auch immer untagged Pakete. Die PVID (Port VLAN ID) sagt dem Switch in welches VLAN er diese untagged Pakete auf einem Trunk übertragen soll. Diesen Pakete fehlt ja jegliche VLAN Information und der Switch kann ja nicht raten oder hellsehen wo diese hinsollen.

Im Default steht bei 99% aller Switches diese PVID oder Default oder auch Native VLAN Einstellung auf "1". Sprich also ein Trunk Port der ungetaggte Pakete empfängt weiss damit das er diese in das VLAN 1 forwarden soll. Dein Cisco zeigt dir das mit "1U" an !!

Die PVID bzw. Native VLAN ist konfigurierbar wenn du ungetaggte Pakete mal nicht isn VLAN 1 haben willst.

Du warst also zu 98% richtig

Trunk = Native, Default VLAN (PVID) untagged und der Rest ist immer Tagged Member in den VLANs die du auf diesem Trunk übertragen willst oder musst.

Ganz einfache Logik !