Konfiguration VOIP: Grundsätzliche Fragen

Hallo,

Ziel: IP-Telefon (Gigaset C430A Go) hinter einer pfsense als "Festnetztelefon" betreiben

Mein Router/Firewall ist ein Apu2, darauf pfsense installiert.

Mein Switch ist ein Cisco SG350-28

Ich habe mehrere VLANs konfiguriert, natürlich auf den Switch und dem Router.

Diese sind verbunden über einen "tagged Trunk Port"

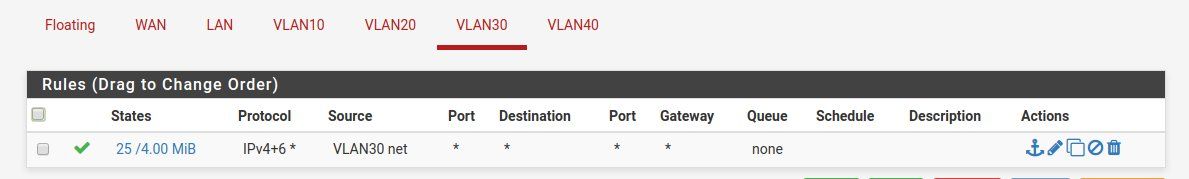

Als Firewallregel habe ich in allen VLANs das "Scheunentor" geöffnet, um jene als Fehlerquelle auszuschließen.

Die Basisstation des IP-Telefons liegt im VLAN30 (DMZ)

Mein Internetanbieter ist: Deutsche Glasfaser

In den Anleitungen im Internet (leider ist mein Anwendungsfall nirgendwo konkret beschrieben), sind vier Werte von Bedeutung:

IP des Telefons: 192.168.30.155 (als statische IP eingerichtet)

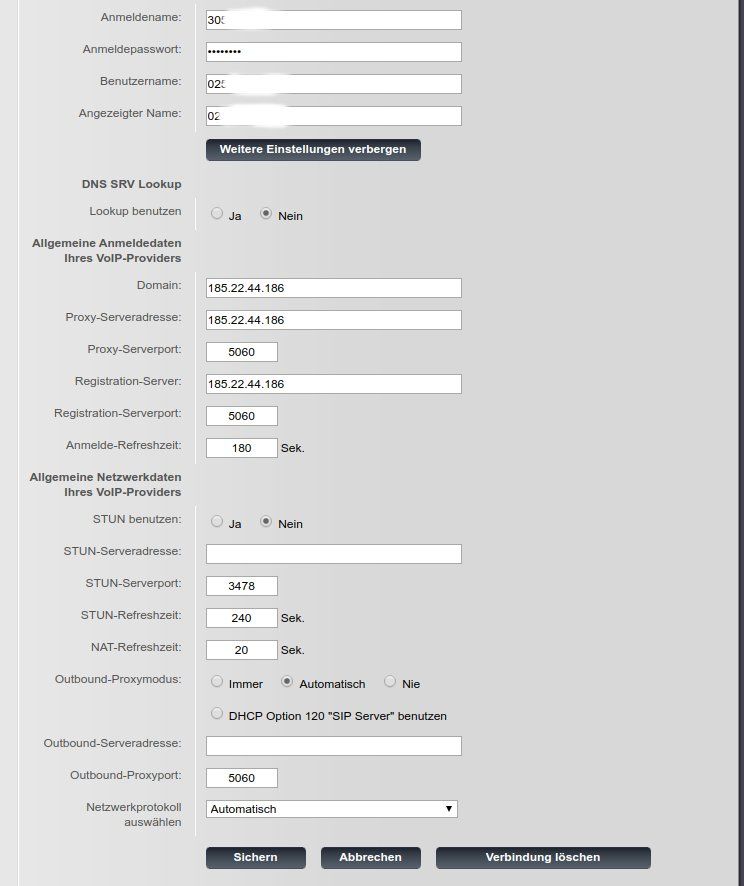

SIP-Port: 5060

RTP-Ports: 7078:7109 (diese wurden in der fritzbox verwendet)

Registrar: de.voip.dg-w.de (nslookup sagt: 185.22.44.186)

Durch Firewall Regeln müssen diese so konfiguriert werden, dass ein Verbindung zustande kommt.

Hier ist mein Problem. Ich verstehe das Prinzip dahinter nicht.

In einer Anleitung >hier< (weiter unten) wird ein ähnlicher Anwendungsfall beschrieben.

Der Verfasser setzt folgende Schritte um:

(1) Der Datenverkehr vom Gigaset zum SIP-Port und den RTP-Ports muss über das VLAN-Gatenway erfolgen

(2) Der Datenverkehr über das VLAN zum Gigaset SIP- und RTP-Port wird geregelt

(3) Ausgehende NAT-Regeln werden konfiguriert

(4) Eingehende NAT-Regeln: Zum Schluss leiten wir noch die SIP und RTP-Ports eingehend an das Gigaset-Telefon weiter

Diese Angaben sind für mich sehr abstrakt.

Ich wäre sehr dankbar, wenn mir jemand für meinen Anwendungsfall nützliche Tipps zu Vorgehensweise geben könnte ...

Ziel: IP-Telefon (Gigaset C430A Go) hinter einer pfsense als "Festnetztelefon" betreiben

Mein Router/Firewall ist ein Apu2, darauf pfsense installiert.

Mein Switch ist ein Cisco SG350-28

Ich habe mehrere VLANs konfiguriert, natürlich auf den Switch und dem Router.

Diese sind verbunden über einen "tagged Trunk Port"

Als Firewallregel habe ich in allen VLANs das "Scheunentor" geöffnet, um jene als Fehlerquelle auszuschließen.

Die Basisstation des IP-Telefons liegt im VLAN30 (DMZ)

Mein Internetanbieter ist: Deutsche Glasfaser

In den Anleitungen im Internet (leider ist mein Anwendungsfall nirgendwo konkret beschrieben), sind vier Werte von Bedeutung:

IP des Telefons: 192.168.30.155 (als statische IP eingerichtet)

SIP-Port: 5060

RTP-Ports: 7078:7109 (diese wurden in der fritzbox verwendet)

Registrar: de.voip.dg-w.de (nslookup sagt: 185.22.44.186)

Durch Firewall Regeln müssen diese so konfiguriert werden, dass ein Verbindung zustande kommt.

Hier ist mein Problem. Ich verstehe das Prinzip dahinter nicht.

In einer Anleitung >hier< (weiter unten) wird ein ähnlicher Anwendungsfall beschrieben.

Der Verfasser setzt folgende Schritte um:

(1) Der Datenverkehr vom Gigaset zum SIP-Port und den RTP-Ports muss über das VLAN-Gatenway erfolgen

(2) Der Datenverkehr über das VLAN zum Gigaset SIP- und RTP-Port wird geregelt

(3) Ausgehende NAT-Regeln werden konfiguriert

(4) Eingehende NAT-Regeln: Zum Schluss leiten wir noch die SIP und RTP-Ports eingehend an das Gigaset-Telefon weiter

Diese Angaben sind für mich sehr abstrakt.

Ich wäre sehr dankbar, wenn mir jemand für meinen Anwendungsfall nützliche Tipps zu Vorgehensweise geben könnte ...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 574177

Url: https://administrator.de/forum/konfiguration-voip-grundsaetzliche-fragen-574177.html

Ausgedruckt am: 29.07.2025 um 02:07 Uhr

21 Kommentare

Neuester Kommentar

Funktioniert denn die Telefonie, wenn du alles von dem LAN, in dem das Telefon steht, ins WAN erlaubst? Heutzutage ist meist nicht mehr notwendig, da die Telefoniesysteme der Provider mit NAT umgehen können und im Gegensatz zu meiner Anfangszeit mit VoIP (vor etwa 15 Jahren) keine Portweiterleitungen mehr benötigen.

Knackpunkt ist der STUN Server. Wenn möglich sollte der immer konfiguriert werden im Telefon.

Die Einrichtung wird hier sehr gut erklärt:

bergs.biz/blog/2017/02/18/deutsche-glasfaser-sip-account-manuell ...

Der STUN Server bewirkt das es an der Firewall keinen Stress mit den dynmaischen RTP Ports gibt. Kann man kein STUN definieren müssen die RTP Ports freigegeben werden.

Die entsprechenden Einstellungen findet man im [ pfSense_Tutorial] in den weiterführenden Links unter "VoIP bzw. Telefonie mit FritzBox oder Anlage hinter pfSense Firewall:"

An den Standard Default NAT Regeln muss man nicht rumfummeln !

Heisser Tip:

Nimm zum Testen immer ein Softphone wie z.B. Phoner:

phoner.de/index.htm

oder Phoner Lite:

lite.phoner.de/index_de.htm

Phoner bevorzugt da bessere Logging Optionen. Den Phoner konfigurierst du mit deinen SIP Credentials und STUN und los gehts wie beim Gigaset.

Damit kannst du auf einem Test PC im Test VLAN 30 dann erstmal üben.

Phoner hat sehr gite Logging Optionen die dir genau sagen wo es kneift und was du anpassen musst.

Klappt das alles überträgst du schlicht und einfach nur die Daten aufs Gigaset und gut iss...

Eigentlich kein Hexenwerk !

Die Einrichtung wird hier sehr gut erklärt:

bergs.biz/blog/2017/02/18/deutsche-glasfaser-sip-account-manuell ...

Der STUN Server bewirkt das es an der Firewall keinen Stress mit den dynmaischen RTP Ports gibt. Kann man kein STUN definieren müssen die RTP Ports freigegeben werden.

Die entsprechenden Einstellungen findet man im [ pfSense_Tutorial] in den weiterführenden Links unter "VoIP bzw. Telefonie mit FritzBox oder Anlage hinter pfSense Firewall:"

An den Standard Default NAT Regeln muss man nicht rumfummeln !

Heisser Tip:

Nimm zum Testen immer ein Softphone wie z.B. Phoner:

phoner.de/index.htm

oder Phoner Lite:

lite.phoner.de/index_de.htm

Phoner bevorzugt da bessere Logging Optionen. Den Phoner konfigurierst du mit deinen SIP Credentials und STUN und los gehts wie beim Gigaset.

Damit kannst du auf einem Test PC im Test VLAN 30 dann erstmal üben.

Phoner hat sehr gite Logging Optionen die dir genau sagen wo es kneift und was du anpassen musst.

Klappt das alles überträgst du schlicht und einfach nur die Daten aufs Gigaset und gut iss...

Eigentlich kein Hexenwerk !

@aqui: Pass mit der Aussage auf, bei Unitymedia sollte man es nicht machen, weil die IPv4-Adressen der Telefonie selbst private IP-Adressen sind, auch wenn man einen IPv4 oder einen echten Dual-Stack-Anschluss hat. Hier ist man z.B. gezwungen, die Telefonie auf dem Router laufen zu lassen, weil mit STUN geht es nicht, ohne auch nicht und ein SIP-ALG im Router machts kaputt.

Ein ordentlicher Telefonieanbieter bietet entsprechende Möglichkeiten, also STUN oder die Technik selbst ist NAT-fähig (easybell benötigt z.B. kein STUN oder SIP-ALG, sondern die passen die SIP-Payload anhand des IP-Headers an., QSC verbietet strikt SIP-ALGs und können mit NAT umgehen). Die Provider, insbesondere die Zwangsrouterbefürworter wie Telefonica, Vodafone (inkl. Unitymedia) und DG, haben kein Interesse daran. Deren Router sind IADs, also die Telefonie liegt direkt am WAN-Interface und benötigt kein NAT, daher gibt es hier keine Transitionstechniken und wenn es nicht funktioniert, ist es ja eh Problem des Kunden, weil Eigenrouter nicht unterstützt werden.

@scriptorius: Betreibst du ein eigenes ONT statt dem DG-Router am Anschluss? Weil dieses ist ja Pflichtprogramm, um die SIP-Zugangsdaten zu erhalten.

Ein ordentlicher Telefonieanbieter bietet entsprechende Möglichkeiten, also STUN oder die Technik selbst ist NAT-fähig (easybell benötigt z.B. kein STUN oder SIP-ALG, sondern die passen die SIP-Payload anhand des IP-Headers an., QSC verbietet strikt SIP-ALGs und können mit NAT umgehen). Die Provider, insbesondere die Zwangsrouterbefürworter wie Telefonica, Vodafone (inkl. Unitymedia) und DG, haben kein Interesse daran. Deren Router sind IADs, also die Telefonie liegt direkt am WAN-Interface und benötigt kein NAT, daher gibt es hier keine Transitionstechniken und wenn es nicht funktioniert, ist es ja eh Problem des Kunden, weil Eigenrouter nicht unterstützt werden.

@scriptorius: Betreibst du ein eigenes ONT statt dem DG-Router am Anschluss? Weil dieses ist ja Pflichtprogramm, um die SIP-Zugangsdaten zu erhalten.

Das hat mit DS-Lite nix zu tun. Ich hab hier einen richtigen DS-Anschluss und das gleiche Problem. Gibt aber einen Trick, wenn das Netz und die Endgeräte IPv6-tauglich sind (Gigasets gehören da nicht zu). Wenn man den Registrar von Unitymedia bekommt, steht bei den Zugangsdaten irgendwo was nach dem Schema ssl91-v4.telefon.unitymedia.de oder ssl91.telefon.unitymedia.de (die Zahl hinter ssl ändert sich). Wenn man hinter das sslXX ein -v6 macht, kann man eine IPv6-Registrierung erzwingen.

Wundert mich, dass das der alte Nortel CS2000 schon kann.

Bei mir ging es nicht und die OpenScape Business kann kein IPv6, also registriert sich jetzt mein Router als SBC und gibt es an die Telefonanlage weiter.

Wundert mich, dass das der alte Nortel CS2000 schon kann.

Bei mir ging es nicht und die OpenScape Business kann kein IPv6, also registriert sich jetzt mein Router als SBC und gibt es an die Telefonanlage weiter.

Hatte den Zusammenhang nicht auf dem Schirm.

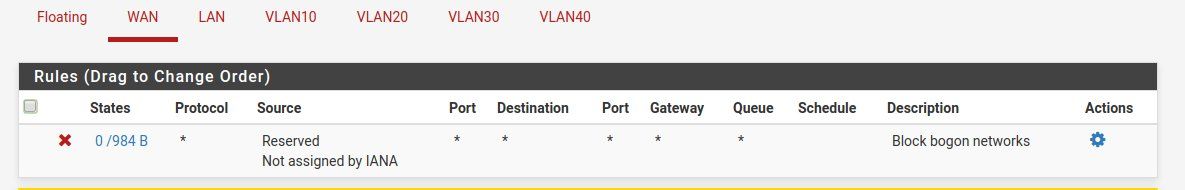

Und das obwohl es in riesigen Lettern im pfSense Tutorial hier steht !!! Tzzz...WAN und LAN30 Regeln sind so:

Sind richtig. Ist ja mehr oder minder Standard.Nur nochmal doof nachgefragt: Arbeitest du in einer Router Kaskade, sprich ist ggf. VOR der Firewall noch ein Router ? Im schlimmsten Fall ein VoIP Router mit einem eigenen VoIP Gateway ?

Wenn ja "denkt" der vermitlich das alle Voice relevanten Frames für ihn sind und macht dann kein Forwarding dieser Pakete so das die an der pfSense bzw. dem VLAN 30 gar nicht mehr ankommen.

Nochmals: Mache einen Test mit einem Softphone und sieh dir da das Log an. Noch besser wäre dann auf dem Softphone Rechner den SIP Verbindungsaufbau mit dem Wireshark oder tcpdump zu protokollieren.

Dann weiss man ohne wild zu raten und zu spekulieren sofort WO der Fehler ist. So stocherst du doch nur weiter im Dunkeln und probierst sinnfrei im freien Fall alles aus ohne wirklich die Ursache zu kennen.

Stell dir mal vor dein Hausarzt ginge so vor...?!

Vielen Dank aber trotzdem, VOIP läuft jetzt.

Bingo !! 👍Und das dann auch ganz ohne STUN, oder ??

Wenn du oben den Haken bei DNS Lookup auf "Ja" setzt sollte er auch den Hostnamen dg.voip.dg-w.de statt der 185.22er IP Adressen auflösen können.

Gut wenn's nun rennt wie es soll. !

Das nächste wird sein, meine kleinen Wireguard- und Nextcloud-Server ins Netzwerk einzubinden.

Na ja Wirequard wäre ja Blödsinn bei einer pfSense. Siehe dazu:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Beim Nextcloud Server freuen wir uns dann auf den nächsten Thread...!