Tipps gesucht - Pfsense hinter Fritz 6490 Cable und VLANs

Hallo zusammen,

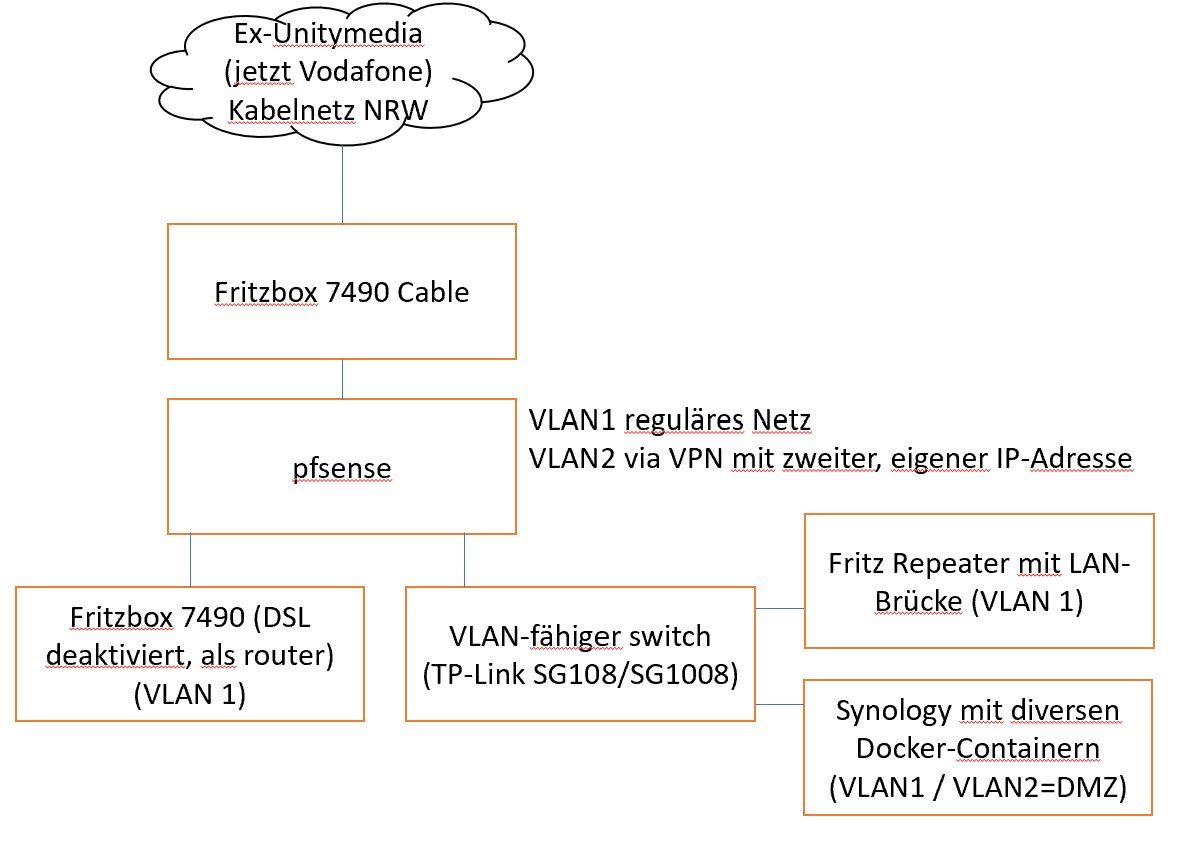

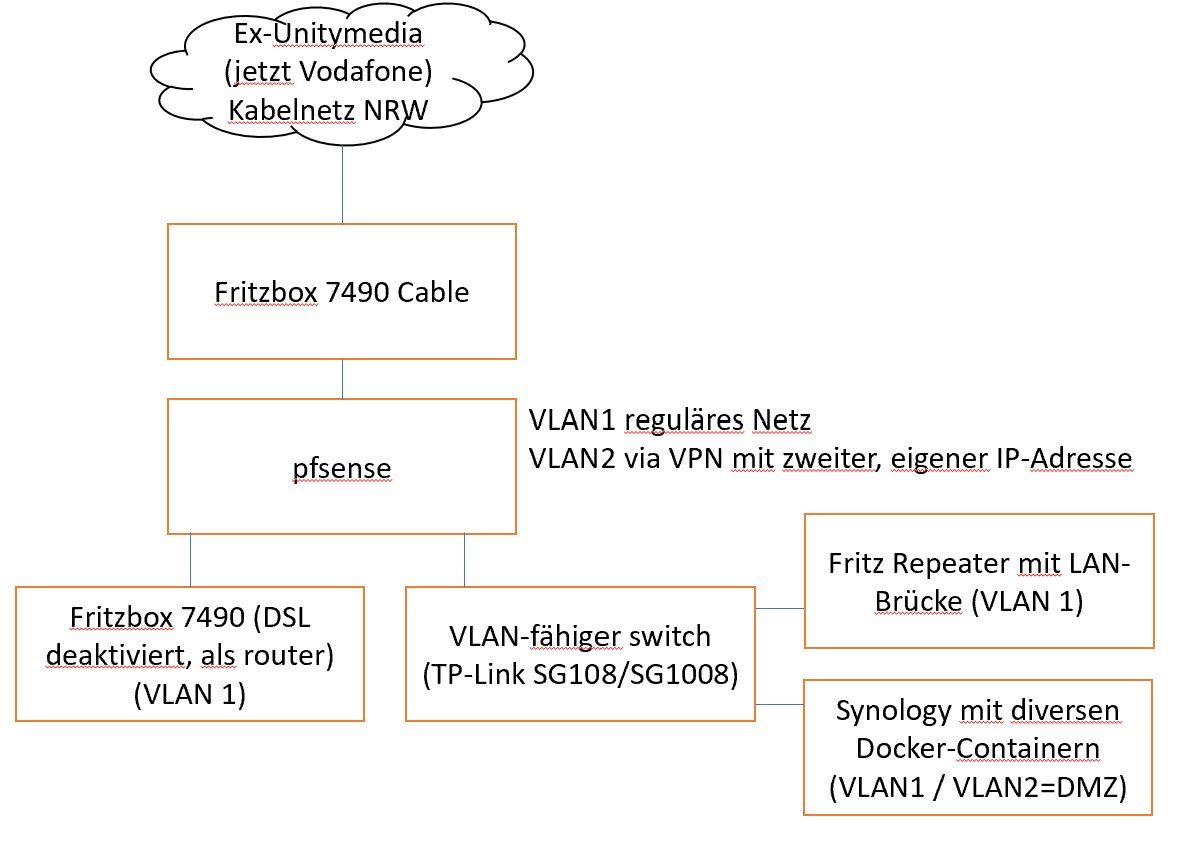

ich plane mein Heimnetz umzustellen wie auf der beigefügten Grafik:

- FritzBox Cable zum Internet (Ex-Unitymedia Vodafone NRW, mit echter IPv4-Adresse+IPv6 - als Zusatzoption am Anschluss extra gebucht)

- Pfsense als Router auf einer APU mit 3 Ports

- Dahinter weitere Fritzbox im Routermodus (mit Repeater über LAN-Brücker für Mesh-Netz - läuft prima mit 1a Netzabdeckung + "Roaming")

- VLAN-Switch noch nicht angeschafft, aktuell noch ein normaler Switch 8-Port

- Synology als Heimserver, auf welchem mehrere Docker-Container laufen (macvlan noch nicht eingerichtet, aber das geht wohl recht problemlos)

- Jede Menge weitere Netzwerkclients

Leider hänge ich nach schon ausführlicher Lektüre vieler Tutorials fest und bekomme es nicht zuende eingerichtet.

Was ich schon hinbekommen habe:

- Pfsense, die alles über's VPN schickt

- Fritzbox-Pfsense-Fritzbox Kaskade mit Doppel-NAT

- Fritzbox Bridge-Modus freischalten (war vorher im "versteckt" und musste freigeschaltet werden)

Was noch nicht läuft:

- VLANs auf der pfsense

- pfsense mit Traffic eines VLAN über VPN und anderes VLAN direkt ins Netz

- Fritz-Box im Bridge Modus: die Fritzbox scheint sich die IPs zu schnappen und/oder die pfsense bekomme ich nicht richtig eingerichtet

Ich bin offen für Modifikationen des Set-ups, andere Hardware/Software (ich weiß, Fritzbox... aber das Mesh funktioniert so schön und ich hatte sie schon) oder auch pfsense gegen eine andere Firewall auswechseln (OPNsense, Sophos), sonstige Vorschläge. Einfaches Handling und Wartung ist mir auch Geld Wert. Vielleicht Unify? Firewalla Gold ? (leider erst im Juli erhältlich). Normalerweise gelingt es mir, mich auch in komplexere Materie einzulesen, aber hier komme ich mit meiner zur Verfügung stehenden Zeit leider schon länger nicht weiter.

Wenn ihr Tipps habt, entweder in Form von konkreten Konfigurationsvorschlägen, oder Links auf Tutorials, bin ich sehr dankbar.

Danke schon jetzt,

Frank

ich plane mein Heimnetz umzustellen wie auf der beigefügten Grafik:

- FritzBox Cable zum Internet (Ex-Unitymedia Vodafone NRW, mit echter IPv4-Adresse+IPv6 - als Zusatzoption am Anschluss extra gebucht)

- Pfsense als Router auf einer APU mit 3 Ports

- Dahinter weitere Fritzbox im Routermodus (mit Repeater über LAN-Brücker für Mesh-Netz - läuft prima mit 1a Netzabdeckung + "Roaming")

- VLAN-Switch noch nicht angeschafft, aktuell noch ein normaler Switch 8-Port

- Synology als Heimserver, auf welchem mehrere Docker-Container laufen (macvlan noch nicht eingerichtet, aber das geht wohl recht problemlos)

- Jede Menge weitere Netzwerkclients

Leider hänge ich nach schon ausführlicher Lektüre vieler Tutorials fest und bekomme es nicht zuende eingerichtet.

Was ich schon hinbekommen habe:

- Pfsense, die alles über's VPN schickt

- Fritzbox-Pfsense-Fritzbox Kaskade mit Doppel-NAT

- Fritzbox Bridge-Modus freischalten (war vorher im "versteckt" und musste freigeschaltet werden)

Was noch nicht läuft:

- VLANs auf der pfsense

- pfsense mit Traffic eines VLAN über VPN und anderes VLAN direkt ins Netz

- Fritz-Box im Bridge Modus: die Fritzbox scheint sich die IPs zu schnappen und/oder die pfsense bekomme ich nicht richtig eingerichtet

Ich bin offen für Modifikationen des Set-ups, andere Hardware/Software (ich weiß, Fritzbox... aber das Mesh funktioniert so schön und ich hatte sie schon) oder auch pfsense gegen eine andere Firewall auswechseln (OPNsense, Sophos), sonstige Vorschläge. Einfaches Handling und Wartung ist mir auch Geld Wert. Vielleicht Unify? Firewalla Gold ? (leider erst im Juli erhältlich). Normalerweise gelingt es mir, mich auch in komplexere Materie einzulesen, aber hier komme ich mit meiner zur Verfügung stehenden Zeit leider schon länger nicht weiter.

Wenn ihr Tipps habt, entweder in Form von konkreten Konfigurationsvorschlägen, oder Links auf Tutorials, bin ich sehr dankbar.

Danke schon jetzt,

Frank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 561112

Url: https://administrator.de/forum/tipps-gesucht-pfsense-hinter-fritz-6490-cable-und-vlans-561112.html

Ausgedruckt am: 18.07.2025 um 07:07 Uhr

11 Kommentare

Neuester Kommentar

Das hiesige VLAN Tutorial beantwortet alle deine Fragen dazu:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Was in solchen Kaskaden zu beachten ist mit einem NAT Router beschreibt dieses Tutorial:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Solange du die Finger von Unify lässt ist an dem Konzept gar nichts auszusetzen und du hast alles genau richtig gemacht.

Firewall zu tauschen ist natürlich Quatsch, denn die anderen machen ja auch nix anderes !

Alles gut also !

(P.S.: Habt ihr euch bei der Erstellung des Threads abgesprochen ?:

OPNSense hinter Fritzbox )

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Was in solchen Kaskaden zu beachten ist mit einem NAT Router beschreibt dieses Tutorial:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Solange du die Finger von Unify lässt ist an dem Konzept gar nichts auszusetzen und du hast alles genau richtig gemacht.

Firewall zu tauschen ist natürlich Quatsch, denn die anderen machen ja auch nix anderes !

Alles gut also !

(P.S.: Habt ihr euch bei der Erstellung des Threads abgesprochen ?:

OPNSense hinter Fritzbox )

Nein, das ist ein Irrtum. Proprietäre Software zum managen und überall benötigst du einen proprietären Controller und landet damit in einem Vendor Lock. Gruseliges Konfig CLI. Kann man nur dringenst von abraten.

Nebenbei ist das ein WLAN Hersteller mit entsprechend wenig KnowHow im Switch und Router Umfeld. Im Gegensatz zu den WLAN Produkten sind Router und Switch zugekaufte OEM Billigware mit entsprechender Performance die nur umgelabelt ist also nichtmal was Eigenes von denen.

Das können andere wie Mikrotik, TP-Link, Cisco, Zyxel, NetGear und die anderen üblichen Verdächtigen im Billigsegement weitaus besser.

Nebenbei ist das ein WLAN Hersteller mit entsprechend wenig KnowHow im Switch und Router Umfeld. Im Gegensatz zu den WLAN Produkten sind Router und Switch zugekaufte OEM Billigware mit entsprechender Performance die nur umgelabelt ist also nichtmal was Eigenes von denen.

Das können andere wie Mikrotik, TP-Link, Cisco, Zyxel, NetGear und die anderen üblichen Verdächtigen im Billigsegement weitaus besser.

Mikrotik, TP-Link, Cisco, Zyxel, NetGear setzen ebenfalls auf prioritäre Ökosysteme.

Das grundlegende Know How basiert auf Vyatta und der Code der mit den ASICS und SOCs von den OEMs kommt ist auch der selbe, wie der des teuersten Switches der Welt. Die CLI ist Industriestandard.

Die Switches sind Non-Blocking, heißt die Summe der Frontside-Ports ist nicht größer als die Forwarding-Leistung der Backbone.

Warum er immer wieder diese Märchen erzählt und warum niemand das merkt oder sich daran stört, dass ist bemerkenswert. Ich gehe davon aus, dass zu dem ausgedachten Teil du e gehörige Portion vorsätzliches Unwahrheit sagen kommt.

Das grundlegende Know How basiert auf Vyatta und der Code der mit den ASICS und SOCs von den OEMs kommt ist auch der selbe, wie der des teuersten Switches der Welt. Die CLI ist Industriestandard.

Die Switches sind Non-Blocking, heißt die Summe der Frontside-Ports ist nicht größer als die Forwarding-Leistung der Backbone.

Warum er immer wieder diese Märchen erzählt und warum niemand das merkt oder sich daran stört, dass ist bemerkenswert. Ich gehe davon aus, dass zu dem ausgedachten Teil du e gehörige Portion vorsätzliches Unwahrheit sagen kommt.

Warum er immer wieder diese Märchen erzählt und warum niemand das merkt oder sich daran stört, dass ist bemerkenswert. Ich gehe davon aus,

dass zu dem ausgedachten Teil du e gehörige Portion vorsätzliches Unwahrheit sagen kommt.

dass zu dem ausgedachten Teil du e gehörige Portion vorsätzliches Unwahrheit sagen kommt.

Ich finde solche Aussagen unfassbar und keinesfalls hinnehmbar.

Das sind rein persönliche Angriffe und tragen nichts zur Sache bei.

Ein bestes Beispiel für kulturelle Verrohung unserer Gesellschaft.

Und keiner stört sich daran.

Hinnehmbar findest Du, dass Ratssuchende mit einer zur Obsession gewordenen Märchenkampagne, jedes Mal beleidigt werden? Wenn das so ist, dann weiß ich nicht es mit Dir nicht stimmt.

Niemanden ist geholfen, wenn man den Lug und Trug, in einem Forum wie dieses freien Lauf lässt.

Wenn es etwas zur Sache beitragen würde und nur ein Teilen der Wahrheit entspricht, geschenkt.

Niemanden ist geholfen, wenn man den Lug und Trug, in einem Forum wie dieses freien Lauf lässt.

Wenn es etwas zur Sache beitragen würde und nur ein Teilen der Wahrheit entspricht, geschenkt.

@142583

Beschimpfungen und Beleidigungen etc. lasse ich hier aber nicht zu.

Gruß

Frank

Webmaster

- Ich habe die Teile deiner Kommentare entfernt, die gegen unsere Diskussionsregeln verstoßen!

- Zu behaupten das jemand lügt, kann man am Besten beweisen, wenn man die angebliche Lüge aufdeckt. Mehr als Beschimpfungen habe ich hier aber nicht gefunden. Das ist unprofessionell.

- Wenn dich was an der Aussage von @aqui stört diskutiere es auf sachlicher Ebene, dann wirst du schnell feststellen, was an deiner Behauptung richtig oder falsch ist. Am Besten ihr macht dazu einen neuen Beitrag (Challenge) auf und zeigt was ihr zu dem Thema könnt und wo das Problem liegt.

Beschimpfungen und Beleidigungen etc. lasse ich hier aber nicht zu.

Gruß

Frank

Webmaster

Dann werde ich meine Kritik etwas subtiler formulieren und auf den Tag warten, bis ein Mod oder Admin das Trollen unterbindet.