OPNSense hinter Fritzbox

Hallo zusammen,

ich bin neu hier. Ich war in der Vergangenheit öfters stiller Mitleser und habe aber jetzt ein Problem bei dem ich einfach nicht weiterkomme.

Ich habe mir vor über einem Jahr einen HP Proliant Gen8 Server gekauft und bin inzwischen mit VMs, unix-artigen OS und Docker recht versiert.

Der nächste Schritt ist, bestimmte shares aus Openmediavault für externe Leute (via VPN zur Verfügung zu stellen). Aus diesem Grund habe ich mich mit OPNsense auseinandergesetzt, ich komme jetzt aber einfach nicht weiter bzw. brauche auch Unterstützung in der Beratung zum gesamten Setting.

Hardware Setting:

- HP Proliant Gen8 mit Proxmox

- verschiedene Vms (openmediavault mit plex, debian, windows 10 & OPNsense)

Netzwerkaufbau:

Fritzbox 7430 Router & Modem inkl WLAN zwecks Zugang generelle Geräte von anderen Bewohnern der WG

FB -> WAN Port des HP

LAN Port des HP an Switch zwecks Anschluss von weiteren Geräten

Ziele:

- openvpn auf opnsense nutzen um VPN Zugang zu ermöglichen (über exposed der FB)

- mehrere VLANs nutzen bspw. um OMV abgeschottet laufen zu lassen

- bestimmten openvpn usern nur Zugang zu einem VLAN zu gewähren und über die OMV User nur zu bestimmten Shares

- Freie Kommunikation unterhalb der VLANs jedoch keinen freien Zugriff vom "Fritzbox-WLAN" Netz auf die VLANs (nur von spezieller

- Vermeidung von double NAT

Was leider nicht möglich ist:

- VPN direkt auf Fritzbox --> zu geringer Durchsatz und nicht ausreichende Userkonfiguration

- Router ersetzen oder in den reinen Modembetrieb setzen um einen Accesspoint und Router erst hinter die FW zu schalten

Was, wenn nötig, am Layout geändert werden kann:

- Kaufen eines AP um das Fritzbox WLAN gar nicht mehr zu nutzen (keine Vermischung von WAN und LAN) sondern alles für mich relevante hinter der FW zu haben.

- Anschaffen eines anderen Switches

Meine Idee zum Grundlayout war folgende:

- Fritzbox lässt VPN via exposed port zum Openvpn durch.

- OPNsense ist so eingestellt, dass es via dem WAN port genau eine spezifische IP aus dem Netz des Fritzbox WLANs auf die UI lässt.

- Zudem kann ich auf alle Hosts in allen VLANs von dieser einen lokalen IP zugreifen

- OPNsense agiert quasi als switch mit VLAN Fähigkeiten (ich kenne mich leider nicht aus wie genau ich das mache)

- VLANs werden entweder im proxmox oder im OPNsense definiert

- Die VMs nutzen dann die jeweiligen VLANs

- Der am LAN Port angeschlossene Switch ist nicht dediziert VLAN fähig, ich nehme an hier kann ich quasi nur das normale LAN Netzwerk "abgreifen" (was ok ist)

Fragen & Probleme:

Ich muss ehrlich sagen, dass ich mir nicht sicher bin wie das Gesamtkonstrukt am besten aussehen soll.

Zudem bin ich mir nicht ganz sicher was die VLANs angeht. Kann OPNsense VLANS erstellen und managen oder ist es besser diese im Proxmox anzulegen und im OPNsense nur zu nutzen.

Sind die oben genannten Ziele machbar?

Was mir leider noch nicht ganz klar ist, ist der Unterschied zwischen double-NAT und den IP ranges der Vlans. Sind VLANs nicht eine Art NAT?

Zudem habe ich bis jetzt ein Problem was ich nicht genau eingrenzen kann: Meine Regeln, die ich erstelle greifen nicht. Ich gebe auf dem WAN interface alles frei komme aber nicht aus dem Fritzbox WLAN Netz auf auf die UI von OPNsense. Erst wenn ich mittels pfctl -d die Firewall deaktiviere. Im Log steht "default deny rule".

Umso länger ich mich mit dem Thema befasse umso verwirrter werde ich.

Ich tue mich mit dem Thema Netzwerk und Firewall recht schwer im Vergleich zu anderen Themen. Ich hoffe ihr könnt mir hier helfen und verzeiht mir die ganze Flut an Fragen.

Viele Grüße

Julius

ich bin neu hier. Ich war in der Vergangenheit öfters stiller Mitleser und habe aber jetzt ein Problem bei dem ich einfach nicht weiterkomme.

Ich habe mir vor über einem Jahr einen HP Proliant Gen8 Server gekauft und bin inzwischen mit VMs, unix-artigen OS und Docker recht versiert.

Der nächste Schritt ist, bestimmte shares aus Openmediavault für externe Leute (via VPN zur Verfügung zu stellen). Aus diesem Grund habe ich mich mit OPNsense auseinandergesetzt, ich komme jetzt aber einfach nicht weiter bzw. brauche auch Unterstützung in der Beratung zum gesamten Setting.

Hardware Setting:

- HP Proliant Gen8 mit Proxmox

- verschiedene Vms (openmediavault mit plex, debian, windows 10 & OPNsense)

Netzwerkaufbau:

Fritzbox 7430 Router & Modem inkl WLAN zwecks Zugang generelle Geräte von anderen Bewohnern der WG

FB -> WAN Port des HP

LAN Port des HP an Switch zwecks Anschluss von weiteren Geräten

Ziele:

- openvpn auf opnsense nutzen um VPN Zugang zu ermöglichen (über exposed der FB)

- mehrere VLANs nutzen bspw. um OMV abgeschottet laufen zu lassen

- bestimmten openvpn usern nur Zugang zu einem VLAN zu gewähren und über die OMV User nur zu bestimmten Shares

- Freie Kommunikation unterhalb der VLANs jedoch keinen freien Zugriff vom "Fritzbox-WLAN" Netz auf die VLANs (nur von spezieller

- Vermeidung von double NAT

Was leider nicht möglich ist:

- VPN direkt auf Fritzbox --> zu geringer Durchsatz und nicht ausreichende Userkonfiguration

- Router ersetzen oder in den reinen Modembetrieb setzen um einen Accesspoint und Router erst hinter die FW zu schalten

Was, wenn nötig, am Layout geändert werden kann:

- Kaufen eines AP um das Fritzbox WLAN gar nicht mehr zu nutzen (keine Vermischung von WAN und LAN) sondern alles für mich relevante hinter der FW zu haben.

- Anschaffen eines anderen Switches

Meine Idee zum Grundlayout war folgende:

- Fritzbox lässt VPN via exposed port zum Openvpn durch.

- OPNsense ist so eingestellt, dass es via dem WAN port genau eine spezifische IP aus dem Netz des Fritzbox WLANs auf die UI lässt.

- Zudem kann ich auf alle Hosts in allen VLANs von dieser einen lokalen IP zugreifen

- OPNsense agiert quasi als switch mit VLAN Fähigkeiten (ich kenne mich leider nicht aus wie genau ich das mache)

- VLANs werden entweder im proxmox oder im OPNsense definiert

- Die VMs nutzen dann die jeweiligen VLANs

- Der am LAN Port angeschlossene Switch ist nicht dediziert VLAN fähig, ich nehme an hier kann ich quasi nur das normale LAN Netzwerk "abgreifen" (was ok ist)

Fragen & Probleme:

Ich muss ehrlich sagen, dass ich mir nicht sicher bin wie das Gesamtkonstrukt am besten aussehen soll.

Zudem bin ich mir nicht ganz sicher was die VLANs angeht. Kann OPNsense VLANS erstellen und managen oder ist es besser diese im Proxmox anzulegen und im OPNsense nur zu nutzen.

Sind die oben genannten Ziele machbar?

Was mir leider noch nicht ganz klar ist, ist der Unterschied zwischen double-NAT und den IP ranges der Vlans. Sind VLANs nicht eine Art NAT?

Zudem habe ich bis jetzt ein Problem was ich nicht genau eingrenzen kann: Meine Regeln, die ich erstelle greifen nicht. Ich gebe auf dem WAN interface alles frei komme aber nicht aus dem Fritzbox WLAN Netz auf auf die UI von OPNsense. Erst wenn ich mittels pfctl -d die Firewall deaktiviere. Im Log steht "default deny rule".

Umso länger ich mich mit dem Thema befasse umso verwirrter werde ich.

Ich tue mich mit dem Thema Netzwerk und Firewall recht schwer im Vergleich zu anderen Themen. Ich hoffe ihr könnt mir hier helfen und verzeiht mir die ganze Flut an Fragen.

Viele Grüße

Julius

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 561107

Url: https://administrator.de/forum/opnsense-hinter-fritzbox-561107.html

Ausgedruckt am: 23.05.2025 um 06:05 Uhr

8 Kommentare

Neuester Kommentar

Hier steht alles was du zu dem Thema wissen musst:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

OpenVPN Integration bzw. mit bordeigenen Clients aller Betriebssysteme wird hier erklärt:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Und wie man mit VLANs an der OPNsense umgeht steht hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das sollte eigentlich alle deine Fragen beantworten. Lesen und verstehen !

(P.S.: Habt ihr euch bei der Erstellung der Threads hier abgesprochen ?:

?:

Tipps gesucht - Pfsense hinter Fritz 6490 Cable und VLANs )

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

OpenVPN Integration bzw. mit bordeigenen Clients aller Betriebssysteme wird hier erklärt:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Und wie man mit VLANs an der OPNsense umgeht steht hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das sollte eigentlich alle deine Fragen beantworten. Lesen und verstehen !

(P.S.: Habt ihr euch bei der Erstellung der Threads hier abgesprochen

Tipps gesucht - Pfsense hinter Fritz 6490 Cable und VLANs )

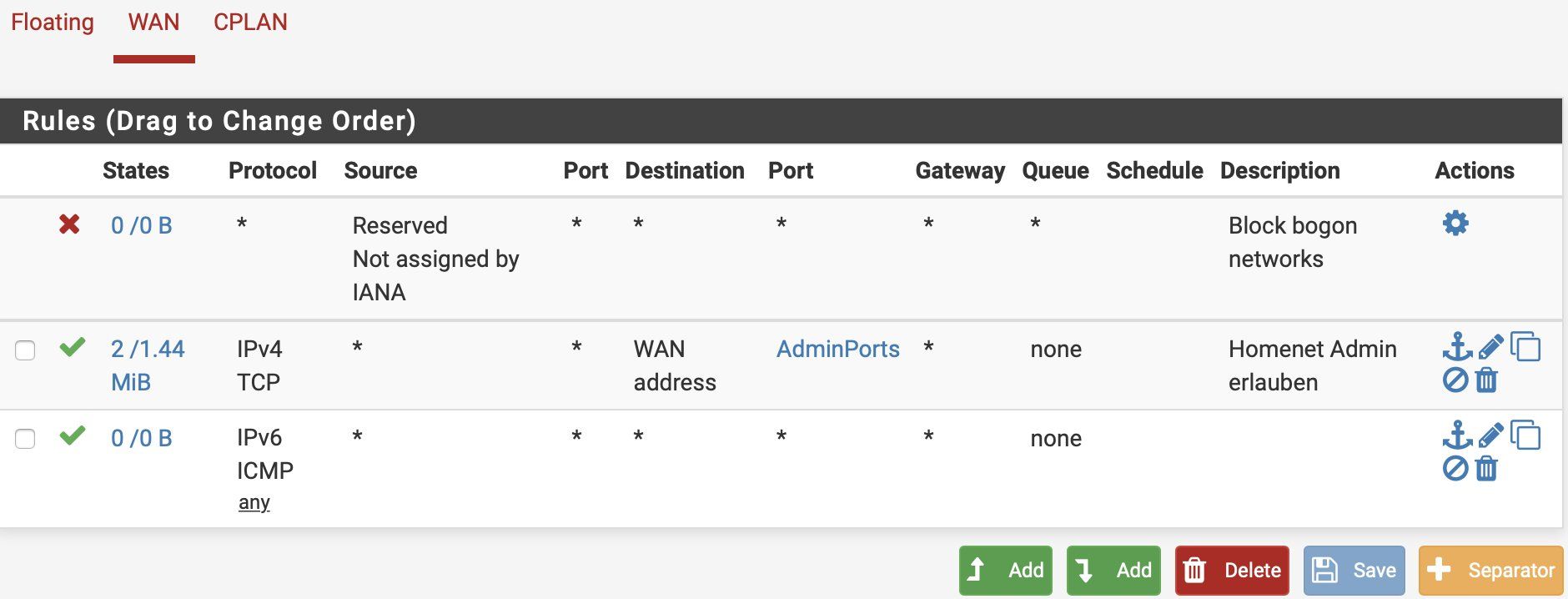

Auf dem WAN Interface blockiert die Firewall logischerweise ALLES was versucht eine Verbindung zu ihr bzw. ihrer IP Adresse dort aufzubauen. Logisch, denn das soll sie ja auch und ist normales Verhalten am "gefährlichen" Internet Interface.

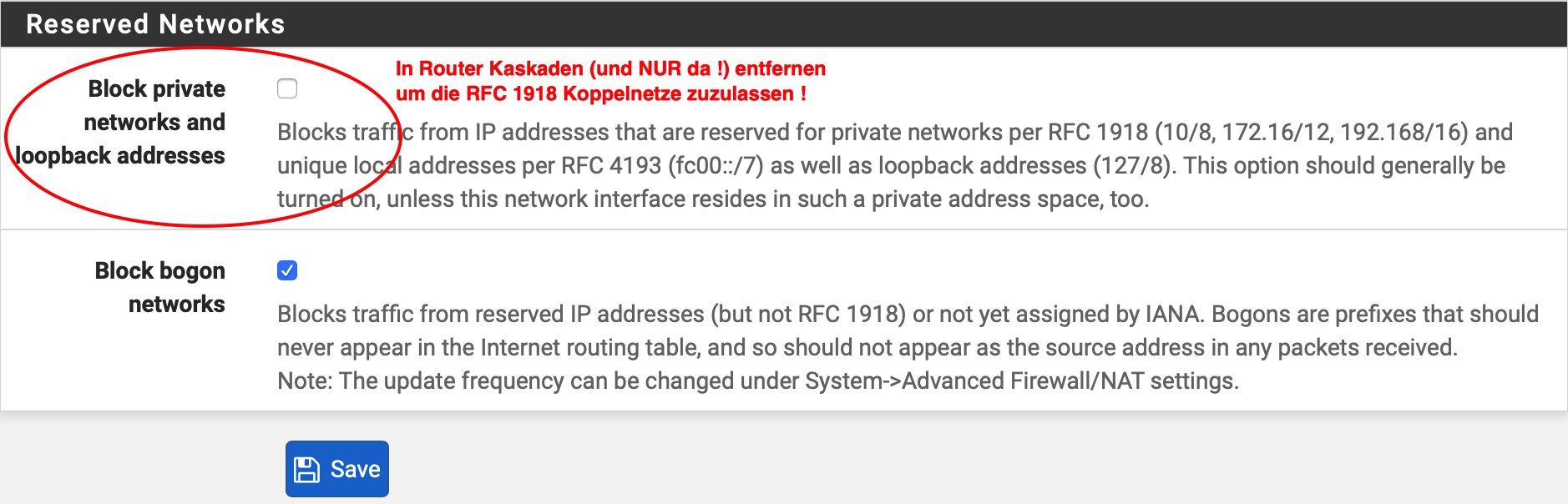

Zweitens sind im Default zusätzlich auch noch alle privaten RFC 1918 IP Adressen blockiert im Default. In einer Router Kaskade (und NUR da !!) muss man das also zusätzlich auch noch freischalten !

Wenn man also einen Zugriff aus dem WAN Netz bei einem Kaskaden Setup hat muss man die Management Ports am WAN also explizit freigeben !

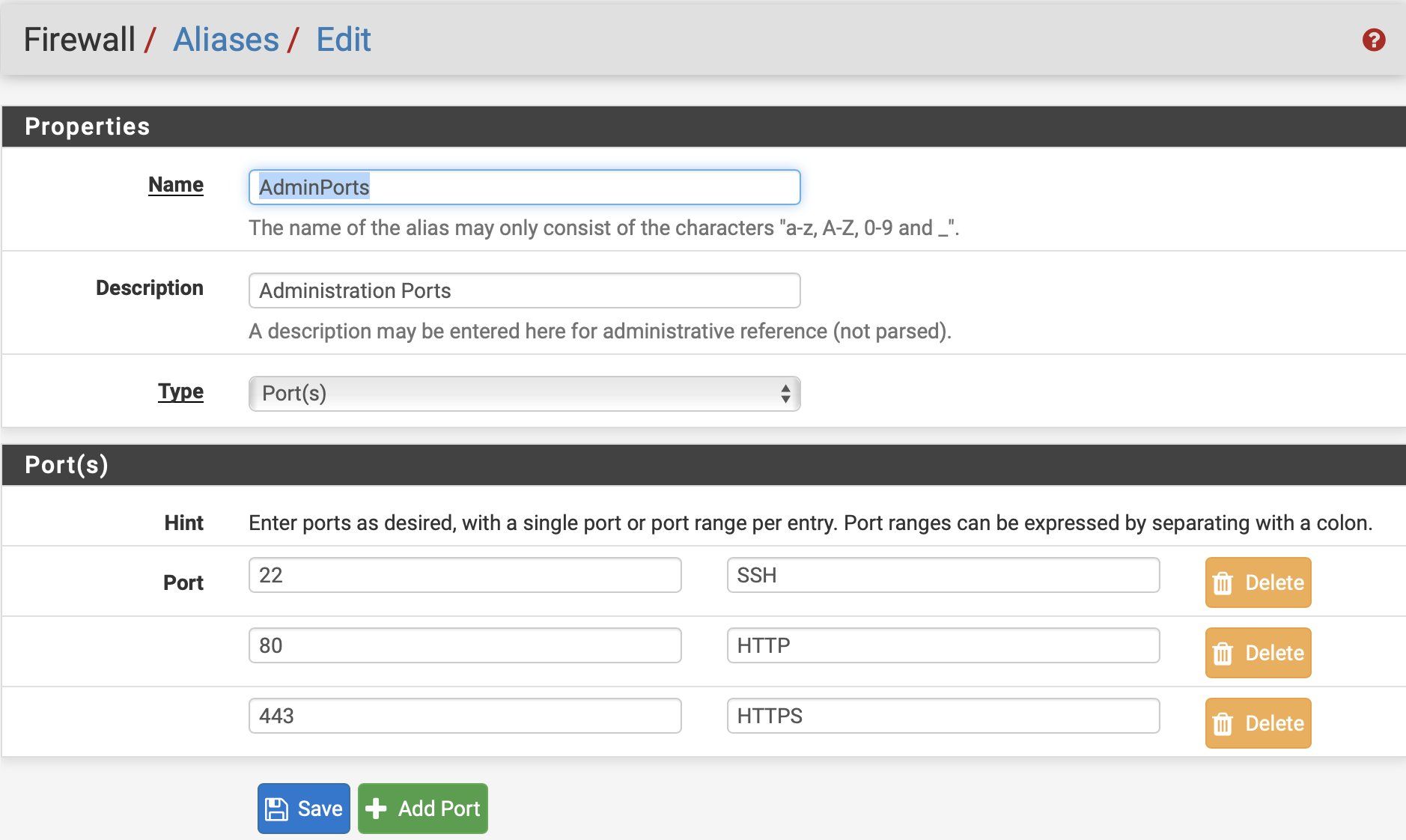

Um nicht alle Ports mühsam einzeln einzutragen kann man der Übersicht halber besser einen Port Alias vorher erzeugen mit den Management Ports:

Und dann die Regel dazu:

Das darf in einer direkten Internet Anbindung, sprich also wo die Firewall mit einem NUR Modem selber direkt im Internet hängt natürlich NIEMALS gemacht werden, denn keiner möchte ja das seine Management Ports ungeschützt für alle im Internet freigegeben werden !!!

Sowas löst man dann logischerweise immer mit einem VPN wie z.B. DIESEM hier.

Die Firewall verhält sich hier also absolut Standard konform im Regel Setup !! Wäre ja auch schlimm wenn es nicht so wäre.

Zweitens sind im Default zusätzlich auch noch alle privaten RFC 1918 IP Adressen blockiert im Default. In einer Router Kaskade (und NUR da !!) muss man das also zusätzlich auch noch freischalten !

Wenn man also einen Zugriff aus dem WAN Netz bei einem Kaskaden Setup hat muss man die Management Ports am WAN also explizit freigeben !

Um nicht alle Ports mühsam einzeln einzutragen kann man der Übersicht halber besser einen Port Alias vorher erzeugen mit den Management Ports:

Und dann die Regel dazu:

Das darf in einer direkten Internet Anbindung, sprich also wo die Firewall mit einem NUR Modem selber direkt im Internet hängt natürlich NIEMALS gemacht werden, denn keiner möchte ja das seine Management Ports ungeschützt für alle im Internet freigegeben werden !!!

Sowas löst man dann logischerweise immer mit einem VPN wie z.B. DIESEM hier.

Die Firewall verhält sich hier also absolut Standard konform im Regel Setup !! Wäre ja auch schlimm wenn es nicht so wäre.

- Ping von einem Gerät im WAN (lokale IP) zu einem Gerät im LAN

Kann niemals klappen, denn das verhindert einerseits die Firewall und zusätzlich noch die NAT Firewall weil es keine existierende NAT Session gibt.2 Gründe also warum das technsich niemals klappen kann. Dein Problem ist das NAT was du gar nicht brauchst !

Wenn dann kannst du nur Portweise ein Port Forwarding machen um das zu überwinden. Ist aber recht ineffizient.

Oder...du schaltetst das NAT komplett aus und machst nur reines Routing !

Siehe hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Und eigentlich will ich ja ein Double NAT vermeiden.

Was auch richtig wäre in dem Design.Wie bereits gesagt: NAT komplett abschalten (Firewall Outbound NAT) und rein nur transparent routen. Siehe Tutorial oben.

Mir ist leider recht grundsätzlich nicht ganz klar wie ich ein Double NAT hier vermeide

Indem du kein NAT machst auf dem Router und rein transparent 2 IP Netze routest.Auch hier wie bereits gesagt: Routing Tutorial oben lesen und b´verstehen und dann umsetzen.

Dafür hätte auch ein kleiner 20 Euro Router gereicht

https://www.varia-store.com/de/produkt/33635-mikrotik-routerboard-rb941- ...

Ist es möglich OPNsense quasi als Switch zu nutzen?

Ja, das geht auch.Du packst alle Interfaces in eine Bridge und etablierst die FW Regeln auf dem Bridge Interface. Sog. Transparent Firewall. Das wäre ein Firewalling auf Layer 2.

Dadurch verlierst du aber die Segmentierung in 2 IP Netze das sollte dir bewusst sein !

Mein erstes Problem ist, dass ich nicht weiß, was die beste Möglichkeit ist ein VLAN zu erstellen.

Wo ?? In der pfSense ? Proxmox ?Die ToDos auf der pfSense/OPNsense findest du im Tutorial. Für Linux hilft ggf. noch DAS. ?! Ansonsten solltest du Proxmox meinen muss das ein Proxmox Spezl hier beantworten.

Normalerweise haben Hypervisoren einen internen vSwitch der entsprechend customized wird mit Tagging.

Am LAN Interface wäre es cool alle VLANS "abgreifen" zu können.

OK, das ist ja eine Lachnummer. Guckst du HIER.Welche Methode ist in meinem Setup am Besten?

Leider nix Ahnung von Proxmox, müsste wie gesagt ein Proxmox Spezl hier beantworten.Ist das so denkbar, dass ich in Proxmox ein VLAN erstelle, es an OPNsense durchreiche

Ja, das geht. Das ist ein simpler 802.1q Tagged VLAN Trunk.Hier kannst du mal sehen wie das mit ganz normaler NIC Hardware gemacht wird:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

und mir evtl bei den Fragen zur Erstellung von VLANs in Proxmox weiterhelfen?

Leider nein. Ich kenne das System nicht.