Datei hosts zur Abwehr von Datenschnüffeleien

Moin zusammen !

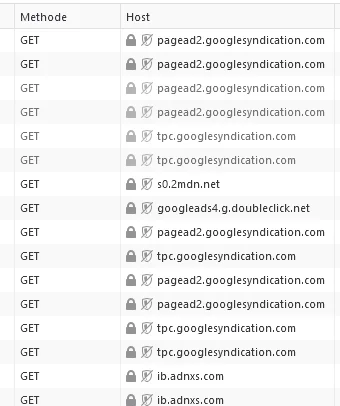

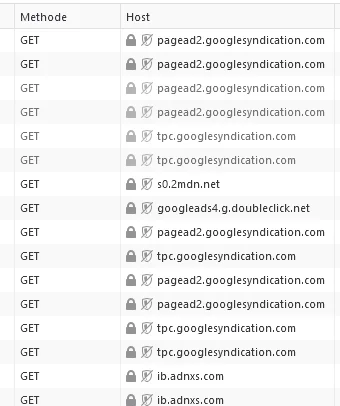

Anlässlich des Themas "KI", aber auch in Bezug auf das, was Hersteller "berechtigtes Interesse" nennen, ich aber als Datenschnüffelei bezeichne und das trifft sicher auch auf das neue (?) Verhalten der US-Regierung zu möchte ich znächst einmal mitteilen, dass wir seit zig Jahren die Technik anwenden, in der Tabelle hosts unliebsamen Nachrichtenverkehr an irgendwelche DNS-Einträge auf den LocalHost 127.0.0.1 umzuleiten. Wir nutzen hosts also als Blockliste.

Aufgrund der aktuellen Entwicklungen halte ich es aber für geboten, nach neuen Einträgen für die Blockliste. Da wären zum Beispiel irgendwelche KI-Serveradressen interessant, insbesondere dann, wenn sie in den USA liegen.

* Hat da jemand Hinweise, wo es solche Listen gibt, die man übernehmen könnte ?

Für uns als Europäer nehme ich dieses Thema sehr ernst mittlerweile nach dem Motto "Vertrauen ist schön, Kontrolle ist besser" gerade im Zusammenhang mit den "neuen USA". Erfreulicherweise gibt es tatsächlich europäische Unternehmen in vielen Bereichen und es muss auch nicht das amerikanische Original-GPS sein, nachdem mein neues SAMSUNG durchaus das europäische Galileo weltweit neben den chinesischen, russischen und japanischen Systemen unterstützt. Wenn ich Betriebessysteme kaufe, ist das Geld eine Gegenleistung für ein funktionierendes Betriebssystem und das war es auch. Mit der Installation eines OS möchte ich weder ein Microsoft-Konto gründen noch alle 10 Sekunden über irgendeinen Mist "informiert" werden. Und schon gar nicht werden wir je irgendeine Cloud nutzen, es sei denn sie steht physikalisch bei uns im Keller. Die Aktivierung des IS und Nutzung des webdav genügt völlig. MS hat in all den Jahren ja schon gute Sachen gemacht, mit denen die meisten von uns arbeiten. Aber diese Zieherei "in die Cloud" an allen Ecken und Enden muss unterbunden werden ... durch entsprechende Nutzung. Und Blockaden.

Gruß Walter

Anlässlich des Themas "KI", aber auch in Bezug auf das, was Hersteller "berechtigtes Interesse" nennen, ich aber als Datenschnüffelei bezeichne und das trifft sicher auch auf das neue (?) Verhalten der US-Regierung zu möchte ich znächst einmal mitteilen, dass wir seit zig Jahren die Technik anwenden, in der Tabelle hosts unliebsamen Nachrichtenverkehr an irgendwelche DNS-Einträge auf den LocalHost 127.0.0.1 umzuleiten. Wir nutzen hosts also als Blockliste.

Aufgrund der aktuellen Entwicklungen halte ich es aber für geboten, nach neuen Einträgen für die Blockliste. Da wären zum Beispiel irgendwelche KI-Serveradressen interessant, insbesondere dann, wenn sie in den USA liegen.

* Hat da jemand Hinweise, wo es solche Listen gibt, die man übernehmen könnte ?

Für uns als Europäer nehme ich dieses Thema sehr ernst mittlerweile nach dem Motto "Vertrauen ist schön, Kontrolle ist besser" gerade im Zusammenhang mit den "neuen USA". Erfreulicherweise gibt es tatsächlich europäische Unternehmen in vielen Bereichen und es muss auch nicht das amerikanische Original-GPS sein, nachdem mein neues SAMSUNG durchaus das europäische Galileo weltweit neben den chinesischen, russischen und japanischen Systemen unterstützt. Wenn ich Betriebessysteme kaufe, ist das Geld eine Gegenleistung für ein funktionierendes Betriebssystem und das war es auch. Mit der Installation eines OS möchte ich weder ein Microsoft-Konto gründen noch alle 10 Sekunden über irgendeinen Mist "informiert" werden. Und schon gar nicht werden wir je irgendeine Cloud nutzen, es sei denn sie steht physikalisch bei uns im Keller. Die Aktivierung des IS und Nutzung des webdav genügt völlig. MS hat in all den Jahren ja schon gute Sachen gemacht, mit denen die meisten von uns arbeiten. Aber diese Zieherei "in die Cloud" an allen Ecken und Enden muss unterbunden werden ... durch entsprechende Nutzung. Und Blockaden.

Gruß Walter

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 672920

Url: https://administrator.de/forum/datei-hosts-zur-abwehr-von-datenschnueffeleien-672920.html

Ausgedruckt am: 25.07.2025 um 02:07 Uhr

32 Kommentare

Neuester Kommentar

Moin Walter,

Du solltest Dir mal Pihole oder Adblock anschauen, das ist im Grunde dasselbe Prinzip, nur geräteübergreifend (also alles, was im Netzwerk sich so tummelt), und da gibt es auch entsprechende Filterlisten, die deutlich über das hinausgehen, was man sonst so von Hand alles einträgt.

Gruß

DivideByZero

P.S.: und beides, auch hosts, ist nicht 100% verlässlich. Sobald ein Endgerät oder eine Software nicht den lokal zugeteilten Nameserver abfragt, sondern einen eigenen im Direktverkehr, ist das Thema durch. Das Problem tritt dann auch bei DNS over HTTPS auf.

Du solltest Dir mal Pihole oder Adblock anschauen, das ist im Grunde dasselbe Prinzip, nur geräteübergreifend (also alles, was im Netzwerk sich so tummelt), und da gibt es auch entsprechende Filterlisten, die deutlich über das hinausgehen, was man sonst so von Hand alles einträgt.

Gruß

DivideByZero

P.S.: und beides, auch hosts, ist nicht 100% verlässlich. Sobald ein Endgerät oder eine Software nicht den lokal zugeteilten Nameserver abfragt, sondern einen eigenen im Direktverkehr, ist das Thema durch. Das Problem tritt dann auch bei DNS over HTTPS auf.

Ähm, würdest du als Einbruchsschutz auch sehen wenn du einfach deine Hausnummer abbaust - dann kann der Einbrecher ja das Haus nicht finden, oder?

Denn sorry, das was du machst ist Zeitverschwendung. Glaubst du wirklich das die ganzen "nach hause telefonierer" so blöd sind das die sagen "uhhh, mein server reagiert nicht, dann geb ichs auf"? Wo es doch zum einen ein leichtes ist das rauszufinden (einmal nen dns-request machen, antwort angucken, fertig) UND man problemlos für den Fall eben auch Backup-Wege definieren kann (indem die eigene SW eben auf nen festen Server zeigt)? Dazu noch das ganze CDN-Geraffel ...

WENN du das wirklich willst dann gehört das in eine Firewall bzw. sowas wie PiHole ausgelagert. Ich arbeite auf meinen Server zB. meist mit country-blocks da ich ja weiss das mein Server zB. eher nicht aus China, Russland oder sonstwo erreicht werden muss. Damit bleiben immernoch die Standard-CDN-Dinger aber zumindest ist nen Teil schon mal weg. Du kannst das halt umdrehen - an div. Länder willst du eben keine Daten senden (jede gute FW hat sowas heute drin). Dir muss eben aber auch klar sein - wenn jemand Daten heute versenden will wird derjenige eher nicht so ganz stumpf sein und idR. das mindestens via SSL/HTTPS machen so das es für dich wie ganz gewöhnlicher Traffic aussieht.

Weiterhin muss man hier auch nicht paranoid werden... Ob du zB. das US GPS nutzt oder nen Europäisches,... - spielt keine Rolle. Denn das ist nen rein empfangendes System für dich, du sendest nix an den Satelliten zurück (dafür wäre auch deine Sendeleistung im Telefon deutlich zu klein, ich geh mal davon aus du hast keine 45-cm SAT-Antenne mit Nachführung drauf...). Du hast halt lediglich dann einen Vorteil wenn du dich in einigen Gebieten bewegst wo die USA zB. grad in nem Konflikt sind da die dann natürlich die GPS-Infos verfälschen (um Raketen-Navigation usw. zu erschweren). Wenn du eine Anwendung fürs Tracking aufm Telefon hast ist der erstmal dagegen völlig egal ob du nun GPS oder welchen Service auch immer nutzt (im Zweifel sogar nur das WLAN/Mobil-System), solang es irgendeine Position bekommt wird es die senden...

Denn sorry, das was du machst ist Zeitverschwendung. Glaubst du wirklich das die ganzen "nach hause telefonierer" so blöd sind das die sagen "uhhh, mein server reagiert nicht, dann geb ichs auf"? Wo es doch zum einen ein leichtes ist das rauszufinden (einmal nen dns-request machen, antwort angucken, fertig) UND man problemlos für den Fall eben auch Backup-Wege definieren kann (indem die eigene SW eben auf nen festen Server zeigt)? Dazu noch das ganze CDN-Geraffel ...

WENN du das wirklich willst dann gehört das in eine Firewall bzw. sowas wie PiHole ausgelagert. Ich arbeite auf meinen Server zB. meist mit country-blocks da ich ja weiss das mein Server zB. eher nicht aus China, Russland oder sonstwo erreicht werden muss. Damit bleiben immernoch die Standard-CDN-Dinger aber zumindest ist nen Teil schon mal weg. Du kannst das halt umdrehen - an div. Länder willst du eben keine Daten senden (jede gute FW hat sowas heute drin). Dir muss eben aber auch klar sein - wenn jemand Daten heute versenden will wird derjenige eher nicht so ganz stumpf sein und idR. das mindestens via SSL/HTTPS machen so das es für dich wie ganz gewöhnlicher Traffic aussieht.

Weiterhin muss man hier auch nicht paranoid werden... Ob du zB. das US GPS nutzt oder nen Europäisches,... - spielt keine Rolle. Denn das ist nen rein empfangendes System für dich, du sendest nix an den Satelliten zurück (dafür wäre auch deine Sendeleistung im Telefon deutlich zu klein, ich geh mal davon aus du hast keine 45-cm SAT-Antenne mit Nachführung drauf...). Du hast halt lediglich dann einen Vorteil wenn du dich in einigen Gebieten bewegst wo die USA zB. grad in nem Konflikt sind da die dann natürlich die GPS-Infos verfälschen (um Raketen-Navigation usw. zu erschweren). Wenn du eine Anwendung fürs Tracking aufm Telefon hast ist der erstmal dagegen völlig egal ob du nun GPS oder welchen Service auch immer nutzt (im Zweifel sogar nur das WLAN/Mobil-System), solang es irgendeine Position bekommt wird es die senden...

+1 für genannte Apps.

Ich nutze persönlich auf dem Smartphone Blokada in der Versioon 5.

Bei dem wird ein lokales VPN durch App eingerichtet, worin, anhand von öffentlichen Blacklists / Filtern, ergänzt durch manuell aktivierte Blokaden die meiste Werbung, etc. ausgefiltert wird.

Auch lassen sich hierin Ausbahmen, z.B. für due WebApp administrator.de einrichten.

Öffentliche Blacklisten sind das A und O zum Filtern, weil man gar nicht alle im Blick gaben kann!

Insbesondere, wenn der Content nicht über Einen Domain-Name sondern rein über IP-Adresse aufgerufen wird, ist die hosts-Datei raus ...

Hinzu kommt, wenn man den Content einer Website zwar laden möchte, aber über selbige url verlinkte Werbung, etc filtern will:

Hier braucht es einen Adblocker, der URLs analysieren und RegEx filtern kann ..

Ich nutze persönlich auf dem Smartphone Blokada in der Versioon 5.

Bei dem wird ein lokales VPN durch App eingerichtet, worin, anhand von öffentlichen Blacklists / Filtern, ergänzt durch manuell aktivierte Blokaden die meiste Werbung, etc. ausgefiltert wird.

Auch lassen sich hierin Ausbahmen, z.B. für due WebApp administrator.de einrichten.

Öffentliche Blacklisten sind das A und O zum Filtern, weil man gar nicht alle im Blick gaben kann!

Insbesondere, wenn der Content nicht über Einen Domain-Name sondern rein über IP-Adresse aufgerufen wird, ist die hosts-Datei raus ...

Hinzu kommt, wenn man den Content einer Website zwar laden möchte, aber über selbige url verlinkte Werbung, etc filtern will:

Hier braucht es einen Adblocker, der URLs analysieren und RegEx filtern kann ..

Moin,

naja Hostdatei. Da gibt es bessere Methoden. Rechner die ich so vorfinde, werden erstmal von den Einträge befreit.

Eig. kennt man das heutzutage größtenteils von illegal erworbenen Programmen, um das "nach Hause telefonieren" zu unterbinden.

Allein ein Geoblock oder blocken von Netzwerken wie Akamei verursachen teils mehr Schaden als nutzen. Wenn muss ein komplettes Konzept her. Nur was in die Hostdatei ballern ist denkbar ungünstig.

Wie wäre es mit etwas Klatsch und Tratsch? w w w . b * * t e . d e

Mit "MS IP Ranges" setzt man sich da auf den Hintern. die Seite lädt gar nicht mehr. Der block erfolgte mittels Watchguard Firewall.

Gut bei einer Hostdatei haben wir 1:1 zu einer IP. Aber das wird kaum reichen. Kommt man auf die Idee IP Ranges einzusetzen wird es ganz schnell unangenehm.

Die Techniken existieren seit 20 Jahren. Normal eingesetzt um Behörden bei illegalen Downloads vom PC fernzuhalten. Peer-2-Peer ist ja nix schlimmes. Nur wenn man statt Linux und Open Source Software die neusten Charts oder Software runterlädt gefällt das BSA und Musikfirmen nicht.

Im letzten Fall man nur selber der böse Bube. Die Grundideen dahinter sind aber doch die selben!

Um sowas einigermaßen vernünftig aufzubauen bedarf es einer Traffic Analyse! Sonst erfährt man nie wen Prinz Charles damals noch alles beglückt hat oder bleibt die nächsten Jahre von Updates verschont.

Ohne vernünftige Traffic Analyse bleibt sonst nur jedes Mal die Hostdatei zu leeren oder über 2. Rechner zu testen, ob es nicht gerade doch bei Problemen an den Einträgen liegt. Eine Hostdatei sollte immer mit das letzte Mittel der Wahl sein. Geht zu einfach und wird später zu einfach übersehen!

mfg Crusher

naja Hostdatei. Da gibt es bessere Methoden. Rechner die ich so vorfinde, werden erstmal von den Einträge befreit.

Eig. kennt man das heutzutage größtenteils von illegal erworbenen Programmen, um das "nach Hause telefonieren" zu unterbinden.

Allein ein Geoblock oder blocken von Netzwerken wie Akamei verursachen teils mehr Schaden als nutzen. Wenn muss ein komplettes Konzept her. Nur was in die Hostdatei ballern ist denkbar ungünstig.

Wie wäre es mit etwas Klatsch und Tratsch? w w w . b * * t e . d e

Mit "MS IP Ranges" setzt man sich da auf den Hintern. die Seite lädt gar nicht mehr. Der block erfolgte mittels Watchguard Firewall.

Gut bei einer Hostdatei haben wir 1:1 zu einer IP. Aber das wird kaum reichen. Kommt man auf die Idee IP Ranges einzusetzen wird es ganz schnell unangenehm.

Die Techniken existieren seit 20 Jahren. Normal eingesetzt um Behörden bei illegalen Downloads vom PC fernzuhalten. Peer-2-Peer ist ja nix schlimmes. Nur wenn man statt Linux und Open Source Software die neusten Charts oder Software runterlädt gefällt das BSA und Musikfirmen nicht.

Im letzten Fall man nur selber der böse Bube. Die Grundideen dahinter sind aber doch die selben!

Um sowas einigermaßen vernünftig aufzubauen bedarf es einer Traffic Analyse! Sonst erfährt man nie wen Prinz Charles damals noch alles beglückt hat oder bleibt die nächsten Jahre von Updates verschont.

Ohne vernünftige Traffic Analyse bleibt sonst nur jedes Mal die Hostdatei zu leeren oder über 2. Rechner zu testen, ob es nicht gerade doch bei Problemen an den Einträgen liegt. Eine Hostdatei sollte immer mit das letzte Mittel der Wahl sein. Geht zu einfach und wird später zu einfach übersehen!

mfg Crusher

Zitat von @maretz:

Denn sorry, das was du machst ist Zeitverschwendung. Glaubst du wirklich das die ganzen "nach hause telefonierer" so blöd sind das die sagen "uhhh, mein server reagiert nicht, dann geb ichs auf"? Wo es doch zum einen ein leichtes ist das rauszufinden (einmal nen dns-request machen, antwort angucken, fertig) UND man problemlos für den Fall eben auch Backup-Wege definieren kann (indem die eigene SW eben auf nen festen Server zeigt)? Dazu noch das ganze CDN-Geraffel ...

Denn sorry, das was du machst ist Zeitverschwendung. Glaubst du wirklich das die ganzen "nach hause telefonierer" so blöd sind das die sagen "uhhh, mein server reagiert nicht, dann geb ichs auf"? Wo es doch zum einen ein leichtes ist das rauszufinden (einmal nen dns-request machen, antwort angucken, fertig) UND man problemlos für den Fall eben auch Backup-Wege definieren kann (indem die eigene SW eben auf nen festen Server zeigt)? Dazu noch das ganze CDN-Geraffel ...

Sah man früher auch schön an Desktop-Firewall - gab/ gibt es ja kostenlos. Windows hat zwar Bordmittel, war nur schöner grafisch aufbereitet.

Backup-Wege sind ja auch sehr sinnvoll. Die Idee bei Akamei basiert ja darauf und soll insgesamt die Netze entlasten. Gibt noch weitere Provider. Aber da er ja speziell MS in den Raum geworfen hat, fällt mir das immer sofort mit ein.

Ist ja auch kein Geheimnis und man kann bei Akamei über die Idee und Umsetzung nachlesen. Wichtig ist eigentlich nur dass man es mal gesehen hat. Desktop Firewall oder Appliance wie Watchguard. Killt man eine Connection geht es nach ein paar Sekunden "irgendwie weiter".

Von vorn herein verteufeln darf man es nicht. IPv6 damit die Glühbirne auch eine Adresse hat. Routen in den Netzen der großen Provider, um Wege kurz zu halten und global Entlastungen zu schaffen, bzw. Performance zu steigern.

Ich spreche hier von ARBEITSUMGEBUNGEN wie Buchhaltung und Rechnern für technische Anwendungen wie CAD. Da ist man nicht an Neuerungen oder irgendwelchen Gimmiks interessiert, sondern an Stabilität und Performance.

Und vor allem Sicherheit - und diese gibt es nur mit Updates! Deswegen ist beim verantwortungsvollen Admin ab spätestens Oktober selbstverständlich Schluss mit Windows 10 (mal abgesehen von ESU). Alles andere wäre in ARBEITSUMGEBUNGEN, die an Netzwerk und Internet angeschlossen sind, gefährlich und fahrlässig.

WIN 11 kommt bei uns nicht auf die Maschinen, denn ich sehe keinen echten Mehrwert

aua...

Zitat von @MeinGottWalter:

WIN 11 kommt bei uns nicht auf die Maschinen, denn ich sehe keinen echten Mehrwert und was ich von WIN 12 gehört habe -zwangsweise Verbindung zum MS-Netz, keine lokalen Bentzerkonten mehr- geht gar nicht. Bei Office ist es ähnlich: wenn ich den Funktionsumfang von Office 365 mit Office 2010 Professional Plus vergleiche, sehe ich keinen echten Mehrwert. Der Hauptunterschied scheint darin zu liegen, dass MS damit 365 Tage im Jahr Geld verdient.

WIN 11 kommt bei uns nicht auf die Maschinen, denn ich sehe keinen echten Mehrwert und was ich von WIN 12 gehört habe -zwangsweise Verbindung zum MS-Netz, keine lokalen Bentzerkonten mehr- geht gar nicht. Bei Office ist es ähnlich: wenn ich den Funktionsumfang von Office 365 mit Office 2010 Professional Plus vergleiche, sehe ich keinen echten Mehrwert. Der Hauptunterschied scheint darin zu liegen, dass MS damit 365 Tage im Jahr Geld verdient.

Ah ja. Sag das doch gleich, Mensch.

Bin raus.

Uff also... du willst die hosts-datei nehmen um "datenschnüffeln" zu verhindern, setzt aber gleichzeitig noch freudig nen Windows ein welches Sicherheitsmässig eben seid Jahren keine Updates mehr erfährt? Ist dir eigentlich klar das du einfach nur Unsinn da machst (und DAS ist die Freundliche Ausdrucksweise dafür).

Du hast Angst davor das KI oder sonstwas deine Daten lesen - bietest aber jedem Script-Kiddy mit 5 Min such-fähigkeit nen Angriffsziel? Und du glaubst "weil damit niemand rechnet" bist du sicher? Nun - dann hau ich mir gleich mal ne Flasche Jack in den Schädel und setz mich ins Auto... muss ja sicher sein weil rechnet keiner mit das ich dann noch fahren kann (ich aber irgendwie auch nicht). Wenn ich nur mal meinen Webserver angucke - wieviele IIS-Angriffe ich darauf habe - und das obwohl der sich klar als Apache Webserver unter Linux zu erkennen gibt. Dir scheint einfach nicht klar zu sein das die meisten Angriffe nicht zielgerichtet sind und einfach zig Dinge durchprobieren - und DIE, die dann Zielgerichtet sind lachen über dein Win8 kurz und nehmen sich was die wollen.

Was du also in deiner Umgebung ggf. schaffst ist das ein paar Programme ihren Status nich ins Web senden - gut... Dabei hast du aber dir ein System geschaffen bei dem jeder Virus lacht - und hier auch Antiviren-Programme eher zur Lufterwärmung dienen werden da die eben nur den gröbsten Kram filtern wenn das unterliegende System eben Lücken hat (und nach deiner Theorie sogar unwirksam wären -> wer rechnet denn heute noch mit nem Virus etc. für Win8?). Zumal es dabei bleibt das eben eine sinnvolle Filterung hier nur durch eine externe Firewall passieren kann - und derart veraltete Systeme in einer Arbeitsumgebung irgendwo in nem öffentlichen Netz zu betreiben sollte eh nicht mehr in Frage kommen...

Wenn dir übel wird wenn du liest das MS 30% des Codes KI Generieren lässt dann würde ich eher mal nen grundlagenkurs Software-Entwicklung empfehlen um so eine Aussage überhaupt mal zu bewerten (du kannst auch die Suchfunktion hier nutzen, gab es nämlich vor kurzem schonmal das Thema).

Der EINZIG valide Punkt bei dir ist Office 365 -> stimmt, MS bekommt hier nen Jahresabo. Deine Lösung dann alte und ungepflegte SW einzusetzen ist allerdings... sagen wir... mutig... Wenn deine Lösung jetzt wäre OpenOffice/LibreOffice o.ä. zu nutzen -> ok... Es muss halt auch nicht immer MS sein, kein Ding. Aber stattdessen Software zu nutzen wo jedes Macro schon fröhtlich munter sich die hände reibt -> nun ja, muss man mögen...

Kurz: Dein Problem ist nicht die Hosts-File, ich würde sagen falls du in der Verantwortung für die Installation bist dann ist das Problem deutlich anders gelagert...

Du hast Angst davor das KI oder sonstwas deine Daten lesen - bietest aber jedem Script-Kiddy mit 5 Min such-fähigkeit nen Angriffsziel? Und du glaubst "weil damit niemand rechnet" bist du sicher? Nun - dann hau ich mir gleich mal ne Flasche Jack in den Schädel und setz mich ins Auto... muss ja sicher sein weil rechnet keiner mit das ich dann noch fahren kann (ich aber irgendwie auch nicht). Wenn ich nur mal meinen Webserver angucke - wieviele IIS-Angriffe ich darauf habe - und das obwohl der sich klar als Apache Webserver unter Linux zu erkennen gibt. Dir scheint einfach nicht klar zu sein das die meisten Angriffe nicht zielgerichtet sind und einfach zig Dinge durchprobieren - und DIE, die dann Zielgerichtet sind lachen über dein Win8 kurz und nehmen sich was die wollen.

Was du also in deiner Umgebung ggf. schaffst ist das ein paar Programme ihren Status nich ins Web senden - gut... Dabei hast du aber dir ein System geschaffen bei dem jeder Virus lacht - und hier auch Antiviren-Programme eher zur Lufterwärmung dienen werden da die eben nur den gröbsten Kram filtern wenn das unterliegende System eben Lücken hat (und nach deiner Theorie sogar unwirksam wären -> wer rechnet denn heute noch mit nem Virus etc. für Win8?). Zumal es dabei bleibt das eben eine sinnvolle Filterung hier nur durch eine externe Firewall passieren kann - und derart veraltete Systeme in einer Arbeitsumgebung irgendwo in nem öffentlichen Netz zu betreiben sollte eh nicht mehr in Frage kommen...

Wenn dir übel wird wenn du liest das MS 30% des Codes KI Generieren lässt dann würde ich eher mal nen grundlagenkurs Software-Entwicklung empfehlen um so eine Aussage überhaupt mal zu bewerten (du kannst auch die Suchfunktion hier nutzen, gab es nämlich vor kurzem schonmal das Thema).

Der EINZIG valide Punkt bei dir ist Office 365 -> stimmt, MS bekommt hier nen Jahresabo. Deine Lösung dann alte und ungepflegte SW einzusetzen ist allerdings... sagen wir... mutig... Wenn deine Lösung jetzt wäre OpenOffice/LibreOffice o.ä. zu nutzen -> ok... Es muss halt auch nicht immer MS sein, kein Ding. Aber stattdessen Software zu nutzen wo jedes Macro schon fröhtlich munter sich die hände reibt -> nun ja, muss man mögen...

Kurz: Dein Problem ist nicht die Hosts-File, ich würde sagen falls du in der Verantwortung für die Installation bist dann ist das Problem deutlich anders gelagert...

Wenn der PC genau so wie der Server hier Server 2019 "hat keine Internetverbindung" (angeblich) die Mangel genommen wurde haben auch die Kiddies auch keine Lust mehr.

BTW. Warum blockst du nicht direkt auf der IPcop ?

BTW. Warum blockst du nicht direkt auf der IPcop ?

IPCop war eine freie Linux-Distribution, die in erster Linie als Router und ....

de.wikipedia.org/wiki/IPCop

Es wird irgendwie nicht besser.

Erinnert mich an meinen alten Vorgesetzten. Updates wurden, wenn überhaupt, Samstags und Sonntags per RDP eingespielt, PowerShell war verboten, denn batch ist ja so viel besser, alle Nutzer hatten Adminrechte auf ihren PCs, Admins mussten alle Nutzerpasswörter kennen (Wie soll man denn sonst Software installieren!?) Virtualisierung ist Teufelszeug, GPOs sind Teufelszeug, usw... Lieblingssprüche: "Das haben wir schon immer so gemacht" und "Den neumodischen Kram brauchen wir nicht"

Bin froh, dass er in Rente ist

Bin froh, dass er in Rente ist

Naja - updates nur am WE einspielen seh ich sogar noch ein, ich kenne Umgebungen da ist es sogar noch seltener da einfach bei einem Problem der Schaden auch deutlich schwerer zu beheben ist. Nur: Es ist ja nen Unterschied ob du die Updates eben nur mit ner Verzögerung (von mir aus auch x Wochen) einspielst... oder ob du nen System absichtlich seid div. Jahren so betreibst und das auch noch absichtlich obwohl es ja anders machbar wäre (und selbst wenn man sagt "der kollege muss halt noch Projekt X fertigmachen und geht nix anderes", ich denke da wären in den letzten Jahren schon mal nen paar gelegenheiten...

Auch bei Virtuallisierung - ok, dann halt auf bare-metal... wems gefällt, ist jetzt zwar vermutlich Geld, Energie und Zeitverschwendung, aber ok...

Ob man jetzt Updates per RDP, Batch, PS einspielt -> was solls. Am Ende werde ich nach Zeit bezahlt - und wenn da gesagt wird "mach halt per RDP" gibts den Hinweis das es auch deutlich effektiver geht. Wenns nich gewollt is - hey, gibt schlimmere Jobs. Dann aber bitte richtig - Rechner für rechner (und nix mit zig Sessions parallel). Endlich mal Zeit nen bisserl Zeitung zu lesen oder bei genug Systemen sogar nen Buch und dafür noch bezahlt werden? Nehm ich . Wenns Geld stimmt darf man mir sogar sagen ob ich die Maus mit der linken oder rechten hand bewegen soll - kein Ding

. Wenns Geld stimmt darf man mir sogar sagen ob ich die Maus mit der linken oder rechten hand bewegen soll - kein Ding

Admins sollten Passwörter kennen? Nun, ich WEIGERE mich sogar das Passwort von irgendwem zu haben. Dies hat mehr mit selbstschutz zu tun -> wenn die nämlich dasselbe Passwort auch privat sonstwo nutzen und da irgendwas schief geht brauch ich mir keine sorgen zu machen -> solang ich das Passwort nicht habe kann ich auch nicht einfach reingeguckt haben. Dasselbe auch mit Schlüsseln,... - ich bin froh über jeden Schlüssel den ich NICHT habe -> ne Tür die ich nicht aufmachen kann brauch ich auch nie zu befürchten das jemand zu mir kommt wenn da mal was fehlt.

Auch bei Virtuallisierung - ok, dann halt auf bare-metal... wems gefällt, ist jetzt zwar vermutlich Geld, Energie und Zeitverschwendung, aber ok...

Ob man jetzt Updates per RDP, Batch, PS einspielt -> was solls. Am Ende werde ich nach Zeit bezahlt - und wenn da gesagt wird "mach halt per RDP" gibts den Hinweis das es auch deutlich effektiver geht. Wenns nich gewollt is - hey, gibt schlimmere Jobs. Dann aber bitte richtig - Rechner für rechner (und nix mit zig Sessions parallel). Endlich mal Zeit nen bisserl Zeitung zu lesen oder bei genug Systemen sogar nen Buch und dafür noch bezahlt werden? Nehm ich

Admins sollten Passwörter kennen? Nun, ich WEIGERE mich sogar das Passwort von irgendwem zu haben. Dies hat mehr mit selbstschutz zu tun -> wenn die nämlich dasselbe Passwort auch privat sonstwo nutzen und da irgendwas schief geht brauch ich mir keine sorgen zu machen -> solang ich das Passwort nicht habe kann ich auch nicht einfach reingeguckt haben. Dasselbe auch mit Schlüsseln,... - ich bin froh über jeden Schlüssel den ich NICHT habe -> ne Tür die ich nicht aufmachen kann brauch ich auch nie zu befürchten das jemand zu mir kommt wenn da mal was fehlt.

Hallo Walter,

dein Beitrag und die ersten Antworten haben mich veranlasst, hier einen Account zu erstellen, um dir folgende Empfehlung auszusprechen:

Installiere dir Linux. Du verwendest Office 2010 und Windows 8. Mit Linux und LibreOffice hast du mindestens gleichwertigen, wenn nicht besseren Funktionsumfang als mit 10 Jahre alter MS-Software.

Ein zusätzlicher Vorteil ist für dich sicherlich, dass auch keine tracking-Software mit Updates ausgespielt wird und Linux nicht nach Hause telefoniert.

Persönlich verwende ich gerne Ubuntu, aber Fedora oder openSuse sind mit Sicherheit auch gute Alternativen für dich.

Außerdem ist Linux schlanker und läuft sehr gut auf alter Hardware.

Auf meinen Desktops zuhause laufen Windows 10 oder 11 mit aktuellen Updates. Die User, für deren Arbeitsumgebungen ich zuständig bin, verwenden außerdem Ubuntu.

Viele liebe Grüße,

Ghost

dein Beitrag und die ersten Antworten haben mich veranlasst, hier einen Account zu erstellen, um dir folgende Empfehlung auszusprechen:

Installiere dir Linux. Du verwendest Office 2010 und Windows 8. Mit Linux und LibreOffice hast du mindestens gleichwertigen, wenn nicht besseren Funktionsumfang als mit 10 Jahre alter MS-Software.

Ein zusätzlicher Vorteil ist für dich sicherlich, dass auch keine tracking-Software mit Updates ausgespielt wird und Linux nicht nach Hause telefoniert.

Persönlich verwende ich gerne Ubuntu, aber Fedora oder openSuse sind mit Sicherheit auch gute Alternativen für dich.

Außerdem ist Linux schlanker und läuft sehr gut auf alter Hardware.

Auf meinen Desktops zuhause laufen Windows 10 oder 11 mit aktuellen Updates. Die User, für deren Arbeitsumgebungen ich zuständig bin, verwenden außerdem Ubuntu.

Viele liebe Grüße,

Ghost

Zitat von @ServerGhost:

Installiere dir Linux. Du verwendest Office 2010 und Windows 8. Mit Linux und LibreOffice hast du mindestens gleichwertigen, wenn nicht besseren Funktionsumfang als mit 10 Jahre alter MS-Software.

Installiere dir Linux. Du verwendest Office 2010 und Windows 8. Mit Linux und LibreOffice hast du mindestens gleichwertigen, wenn nicht besseren Funktionsumfang als mit 10 Jahre alter MS-Software.

Und was sollt das für die FiBu und CAD bringen? Vermutlich nix!

dazu kommt - wenn man mit der begründung "könnte sich was ändern" keine updates einspielt dann ist Linux genauso gut oder schlecht wie windows - eher sogar noch schlechter da es als multi-user OS konzipiert wurde und daher idR. schon ne menge Verbindungen zulässt (SSH,...).

An sich is es einfach: Wenn das Konzept darauf basiert die Sicherheit wegzulassen und grundlegende Dinge zu ignorieren dann hat die Technik dahinter keine chance mehr... Ich kann selbst problemlos in Fort Knox einbrechen wenn deren Sicherheitssystem sagt "setz die Zugangskontrolle auf 1234 und schick sämtliches Personal für 8 Wochen nach Hawaii auf Urlaub" ...

An sich is es einfach: Wenn das Konzept darauf basiert die Sicherheit wegzulassen und grundlegende Dinge zu ignorieren dann hat die Technik dahinter keine chance mehr... Ich kann selbst problemlos in Fort Knox einbrechen wenn deren Sicherheitssystem sagt "setz die Zugangskontrolle auf 1234 und schick sämtliches Personal für 8 Wochen nach Hawaii auf Urlaub" ...

Hat man auch bei der Sofware. Solidworks will auch keinen Server 2016 mehr. Er hat zwar nicht geschrieben welche CAD Anwendung. Aber die verlangen meist auch immer das neueste. Teils auch die Kunden, wenn man CAD austauscht. Da führt meist kein Weg an Investitionen vorbei. Gleiches gilt natürlich dann auch für die Plattformen und OS worunter die CAD oder FiBu Software läuft.

Datev will auch bald SQL 2022. Je nachdem welche der TS einsetzt prallen dann Welten aufeinander. Da erübrigen sich meist auch die Diskussionen, wenn der Hersteller nun mal das eine will.

btw: LibreOffice ist nicht MS Office. Wenn es um Anbidung und Automatisierung geht muss man sich auch hier an die Hersteller halten. Gerade wenn die SW Dokumentenmanagement auf diese Art und Weise realisiert fällt man sonst auf die Nase. Oftmals werden Dokumente aus anderen Anwendungen heraus gefüllt. LibreOffice ist da dann raus.

natürlich bin ich bei dir - grad die schnittstellen sind meist auf Office ausgerichtet.. nur: wenn ich heute noch mit office 2010 rumtobe wird vermutlich bei den meisten programmen auch nur noch nen fehler kommen (wenn die eben nich einfach im alten doc-format bzw. pdf arbeiten). dann is es nämlich auch egal ob nu libre oder office 2010 nich geht

Ich muss gestehen, hatte Office 2010 komplett verdrängt!

Sparen am falschen Ende. Nicht nur finanziell. Wenn man sein Geschäft zeitnah aufgibt, mag man vlt. noch auf Lücke setzten und das Beste hoffen. Unschön, aber vlt. noch nachvollziehbar. Und je nach bereich durch Risikominderung mittels AV, MA Schulung, ... noch gerade so machbar.

Will man aber noch ein paar Jahre das Geschäft am Laufen halten, so ist man gut beraten zu investieren. Oder sich Fachfirmen ins Haus zu holen.

Jeder Rat hier wiegt kaum die das etwas wackelige Gesamtkonstrukt auf!

Sparen am falschen Ende. Nicht nur finanziell. Wenn man sein Geschäft zeitnah aufgibt, mag man vlt. noch auf Lücke setzten und das Beste hoffen. Unschön, aber vlt. noch nachvollziehbar. Und je nach bereich durch Risikominderung mittels AV, MA Schulung, ... noch gerade so machbar.

Will man aber noch ein paar Jahre das Geschäft am Laufen halten, so ist man gut beraten zu investieren. Oder sich Fachfirmen ins Haus zu holen.

Jeder Rat hier wiegt kaum die das etwas wackelige Gesamtkonstrukt auf!

Was mich mal zu ner anderen Frage bringt (und ggf. für den TO als Denkanstoss?): In wiefern ist der Admin eben haftbar wenn der absichtlich eben sowas macht - selbst MIT Wissen vom Chef (ist ja für den Chef schwer zu erklären das der nich gesehen hat das die SW völlig veraltet ist). Wenn da eben mal morgen alle Daten verschlüsselt sind und der Chef (berechtigt!) sagt "Ich hab extra ne IT Fachkraft eingestellt, der hat mir gesagt das es schon so ok ist".

Ich glaube zwar das ein Admin da sicher nie 100% die Schuld bekommen würde - bei dem Schaden würden aber ja ggf. schon 30 oder 50% reichen um als einzige Optionen "Privatinsolvenz" oder "RTL 2 Schulden-TV" zu haben. Und das man als Admin _irgendwo_ komplett Schuldfrei rausgeht wenn man da sagt "hab ich nicht eingespielt weil das System anders aussieht" o.ä. kann ich mir (als zugegebenermaßen laie!) nicht vorstellen...

Ich glaube zwar das ein Admin da sicher nie 100% die Schuld bekommen würde - bei dem Schaden würden aber ja ggf. schon 30 oder 50% reichen um als einzige Optionen "Privatinsolvenz" oder "RTL 2 Schulden-TV" zu haben. Und das man als Admin _irgendwo_ komplett Schuldfrei rausgeht wenn man da sagt "hab ich nicht eingespielt weil das System anders aussieht" o.ä. kann ich mir (als zugegebenermaßen laie!) nicht vorstellen...

..und wenn der Admin es geschickt anstellt ist er komplett raus.

Mail an Chef: wir wollen auf neues Office Update‘, alles teuer geworden , neue Lizenzen mit SA oder Abo E5 + Addons .. Schulungen… böse Cloud. Sieh hier die wollen unsere Daten….

Chancen das der Chef das neue Office aus diversen Gründen nicht genehmigt stehen gut. Der Admin ist raus und der Chef hat die Entscheidung getroffen

Man muss nur Wissen wie man seinen Chef steuert. Sowohl im die eine als auch in die andere Richtung.

Mail an Chef: wir wollen auf neues Office Update‘, alles teuer geworden , neue Lizenzen mit SA oder Abo E5 + Addons .. Schulungen… böse Cloud. Sieh hier die wollen unsere Daten….

Chancen das der Chef das neue Office aus diversen Gründen nicht genehmigt stehen gut. Der Admin ist raus und der Chef hat die Entscheidung getroffen

Man muss nur Wissen wie man seinen Chef steuert. Sowohl im die eine als auch in die andere Richtung.

Moin Walter,

Deine Grundgedanken teile ich, den Weg aber nicht, und meiner Meinung nach bist Du da auch auf einem Irrweg. Denn Deine Fragen und Deine Skizzierungen hier zeigen, dass Du Geräte mit uralten Systemen hast, die Kontakt zur Außenwelt haben. Und sei es per Mail oder per Datenaustausch. Heutzutage sind Angriffe so vielfältig, dass Du Dich meiner Meinung nach anders, als Du es ausführst, nicht sicher wähnen kannst. Ein einziges Dokument, mit einem Lieferanten ausgetauscht, das eine Sicherheitslücke in Office 97 nutzt, reicht aus, um das gesamte Netzwerk zu infiltrieren. Ein einziger Kontakt eines Uraltsystems mit dem Internet reicht aus, dass ein erfolgreicher Angriff über Sicherheitslücken im Betriebssystem erfolgt (da schützen Dich weder hosts-Dateien, noch Gdata, noch Backups).

Und Backup? Kann ich bei Dir nicht erkennen. Du hast 3 Arbeitslaptops, die sich in kurzen Abständen synchronisieren. Wie willst Du dann verhindern, dass ein Eindringling auch den Schadcode durchsynchronisiert? Es wird ja umgekehrt in Schuh daraus: 1 Gerät wird erfolgreich attaktiert, die anderen beiden fallen sofort, weil "untereinander in kurzen Abständen synchronisiert" wird.

Auch ansonsten ist das nicht stringent. Einerseits soll ein Großteil Deines Netzes offline arbeiten, andererseits:

Und, mit Verlaub:

Zum Beispiel durch solche Lücken:

golem.de/news/vm-ausbruch-moeglich-vmware-luecken-lassen-hacker- ...

heise.de/news/VMware-schliesst-Schlupfloecher-fuer-Ausbruch-aus- ...

Du hast offenbar auch ein gänzlich falsches Verständnis von modernen Attacken. Das sind nicht die Viren alter Schule: Befall, Zerstörung, alles sofort. Sondern da schaut sich ein Mensch in Ruhe um und bleibt ggf. Monate oder Jahre im System und kommt ggf. auch immer wieder.

Vielleicht hast Du bisher Glück gehabt, vielleicht auch nicht und dauerhaft Gäste im System.

Ist das klug? Nein, ganz sicher nicht. Ist das notwendig? Nein, ganz sicher nicht.

Kann man das Risiko eingehen? Wenn man der Chef und Inhaber ist: natürlich. Aber auch dann ist das nicht sinnvoll. Denn mit wirklich geringem Aufwand - weder Raketentechnik, noch dem Budget der Börse oder der Bundesbank - kann man vieles drastisch verbessern.

Gruß

DivideByZero

Deine Grundgedanken teile ich, den Weg aber nicht, und meiner Meinung nach bist Du da auch auf einem Irrweg. Denn Deine Fragen und Deine Skizzierungen hier zeigen, dass Du Geräte mit uralten Systemen hast, die Kontakt zur Außenwelt haben. Und sei es per Mail oder per Datenaustausch. Heutzutage sind Angriffe so vielfältig, dass Du Dich meiner Meinung nach anders, als Du es ausführst, nicht sicher wähnen kannst. Ein einziges Dokument, mit einem Lieferanten ausgetauscht, das eine Sicherheitslücke in Office 97 nutzt, reicht aus, um das gesamte Netzwerk zu infiltrieren. Ein einziger Kontakt eines Uraltsystems mit dem Internet reicht aus, dass ein erfolgreicher Angriff über Sicherheitslücken im Betriebssystem erfolgt (da schützen Dich weder hosts-Dateien, noch Gdata, noch Backups).

Und Backup? Kann ich bei Dir nicht erkennen. Du hast 3 Arbeitslaptops, die sich in kurzen Abständen synchronisieren. Wie willst Du dann verhindern, dass ein Eindringling auch den Schadcode durchsynchronisiert? Es wird ja umgekehrt in Schuh daraus: 1 Gerät wird erfolgreich attaktiert, die anderen beiden fallen sofort, weil "untereinander in kurzen Abständen synchronisiert" wird.

Auch ansonsten ist das nicht stringent. Einerseits soll ein Großteil Deines Netzes offline arbeiten, andererseits:

möchte ich znächst einmal mitteilen, dass wir seit zig Jahren die Technik anwenden, in der Tabelle hosts unliebsamen Nachrichtenverkehr an irgendwelche DNS-Einträge auf den LocalHost 127.0.0.1 umzuleiten. Wir nutzen hosts also als Blockliste.

Das macht ja nur Sinn bei Systemen, die ständig Kontakt in das Internet haben.Und, mit Verlaub:

Dazu gibt es die AutoCAD-Konstruktionsplätze, die eben ihre Lizenz auch prüfen wollen.

Ich kennen keinen guten Konstrukteur, der heutzutage ausschließlich eine Lizenzprüfung durchführt und sonst weder etwas mit dem Internet zu tun hat, noch mit Kunden und Lieferanten Daten austauscht. Sprich: gerade Konstruktionsarbeitsplätze sind eigentlich ständig aktive Internetcliens.Obwohl nur wenige ausgesuchte und besonders geschulte / sensibilisierte Mitarbeiter mit Emails zu tun haben, sind Emails natürlich immer ein Gefahrenpotential.

Ersteres ist ein Trugschluss, falls es ein Schutz sein soll. Denn es ist nur ein Baustein. Nutzt Du Outlook 97 oder Outlook 2010, können Mitarbeitende noch so gut geschult sein. Durch Sicherheitslücken wird das System infiltriert, ohne dass die etwas merken. Würde auch uns Profis nicht anders gehen. Zum Beispiel bei solchen: Kritische Sicherheitslücke in Outlook. In Outlook 2010 sind etliche Lücken, wo das reine Öffnen = Ansehen einer Mail oder der Empfang eines Anhangs ausreichen, dass im Hintergrund eine Infektion stattfindet.Aus Gründen des Kundenzugangs per RDP müssen wir 2 Server über das offene Internet erreichbar halten. Diese werden natürlich regelmässig -etwa 2 Mal pro Jahr- von Ransomware-Angriffen zerstört. Das ist aber einkalkuliert. Das Rücksetzen auf einen älteren Snapshot unter VMware ESXi dauert 2 Sekunden und der Fall ist repariert.

Jetzt ernsthaft? Was sind denn da für belanglose Daten drauf, dass deren Abgriff (das erfolgt ja beim Ransomware-Angriff) niemanden interessiert? Davon abgesehen, hast Du dann offensichtlich eine Verbindung zu 2 Server-VMs aus dem Internet auf Deinen ESXi. Wenn der und die VMs so gut gewartet werden, wie Deine Ausführungen befürchten lassen, dann darfst Du Deinen ESXi im Zweifelsfall als "fremdgesteuert" betrachen.Zum Beispiel durch solche Lücken:

golem.de/news/vm-ausbruch-moeglich-vmware-luecken-lassen-hacker- ...

heise.de/news/VMware-schliesst-Schlupfloecher-fuer-Ausbruch-aus- ...

Du hast offenbar auch ein gänzlich falsches Verständnis von modernen Attacken. Das sind nicht die Viren alter Schule: Befall, Zerstörung, alles sofort. Sondern da schaut sich ein Mensch in Ruhe um und bleibt ggf. Monate oder Jahre im System und kommt ggf. auch immer wieder.

Vielleicht hast Du bisher Glück gehabt, vielleicht auch nicht und dauerhaft Gäste im System.

Ist das klug? Nein, ganz sicher nicht. Ist das notwendig? Nein, ganz sicher nicht.

Kann man das Risiko eingehen? Wenn man der Chef und Inhaber ist: natürlich. Aber auch dann ist das nicht sinnvoll. Denn mit wirklich geringem Aufwand - weder Raketentechnik, noch dem Budget der Börse oder der Bundesbank - kann man vieles drastisch verbessern.

Und diese "Anforderungen" stimmen auch nicht immer. Während vor einigen Jahren die Forderung von SFIRM nach Server 2019 ernstzunehmen war, ist sie es bei DAVID / TOBIT eben nicht: ein kurzer Versuch zeigte, dass der seiher verwendete Server 2008R2 problemlos taugt, also Updateinstallation auf der vorhandenen Maschine und das war's.

Du hast einen zentralen Mailserver auf einem Uraltserver mit vielen bekannten Sicherheitslücken, die nicht mehr gefixt wurden? Also ein System, das absolut zentral mit dem Internet kommuniziert? Wahrscheinlich sind von außen auch noch Webmail und Smartphones angebunden...Man sollte nicht immer alles glauben, was einem erzählt wird. Da sitzen viele Leute im Getriebe, deren Position einfach zu schwach ist, um sich eine eigene Meinung leisten zu können und aus Angst vor Verantwortung plappert man halt lieber das nach, was Microsoft sagt bzw. -geschäftstüchtig- "empfiehlt".

Das ist richtig, ändert aber nichts an der sicherheitstechnischen Beurteilung Deines Netzwerkes.1985 ist schon eine Weile her und ich kann sagen, dass ich bis heute mit unserer Aufstellung noch nie Daten verloren habe oder andere größere unerwünschte Ereignisse eingetreten sind ... bis auf abgerauchte Hardware, was schon mal vorkommt.

Das kannst Du nicht wissen, denn Deine Daten können schon alle abgeflossen sein...Aber: ich will weder für mich noch für meine Mitarbeiter ein OS haben, das alle paar Minuten oder Tage fragt, ob ich nicht Games spielen möchte oder mein Telefon verlinken möchte (selbstverständlich unter Anmeldung bei Microsoft) oder sonstiges anbietet, was nicht zur Arbeit gehört.

Da bin ich ganz bei Dir. Aber deswegen auf nachgewiesen unsichere Systeme wechseln? Nein, danke.Und weitestgehend geht das auch ohne Internet.

Ganz offensichtlich nicht. Durchdenke mal Dein von Dir hier skizziertes Netzwerk. Da sind ja alle Server am Netz, und vermutlich eben auch alle Clients.Man muss auch mal NEIN sagen, Kollegen !

Natürlich, an der passenden Stelle.Im Rahmen Eurer Beiträge ist die Diskussion nun stark in Richtung IT-Sicherheit generell geschwenkt -was nicht verkehrt ist, aber eben eine andere Fragestellung. Aber auch dazu muss man sagen: wenn ich inhouse mein EXCELL 97 betreibe, bekommt davon das Internet rein gar nichts mit, bei Office 365 dagegen schon ! Was also ist sicherer , was bietet mehr Angriffspunkte ?

Office 97 und Office 2010. Es sei denn, kein Internet (niemals!), keinerlei Datenaustausch nach extern. Und das gibt es heute abseits von isolierten Stationen möglicherweise nur noch bei Steuerung von Atomanlagen oder dem Militär, und da sicherlich auch nur als Ausnahme.Gruß

DivideByZero

Moin,

ehrlich gesagt - du bist "IT Verantwortlicher und Chef"? Dann kann man nur hoffen das du als Chef da den grossteil machst. Denn bei dem was du schreibst kann man nur Angst bekommen.

Fangen wir mal damit an:

---qoute---

Aus Gründen des Kundenzugangs per RDP müssen wir 2 Server über das offene Internet erreichbar halten. Diese werden natürlich regelmässig -etwa 2 Mal pro Jahr- von Ransomware-Angriffen zerstört. Das ist aber einkalkuliert. Das Rücksetzen auf einen älteren Snapshot unter VMware ESXi dauert 2 Sekunden und der Fall ist repariert.

---/qoute---

Und was ist mit den Daten die dabei bereits abgeflossen sind? Es ist ja schön das DU den Server wiederherstellst -> aber du gibst dem Angreifer damit auch Informationen zB. über Kunden (je nachdem warum die Server erreichbar sind) die für folgende Angriffe genutzt werden können (eben zB. im einfachen Fall ne Mail an deine Kunden mit einer gültigen Email die auch noch halbwegs passend aussieht). Im dümmsten Fall erlaubt es dann eben Angriffe auf die Passwörter. Und unabhängig davon weisst du somit gar nicht wie lang die Person bereits zugriff auf deine Systeme hatte BEVOR die eben verschlüsselt haben, ob da ggf. andere Angriffe noch parallel laufen,.. Ganz ehrlich -> extrem kurzfristige und bestenfalls gefährliche Ansicht das so zu betreiben.

Aber ok - weiter im Text:

---qoute---

Früher galt die Regel "bei Microsoft nie SP1 installieren, immer bis SP2 warten", denn damit werden die Fehler beim SP1 ausgebügelt. Zur Erklärung: mit "früher" meine ich die Zeit ab ca. 1985, als das Ganze losging. So lange bin ich nun schon dabei. Heute mit diesem Update-Zwang geht das Auslassen gar nicht mehr bzw. nicht mehr gezielt, was ich nicht als Vorteil sehen kann

---/qoute---

Früher hatten PKWs ne 4-Gang Handschaltung und Geschwindigkeiten von 200 war was für die Rennstrecke. Früher hab ich beim Bäcker mit Pfennigen bezahlt. Früher war Internet auch eher Dial-Up bzw. gar nicht vorhanden und es gab sogar Zeiten da war ne Schreibmaschine das Mittel der Wahl. Kleiner Tipp: Guck mal aufm Kalender, da steht eben nicht mehr 1985 drauf. Und es mag dich überraschen - genauso wie mein Auto heute eben keine 4-Gang-Handschaltung mehr hat sondern Assistenten wie Automatik, Abstandsautomatik,... hat, mein Radio heute problemlos mitm Mobil-Telefon (was 1985 jetzt nich soo verbreitet war) funktioniert und mich mein Navi (was 1985 eher die Strassenkarte war) auf nen paar Meter ans Ziel führt hat sich im IT Sektor in den letzten Jahren ein klein wenig getan... Und wer da heute noch mit denselben Ansätzen kommt die vor 20 Jahren teils gültig waren der hat einfach was verpennt....

---qoute---

Das Rücksetzen auf ältere Zustände geht natürlich nicht nur für Server via VMware ESXi Snapshots, sondern etwa mobil für Labtops auch via Macrium Recflect. Datentechnisch werden meine 3 Arbeitslaptops mit verschiedenen Betriebssystemen untereinander in kurzen Abständen synchronisert und sollte einer davon wirklich einmal Ziel eines Angriffs werden oder andere Schwierigkeiten bekommen, ist erstens sofort eines der anderen Geräte am Start und zweitens ist der Schaden ruckzuck repariert. Das gilt natürlich auch für den WIN 8.1 und der greift per VPN und RDP genauso sicher auf das Firmennetz zu wie die WIN 10 oder WIN 11.

---/qoute---

Auch hier siehst du wieder den Schaden am GERÄT. Das ist aber eben nur ein (kleiner) Teil. Im dümmsten Fall hat eben jetzt jemand anders deine Daten und kann damit bei deinen Kunden wieder weiterprobieren. Image-Schaden reden wir mal lieber nicht von -> ich würde mir schon überlegen mit ner Firma zu arbeiten die ein solches "Konzept" hat. Und wenn der erste _richtige_ Angriff kommt wirst du feststellen das dein ganzes Konzept fürn Ar... ist da es eben auch Zeitgesteuerte Dinge gibt....

Ebenfalls interessant:

---qoute---

Und diese "Anforderungen" stimmen auch nicht immer. Während vor einigen Jahren die Forderung von SFIRM nach Server 2019 ernstzunehmen war, ist sie es bei DAVID / TOBIT eben nicht: ein kurzer Versuch zeigte, dass der seiher verwendete Server 2008R2 problemlos taugt, also Updateinstallation auf der vorhandenen Maschine und das war's.

---/qoute---

Tobit arbeitet (zumindest hat es das damals, ich vermute mal das wird noch so sein) am Ende relativ stumpf... Deine Mail-Ordner haben einfach ne (erratbare) Nummer und darin liegen die Mails als Plain-Text. DAS zusammen mit deinem nicht vorhandenem Konzept sorgt dafür das also prinzipiell jeder Laptop selbst im Hintergrund per Textsuche im Dateisystem alle Mails, Adressen usw. auslesen kann, dabei muss man nich mal den Umweg über Office nehmen.

---qoute---

Sicher wissen wir alle, dass immer ein gewisses Restrisiko bleibt, aber als mittelständisches Unternehmen sind wir auch nicht die Börse oder die Bundesbank. Um diese abzusichern, würden mir auch noch ein paar andere Sachen einfallen als das, was ich in unseren Firmen mache, klar. Aber diese Kombi aus Snapshots und Komplettspiegel für Server und PC's im Verbund mit einer mehrstufigen "unerreichbaren" Datensicherung ist nach meinem Dafürhalten schon eine sichere Angelegenheit, denn alles kann wieder hergestellt werden, ssowohl die OS als auch die Daten und das mit verhältnnismäßig einfachen Mtteln. Einzig das "Spionageloch" bleibt, denn das würde weitgehend unenddeckt bleiben. Nehmen wir mal ELSTER und den vieldiskutierten Bundestojaner als Beispiel: egal was der Staat veranstaltet: für solche Fälle wird es bei uns stets einen eigenen PC geben, welcher zwar ELSTER bedienen kann, aber keine andere Aufgabe hat und auch keine Verbindung zum Firmennetz hat. Ende der Diskussion. Da kann dieser Trojaner schnüffeln wie er will. Anders ist es aber, wenn etwa MS durch die US-Regierung gezwungen würde, in einem der Updates einen derartigen Trojaner auszurollen. Davon bekämen wir im Zweifel erst einmal nichts mit. In diese Richtung zielte auch meine Frage mit Einträgen für die hosts-Datei.

---/qoute---

Sei mir nicht böse - aber hier wirds lächerlich. Du machst dir sorgen um nen Bundestrojaner oder ob MS da Daten absaugen kann und willst schon mal über die Hosts-File gehen? Glaubst du wirklich das grad in den Bereichen jemand nich fähig ist einfach ne IP festzulegen und damit deine Hosts-File schonmal lächelnd abhängt? Kleiner Tipp: 1985 gabs ggf. noch nicht soviele Webbrowser, heute machen selbst die schon häufiger mal "DNS via Http" und lachen über deine Hosts... Und nebenbei lässt du deine Systeme derart ungesichert - siehe oben, du RECHNEST sogar 2x im Jahr damit das Server geknackt werden! - und hast angst vor nem BUNDESTrojaner? Darf ich mal fragen -> hast du bei dir an der Firma am Haupteingang nen Schild dran "Behörden müssen sich anmelden" und lässt aber alle Fenster sperrangelweit auf damit jedes Scriptkiddy reingehen kann?!?

Es scheint mir bei dir so das du nen bisserl ne Mischung aus "Aluhut-Träger" und "haben wir immer so gemacht" bist. Denn einerseits glaubst du das dich jeder ausspionieren will wenn die SW aktiviert werden muss -> wofür es erstmal gar keinen Grund gibt (und WENN dann wären die alten Office-Versionen da noch anfälliger - vgl. den "Bug" bei Word bei denen bei Quicksave der original-content wiederhergestellt werden konnte oder den "Bug" bei denen versehentlich relevante Rechner-Infos mitgespeichert wurden). Gleichzeitig versuchst du mit Sicherheitsmitteln die schon vor 10 Jahren (und mehr) sinnlos gewesen sind was zu erreichen. Und das bisher nix passiert ist spielt dabei keine Rolle - bei mir wurde zB. auch noch nie eingebrochen, trotzdem lasse ich die Tür halt nich offen stehen (und das obwohl ich meine Nachbarn sogar kenne und sicher bin die würden nicht in die Bude gehen!).

Und wenn ich dann noch sowas lese:

---qoute---

wenn ich inhouse mein EXCELL 97 betreibe, bekommt davon das Internet rein gar nichts mit, bei Office 365 dagegen schon ! Was also ist sicherer , was bietet mehr Angriffspunkte ?

---/qoute---

dann frage ich mich wie du denn auf das dünne Brett kommst? Fangen wir mal damit an das du eine Software nimmst die seid 15-20 Jahren keine Pflege mehr hat mit einer aktuell gepflegten vergleichst. Nun - bei Excel (bzw. Office) zu der Zeit haben sich die Entwickler überraschenderweise nicht so unbedingt um Angriffe via Script gekümmert die da nachgeladen wurden -> weil eben die Geschwindigkeiten im Internet gar nicht so hoch waren das es (sinnvoll) möglich wäre, das die "Script-Virus-Baukästen" nicht wie heute locker als Download machbar waren und aufgrund der Kosten des Internets eben ggf. nich jedes Kiddy darauf zugriff hat. Nun - du kannst aber auch da mal ne einfache Parallele ziehen -> würdest du dich heute in nem Auto wohlfühlen was seid 20 Jahren keinerlei Pflege bekommt? Da wären es dann eben sowas wie "kein Ölwechsel, Reifen 20 Jahre alt,..."? Also natürlich nur weil ja heute das nur abzocke is - Reifen waren schließlich vor 20 Jahren auch schon Rund... Komisch, ich glaube da würdest du auch zwischendurch mal (vermutlich) nen bisserl Pflege machen... Bei SW kannst du es halt nur nicht selbst da du den Code nich hast...

ehrlich gesagt - du bist "IT Verantwortlicher und Chef"? Dann kann man nur hoffen das du als Chef da den grossteil machst. Denn bei dem was du schreibst kann man nur Angst bekommen.

Fangen wir mal damit an:

---qoute---

Aus Gründen des Kundenzugangs per RDP müssen wir 2 Server über das offene Internet erreichbar halten. Diese werden natürlich regelmässig -etwa 2 Mal pro Jahr- von Ransomware-Angriffen zerstört. Das ist aber einkalkuliert. Das Rücksetzen auf einen älteren Snapshot unter VMware ESXi dauert 2 Sekunden und der Fall ist repariert.

---/qoute---

Und was ist mit den Daten die dabei bereits abgeflossen sind? Es ist ja schön das DU den Server wiederherstellst -> aber du gibst dem Angreifer damit auch Informationen zB. über Kunden (je nachdem warum die Server erreichbar sind) die für folgende Angriffe genutzt werden können (eben zB. im einfachen Fall ne Mail an deine Kunden mit einer gültigen Email die auch noch halbwegs passend aussieht). Im dümmsten Fall erlaubt es dann eben Angriffe auf die Passwörter. Und unabhängig davon weisst du somit gar nicht wie lang die Person bereits zugriff auf deine Systeme hatte BEVOR die eben verschlüsselt haben, ob da ggf. andere Angriffe noch parallel laufen,.. Ganz ehrlich -> extrem kurzfristige und bestenfalls gefährliche Ansicht das so zu betreiben.

Aber ok - weiter im Text:

---qoute---

Früher galt die Regel "bei Microsoft nie SP1 installieren, immer bis SP2 warten", denn damit werden die Fehler beim SP1 ausgebügelt. Zur Erklärung: mit "früher" meine ich die Zeit ab ca. 1985, als das Ganze losging. So lange bin ich nun schon dabei. Heute mit diesem Update-Zwang geht das Auslassen gar nicht mehr bzw. nicht mehr gezielt, was ich nicht als Vorteil sehen kann

---/qoute---

Früher hatten PKWs ne 4-Gang Handschaltung und Geschwindigkeiten von 200 war was für die Rennstrecke. Früher hab ich beim Bäcker mit Pfennigen bezahlt. Früher war Internet auch eher Dial-Up bzw. gar nicht vorhanden und es gab sogar Zeiten da war ne Schreibmaschine das Mittel der Wahl. Kleiner Tipp: Guck mal aufm Kalender, da steht eben nicht mehr 1985 drauf. Und es mag dich überraschen - genauso wie mein Auto heute eben keine 4-Gang-Handschaltung mehr hat sondern Assistenten wie Automatik, Abstandsautomatik,... hat, mein Radio heute problemlos mitm Mobil-Telefon (was 1985 jetzt nich soo verbreitet war) funktioniert und mich mein Navi (was 1985 eher die Strassenkarte war) auf nen paar Meter ans Ziel führt hat sich im IT Sektor in den letzten Jahren ein klein wenig getan... Und wer da heute noch mit denselben Ansätzen kommt die vor 20 Jahren teils gültig waren der hat einfach was verpennt....

---qoute---

Das Rücksetzen auf ältere Zustände geht natürlich nicht nur für Server via VMware ESXi Snapshots, sondern etwa mobil für Labtops auch via Macrium Recflect. Datentechnisch werden meine 3 Arbeitslaptops mit verschiedenen Betriebssystemen untereinander in kurzen Abständen synchronisert und sollte einer davon wirklich einmal Ziel eines Angriffs werden oder andere Schwierigkeiten bekommen, ist erstens sofort eines der anderen Geräte am Start und zweitens ist der Schaden ruckzuck repariert. Das gilt natürlich auch für den WIN 8.1 und der greift per VPN und RDP genauso sicher auf das Firmennetz zu wie die WIN 10 oder WIN 11.

---/qoute---

Auch hier siehst du wieder den Schaden am GERÄT. Das ist aber eben nur ein (kleiner) Teil. Im dümmsten Fall hat eben jetzt jemand anders deine Daten und kann damit bei deinen Kunden wieder weiterprobieren. Image-Schaden reden wir mal lieber nicht von -> ich würde mir schon überlegen mit ner Firma zu arbeiten die ein solches "Konzept" hat. Und wenn der erste _richtige_ Angriff kommt wirst du feststellen das dein ganzes Konzept fürn Ar... ist da es eben auch Zeitgesteuerte Dinge gibt....

Ebenfalls interessant:

---qoute---

Und diese "Anforderungen" stimmen auch nicht immer. Während vor einigen Jahren die Forderung von SFIRM nach Server 2019 ernstzunehmen war, ist sie es bei DAVID / TOBIT eben nicht: ein kurzer Versuch zeigte, dass der seiher verwendete Server 2008R2 problemlos taugt, also Updateinstallation auf der vorhandenen Maschine und das war's.

---/qoute---

Tobit arbeitet (zumindest hat es das damals, ich vermute mal das wird noch so sein) am Ende relativ stumpf... Deine Mail-Ordner haben einfach ne (erratbare) Nummer und darin liegen die Mails als Plain-Text. DAS zusammen mit deinem nicht vorhandenem Konzept sorgt dafür das also prinzipiell jeder Laptop selbst im Hintergrund per Textsuche im Dateisystem alle Mails, Adressen usw. auslesen kann, dabei muss man nich mal den Umweg über Office nehmen.

---qoute---

Sicher wissen wir alle, dass immer ein gewisses Restrisiko bleibt, aber als mittelständisches Unternehmen sind wir auch nicht die Börse oder die Bundesbank. Um diese abzusichern, würden mir auch noch ein paar andere Sachen einfallen als das, was ich in unseren Firmen mache, klar. Aber diese Kombi aus Snapshots und Komplettspiegel für Server und PC's im Verbund mit einer mehrstufigen "unerreichbaren" Datensicherung ist nach meinem Dafürhalten schon eine sichere Angelegenheit, denn alles kann wieder hergestellt werden, ssowohl die OS als auch die Daten und das mit verhältnnismäßig einfachen Mtteln. Einzig das "Spionageloch" bleibt, denn das würde weitgehend unenddeckt bleiben. Nehmen wir mal ELSTER und den vieldiskutierten Bundestojaner als Beispiel: egal was der Staat veranstaltet: für solche Fälle wird es bei uns stets einen eigenen PC geben, welcher zwar ELSTER bedienen kann, aber keine andere Aufgabe hat und auch keine Verbindung zum Firmennetz hat. Ende der Diskussion. Da kann dieser Trojaner schnüffeln wie er will. Anders ist es aber, wenn etwa MS durch die US-Regierung gezwungen würde, in einem der Updates einen derartigen Trojaner auszurollen. Davon bekämen wir im Zweifel erst einmal nichts mit. In diese Richtung zielte auch meine Frage mit Einträgen für die hosts-Datei.

---/qoute---

Sei mir nicht böse - aber hier wirds lächerlich. Du machst dir sorgen um nen Bundestrojaner oder ob MS da Daten absaugen kann und willst schon mal über die Hosts-File gehen? Glaubst du wirklich das grad in den Bereichen jemand nich fähig ist einfach ne IP festzulegen und damit deine Hosts-File schonmal lächelnd abhängt? Kleiner Tipp: 1985 gabs ggf. noch nicht soviele Webbrowser, heute machen selbst die schon häufiger mal "DNS via Http" und lachen über deine Hosts... Und nebenbei lässt du deine Systeme derart ungesichert - siehe oben, du RECHNEST sogar 2x im Jahr damit das Server geknackt werden! - und hast angst vor nem BUNDESTrojaner? Darf ich mal fragen -> hast du bei dir an der Firma am Haupteingang nen Schild dran "Behörden müssen sich anmelden" und lässt aber alle Fenster sperrangelweit auf damit jedes Scriptkiddy reingehen kann?!?

Es scheint mir bei dir so das du nen bisserl ne Mischung aus "Aluhut-Träger" und "haben wir immer so gemacht" bist. Denn einerseits glaubst du das dich jeder ausspionieren will wenn die SW aktiviert werden muss -> wofür es erstmal gar keinen Grund gibt (und WENN dann wären die alten Office-Versionen da noch anfälliger - vgl. den "Bug" bei Word bei denen bei Quicksave der original-content wiederhergestellt werden konnte oder den "Bug" bei denen versehentlich relevante Rechner-Infos mitgespeichert wurden). Gleichzeitig versuchst du mit Sicherheitsmitteln die schon vor 10 Jahren (und mehr) sinnlos gewesen sind was zu erreichen. Und das bisher nix passiert ist spielt dabei keine Rolle - bei mir wurde zB. auch noch nie eingebrochen, trotzdem lasse ich die Tür halt nich offen stehen (und das obwohl ich meine Nachbarn sogar kenne und sicher bin die würden nicht in die Bude gehen!).

Und wenn ich dann noch sowas lese:

---qoute---

wenn ich inhouse mein EXCELL 97 betreibe, bekommt davon das Internet rein gar nichts mit, bei Office 365 dagegen schon ! Was also ist sicherer , was bietet mehr Angriffspunkte ?

---/qoute---

dann frage ich mich wie du denn auf das dünne Brett kommst? Fangen wir mal damit an das du eine Software nimmst die seid 15-20 Jahren keine Pflege mehr hat mit einer aktuell gepflegten vergleichst. Nun - bei Excel (bzw. Office) zu der Zeit haben sich die Entwickler überraschenderweise nicht so unbedingt um Angriffe via Script gekümmert die da nachgeladen wurden -> weil eben die Geschwindigkeiten im Internet gar nicht so hoch waren das es (sinnvoll) möglich wäre, das die "Script-Virus-Baukästen" nicht wie heute locker als Download machbar waren und aufgrund der Kosten des Internets eben ggf. nich jedes Kiddy darauf zugriff hat. Nun - du kannst aber auch da mal ne einfache Parallele ziehen -> würdest du dich heute in nem Auto wohlfühlen was seid 20 Jahren keinerlei Pflege bekommt? Da wären es dann eben sowas wie "kein Ölwechsel, Reifen 20 Jahre alt,..."? Also natürlich nur weil ja heute das nur abzocke is - Reifen waren schließlich vor 20 Jahren auch schon Rund... Komisch, ich glaube da würdest du auch zwischendurch mal (vermutlich) nen bisserl Pflege machen... Bei SW kannst du es halt nur nicht selbst da du den Code nich hast...

ja ne - is klar... weil grad die bundespressekonferenz mit sicherheit sich gegen MS aussprechen wird (was dann vermutlich nen halbes duzend Klagen folgen lassen würde). Und vermutlich haben die auch gesagt "nutzt lieber software die seid zig jahren End of Life ist... Da es eben nicht die Aufgabe dieser Leute ist sich über einzelne Anbieter zu äussern...

Schon klar.. wo hast du die Konferenz gesehen? Quatsch-Comedy-Club?

Schon klar.. wo hast du die Konferenz gesehen? Quatsch-Comedy-Club?

Es gibt ja auch noch benutzer.de ... Mehr fällt mir bald nicht ein! Zwar eine klare Haltung, aber keine auf die man stolz sein kann.

Schade um die Bytes in der administrator.de DB. Nothing more to say!

du begiebst dich in eine Abhängigkeit wenn du Windows nutzt (zB. wird eine Setup.exe unter MacOS oder Linux auch nicht laufen). Du begiebst dich in eine Abhängigkeit wenn du Office - selbst Word 95 usw. - nutzt, das Dateiformat kann zwar mittlerweile von anderen Programmen gelesen/geschrieben werden, Formatierungen sind aber gerne mal kaputt... Du begiebst dich aus selben Grund aber auch in eine Abhängigkeit wenn du OpenOffice/LibreOffice nutzt. Du begiebst dich in eine Abhängigkeit wenn du Linux/MacOS nutzt - oder irgendeine beliebige Software dort... Demnach dürfest du nur noch textfiles nehmen - ohne Formatierung,... DIE kannst du wirklich überall hinschieben und die sehen überall gleich aus...

Was man hier wegreden will ist das es dennoch keinen Sinn macht eine Software zu verwenden die seid Jahren EoL ist - und das noch mit der Begründung das sei sicherer... Und da kannst du mit noch sovielen Begriffen wie "gerichtsfest" kommen, dann sag mal nen Beispiel WO das Gerichtsfest ist... Nochmal - auch für dich zum Mitschreiben: Cloud ist sicher nicht zwingend eine gute Lösung, keine Frage! (wobei auch office 365 durchaus ohne Cloud Daten speichern / bearbeiten kann). Es kann sogar sehr gute Gründe geben NICHT die Daten in ne Cloud zu packen, keine Frage. ABER das heisst nicht ich nutze nur veraltete Software insbesondere im Firmen-Umfeld wo ich ggf. mit Kundendaten Arbeite. Ich suche mir dann eben Optionen wie ich ohne Cloud arbeiten kann - und wenn mir MS nicht gefällt nehme ich eben Open/Libre-Office und tausche eher PDF-Files aus (dann ist auch Formatierung kein Problem mehr).

Aber in einem Fall möchte ich dir Danken. Das du nämlich nicht in der Medizin arbeitest. Da gab und gibt es nämlich auch immer wieder Fälle in denen es zu Problemen zB. mit Betäubung führt. Deine Lösung wäre dann halt wieder die "Wild-West-Methode": Bisserl Whisky in den Schädel giessen und das Messer gezückt... Denn "war ja irgendwann auch mal ne gängige Version", der neumodische Krams gehört auch ignoriert...

Was man hier wegreden will ist das es dennoch keinen Sinn macht eine Software zu verwenden die seid Jahren EoL ist - und das noch mit der Begründung das sei sicherer... Und da kannst du mit noch sovielen Begriffen wie "gerichtsfest" kommen, dann sag mal nen Beispiel WO das Gerichtsfest ist... Nochmal - auch für dich zum Mitschreiben: Cloud ist sicher nicht zwingend eine gute Lösung, keine Frage! (wobei auch office 365 durchaus ohne Cloud Daten speichern / bearbeiten kann). Es kann sogar sehr gute Gründe geben NICHT die Daten in ne Cloud zu packen, keine Frage. ABER das heisst nicht ich nutze nur veraltete Software insbesondere im Firmen-Umfeld wo ich ggf. mit Kundendaten Arbeite. Ich suche mir dann eben Optionen wie ich ohne Cloud arbeiten kann - und wenn mir MS nicht gefällt nehme ich eben Open/Libre-Office und tausche eher PDF-Files aus (dann ist auch Formatierung kein Problem mehr).

Aber in einem Fall möchte ich dir Danken. Das du nämlich nicht in der Medizin arbeitest. Da gab und gibt es nämlich auch immer wieder Fälle in denen es zu Problemen zB. mit Betäubung führt. Deine Lösung wäre dann halt wieder die "Wild-West-Methode": Bisserl Whisky in den Schädel giessen und das Messer gezückt... Denn "war ja irgendwann auch mal ne gängige Version", der neumodische Krams gehört auch ignoriert...