TSL 1.0 u. 1.1 Auswirkung RDP

Hallo zusammen,

mein erster Beitrag hier, will mich kurz Vorstellen. Bin Sven, 33 Jahre jung, ständig unterwegs, hauptsächlich auf geraden Kurven.

Frage:

Welchen Einfluss hat es, wenn ich an meinem Windows Server 2022 die TSL 1.0 und 1.1 abschalte, auf meine RDP Verbindung von Windows 10 aus?

Hab Angst mich selbst auszusperren.

Google hat mir nicht wirklich ein Sicherheitsgefühl gegeben.

Vielen Dank fürs Fachwissen.

Gruß Sven

mein erster Beitrag hier, will mich kurz Vorstellen. Bin Sven, 33 Jahre jung, ständig unterwegs, hauptsächlich auf geraden Kurven.

Frage:

Welchen Einfluss hat es, wenn ich an meinem Windows Server 2022 die TSL 1.0 und 1.1 abschalte, auf meine RDP Verbindung von Windows 10 aus?

Hab Angst mich selbst auszusperren.

Google hat mir nicht wirklich ein Sicherheitsgefühl gegeben.

Vielen Dank fürs Fachwissen.

Gruß Sven

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2402146708

Url: https://administrator.de/forum/tsl-1-0-u-1-1-auswirkung-rdp-2402146708.html

Ausgedruckt am: 02.08.2025 um 08:08 Uhr

11 Kommentare

Neuester Kommentar

Hallo.

Wer sich durch das deaktivieren von TLS 1.0 und TLS 1.1 ausschließt, der hat es nicht anderst verdient. Das würde nämlich bedeuten, dass man mindestens 10 Jahre nicht mehr aktualisierte Software verwendet, denn TLS 1.2 wurde 2008 veröffentlicht.

Ich würde es sogar empfehlen TLS 1.0 und TLS 1.1 (und im Jahr 2023 TLS 1.2) zu deaktivieren. Wer das nicht tut handelt grob fahrlässig.

Ich gratuliere dir übrigens dafür, dass du eine aktuelle Version von Windows Server (2022) verwendest.

Gruss

Wer sich durch das deaktivieren von TLS 1.0 und TLS 1.1 ausschließt, der hat es nicht anderst verdient. Das würde nämlich bedeuten, dass man mindestens 10 Jahre nicht mehr aktualisierte Software verwendet, denn TLS 1.2 wurde 2008 veröffentlicht.

Ich würde es sogar empfehlen TLS 1.0 und TLS 1.1 (und im Jahr 2023 TLS 1.2) zu deaktivieren. Wer das nicht tut handelt grob fahrlässig.

Ich gratuliere dir übrigens dafür, dass du eine aktuelle Version von Windows Server (2022) verwendest.

Gruss

Moin,

Gruß,

Dani

Das würde nämlich bedeuten, dass man mindestens 10 Jahre nicht mehr aktualisierte Software verwendet, denn TLS 1.2 wurde 2008 veröffentlicht.

Funktionen (z.B. RDS Rollen, ADFS + WAP, etc.) von Windows Server funktionieren mit TLS 1.2 only je nach Kombination teilweise bzw. gar nicht mehr. Da bleibt mir nichts anders übrig als damit zu leben oder RDS nicht zu installieren.Gruß,

Dani

Hallo.

Echt? Das wusste ich gar nicht. Danke. Wieder was gelernt. Wieso eigentlich nicht? Will Microsoft das so? Macht Microsoft das mit voller Absicht? Wurden sie von der NSA beauftragt? Oder sind die einfach zu inkompetent? Oder schreibt ein veralteter Standard vor, dass man unsichere Protokolle verwenden muss?

Jetzt weiss ich wieso Windows-Netzwerke so unsicher sind. Na dann ist's ja klar, warum Windows-Netzwerke ständig Opfer von Datenleaks sind und mit Ransomware befallen werden.

Wenn man veraltete Prokolle verwendet, kann man noch so viele Firewalls kompensatorisch vorndranstellen und 5 verschiedene Antivirenprogramme installieren und mit Schlangenöl einreiben, es nützt nichts.

Bereits aus diesem Grund allein kann Windows nicht DSGVO-Konform betrieben werden.

Gruss

Funktionen (z.B. RDS Rollen, ADFS + WAP, etc.) von Windows Server funktionieren mit TLS 1.2 only je nach Kombination teilweise bzw. gar nicht mehr.

Echt? Das wusste ich gar nicht. Danke. Wieder was gelernt. Wieso eigentlich nicht? Will Microsoft das so? Macht Microsoft das mit voller Absicht? Wurden sie von der NSA beauftragt? Oder sind die einfach zu inkompetent? Oder schreibt ein veralteter Standard vor, dass man unsichere Protokolle verwenden muss?

Jetzt weiss ich wieso Windows-Netzwerke so unsicher sind. Na dann ist's ja klar, warum Windows-Netzwerke ständig Opfer von Datenleaks sind und mit Ransomware befallen werden.

Wenn man veraltete Prokolle verwendet, kann man noch so viele Firewalls kompensatorisch vorndranstellen und 5 verschiedene Antivirenprogramme installieren und mit Schlangenöl einreiben, es nützt nichts.

Bereits aus diesem Grund allein kann Windows nicht DSGVO-Konform betrieben werden.

Gruss

Moin,

Grüße,

Dani

Wieso eigentlich nicht?

Die Entwicklung ist wohl dran. Mehfach schon verschiedene Support Cases offen gehabt. Aber es liegt vermutlich daran, dass zu viele Teams da involviert sind.Jetzt weiss ich wieso Windows-Netzwerke so unsicher sind.

Out-of-the box mag das teilweise für Windows stimmen. Aber das gilt auch für die Linux-Welt. Bereits aus diesem Grund allein kann Windows nicht DSGVO-Konform betrieben werden.

das ist so nicht richtig. Es gibt sehr wohl Ansätze, die es ermöglichen. Wobei es immer eine Abwägung ist. Es hängt in der Praxis auch von der Art von Daten ab.Grüße,

Dani

Moin,

Gruß,

Dani

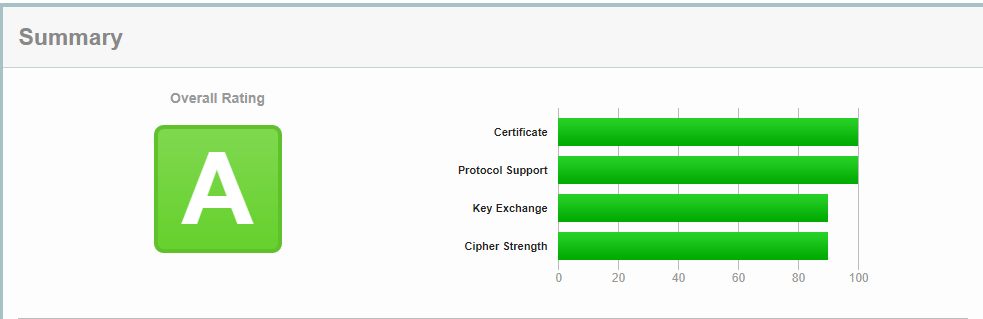

Seit wann kann SSLLabs RDP-Verbindungen überprüfen? Ich dachte die prüfen nur HTTPS?

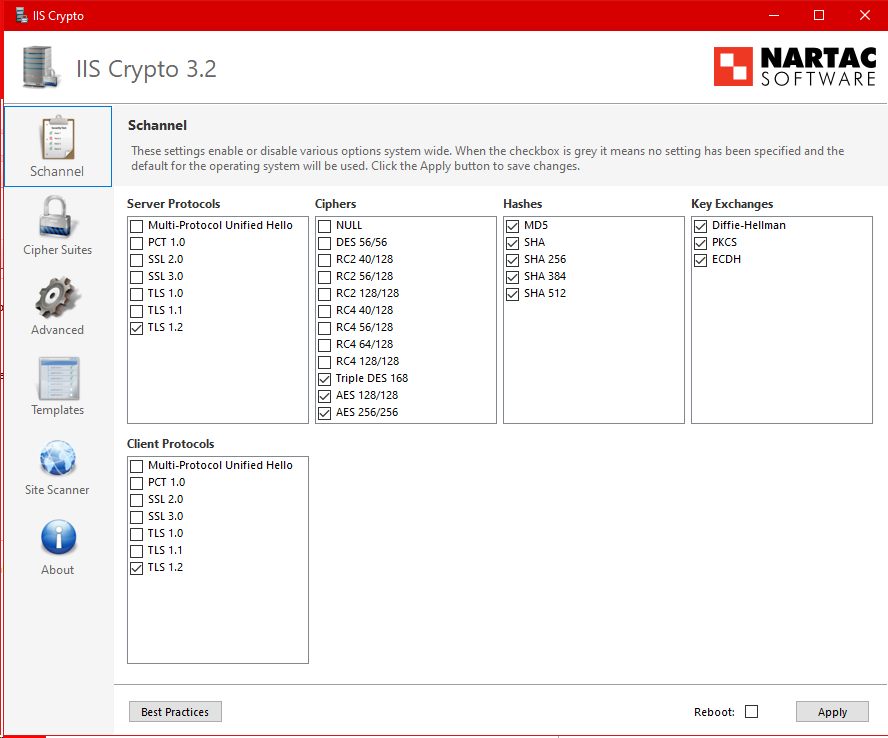

ist auch nach wie vor so. Allerdings nutzen alle Microsoft Rollen und Features die selben Schnittstellen von Windows. D.h. entweder Schannel oder/und WinHTTP. Somit gelten die Einstellungen auch für RDP.Gruß,

Dani