V-LAN Aufbau und Routing konfigurieren

Verkürzte Darstellung: Zwei getrennte Subnetze sollen möglichst per VLAN den gleichen Zugang ins Internet nutzen können. Ein paar Extrawürste sind aber vorhanden (Mailserver).

Hallo.

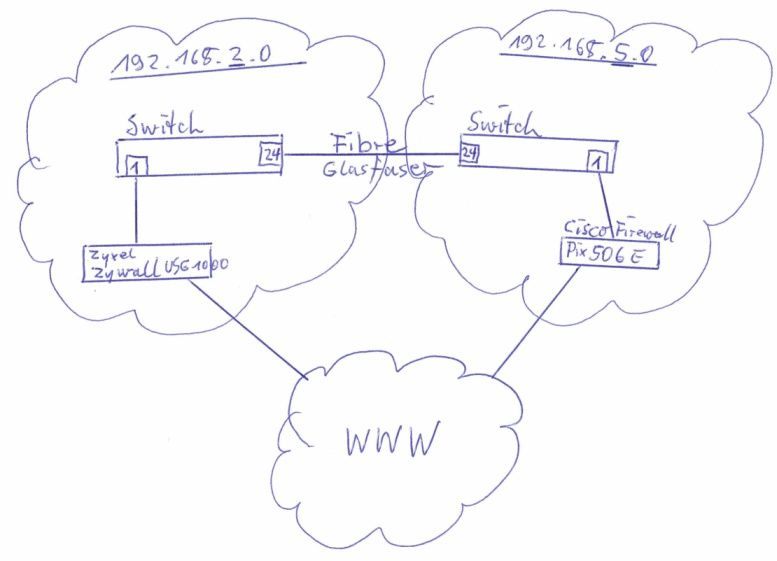

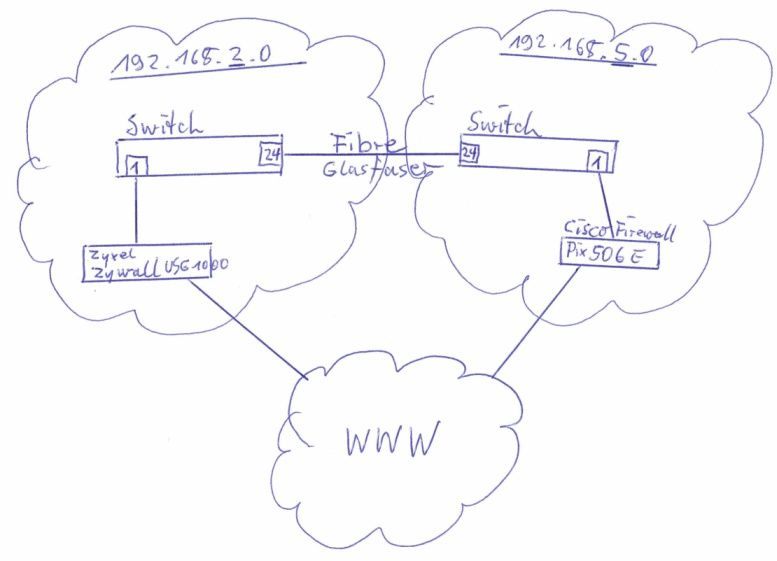

Ich habe zwei Tochterunternehmen zu betreuen, die sich bald eine gemeinsame schnelle Internetanbindung leisten wollen, momentan aber noch über jeweils eine Internetanbindung (Firewall->Internet per DSL) verfügen. Es gibt zwei Netze 192.168.2.0 und 192.168.5.0, diese sind dann heute per Glasfaser zumindestens schon einmal physisch miteinander verbunden. Die Internetzugänge werden dann wie folgt aussehen:

192.168.5.1 (Cisco) -> ADSL 6000

192.168.2.1 (Zyxel) -> SDSL 8000

Eine kleine Zeichnung per Hand lege ich hier mal mit dazu - sie verdeutlicht den IST-Zustand nochmal.

Die ADSL Leitung, welche an der Cisco Firewall (192.168.5.1) hängt soll fürs allgemeine Surfen aller Mitarbeiter dienen.

Die SDSL Leitung, welche an der Zyxell USG 1000 (192.168.2.1) hängt soll für die VPNs zu den Niederlassungen und für die Mailserver dienen.

Nun bin ich ein wenig ratlos wie vorzugehen ist.

Ich habe mich zwar über VLANs belesen und habe VLAN fähige, steuerbare Switches. Dann dachte mir, ich konfiguriere einfach im 192.168.2.0 - Netz alle Ports auf VLAN ID 2 und im 192.168.5.0 alle Ports auf VLAN ID 5. Der Port an welchem die zentralen Firewalls (z.B. Zyxel Zywall USG 1000) hängen erhalten VLAN ID 2 + 5 und sind damit aus beiden Netzwerken zugänglich. Nun stehe ich aber vor dem Problem ... wie schaff ich es, daß die Server und der VPN Netzwerkzugriff über den neuen schnellen 8000er SDSL Zugang funktionieren und das Surfen der Arbeitsstationen über den langsameren ADSL 6000.

Reicht es aus, mit zwei VLAN-IDs und zwei Ports mit jeweils beiden IDs (die Firewalls) zu arbeiten oder liege ich mit der Idee grundsätzlich falsch / gibt es sinnvollere Lösungen?

Ich bin Neuling auf diesem Gebiet und bin für Rat und Hilfe dankbar!

Schönen Gruß,

ein Babelsberger

Hallo.

Ich habe zwei Tochterunternehmen zu betreuen, die sich bald eine gemeinsame schnelle Internetanbindung leisten wollen, momentan aber noch über jeweils eine Internetanbindung (Firewall->Internet per DSL) verfügen. Es gibt zwei Netze 192.168.2.0 und 192.168.5.0, diese sind dann heute per Glasfaser zumindestens schon einmal physisch miteinander verbunden. Die Internetzugänge werden dann wie folgt aussehen:

192.168.5.1 (Cisco) -> ADSL 6000

192.168.2.1 (Zyxel) -> SDSL 8000

Eine kleine Zeichnung per Hand lege ich hier mal mit dazu - sie verdeutlicht den IST-Zustand nochmal.

Die ADSL Leitung, welche an der Cisco Firewall (192.168.5.1) hängt soll fürs allgemeine Surfen aller Mitarbeiter dienen.

Die SDSL Leitung, welche an der Zyxell USG 1000 (192.168.2.1) hängt soll für die VPNs zu den Niederlassungen und für die Mailserver dienen.

Nun bin ich ein wenig ratlos wie vorzugehen ist.

Ich habe mich zwar über VLANs belesen und habe VLAN fähige, steuerbare Switches. Dann dachte mir, ich konfiguriere einfach im 192.168.2.0 - Netz alle Ports auf VLAN ID 2 und im 192.168.5.0 alle Ports auf VLAN ID 5. Der Port an welchem die zentralen Firewalls (z.B. Zyxel Zywall USG 1000) hängen erhalten VLAN ID 2 + 5 und sind damit aus beiden Netzwerken zugänglich. Nun stehe ich aber vor dem Problem ... wie schaff ich es, daß die Server und der VPN Netzwerkzugriff über den neuen schnellen 8000er SDSL Zugang funktionieren und das Surfen der Arbeitsstationen über den langsameren ADSL 6000.

Reicht es aus, mit zwei VLAN-IDs und zwei Ports mit jeweils beiden IDs (die Firewalls) zu arbeiten oder liege ich mit der Idee grundsätzlich falsch / gibt es sinnvollere Lösungen?

Ich bin Neuling auf diesem Gebiet und bin für Rat und Hilfe dankbar!

Schönen Gruß,

ein Babelsberger

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 129700

Url: https://administrator.de/forum/v-lan-aufbau-und-routing-konfigurieren-129700.html

Ausgedruckt am: 18.07.2025 um 16:07 Uhr

4 Kommentare

Neuester Kommentar

Ein Standardszeanrio und eigentlich recht einfach zu lösen ! Leider hast du nicht beantwortet ob deine Switches Layer 3, sprich also Routing fähige VLAN Switches sind.

Gehen wir mal davon aus das sie es nicht sind du aber beide VLANs 2 und 5 entsprechend wie oben beschrieben eingerichtet hast was auch absolut der richtige und sinnvolle Weg ist.

Somit hast du beide Netze in getrennten VLANs auf beiden Switches zur Verfügung. Der Glasfaserlink ist dann ein tagged Link (802.1q) der beide VLANs überträgt.

Soviel zum Rahmenkonzept was absolut richtig ist !

Die Herausforderung für dich ist jetzt einen Teil des Traffics auf den Zyxel Router mit der 192.168.2.1 zu bekommen und einen Teil auf den Cisco Router mit der 192.168.5.1. Generell ist das ganz einfach.

Dafür ist erstmal zwingend notwendig das beide IP Netze über ein Routing fähiges Gerät miteinander verbunden sind, denn da deine Switches vermutlich nur einfacher Layer 2 (Mac Adress) basierende VLAN Switches sind muss das Routing extern passieren da die Switches es ja (vermutlich) dann nicht können.

Hierfür gibt es verschiedenen Lösungen von denen einige hier in Tutorial beschrieben sind mit Hilfe eines Servers z.B.

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

oder mit Hilfe eines kostenfreien VLAN fähigen Firewall Routers:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Der Zyxel ist vermutlich eh keine Option und scheidet für dich aus, da der billige Zyxel Router vermutlich kein VLAN Routing über ein tagged Interface supportet.

Bei der Cisco Firewall ist das nicht ganz sicher, da müsstest du mal das Handbuch oder die IOS Release Notes konsultieren ob die 80.21q basierende Subinterfaces supporten wie deren Router das können. Damit wär dann ein VLAN Routing möglich. Die PIX 501 kann es definitiv nicht ! Ob die 506 das ggf. kann musst du klären.

Ein Routing über 2 dedizierte Interfaces (untagged Link pro VLAN) scheidet ebenfalls aus, da beide Systeme nicht genügend freie Interfaces dafür haben !

Können beide das nicht musst du dir Gedanken über eine andere externe Routing Instanz machen die zwischen beiden IP Netzen, sprich VLANs routen kann wie z.b. die oben vorgestellten.

Die ganz primitive Lösung sieht dann so aus das du einfach den Geräten die über den Zyxel arbeiten sollen den Zyxel als Gateway konfigurierst und beim Cisco analog dann den Cisco als Gateway. Am VLAN Router muss man ein paar Hostrouten eingeben, damit nicht doch hintenrum wieder das andere Gateway benutzt wird aber das bekommt man problemlos in den Griff.

Das ganze System hat aber einen sehr entscheidenden Nachteil durch diese statischen Beziehungen:

Professionell löst man das also nicht so mit solcher Routing und Gateway Frickelei sondern hat auch hier mehrere Optionen:

1.) Ersatz der 2 Einzelrouter durch einen sog. Load Balancing Router der 2 unabhängige Internet Verbindungen bedienen kann.

Vorteil: Du hast einen einzigen Router und kannst hier sehr granular mit Accesslisten den Internetverkehr von einzelnen Geräten auf die unterschiedlichen Links verteilen.

Das kann a.) durch die Quell IP Adressen passieren oder nach verwendetem Dienst. So ein Router kann z.B. Port 30 (HTTP, Web) Traffic auf Link 1 schicken und Email (IMAP, POP3, SMTP) über Link 2. Entscheiden tut er das nach einer ACL auf die TCP/UDP Ports.

Geräte die sowas können ist z.B. ein Draytek 2910 oder 2930 oder Linksys RV082 und andere.

draytek.de/Beispiele_html/Ethernet_WAN_LAN/Dual_WAN.htm

draytek.de/Beispiele_html/Ethernet_WAN_LAN/Load_Balance_Policy.h ...

2.) Möglichkeit ist deine beiden Router am LAN Port über ein sog. Hot Standby Protokoll wie VRRP oder HSRP zu koppeln. Sie stellen dann virtuell ein einziges Gateway Interface dar und entscheiden auch wieder mit ACLs oder Policy based Routing auf welchen Link welcher Traffic geht.

DSL-Failover über Standorte hinweg

Cisco Router 2 Gateways für verschiedene Clients

Wie gesagt eigentlich ein einfaches Standardszenario was im Handumdrehen umzusetzen ist. Scheitern wird es vermutlich am Zyxel Billigrouter, der kann weder die Möglichkeit 1.) noch 2.) Mit dem Cisco und einem entsprechenden Gegenstück sind beide professionelleren Möglichkeiten kein Problem.

Mit dem Zyxel im Gepäck bleibt dir also nur die Banallösung über die Gateway Verteilung mit der VLAN Kopplung über z.B. die kostenlose pfsense Lösung die aber immer eine nicht redundante Internet Anbindung als gravierenden Nachteil hat.

Wenn du damit leben kannst ist das aber eine Lösung für dich !

Gehen wir mal davon aus das sie es nicht sind du aber beide VLANs 2 und 5 entsprechend wie oben beschrieben eingerichtet hast was auch absolut der richtige und sinnvolle Weg ist.

Somit hast du beide Netze in getrennten VLANs auf beiden Switches zur Verfügung. Der Glasfaserlink ist dann ein tagged Link (802.1q) der beide VLANs überträgt.

Soviel zum Rahmenkonzept was absolut richtig ist !

Die Herausforderung für dich ist jetzt einen Teil des Traffics auf den Zyxel Router mit der 192.168.2.1 zu bekommen und einen Teil auf den Cisco Router mit der 192.168.5.1. Generell ist das ganz einfach.

Dafür ist erstmal zwingend notwendig das beide IP Netze über ein Routing fähiges Gerät miteinander verbunden sind, denn da deine Switches vermutlich nur einfacher Layer 2 (Mac Adress) basierende VLAN Switches sind muss das Routing extern passieren da die Switches es ja (vermutlich) dann nicht können.

Hierfür gibt es verschiedenen Lösungen von denen einige hier in Tutorial beschrieben sind mit Hilfe eines Servers z.B.

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

oder mit Hilfe eines kostenfreien VLAN fähigen Firewall Routers:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Der Zyxel ist vermutlich eh keine Option und scheidet für dich aus, da der billige Zyxel Router vermutlich kein VLAN Routing über ein tagged Interface supportet.

Bei der Cisco Firewall ist das nicht ganz sicher, da müsstest du mal das Handbuch oder die IOS Release Notes konsultieren ob die 80.21q basierende Subinterfaces supporten wie deren Router das können. Damit wär dann ein VLAN Routing möglich. Die PIX 501 kann es definitiv nicht ! Ob die 506 das ggf. kann musst du klären.

Ein Routing über 2 dedizierte Interfaces (untagged Link pro VLAN) scheidet ebenfalls aus, da beide Systeme nicht genügend freie Interfaces dafür haben !

Können beide das nicht musst du dir Gedanken über eine andere externe Routing Instanz machen die zwischen beiden IP Netzen, sprich VLANs routen kann wie z.b. die oben vorgestellten.

Die ganz primitive Lösung sieht dann so aus das du einfach den Geräten die über den Zyxel arbeiten sollen den Zyxel als Gateway konfigurierst und beim Cisco analog dann den Cisco als Gateway. Am VLAN Router muss man ein paar Hostrouten eingeben, damit nicht doch hintenrum wieder das andere Gateway benutzt wird aber das bekommt man problemlos in den Griff.

Das ganze System hat aber einen sehr entscheidenden Nachteil durch diese statischen Beziehungen:

- Fällt der VLAN Router weg ists aus mit dem Internet für die Geräte die über ihn kommunizieren.

- Ebenso wenn der Zyxel ausfällt

- ...und ebenso wenn der Cisco ausfällt.

Professionell löst man das also nicht so mit solcher Routing und Gateway Frickelei sondern hat auch hier mehrere Optionen:

1.) Ersatz der 2 Einzelrouter durch einen sog. Load Balancing Router der 2 unabhängige Internet Verbindungen bedienen kann.

Vorteil: Du hast einen einzigen Router und kannst hier sehr granular mit Accesslisten den Internetverkehr von einzelnen Geräten auf die unterschiedlichen Links verteilen.

Das kann a.) durch die Quell IP Adressen passieren oder nach verwendetem Dienst. So ein Router kann z.B. Port 30 (HTTP, Web) Traffic auf Link 1 schicken und Email (IMAP, POP3, SMTP) über Link 2. Entscheiden tut er das nach einer ACL auf die TCP/UDP Ports.

Geräte die sowas können ist z.B. ein Draytek 2910 oder 2930 oder Linksys RV082 und andere.

draytek.de/Beispiele_html/Ethernet_WAN_LAN/Dual_WAN.htm

draytek.de/Beispiele_html/Ethernet_WAN_LAN/Load_Balance_Policy.h ...

2.) Möglichkeit ist deine beiden Router am LAN Port über ein sog. Hot Standby Protokoll wie VRRP oder HSRP zu koppeln. Sie stellen dann virtuell ein einziges Gateway Interface dar und entscheiden auch wieder mit ACLs oder Policy based Routing auf welchen Link welcher Traffic geht.

DSL-Failover über Standorte hinweg

Cisco Router 2 Gateways für verschiedene Clients

Wie gesagt eigentlich ein einfaches Standardszenario was im Handumdrehen umzusetzen ist. Scheitern wird es vermutlich am Zyxel Billigrouter, der kann weder die Möglichkeit 1.) noch 2.) Mit dem Cisco und einem entsprechenden Gegenstück sind beide professionelleren Möglichkeiten kein Problem.

Mit dem Zyxel im Gepäck bleibt dir also nur die Banallösung über die Gateway Verteilung mit der VLAN Kopplung über z.B. die kostenlose pfsense Lösung die aber immer eine nicht redundante Internet Anbindung als gravierenden Nachteil hat.

Wenn du damit leben kannst ist das aber eine Lösung für dich !

Sorry, aber was den Zyxel anbetrifft irrst du doch etwas. Im Vergleich zum professionellen Routing Bereich ist das ein billiger Consumer oder Midrange Router.

Der Cisco Router ist auch kein Router sondern ebenfalls eine Firewall. Besser du schmeisst die Zywall raus und nimmst die Cisco PIX, denn die ist erheblich besser....letztlich aber deine Entscheidung und hat mit der Funktionsweise bzw. deinem angestrebten Design im Allgemeinen auch nichts zu tun.

Vermutlich können aber beide Systeme KEIN Link Loadbalancing so das du so oder so einen neuen LB Router hinter den FWs anschliessen musst.

Das musst du aber über das Handbuch und die Features der vorhandenen Produkte selber klären....

Der Cisco Router ist auch kein Router sondern ebenfalls eine Firewall. Besser du schmeisst die Zywall raus und nimmst die Cisco PIX, denn die ist erheblich besser....letztlich aber deine Entscheidung und hat mit der Funktionsweise bzw. deinem angestrebten Design im Allgemeinen auch nichts zu tun.

Vermutlich können aber beide Systeme KEIN Link Loadbalancing so das du so oder so einen neuen LB Router hinter den FWs anschliessen musst.

Das musst du aber über das Handbuch und die Features der vorhandenen Produkte selber klären....

Hallo,

Sorry, dass ich diesen alten Thread hier nochmal hervorhole, aber als ich beim googlen in anderer Angelegeheit hierauf stieß, hab ich mich derart geärgert, dass ich nicht anders kann...

@aqui: Die ZyWALL USG-1000 ist kein - wie Du scheinbar annimmst - 50 EUR DSL-Router, sondern eine Linux-basierende Firewall-Appliance, welche nicht unter 3000 EUR zu haben ist (nur Hardwareerwerb, ohne Services!). Diese Büchse erfüllt spielend alle in diesem Szenario denkbaren Anforderungen. Selbstverständlich unterstützt sie VLANs, selbstverständlich wird Loadbalancing unterstützt (sogar mit praktisch beliebig vielen Internetverbindungen), selbstverständlich kann man per Policyrouting den Traffic Source-IP- und Serviceabhängig routen. Ja sogar Hardwareredundanz durch den Betrieb mehrerer dieser Geräte im Active/Passive-Modus ist möglich!

Ich behaupte nicht, dass die USG es in jeder Funktion mit dem Mitbewerb aufnehmen kann - da gibt es wie immer Stärken und Schwächen. Ich arbeite viel mit ZyWALLs, aber auch mit Firewalls anderer Hersteller - habe also durchaus den Vergleich.

Für das hier in Rede stehende Szenario ist die USG sehr gut und vorallem besser geeignet, als die betagte PIX. Stattdessen sogar den Erwerb eines Draytek oder Linksys/CSB zu empfehlen, geht jedenfalls gar nicht!

Entschuldige den Krawall, aber das musste mal raus...

Gruß

sk

Zitat von @aqui:

Sorry, aber was den Zyxel anbetrifft irrst du doch etwas. Im Vergleich zum professionellen Routing Bereich ist das ein billiger

Consumer oder Midrange Router.

Der Cisco Router ist auch kein Router sondern ebenfalls eine Firewall. Besser du schmeisst die Zywall raus und nimmst die Cisco

PIX, denn die ist erheblich besser...

Sorry, aber was den Zyxel anbetrifft irrst du doch etwas. Im Vergleich zum professionellen Routing Bereich ist das ein billiger

Consumer oder Midrange Router.

Der Cisco Router ist auch kein Router sondern ebenfalls eine Firewall. Besser du schmeisst die Zywall raus und nimmst die Cisco

PIX, denn die ist erheblich besser...

Sorry, dass ich diesen alten Thread hier nochmal hervorhole, aber als ich beim googlen in anderer Angelegeheit hierauf stieß, hab ich mich derart geärgert, dass ich nicht anders kann...

@aqui: Die ZyWALL USG-1000 ist kein - wie Du scheinbar annimmst - 50 EUR DSL-Router, sondern eine Linux-basierende Firewall-Appliance, welche nicht unter 3000 EUR zu haben ist (nur Hardwareerwerb, ohne Services!). Diese Büchse erfüllt spielend alle in diesem Szenario denkbaren Anforderungen. Selbstverständlich unterstützt sie VLANs, selbstverständlich wird Loadbalancing unterstützt (sogar mit praktisch beliebig vielen Internetverbindungen), selbstverständlich kann man per Policyrouting den Traffic Source-IP- und Serviceabhängig routen. Ja sogar Hardwareredundanz durch den Betrieb mehrerer dieser Geräte im Active/Passive-Modus ist möglich!

Ich behaupte nicht, dass die USG es in jeder Funktion mit dem Mitbewerb aufnehmen kann - da gibt es wie immer Stärken und Schwächen. Ich arbeite viel mit ZyWALLs, aber auch mit Firewalls anderer Hersteller - habe also durchaus den Vergleich.

Für das hier in Rede stehende Szenario ist die USG sehr gut und vorallem besser geeignet, als die betagte PIX. Stattdessen sogar den Erwerb eines Draytek oder Linksys/CSB zu empfehlen, geht jedenfalls gar nicht!

Entschuldige den Krawall, aber das musste mal raus...

Gruß

sk