Cisco Router 2 Gateways für verschiedene Clients

Hallo Cisco-Spezialisten,

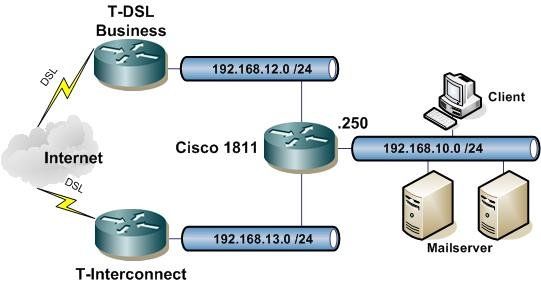

ich habe ein Problem bei einem Kunden. Dort sind zwei verschiedene Internezugänge vorhanden.

1. T-DSL-Business 16000

2. T-Interconnect

Ich habe die folgende Interfaces auf dem Router 1811:

VLAN1: 192.168.10.x/24 (Lokales Netzwerk)

FastEthernet1: 192.168.12.x (Netzwerk zum Router für T-DSL-Business)

FastEthernet2: 192.168.13.x (Netzwerk zum Router von T-Interconnect; in der realen Konfig ist dies natürlich keine lokale IP)

Die lokalen PC und Server nutzen zurzeit die folgende Konfiguration und haben über T-DSL-Business eine Verbindung zum Internet:

IP-Adresse: 192.168.10.x

Gateway: 192.168.10.250 (Der Cisco 1811)

Über den T-Interconnect werden Mails versendet und empfangen. Der Mailserver und der Server für Virenprüfung hängt zurzeit an einem anderen Router

Die Server die über T-Interconnect Mails senden und Empfangen haben zur zeit die folgenden Konfiguration:

IP-Adresse: 192.168.10.x

Gateway: 192.168.10.240 (alter Router der abgelöst werden soll)

Ich hoffe, dass dieses bis dahin soweit verständlich ist.

Mein Ziel ist es die beiden Server für Mail ebenfalls über den Cisco 1811 an das Internet zu binden. Für diese Server sollte die Route im Cisco jedoch über das Interface Fastethernet2 laufen z.B.:

IP Route 0.0.0.0 0.0.0.0 192.168.12.250 (Default-Route für allgemeine PC über Interface FastEthernet1)

IP Route 0.0.0.0 0.0.0.0 192.168.13.250 (Default-Route für Mail-PC über Interface FastEthernet2)

Kann man so etwas Einrichten oder muss ich mir hier etwas anderes einfallen lassen? Die aktuelle Konfiguration läßt zurzeit nicht zu, dass die Mail-Server in einer DMZ ausgelagert werden, d.h. die Mailserver bleiben im Netzwerk 192.168.10.x.

So nun hoffe ich, dass Ihr mir vielleicht ein paar Gedanken für einen Lösungsansatz geben könnt.

Viele Grüße und Dank im Voraus

Dieter

ich habe ein Problem bei einem Kunden. Dort sind zwei verschiedene Internezugänge vorhanden.

1. T-DSL-Business 16000

2. T-Interconnect

Ich habe die folgende Interfaces auf dem Router 1811:

VLAN1: 192.168.10.x/24 (Lokales Netzwerk)

FastEthernet1: 192.168.12.x (Netzwerk zum Router für T-DSL-Business)

FastEthernet2: 192.168.13.x (Netzwerk zum Router von T-Interconnect; in der realen Konfig ist dies natürlich keine lokale IP)

Die lokalen PC und Server nutzen zurzeit die folgende Konfiguration und haben über T-DSL-Business eine Verbindung zum Internet:

IP-Adresse: 192.168.10.x

Gateway: 192.168.10.250 (Der Cisco 1811)

Über den T-Interconnect werden Mails versendet und empfangen. Der Mailserver und der Server für Virenprüfung hängt zurzeit an einem anderen Router

Die Server die über T-Interconnect Mails senden und Empfangen haben zur zeit die folgenden Konfiguration:

IP-Adresse: 192.168.10.x

Gateway: 192.168.10.240 (alter Router der abgelöst werden soll)

Ich hoffe, dass dieses bis dahin soweit verständlich ist.

Mein Ziel ist es die beiden Server für Mail ebenfalls über den Cisco 1811 an das Internet zu binden. Für diese Server sollte die Route im Cisco jedoch über das Interface Fastethernet2 laufen z.B.:

IP Route 0.0.0.0 0.0.0.0 192.168.12.250 (Default-Route für allgemeine PC über Interface FastEthernet1)

IP Route 0.0.0.0 0.0.0.0 192.168.13.250 (Default-Route für Mail-PC über Interface FastEthernet2)

Kann man so etwas Einrichten oder muss ich mir hier etwas anderes einfallen lassen? Die aktuelle Konfiguration läßt zurzeit nicht zu, dass die Mail-Server in einer DMZ ausgelagert werden, d.h. die Mailserver bleiben im Netzwerk 192.168.10.x.

So nun hoffe ich, dass Ihr mir vielleicht ein paar Gedanken für einen Lösungsansatz geben könnt.

Viele Grüße und Dank im Voraus

Dieter

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 103423

Url: https://administrator.de/forum/cisco-router-2-gateways-fuer-verschiedene-clients-103423.html

Ausgedruckt am: 01.08.2025 um 07:08 Uhr

14 Kommentare

Neuester Kommentar

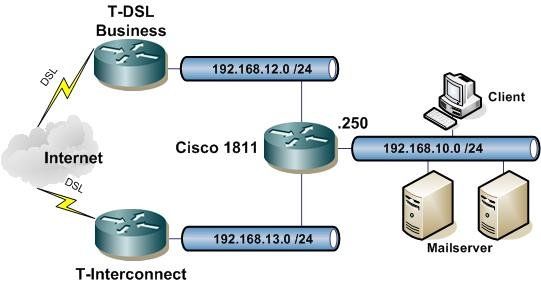

Ja, natürlich ist deine Konfiguration einfach und problemlos möglich !

Bevor wir hier ins Eingemachte gehen solltest du aber erstmal verifizieren ob dein Netzwerk so aussieht:

Das ist wichtig fürs Verständnis und die richtige Konfig.

Der Schlüssel zur Lösung deiner Anforderung ist ein Policy based Routing auf dem Cisco 1811.

Die default Route auf dem 1811 wird ja vermutlich derzeit auf den T-DSL Business Router zeigen, so das in einer Standard Konfig alles erstmal über diesen Router geht.

Du musst nun den Verkehr der beiden Mailserver ausfiltern und sie an eine andere Gatway IP Adresse senden nämlich an den T-Interconnect Router.

Eben genau das mach PBR !! Und so gehts:

(Beispiel Mailserver haben die 192.168.10.200 und .201 )

Filterliste auf dem Cisco 1811 anlegen:

access-list 110 permit ip host 192.168.10.200 any

access-list 110 permit ip host 192.168.10.201 any

Und nun die PBR Liste die diesen Verkehr der Server auf den T-Interconnect Router bringt:

route-map t-inter permit 10

match ip address 110

set ip next-hop 192.168.13.254 (IP Addresse T-Interconnect Router !)

Dann PBR Policy auf dem Interface aktivieren:

interface vlan 1

ip address 192.168.10.x 255.255.255.0

ip policy route-map t-inter

Das wars ! Das reroutet den gesamten Verkehr der beiden Server über T-Interconnect und der Rest geht über T-DSL Business.

Solltest du ausnahmslos nur Mail Traffic der Server (und keinen Web, FTP oder anderen Traffic) rerouten kannst du die ACL auch noch entsprechend enger ziehen mit den TCP Ports der Email Applikationen...

Bevor wir hier ins Eingemachte gehen solltest du aber erstmal verifizieren ob dein Netzwerk so aussieht:

Das ist wichtig fürs Verständnis und die richtige Konfig.

Der Schlüssel zur Lösung deiner Anforderung ist ein Policy based Routing auf dem Cisco 1811.

Die default Route auf dem 1811 wird ja vermutlich derzeit auf den T-DSL Business Router zeigen, so das in einer Standard Konfig alles erstmal über diesen Router geht.

Du musst nun den Verkehr der beiden Mailserver ausfiltern und sie an eine andere Gatway IP Adresse senden nämlich an den T-Interconnect Router.

Eben genau das mach PBR !! Und so gehts:

(Beispiel Mailserver haben die 192.168.10.200 und .201 )

Filterliste auf dem Cisco 1811 anlegen:

access-list 110 permit ip host 192.168.10.200 any

access-list 110 permit ip host 192.168.10.201 any

Und nun die PBR Liste die diesen Verkehr der Server auf den T-Interconnect Router bringt:

route-map t-inter permit 10

match ip address 110

set ip next-hop 192.168.13.254 (IP Addresse T-Interconnect Router !)

Dann PBR Policy auf dem Interface aktivieren:

interface vlan 1

ip address 192.168.10.x 255.255.255.0

ip policy route-map t-inter

Das wars ! Das reroutet den gesamten Verkehr der beiden Server über T-Interconnect und der Rest geht über T-DSL Business.

Solltest du ausnahmslos nur Mail Traffic der Server (und keinen Web, FTP oder anderen Traffic) rerouten kannst du die ACL auch noch entsprechend enger ziehen mit den TCP Ports der Email Applikationen...

Wenns das war und es funktioniert bitte

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !!

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !!

Gut wenns jetzt klappt. Mit debug policy map kannst du auf dem Router verifizieren, das die Packete auch ans richtige Interface bzw. Router gehen.

Du könntest zusätzlich noch eine Sicherung einbauen: Wenn du jeweils den anderen Router in die next Hop Definition konfigurierst würde die Policy Map den DSL Router nehmen falls der Interconnect Router als erste Next Hop Definition einmal ausfällt.

So hast du für deine Mailserver noch ne Redundanz

Du könntest zusätzlich noch eine Sicherung einbauen: Wenn du jeweils den anderen Router in die next Hop Definition konfigurierst würde die Policy Map den DSL Router nehmen falls der Interconnect Router als erste Next Hop Definition einmal ausfällt.

So hast du für deine Mailserver noch ne Redundanz

Hallo Zusammen,

ich habe genau die selbe Anwendung mit einem Cisco 1812 und zwei DSL Routern dahinter. Wollte das Testweise mal nachstellen aber da ich in Sachen Cisco absoluter Anfänger bin, bekomme ich das nicht ans laufen.

Zur momentanen Konfig:

Vlan1: 10.130.10.5/24 Port 2-9

ETH0: 192.168.0.2 --->daran ist DSL Router 1 angeschlossen (IP 192.168.0.1)

ETH1: 192.168.1.2---> daran soll DSL Router 2 angeschlossen werden (ist aber noch nicht)

Die Firewall ist noch inaktiv,und als Standard route habe ich 0.0.0.0 0.0.0.0 192.168.0.1 Distance 1, Permanente Route No eingegeben. Also wenn ich vom Cisco Router einen Ping auf den DSL-Router mache funktioniert das. Wenn ich aber als Source IP für den Ping das Vlan von Port 2-9 angebe habe ich timeouts.

Muss die Firewall denn konfiguriert werden damit ich das Netz hinter dem Cisco erreiche??

Gruss

M.

ich habe genau die selbe Anwendung mit einem Cisco 1812 und zwei DSL Routern dahinter. Wollte das Testweise mal nachstellen aber da ich in Sachen Cisco absoluter Anfänger bin, bekomme ich das nicht ans laufen.

Zur momentanen Konfig:

Vlan1: 10.130.10.5/24 Port 2-9

ETH0: 192.168.0.2 --->daran ist DSL Router 1 angeschlossen (IP 192.168.0.1)

ETH1: 192.168.1.2---> daran soll DSL Router 2 angeschlossen werden (ist aber noch nicht)

Die Firewall ist noch inaktiv,und als Standard route habe ich 0.0.0.0 0.0.0.0 192.168.0.1 Distance 1, Permanente Route No eingegeben. Also wenn ich vom Cisco Router einen Ping auf den DSL-Router mache funktioniert das. Wenn ich aber als Source IP für den Ping das Vlan von Port 2-9 angebe habe ich timeouts.

Muss die Firewall denn konfiguriert werden damit ich das Netz hinter dem Cisco erreiche??

Gruss

M.

Hallo Dieter,

geht irgendwie nicht..

Was ich eigentlich im moment erreichen möchte, ist das aus VLAN1 alle Adressen ins Internet über ETH0 gehen bis auf die zwei (.200 und 201).

Gruss

M.

interface FastEthernet0

description $ETH-WAN$

ip address 192.168.0.2 255.255.255.0

ip access-group 101 in

ip verify unicast reverse-path

duplex auto

speed auto

!

interface FastEthernet1

ip address 192.168.1.2 255.255.255.0

ip access-group 102 in

shutdown

duplex auto

speed auto

!

interface BRI0

no ip address

encapsulation hdlc

shutdown

!

interface FastEthernet2

!

interface FastEthernet3

!

interface FastEthernet4

!

interface FastEthernet5

!

interface FastEthernet6

!

interface FastEthernet7

!

interface FastEthernet8

!

interface FastEthernet9

!

interface Vlan1

ip address 130.130.244.88 255.255.255.0

ip access-group 100 in

ip policy route-map dsl2

!

ip route 0.0.0.0 0.0.0.0 192.168.0.1

!

!

ip http server

no ip http secure-server

ip nat inside source route-map dsl1 interface FastEthernet1 overload

ip nat inside source route-map dsl2 interface FastEthernet0 overload

!

access-list 10 deny 130.130.244.200

access-list 10 deny 130.130.244.201

access-list 10 permit 130.130.244.0 0.0.0.255

access-list 20 permit 130.130.244.200

access-list 20 permit 130.130.244.201

access-list 100 permit ip any any

access-list 101 permit ip any any

access-list 102 permit ip any any

!

!

!

route-map dsl2 permit 10

match ip address 10

set interface FastEthernet0

set ip next-hop 192.168.0.1

!

route-map dsl1 permit 10

match ip address 20

set interface FastEthernet1

set ip next-hop 192.168.1.1

geht irgendwie nicht..

Was ich eigentlich im moment erreichen möchte, ist das aus VLAN1 alle Adressen ins Internet über ETH0 gehen bis auf die zwei (.200 und 201).

Gruss

M.

interface FastEthernet0

description $ETH-WAN$

ip address 192.168.0.2 255.255.255.0

ip access-group 101 in

ip verify unicast reverse-path

duplex auto

speed auto

!

interface FastEthernet1

ip address 192.168.1.2 255.255.255.0

ip access-group 102 in

shutdown

duplex auto

speed auto

!

interface BRI0

no ip address

encapsulation hdlc

shutdown

!

interface FastEthernet2

!

interface FastEthernet3

!

interface FastEthernet4

!

interface FastEthernet5

!

interface FastEthernet6

!

interface FastEthernet7

!

interface FastEthernet8

!

interface FastEthernet9

!

interface Vlan1

ip address 130.130.244.88 255.255.255.0

ip access-group 100 in

ip policy route-map dsl2

!

ip route 0.0.0.0 0.0.0.0 192.168.0.1

!

!

ip http server

no ip http secure-server

ip nat inside source route-map dsl1 interface FastEthernet1 overload

ip nat inside source route-map dsl2 interface FastEthernet0 overload

!

access-list 10 deny 130.130.244.200

access-list 10 deny 130.130.244.201

access-list 10 permit 130.130.244.0 0.0.0.255

access-list 20 permit 130.130.244.200

access-list 20 permit 130.130.244.201

access-list 100 permit ip any any

access-list 101 permit ip any any

access-list 102 permit ip any any

!

!

!

route-map dsl2 permit 10

match ip address 10

set interface FastEthernet0

set ip next-hop 192.168.0.1

!

route-map dsl1 permit 10

match ip address 20

set interface FastEthernet1

set ip next-hop 192.168.1.1

Das ist Visio, dia oder Libre Office Draw mit ein paar Cisco Topology Icons geschmückt

cisco.com/c/en/us/about/brand-center/network-topology-icons.html

cisco.com/c/en/us/about/brand-center/network-topology-icons.html