Virtuelle Maschine in DMZ

Hallo zusammen,

habe mir daheim eine DMZ mithilfe von zwei Fritzboxen gebastelt.

DMZ.: 192.168.0.0 /24

Heimnetz: 192.168.178.0 /24

Nun habe ich einen HP Microserver mit zwei Netzwerkkarten.

LAN1 ist die Verbindung in das Heimnetz.

LAN2 ist die Verbindung in die DMZ.

Auf dem Server ist nun eine VM installiert die als FTP Server in der DMZ stehen sollen.

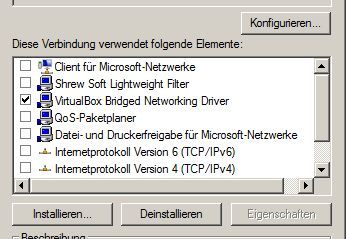

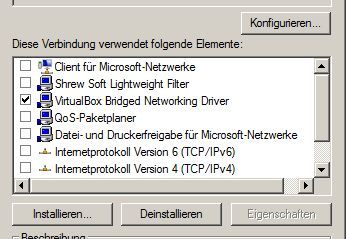

--> In virtual Box die VM als NetworkBridge auf die LAN2 Verbindung konfiguriert.

Nun folgendes Problem:

- Hp Server hängt mit seinen zwei Netzkarten in beiden Netzen.

--> Um dies zu lösen habe ich mir gedacht die eine Netzwerkkarte(LAN2/DMZ-Karte) so zu konfigurieren, dass nur die VM sie nutzen kann(siehe Screenshot) --> siehe da funktioniert auch

Frage: Ist dies nun wirklich sicher? oder gibt es noch eine andere Möglichkeit mit den zwei Netzwerkkarten?

Vielen Dank schon mal für eure Anregungen

habe mir daheim eine DMZ mithilfe von zwei Fritzboxen gebastelt.

DMZ.: 192.168.0.0 /24

Heimnetz: 192.168.178.0 /24

Nun habe ich einen HP Microserver mit zwei Netzwerkkarten.

LAN1 ist die Verbindung in das Heimnetz.

LAN2 ist die Verbindung in die DMZ.

Auf dem Server ist nun eine VM installiert die als FTP Server in der DMZ stehen sollen.

--> In virtual Box die VM als NetworkBridge auf die LAN2 Verbindung konfiguriert.

Nun folgendes Problem:

- Hp Server hängt mit seinen zwei Netzkarten in beiden Netzen.

--> Um dies zu lösen habe ich mir gedacht die eine Netzwerkkarte(LAN2/DMZ-Karte) so zu konfigurieren, dass nur die VM sie nutzen kann(siehe Screenshot) --> siehe da funktioniert auch

Frage: Ist dies nun wirklich sicher? oder gibt es noch eine andere Möglichkeit mit den zwei Netzwerkkarten?

Vielen Dank schon mal für eure Anregungen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 247664

Url: https://administrator.de/forum/virtuelle-maschine-in-dmz-247664.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

1 Kommentar

habe mir daheim eine DMZ mithilfe von zwei Fritzboxen gebastelt.

Das ist keine richtige DMZ !Nun habe ich einen HP Microserver mit zwei Netzwerkkarten.

Das ist dann erst Recht keine DMZ mehr, denn damit konterkarierst du diese ja !Frage: Ist dies nun wirklich sicher? oder gibt es noch eine andere Möglichkeit mit den zwei Netzwerkkarten?

Wenigstens etwas sicherer als das verherige Konstrukt, denn damit verbannst du diese NIC in deine laienhafte "Pseudo DMZ."Damoklesschwert ist aber den Microserver und das Microsoft OS. Wie löchrig das ist weiss jeder und wenn der Server mal kompromittiert ist nützt dir deine DMZ rein gar nix. Im Gegenteil Angreifer sind trotz deiner 2 Router sofort direkt im lokalen Netz.

Vergiss diesen Blödsinn also wenn du wirklich eine richtige weil vor allem sichere DMZ haben willst die wirklich wasserdicht ist. Deine ist laienhafte Bastelei die dich max. etwas ruhiger schlafen lässt sonst aber keinerlei Effekt hat.

Ein FTP oder was für einen Server auch immer in einer DMZ, hat logischerweise niemals eine Backdoor NIC in ein geschütztes Netz ! Sowas wäre dann keine DMZ.

Wenn dann nimmt man eine kleine Firewall wie z.B. diese hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

richtet dort eine DMZ auf einem Port ein.

Dann schliesst man ein simples NAS wie z.B. ein Home NAS von QNAP oder Synology ohne MS OS dort an. Oder...

wie in deinem Fall installiert ein kostenloses FreeNAS freenas.org auf dem HP Server und aktiviert im GUI dort den FTP Server.

Dann customzed man die Firewall das die den Administrator Zugang vom geschützten Netz auf den FTP Server erlaubt und gut ist.

DAS ist ein DMZ Konzept was den Namen halbwegs verdient aber nicht so eine üble Bastelei ohne wirklichen Effekt wie bei dir.... Sorry, aber wenn Sicherheit gefordert ist dann mach es auch wenigstens richtig !