VLAN Einrichten an KTI Switch

Hallo,

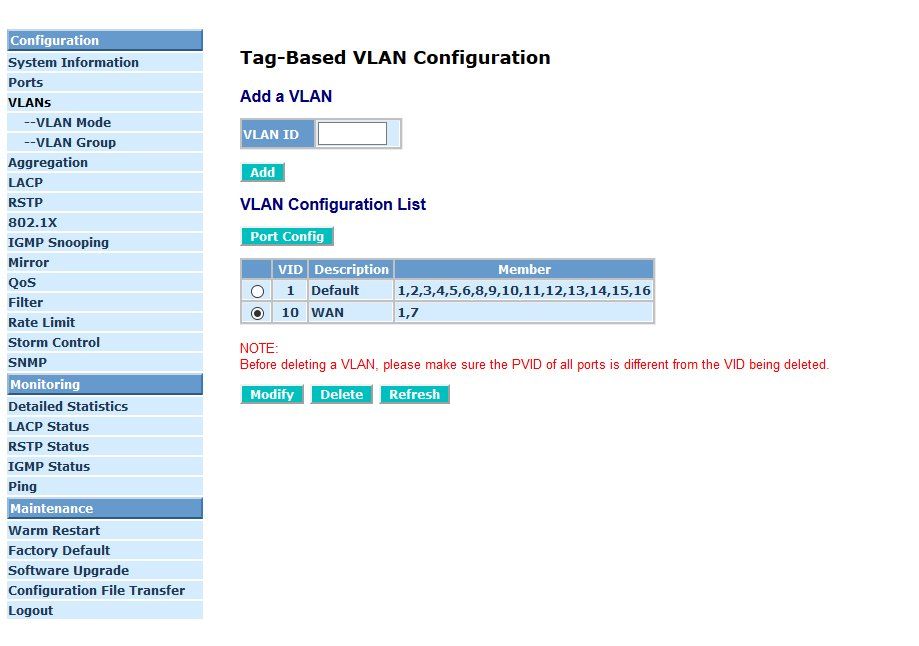

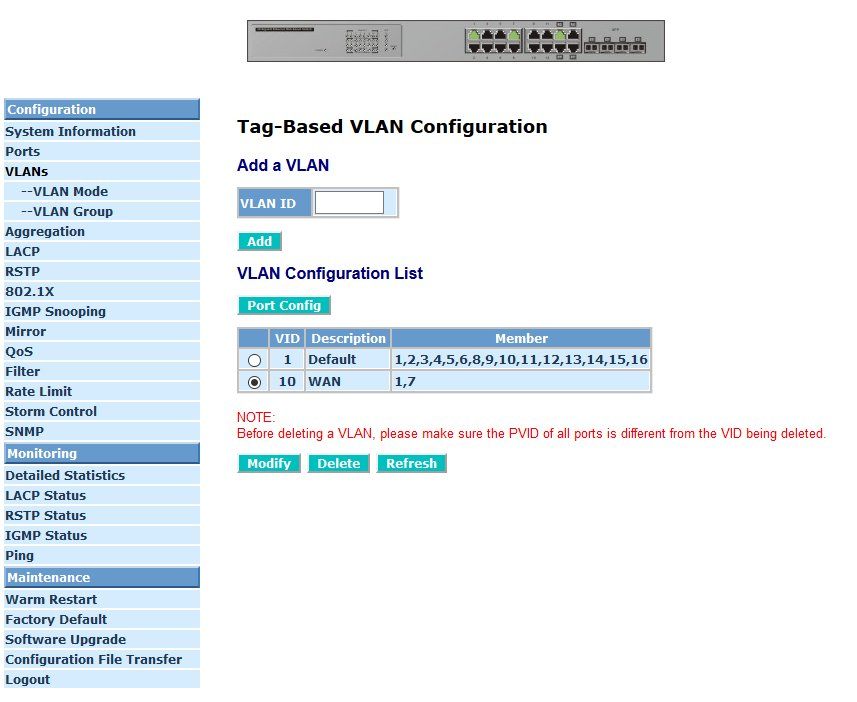

ich habe an meiner OPNsense Firewall ein WAN VLAN mit der ID 10 erstellt. Jetzt versuche ich nur noch die passenden Einstellungen an meinem KTI NETWORKS KGS-1604 Switch herauszufinden. Leider verstehe ich nicht so ganz wie ich das am Switch einstellen soll. Die Einstellungen an der Firewall sollten soweit passen.

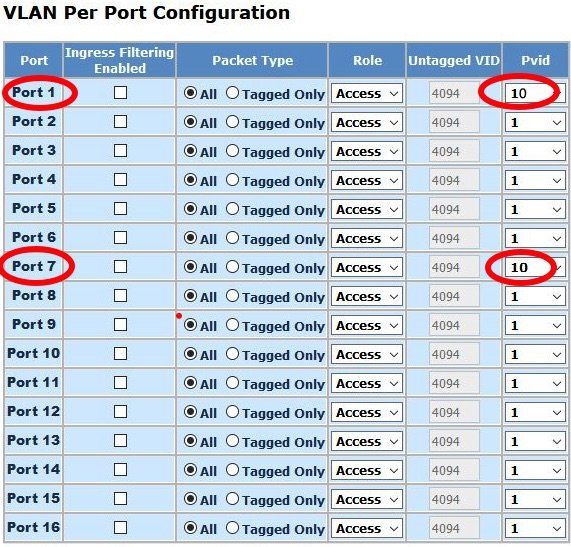

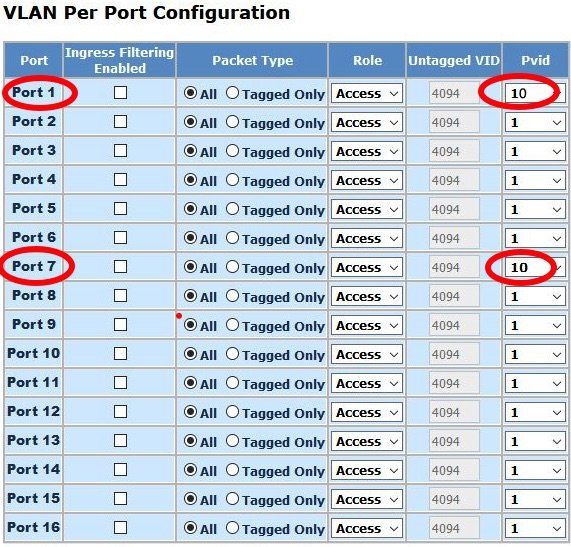

Port 1: OPNsense Firewall

Port 7: WAN VLAN

Hat da jemand eine Idee was ich einstellen muss ?

ich habe an meiner OPNsense Firewall ein WAN VLAN mit der ID 10 erstellt. Jetzt versuche ich nur noch die passenden Einstellungen an meinem KTI NETWORKS KGS-1604 Switch herauszufinden. Leider verstehe ich nicht so ganz wie ich das am Switch einstellen soll. Die Einstellungen an der Firewall sollten soweit passen.

Port 1: OPNsense Firewall

Port 7: WAN VLAN

Hat da jemand eine Idee was ich einstellen muss ?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 519554

Url: https://administrator.de/forum/vlan-einrichten-an-kti-switch-519554.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

15 Kommentare

Neuester Kommentar

Dein getaggtes VLAN 10 soll an Port 7 rauskommen, richtig ??

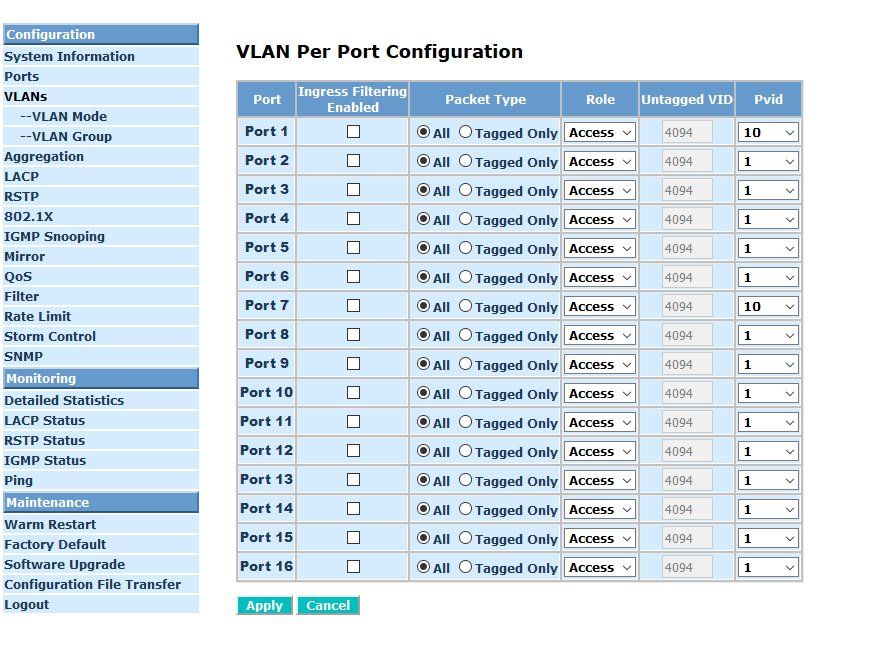

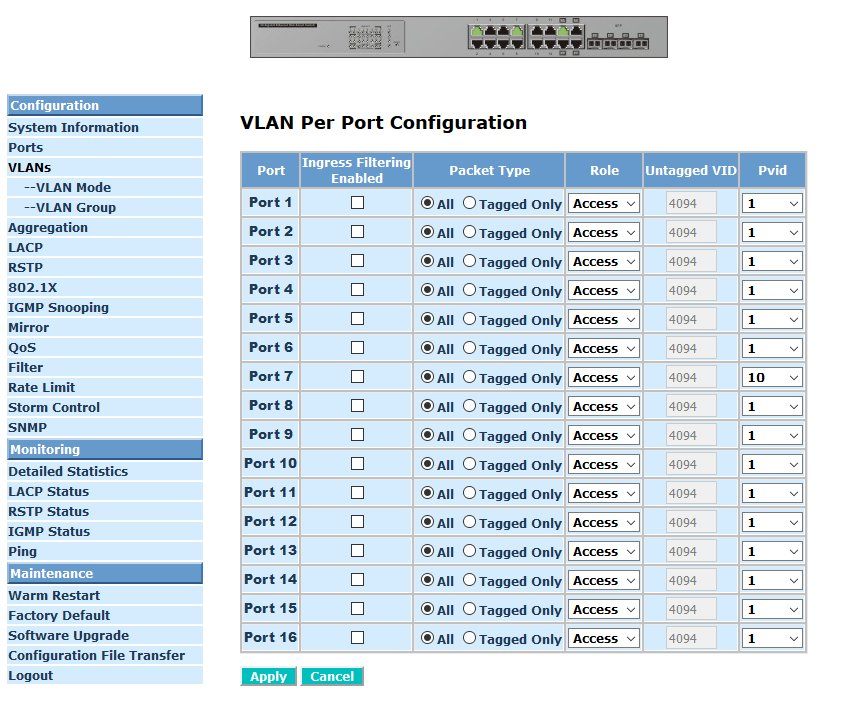

Dann hast du einen Fehler in der VLAN Port Konfig gemacht, denn dort hast du an Port 7 die PVID auf 10 gesetzt. Das bedeutet sämtlicher Untagged Traffic wird an diesem Port in VLAN 10 gesendet und kommt auch aus VLAN 10 untagged an Port 7 raus.

Das ist ja genau das was du NICHT willst wenn deine Frames dort mit einem VLAN 10 Tag rauskommen soll ! Also völlig falsch konfiguriert.

Fazit:

PVID 10 an Port 7 entfernen und den Port dann NICHT in den Access Mode im Pulldown setzen sondern in den Trunk Mode (oder wie auch immer das an dem Switch heisst).

Der Access Mode betrifft rein nur ungetaggte Endgeräte was du ja aber mit der OpenSense und deren Tagged Port dort nicht hast sondern einen Trunk oder Uplink Mode.

Das physische Interface (Parent) der OpenSense sendet dann immer den Untagged Traffic was in das PVID VLAN geht und das VLAN 10 Interface sendet dann immer den 802.1q VLAN Tag dort mit.

Wenn du an dem Port nur reinen VLAN 10 Tagged Traffic haben willst und nichts anderes kannst du im Switch auch noch den Button "Tagged only" klicken, dann wird sämtlicher untagged Traffic (PVID) dort ignoriert und rein nur Traffic mit einem 802.1q VLAN Tag Header geforwardet.

Details erklärt dir dazu das hiesige VLAN Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Nähere Infos zur PVID erklärt dieser Thread:

Warum gibt es PVID bei VLANs?

Dann hast du einen Fehler in der VLAN Port Konfig gemacht, denn dort hast du an Port 7 die PVID auf 10 gesetzt. Das bedeutet sämtlicher Untagged Traffic wird an diesem Port in VLAN 10 gesendet und kommt auch aus VLAN 10 untagged an Port 7 raus.

Das ist ja genau das was du NICHT willst wenn deine Frames dort mit einem VLAN 10 Tag rauskommen soll ! Also völlig falsch konfiguriert.

Fazit:

PVID 10 an Port 7 entfernen und den Port dann NICHT in den Access Mode im Pulldown setzen sondern in den Trunk Mode (oder wie auch immer das an dem Switch heisst).

Der Access Mode betrifft rein nur ungetaggte Endgeräte was du ja aber mit der OpenSense und deren Tagged Port dort nicht hast sondern einen Trunk oder Uplink Mode.

Das physische Interface (Parent) der OpenSense sendet dann immer den Untagged Traffic was in das PVID VLAN geht und das VLAN 10 Interface sendet dann immer den 802.1q VLAN Tag dort mit.

Wenn du an dem Port nur reinen VLAN 10 Tagged Traffic haben willst und nichts anderes kannst du im Switch auch noch den Button "Tagged only" klicken, dann wird sämtlicher untagged Traffic (PVID) dort ignoriert und rein nur Traffic mit einem 802.1q VLAN Tag Header geforwardet.

Details erklärt dir dazu das hiesige VLAN Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Nähere Infos zur PVID erklärt dieser Thread:

Warum gibt es PVID bei VLANs?

Also ich möchte an Port 7 meines Switches eine FritzBox anschließen die dann zum Internetzugang genutzt wird

OK, dann vermutlich ein Kaskaden Design, richtig ?? Siehe hier:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Sprich LAN Port FritzBox und WAN Port Firewall müssen in ein untagged VLAN (Koppelnetz) und LAN Port

Wenn du das Koppelnetz zwischen FritzBox und Firewall LAN Port ins VLAN 10 packen willst, dann generierst du einfach 2 untagged Ports mit PVID 10 in diesem VLAN 10 und fertig.

Dort steckst du die beiden Ports = LAN Port FritzBox und WAN Port Firewall rein und gut iss.

Weitere VLANs bedienen dann die lokalen LANs an der Firewall.

Eigentlich ganz einfach und in 10 Minuten erledigt

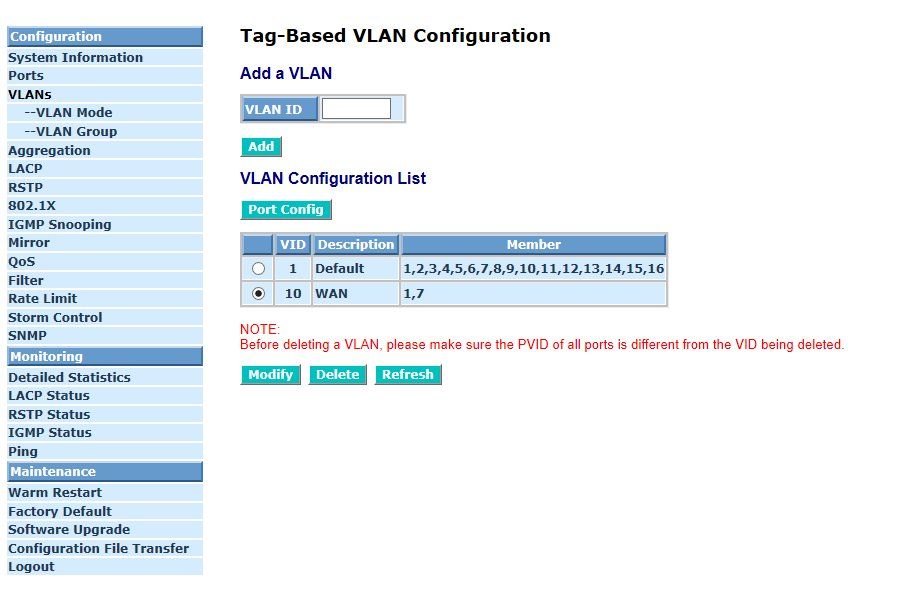

Port 1 und Port 7 jetzt auf Access gestellt und Port 1 die PVID 1 gegeben und Port 7 die PVID 10

Das bedeutet dann beide Ports sind in verschiedene VLANs getrennt. Aller Traffic an Port 1 geht ins VLAN 1 und aller Traffic an Port 7 geht ins VLAN 10.Sprich also Port 7 = VLAN 10 ist dein WAN VLAN wo du dann ein Modem oder Router kaskadieren musst für den Internet Zugang und VLAN 1 ist das lokale LAN der Firewall.

Also alles richtig gemacht ! Die richtige Anzeige der IP Adresse bestätigt das auch.

jedoch habe ich kein Internet

Was heist das genau ??? Diese Angabe ist leider sehr laienhaft und oberflächlich ! Sinnvollerweise gehst du dann man in das Diagnostic Menü der Firewall und dort unter Ping.

Mit dem WAN Port als Source IP pingst du die IP Adresse der FritzBox 192.168.178.1 ! Klappt das ?

Mit dem WAN Port als Source IP pingst du dann mal eine IP Adresse im Internet z.B. 8.8.8.8

Klappt das ??

Wenn ja hast du Internet !

Dann schliesst du einen Test Rechner in einem VLAN 1 Port an.

Hier machst du jetzt folgende Checks:

- Hast du eine korrekte IP und Gateway IP sowie DNS IP aus dem lokalen LAN der FW bekommen ? ipconfig -all

- Wenn ja kannst du die FW Gateway IP pingen ?

- Wenn ja kannst du die FB LAN IP pingen ?

- Wenn ja kannst du eine Internet IP wie 8.8.8.8 pingen ?

ACHTUNG:

Dir sollte klar sein wenn du NICHT die Default Konfig der Firewall nutzt das generell dann keine FW Regeln auf dem LAN Port definiert ist wie es bei Firewalls üblich ist ! Du musst dann zwingend eine Regel erstellen.

Und nochwas !:

Auf dem WAN Port der FW gibt es unten einen Haken Block RFC 1918 IP Adresses !!!

Diesen Haken musst du entfernen wenn du eine Router Kaskade mit einem NAT Router davor hast !

Logisch, denn das Koppelnetz zu diesem Router davor nutzt logischerweise immer RFC 1918 IPs die dann nicht geblockt werden dürfen !

Vermutlich hast du das alles vergessen

Bitte lies dir nochmals genau das Tutorual hier zur Einrichting durch:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Dort ist all das explizit beschrieben !!

Das ist ja schon mal gut wenns mit dem Lancom klappt. Das bedeutet ja dann das der Buhmann rein der KTI Switch ist.

Dann solltest du den nochmal ansehen. Vermutlich hast du vergessen einen 2ten Port für die FritzBox dem VLAN 10 (WAN Port Firewall) zuzuweisen und die FB steckt in einem Port des VLAN 1 und ist damit am KTI Switch dann vollständig von der FW getrennt ?!

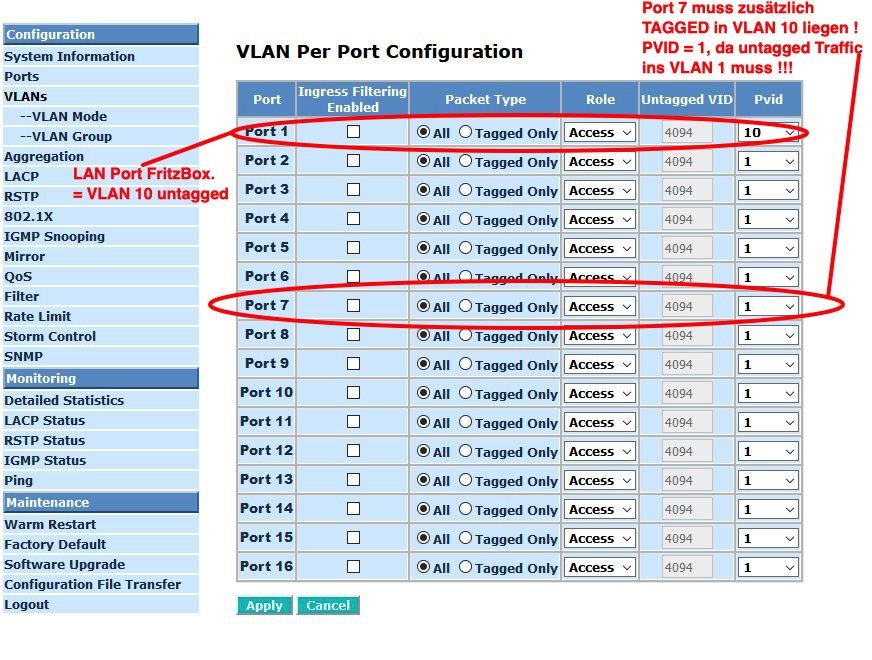

Nehmen wir mal die Ports 1 und 7 als Beispiel für das VLAN 10. 1=WAN Port FB und 7=LAN Port FritzBox

Folgende Port Konfig muss da gemacht werden:

Wenn du weitere Ports im Koppelnetz (10=LAN Port FritzBox) auf dem Switch haben möchtest z.B. die Ports 1 bis 7 dann weisst du allen das VLAN 10 zu und setzt die PVID auf 10 dazu !

Wenn du weitere Ports im Koppelnetz (10=LAN Port FritzBox) auf dem Switch haben möchtest z.B. die Ports 1 bis 7 dann weisst du allen das VLAN 10 zu und setzt die PVID auf 10 dazu !

Heisser Tip:

Nimm besser immer nebeneinander liegende Ports z.B. 1 und 2 oder 1-n für das WAN VLAN 10 !!

Das veringert massiv das Risiko das du dich mal mit den Patchkabeln verzettelst und in einem falschen VLAN landest !

Dann solltest du den nochmal ansehen. Vermutlich hast du vergessen einen 2ten Port für die FritzBox dem VLAN 10 (WAN Port Firewall) zuzuweisen und die FB steckt in einem Port des VLAN 1 und ist damit am KTI Switch dann vollständig von der FW getrennt ?!

Nehmen wir mal die Ports 1 und 7 als Beispiel für das VLAN 10. 1=WAN Port FB und 7=LAN Port FritzBox

Folgende Port Konfig muss da gemacht werden:

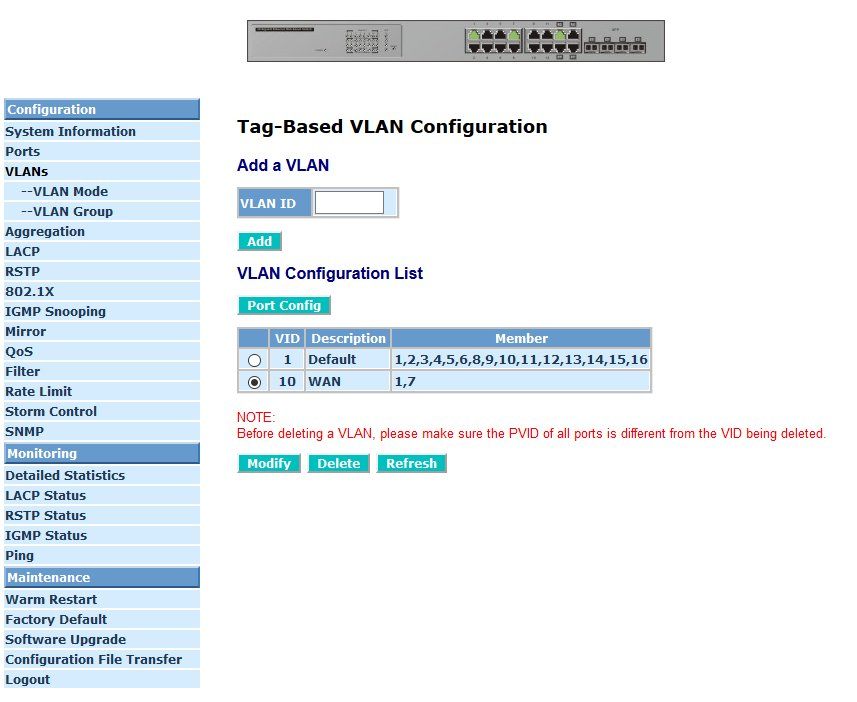

- VLAN 10 Settings:

- VLAN 10 einrichten (Hast du gemacht)

- Ports untagged mit PVID 10 dem VLAN 10 zuweisen: Port 1 und 7 (Oben im Screenshot kannst du sehen das du die PVID 10 bei Port 1 vergessen hast !!!)

- FritzBox LAN Port in Port 1 stecken

- Firewall WAN Port in Port 7 stecken

- Fertisch...

Heisser Tip:

Nimm besser immer nebeneinander liegende Ports z.B. 1 und 2 oder 1-n für das WAN VLAN 10 !!

Das veringert massiv das Risiko das du dich mal mit den Patchkabeln verzettelst und in einem falschen VLAN landest !

Das kann niemals sein !

Dann hast du vergessen den Port 1 auch als Member dem VLAN 10 zuzuordnen !!!

Dieser KTI Switch ist so wie die anderen Dummswitches ohne Auto PVID Funktion auch. Es erfordert immer 2 Schritte einen untagged Port in ein gemeinsames VLAN zu heben:

Wenn das passt und richtig gemacht wurde, dann sind alle diese Ports in einem gemeinsamen VLAN und können sich untereinander erreichen.

OK, vorausgesetzt der Switch hat keinen Firmware Bug. Das dort die aktuellste Firmware geflasht sein sollte ist logisch.

Das kannst du auch ganz einfach testen wenn du an beiden Ports mal ein Test PC anschliesst. Liegen die in einem gemeinsamen IP Netz können die sich untereinander pingen.

Wenn dort also nun LAN Port der FB und WAN Port der Firewall hängen bekommen die auch untereinander eine IP per DHCP bzw. können sich erreichen.

Das Dumme an diesen blöden Switches ohne Auto PVID ist das es immer diese 2 Schritte erfordert und das immer mit der Gefahr das durch Tippfehler oder Verwechslung ein Port Member und PVID Mismatch auftreten kann. Z.B. ist als Member mit einem untagged Port im VLAN 20 eingetragen und PVID dann 10, was dann jegliche Kommunikation unmöglich macht.

Irgend so einen Fehler hast du gemacht !

Ggf. mal einen Werksreset und nochmal sauber von vorn anfangen !

Dann hast du vergessen den Port 1 auch als Member dem VLAN 10 zuzuordnen !!!

Dieser KTI Switch ist so wie die anderen Dummswitches ohne Auto PVID Funktion auch. Es erfordert immer 2 Schritte einen untagged Port in ein gemeinsames VLAN zu heben:

- Port untagged als VLAN Member eintragen gem. VLAN ID

- Port PVID auf die Member VLAN ID setzen

Wenn das passt und richtig gemacht wurde, dann sind alle diese Ports in einem gemeinsamen VLAN und können sich untereinander erreichen.

OK, vorausgesetzt der Switch hat keinen Firmware Bug. Das dort die aktuellste Firmware geflasht sein sollte ist logisch.

Das kannst du auch ganz einfach testen wenn du an beiden Ports mal ein Test PC anschliesst. Liegen die in einem gemeinsamen IP Netz können die sich untereinander pingen.

Wenn dort also nun LAN Port der FB und WAN Port der Firewall hängen bekommen die auch untereinander eine IP per DHCP bzw. können sich erreichen.

Das Dumme an diesen blöden Switches ohne Auto PVID ist das es immer diese 2 Schritte erfordert und das immer mit der Gefahr das durch Tippfehler oder Verwechslung ein Port Member und PVID Mismatch auftreten kann. Z.B. ist als Member mit einem untagged Port im VLAN 20 eingetragen und PVID dann 10, was dann jegliche Kommunikation unmöglich macht.

Irgend so einen Fehler hast du gemacht !

Ggf. mal einen Werksreset und nochmal sauber von vorn anfangen !

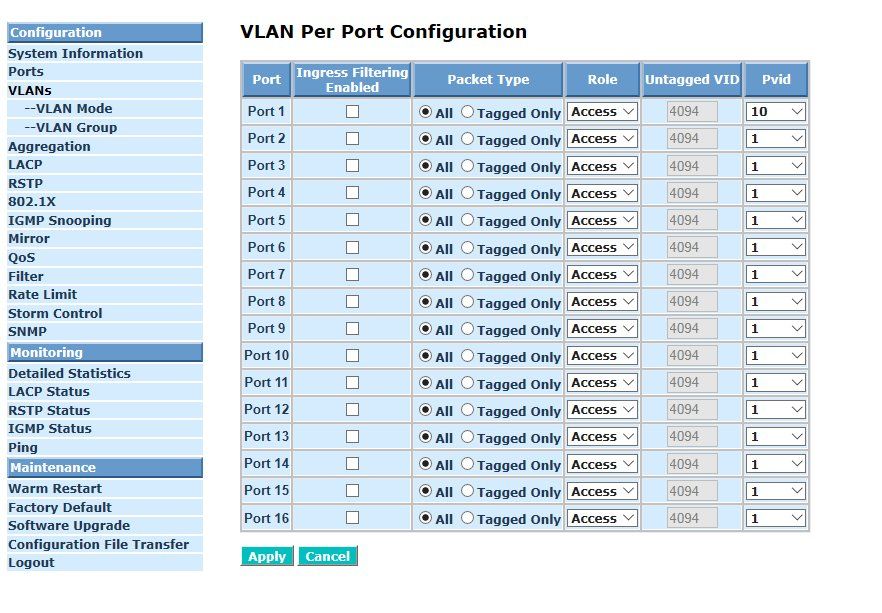

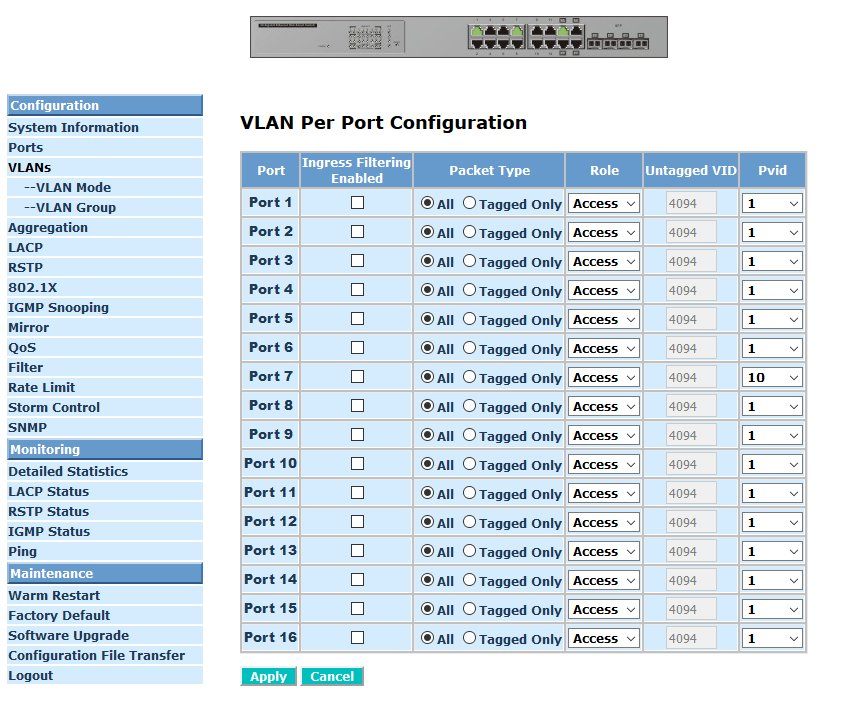

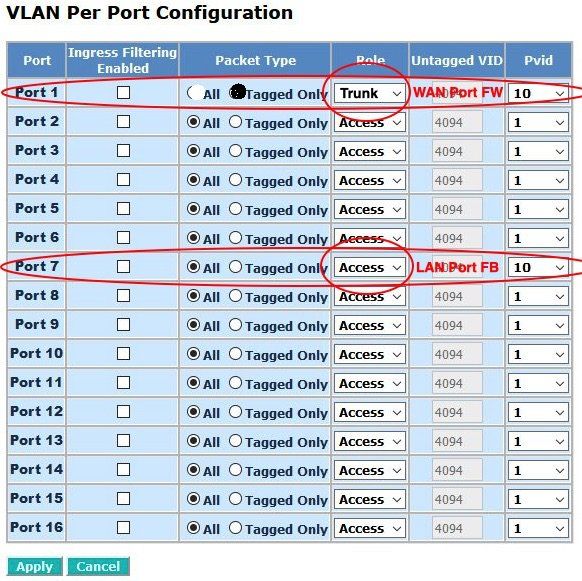

Der WAN Port in der Firewall hat die VID 10

Das ist jetzt widersprüchlich Was genau meinst du damit ?? Taggest du den WAN Port der FW dann ??

Wenn dem so ist, dann musst du natürlich diesen Port tagged in das VLAN 10 am Switchport legen, logisch !

Wenn du an einem untagged Port, tagged Frames reinsendet werden die vom Switch gleich verworfen und ignoriert.

Wenn dem also so ist dann muss...

- Port 1 am Switch tagged in das VLAN 10 weil der WAN Port der FW die Frames ja dann VLAN 10 tagged sendet. Der Port ist dann auch ein Trunk Port und kein Access Port !

- Port 7 am switch wo der LAN Port der FritzBox dran ist untagged und PVID auf 10.

Sorry für die Verwirrung aber das du den WAN Port taggest hatte ich nicht auf dem Radar ! Oder du nicht gesagt...?!

Das ist dann der Fehler....

Also an meiner Firewall habe ich nur eine LAN Interface worüber alles läuft.

Nur ein einziges physisches Interface wo beides also LAN und WAN Port drüber läuft ???Wenn das so ist, dann musst du ja zwangsweise eins davon Taggen !!!

Wenn man es richtig versteht ist das dann dein WAN Port den du mit einem VLAN 10 Tag versiehst ist das richtig ??

Also dann quasi so:

- Native VLAN, physischer Port = Lokales LAN der Firewall

- VLAN 10 Port, Tagged mit ID10 = WAN Port der Firewall

Dann brauchst du einen Switchport im Access Mode, der untagged alles ins VLAN 1 bringt und den mit VLAN Tagg 10 dann logischerweise in VLAN 10.

Der Port muss also Tagged und Untagged Traffic transportieren !!

So wäre es dann final richtig:

Damit wird am Firewall Port, der wenn man dich jetzt richtig versteht, ein einziger physischer Port ist der virtuell (VLAN) aber in LAN Port und WAN Port aufgeteilt ist dann folgendermaßen geworwardet:

- Untagged Traffic vom Parent (Native) Interface ist das lokale LAN und wird an Port 7 in das VLAN 1 geforwardet. Klar, denn PVID ist 1 am Port 7. Damit geht dann untagged Traffic an diesem Port in dieses VLAN 1 !

- Tagged 10 Traffic ist der Firewall WAN Port. Der Port 7 ist Tagged dem VLAN 10 (VLAN 10 Member) zugewiesen so das Traffic mit einem VLAN 10 Tag dann ins VLAN 10 geforwardet wird.

- Port 1 ist Member im VLAN 10 und untagged im VLAN 10 (PVID 10). So kann hier VLAN 10 Traffic untagged auf den LAN Port der FritzBox gelangen.

über das WAN und LAN Interface angepingt bekomme jedoch die Meldung Host is Down genauso ist es auch mit 8.8.8.8.

Besagt dann das du keinerlei Connectivity hast.Nur nochmal doof nachgefragt das wir uns hier jetzt nicht verrennen...

Du hast wirklich den WAN Port und den LAN Port auf einen einzigen physischen Port gelegt ? Sprich physisch hast du nur einen Draht der beide Interfaces bedient zw. Firewall und Switch ?

Die Frage deshalb, weil das Setup sehr ungewöhnlich ist und auch technisch nicht besonders gut, weil ja jeglicher Traffic immer doppelt über diese Leitung muss. Aber nundenn...machbar ist es natürlich.

Sprich dort ist der lokale LAN Port dann das physische Parent Interface, also das physische Interface (untagged) der pfSense und auf dem gleichen Interface liegt dann virtuell das VLAN 10 Interface (tagged) was als WAN Port definiert ist !

Ist das so richtig ???

Fakt ist das du keinerlei Connectivity im VLAN 10 Interface hast. Spri h der WAN Port hat keinerlei physische Verbindung zur FritzBox, ansonsten wäre diese natürlich pingbar.

Normal ist die Port-Role am Switchport 7 FALSCH !!!

Diese dürfte niemals auf Access stehen, denn ein Access Port ist IMMER ein untagged Port !!

Damit wäre es dann verständlich das das VLAN 10 dort nicht durchkommt.

Leider kann man das Pulldown Menü nicht sehen

Port 7 muss ja zwingend beide Traffic Arten also Tagged (VLAN 10) und Untagged (VLAN 1) transportieren. Folglich muss dieser Port ein Trunk Port sein (oft auch als "Hybrid") bezeichnet, der beide Traffic Arten transportieren kann.

Eine Port-Role "Access" ist also an Port 7 definitiv falsch !

Das musst du umsetzen in Trunk oder Hybrid oder was immer der KTI dir da als Auswahl bietet ?!

Dann sollte es klappen.

Ich kann das ungewöhnliche Setup testweise mal auf einem anderen VLAN Switch testen hier.