VLAN-Konfiguration Gast-WLAN

Hallo zusammen,

ich habe da ein kleines Problem mit unserem Switch (Cisco SG350X) und der Konfiguration der VLANs.

Aktueller Stand:

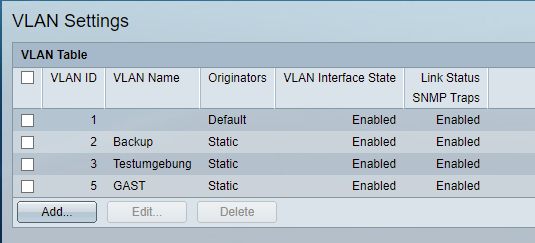

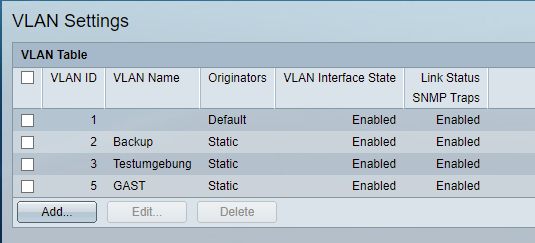

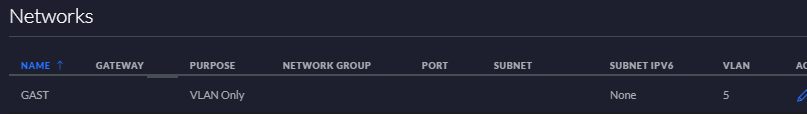

Wir haben zwei VLANs, VLAN 1 ist für das gesamte Netzwerk, während VLAN 5 für das Gast-WLAN ist. (Die anderen VLANs sind erstmal zu vernachlässigen)

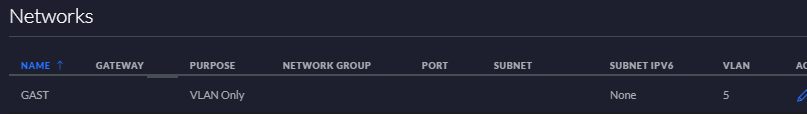

Das Gäste-WLAN ist auch als VLAN 5 im Access Point konfiguriert. Hierbei handelt es sich um einen AP von Unifi.

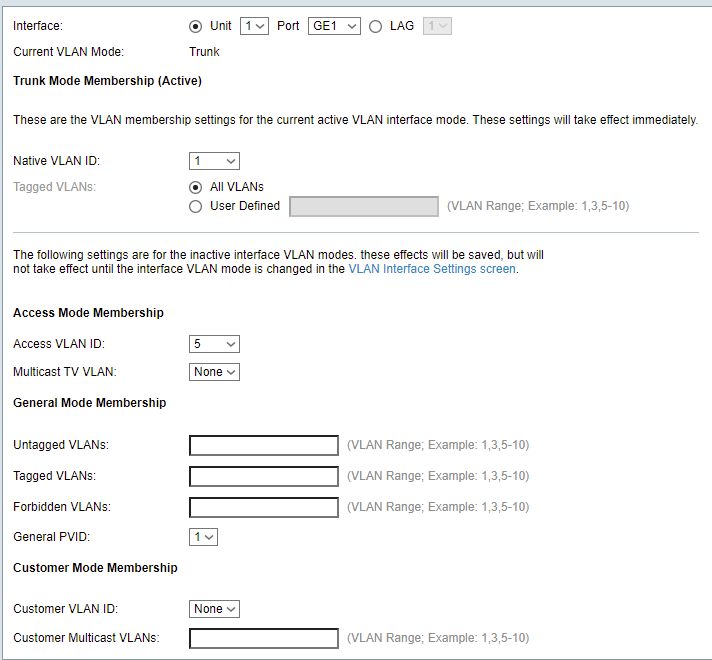

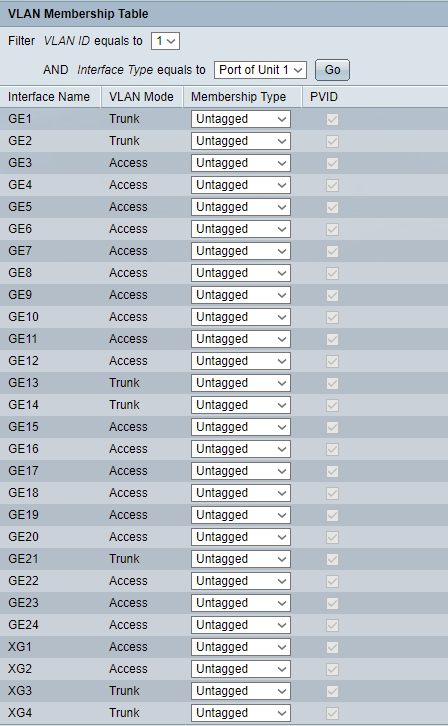

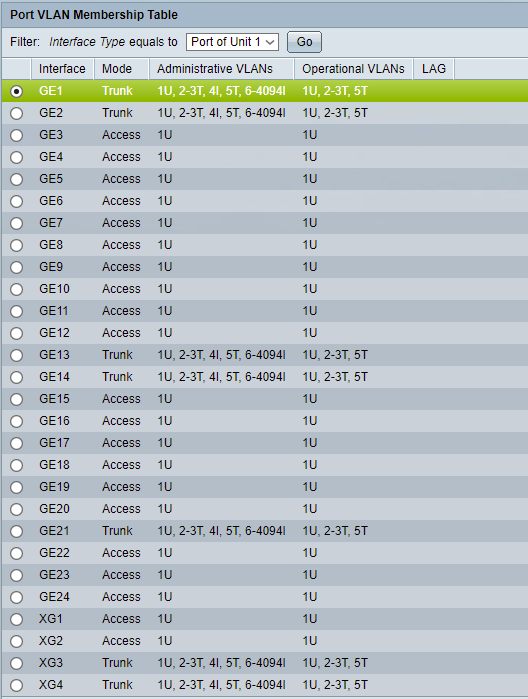

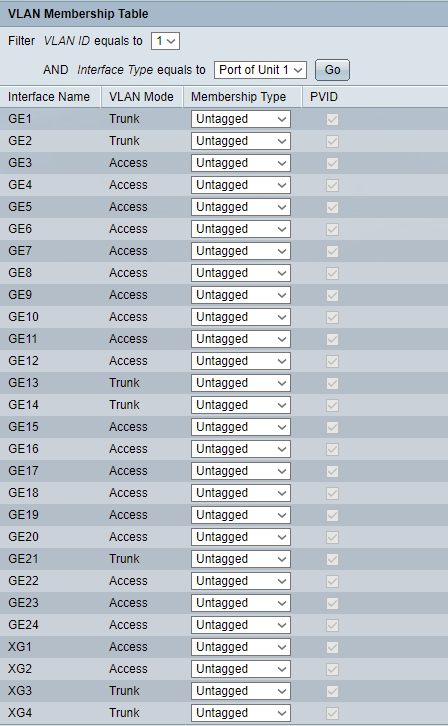

Die Konfiguration der Ports sieht folgendermaßen aus:

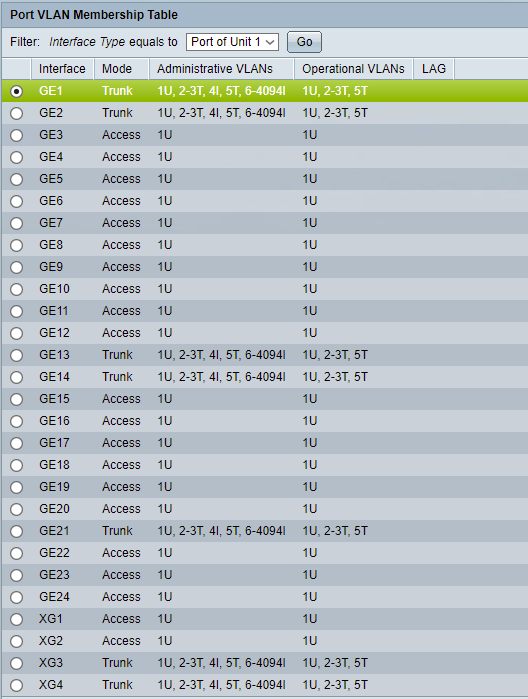

Bei den Ports GE1,GE2 sowie GE13, GE14 & GE21 handelt es sich um die APs, XG3 und XG4 sind die LWL-Ports für die Verbindung vom anderen Gebäude (Standort des Routers) sowie eine LWL-Leitung in die andere Etage. (Ich hoffe das ist verständlich).

Problemstellung:

So, nun ist die Konfiguration dazu bekannt und hoffentlich einigermaßen verständlich. Nun stellt sich das Problem, dass ich zwar Zugang zum "Haupt-WLAN" (VLAN 1) habe, jedoch keinen Internetzugang zum Gäste-WLAN (VLAN 5). Ich habe mich damit jetzt eine ganze Weile beschäftigt, sehe aber leider den Wald vor lauter Bäumen nicht mehr.

Habt ihr eine Idee, woran das liegen könnte? Ich muss dazu gestehen, dass ich nun auch noch nicht der große VLAN-Experte bin und mich auch in der ganzen Thematik alá Switching etc. noch weiter auseinandersetzen muss (Ich bin noch Azubi).

Wenn ihr noch irgendwelche Fragen beantwortet haben müsst, dann gerne raus damit.

Vielen Dank im Voraus.

ich habe da ein kleines Problem mit unserem Switch (Cisco SG350X) und der Konfiguration der VLANs.

Aktueller Stand:

Wir haben zwei VLANs, VLAN 1 ist für das gesamte Netzwerk, während VLAN 5 für das Gast-WLAN ist. (Die anderen VLANs sind erstmal zu vernachlässigen)

Das Gäste-WLAN ist auch als VLAN 5 im Access Point konfiguriert. Hierbei handelt es sich um einen AP von Unifi.

Die Konfiguration der Ports sieht folgendermaßen aus:

Bei den Ports GE1,GE2 sowie GE13, GE14 & GE21 handelt es sich um die APs, XG3 und XG4 sind die LWL-Ports für die Verbindung vom anderen Gebäude (Standort des Routers) sowie eine LWL-Leitung in die andere Etage. (Ich hoffe das ist verständlich).

Problemstellung:

So, nun ist die Konfiguration dazu bekannt und hoffentlich einigermaßen verständlich. Nun stellt sich das Problem, dass ich zwar Zugang zum "Haupt-WLAN" (VLAN 1) habe, jedoch keinen Internetzugang zum Gäste-WLAN (VLAN 5). Ich habe mich damit jetzt eine ganze Weile beschäftigt, sehe aber leider den Wald vor lauter Bäumen nicht mehr.

Habt ihr eine Idee, woran das liegen könnte? Ich muss dazu gestehen, dass ich nun auch noch nicht der große VLAN-Experte bin und mich auch in der ganzen Thematik alá Switching etc. noch weiter auseinandersetzen muss (Ich bin noch Azubi).

Wenn ihr noch irgendwelche Fragen beantwortet haben müsst, dann gerne raus damit.

Vielen Dank im Voraus.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 853548870

Url: https://administrator.de/forum/vlan-konfiguration-gast-wlan-853548870.html

Ausgedruckt am: 02.08.2025 um 01:08 Uhr

11 Kommentare

Neuester Kommentar

Der Switch ist aber fehlerfrei und richtig konfiguriert. Du kannst ja selber sehen das an seinen Trunk (Uplink) zu den funktionierenden Switches das VLAN 5 Tagged übertragen wird. Also alles so wie es sein soll.

Was man aber nicht ausschliessen kann ist ggf. ein Fehler im Verbindungsport auf "dem anderen Ende" also dem Switch bzw. dessen Port der deinen obigen Switch anbindet ! Wenn dort vergessen wurde das VLAN 5 auf dem Verbindungsport zu Taggen dann hat dein Switch natürlich keinerlei Verbindung ins VLAN 5 egal ob du das richtig konfiguriert hast auf deiner Kiste oder nicht. Das solltest du in jedem Falle auch unbedingt verifizieren !

Hilfreich wäre in der Tat wie Kollege @BirdyB oben schon richtig sagt du setzt dir einen Access Port (UNtagged) ins VLAN 5 und hängst da einen Test Client rein per Kabel.

Dieser müsste dort ja dann problemlos vom DHCP Server der im VLAN 5 arbeitet eine entsprechende IP Adresse bekommen (ipconfig -all) und dann Endgeräte oder auch Internet IP Adressen pingen können.

DAS wäre erstmal der grundlgenende Test den du machen solltest !

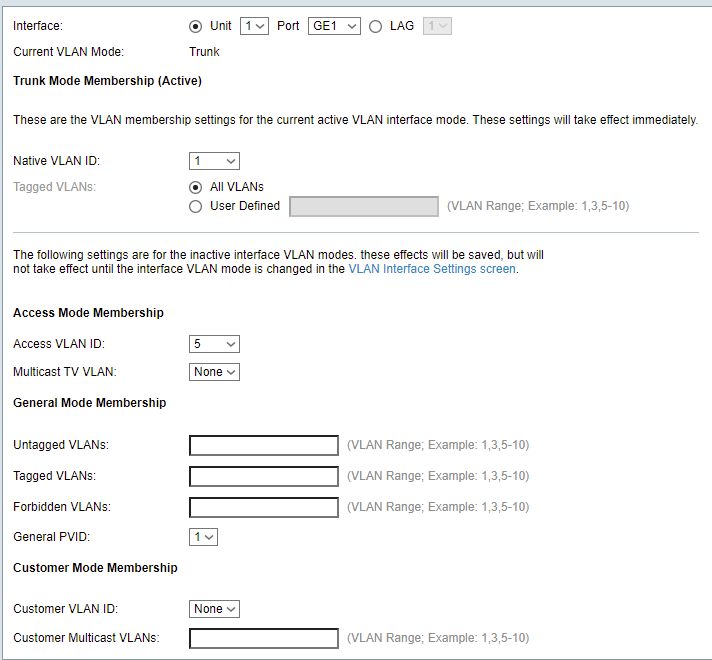

Etwas verwirrend ist auch der Port Screenshot oben. Unter "Access Mode Membership" dürfte niemals das VLAN 5 stehen. Die AP Ports müssen immer im VLAN 1 liegen denn vermutlich machst du ja das WLAN Management im VLAN 1. Sprich alle Management Daten vom WLAN Controller werden im VLAN 1 an die APs gesendet. Die MSSIDs der AP werden nur über die VLAN Tags in die entsprechenden VLAN geforwardet. In VLAN 1 darf kein aktives WLAN sein. Logisch, denn ansonsten könnte jeder WLAN Hansel ungeschützt auf dein WLAN Management zugreifen was ein NoGo ist.

Gut, der Access Mode ist auf dem Port nicht aktiv, da er im Trunk Mode ist und dort das Native VLAN (PVID, UNtagged Traffic) mit VLAN 1 richtigerweise aktiv ist. Dennoch zeigt es das da im Setup einmal etwas schiefgelaufen ist. Ggf. solltest du das zur Sicherheit korrigieren.

Alle Grundlagen zu dem Thema und eine entsprechende Switch und AP Konfig für so ein Gastsetup findest du, wie immer, im hiesigen VLAN_Tutorial. (Siehe auch das dortige Praxisbeispiel)

Was man aber nicht ausschliessen kann ist ggf. ein Fehler im Verbindungsport auf "dem anderen Ende" also dem Switch bzw. dessen Port der deinen obigen Switch anbindet ! Wenn dort vergessen wurde das VLAN 5 auf dem Verbindungsport zu Taggen dann hat dein Switch natürlich keinerlei Verbindung ins VLAN 5 egal ob du das richtig konfiguriert hast auf deiner Kiste oder nicht. Das solltest du in jedem Falle auch unbedingt verifizieren !

Hilfreich wäre in der Tat wie Kollege @BirdyB oben schon richtig sagt du setzt dir einen Access Port (UNtagged) ins VLAN 5 und hängst da einen Test Client rein per Kabel.

Dieser müsste dort ja dann problemlos vom DHCP Server der im VLAN 5 arbeitet eine entsprechende IP Adresse bekommen (ipconfig -all) und dann Endgeräte oder auch Internet IP Adressen pingen können.

DAS wäre erstmal der grundlgenende Test den du machen solltest !

Etwas verwirrend ist auch der Port Screenshot oben. Unter "Access Mode Membership" dürfte niemals das VLAN 5 stehen. Die AP Ports müssen immer im VLAN 1 liegen denn vermutlich machst du ja das WLAN Management im VLAN 1. Sprich alle Management Daten vom WLAN Controller werden im VLAN 1 an die APs gesendet. Die MSSIDs der AP werden nur über die VLAN Tags in die entsprechenden VLAN geforwardet. In VLAN 1 darf kein aktives WLAN sein. Logisch, denn ansonsten könnte jeder WLAN Hansel ungeschützt auf dein WLAN Management zugreifen was ein NoGo ist.

Gut, der Access Mode ist auf dem Port nicht aktiv, da er im Trunk Mode ist und dort das Native VLAN (PVID, UNtagged Traffic) mit VLAN 1 richtigerweise aktiv ist. Dennoch zeigt es das da im Setup einmal etwas schiefgelaufen ist. Ggf. solltest du das zur Sicherheit korrigieren.

Alle Grundlagen zu dem Thema und eine entsprechende Switch und AP Konfig für so ein Gastsetup findest du, wie immer, im hiesigen VLAN_Tutorial. (Siehe auch das dortige Praxisbeispiel)

Moin,

zwei unwahrscheinliche Möglichkeiten, die du dennoch prüfen könntest, sind folgende:

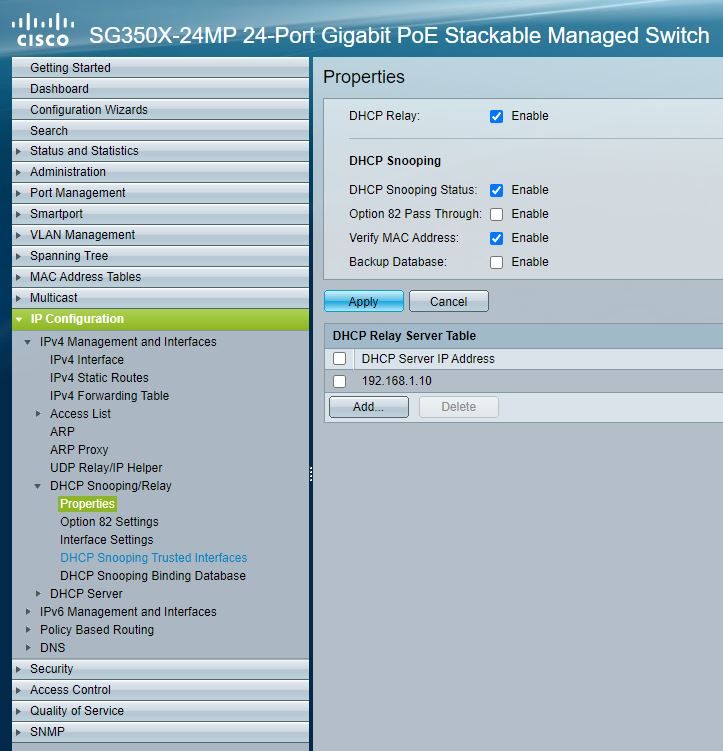

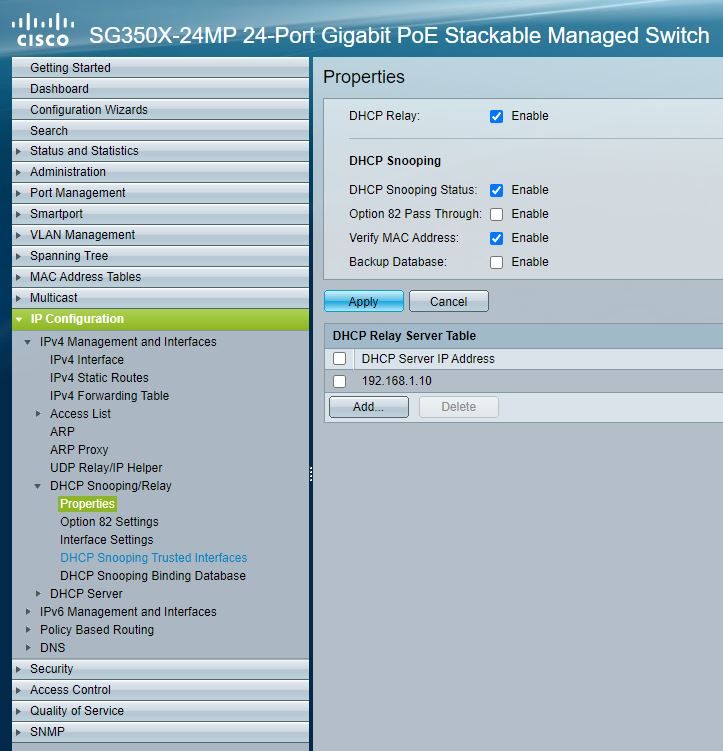

1. Du hast auf dem Switch vergessen, DHCP-Relay zu aktivieren und und in der Tabelle darunter

die IP des DHCP-Servers anzugeben.

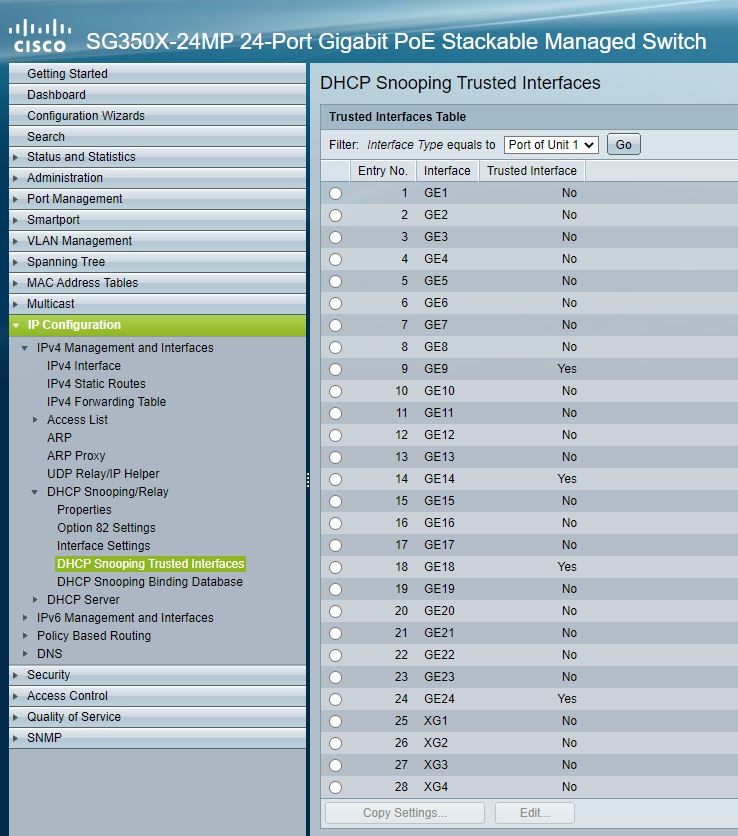

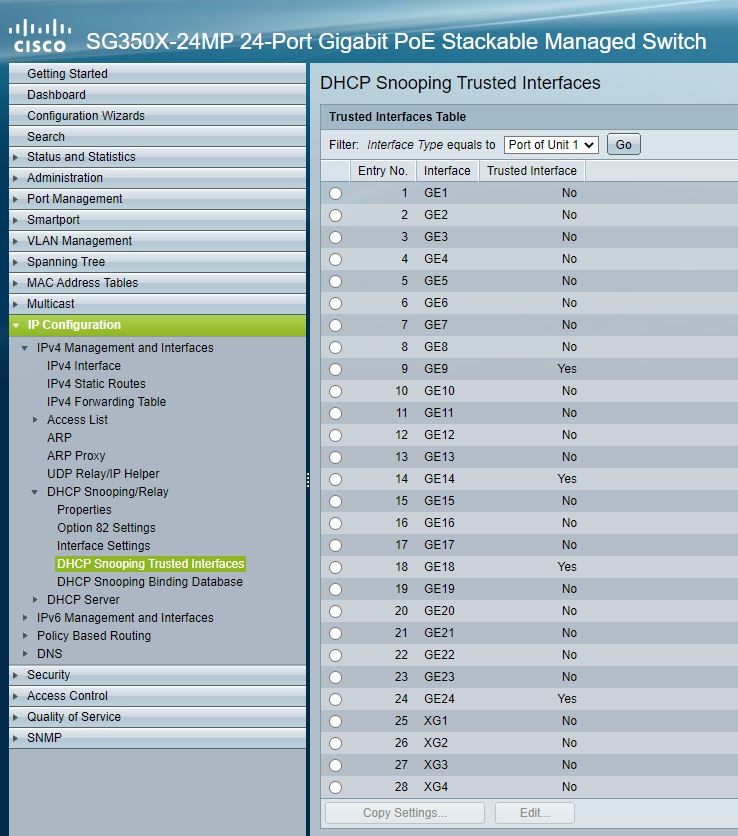

2. Du hast DHCP-Snooping aktiviert und die Ports, an denen die AP's hängen,

auf dem Switch nicht als Trusted Ports markiert. (Ist mir selbst mal passiert)

Gruß NV

zwei unwahrscheinliche Möglichkeiten, die du dennoch prüfen könntest, sind folgende:

1. Du hast auf dem Switch vergessen, DHCP-Relay zu aktivieren und und in der Tabelle darunter

die IP des DHCP-Servers anzugeben.

2. Du hast DHCP-Snooping aktiviert und die Ports, an denen die AP's hängen,

auf dem Switch nicht als Trusted Ports markiert. (Ist mir selbst mal passiert)

Gruß NV

Du hast auf dem Switch vergessen, DHCP-Relay zu aktivieren

Dann müsste der TO aber auch routen auf dem Switch. Davon steht aber nix in seiner Beschreibung so das wir mal davon ausgehen das er den rein im Layer 2 Mode betreibt und damit ist dann DHCP Relay kein Thema.Mal ganz abgesehen davon das man offene Gastnetze niemals auf einem Core L3 Switch routen würde aus Sicherheitsgründen. Sowas zieht man immer nur im Layer 2 direkt auf Router oder Firewall !

Punkt 2 könnte in der Tat sein. Aber ob der TO als Azubi überhaupt weiss was DHCP Snooping ist und was seine Vorteile sind geschweige es aktiviert hat ist eher fraglich.

Zitat von @aqui:

Nun ja, seine Beschreibung lässt ja leider viel Raum für Spekulation. Ich finde es auch etwas unglücklich, das er das Default VLAN1 als sein "Hauptnetz" verwendet.Du hast auf dem Switch vergessen, DHCP-Relay zu aktivieren

Dann müsste der TO aber auch routen auf dem Switch. Davon steht aber nix in seiner Beschreibung so das wir mal davon ausgehen das er den rein im Layer 2 Mode betreibt und damit ist dann DHCP Relay kein Thema.Mal ganz abgesehen davon das man offene Gastnetze niemals auf einem Core L3 Switch routen würde aus Sicherheitsgründen. Sowas zieht man immer nur im Layer 2 direkt auf Router oder Firewall !

Ich hab das Gast-WLAN bei mir von den AP's weg in einem separaten VLAN über zwei Switches durchgereicht bis zum Router, ohne das die Switches mit einem Bein in diesem Netz stehen. Router mit Firewall schirmt dann das Gast-WLAN gegen die anderen Netze ab und spielt DHCP für die Gäste. Meinst du so?Punkt 2 könnte in der Tat sein. Aber ob der TO als Azubi überhaupt weiss was DHCP Snooping ist und was seine Vorteile sind geschweige es aktiviert hat ist eher fraglich.

Ich dachte, ich schreibe es mal dazu. Er meinte ja, das es in der gesamten Firma funktioniert, außer über diesen Switch.

Hi,

beim DHCP-Snooping geht es darum. das Einschleusen gefälschter DHCP-Offers zu unterbinden. Wenn auf dem Switch DHCP-Snooping aktiviert ist, dann musst du dort die Ports in "untrusted" und "trusted" Ports definieren. Nur auf den "trusted Ports" werden dann die DHCP-Offers vom Switch angenommen. So kann kein Spaßvogel seine private Fritzbox an einem Port im Büro anschließen und dir einen 2. DHCP ins Netz stellen. Ich hoffe, ich hab es richtig erklärt DHCP-Relay wie im Bild unten brauchst du nicht.

DHCP-Relay wie im Bild unten brauchst du nicht.

Beim SG350 findest du die Option hier (Display Mode = Advanced!):

Gruß NV

beim DHCP-Snooping geht es darum. das Einschleusen gefälschter DHCP-Offers zu unterbinden. Wenn auf dem Switch DHCP-Snooping aktiviert ist, dann musst du dort die Ports in "untrusted" und "trusted" Ports definieren. Nur auf den "trusted Ports" werden dann die DHCP-Offers vom Switch angenommen. So kann kein Spaßvogel seine private Fritzbox an einem Port im Büro anschließen und dir einen 2. DHCP ins Netz stellen. Ich hoffe, ich hab es richtig erklärt

Beim SG350 findest du die Option hier (Display Mode = Advanced!):

Gruß NV