VLan-Routing und mehrere Gateways

Hallo,

ich bin interessierter Hobbyadmin meiner eigenen Minifirma. Also sorry, wenn ich nicht so im Stoff stecke und tatsächlich das "Tutorial" nicht im letzten Detail studiert und verstanden habe. Aber einiges hat sich doch erschlossen und so möchte ich mich an ein kleines Projekt wagen um einen Einstieg in VLAN und Co. zu bekommen.

Ich teile mir Büro und Lager mit einem Bekannten (Auch so eine OneManFirma). Jeder hat bisher sein eigenes kleines Netz mit eigenem Internetanschluß. Was auch so bleiben muss.

Wir möchten uns aber Bürogeräte wie Multidrucker, Accesspoints und Webcams teilen.

Der Plan. 3x VLAN.

192.168.100.0/24 - Meins,

192.168.200.0/24 - Seins,

192.168.300.0/24 - Drucker usw.

Jeder bleibt in seinem Netz mit eigenem Gateway (Fritzboxen....ich weiss... ) und wir verbinden uns mit dem 3. VLAN.

) und wir verbinden uns mit dem 3. VLAN.

Mittels ACL's kann man wohl den Zugriff isolieren.

Ich habe mir dafür einen CISCO L3 Switch beschafft. Für die Cam's und Telefone brauchte ich eh einen neuen mit POE.

Die Einbindung der MUlti-SSID Accesspoints lass ich mal noch aussen vor bis die Grundkonfiguration läuft.

Jetzt zur eigentlichen Frage.

Ich lese in den Beiträgen immer davon, dass der Router im Switch auch das Gateway der VLAN's sein soll. Dann gäbe es doch aber auch nur ein Gateway vom Router zum Internet und nicht wie gewünscht 2 Gateway's? Kann man den Internetverkehr mittels Routing entsprechend des Ursprungsnetzes weiterleiten?

Hoffe Ihr habt ein paar Tipps. Vor allem ob es überhaupt so funktioniert.....oder ich nur für Erheiterung sorge

Danke

ich bin interessierter Hobbyadmin meiner eigenen Minifirma. Also sorry, wenn ich nicht so im Stoff stecke und tatsächlich das "Tutorial" nicht im letzten Detail studiert und verstanden habe. Aber einiges hat sich doch erschlossen und so möchte ich mich an ein kleines Projekt wagen um einen Einstieg in VLAN und Co. zu bekommen.

Ich teile mir Büro und Lager mit einem Bekannten (Auch so eine OneManFirma). Jeder hat bisher sein eigenes kleines Netz mit eigenem Internetanschluß. Was auch so bleiben muss.

Wir möchten uns aber Bürogeräte wie Multidrucker, Accesspoints und Webcams teilen.

Der Plan. 3x VLAN.

192.168.100.0/24 - Meins,

192.168.200.0/24 - Seins,

192.168.300.0/24 - Drucker usw.

Jeder bleibt in seinem Netz mit eigenem Gateway (Fritzboxen....ich weiss...

Mittels ACL's kann man wohl den Zugriff isolieren.

Ich habe mir dafür einen CISCO L3 Switch beschafft. Für die Cam's und Telefone brauchte ich eh einen neuen mit POE.

Die Einbindung der MUlti-SSID Accesspoints lass ich mal noch aussen vor bis die Grundkonfiguration läuft.

Jetzt zur eigentlichen Frage.

Ich lese in den Beiträgen immer davon, dass der Router im Switch auch das Gateway der VLAN's sein soll. Dann gäbe es doch aber auch nur ein Gateway vom Router zum Internet und nicht wie gewünscht 2 Gateway's? Kann man den Internetverkehr mittels Routing entsprechend des Ursprungsnetzes weiterleiten?

Hoffe Ihr habt ein paar Tipps. Vor allem ob es überhaupt so funktioniert.....oder ich nur für Erheiterung sorge

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1454651088

Url: https://administrator.de/forum/vlan-routing-und-mehrere-gateways-1454651088.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

9 Kommentare

Neuester Kommentar

Hallo

du legst in dem Cisco Switch die 3 Vlans an und verbindest diese - In beiden Internetroutern konfigurierst du zusätzlich eine Route mit Gateway IP-Adresse Ciscoswitch für das 3. V-Lan. Z.B. route 192.168.3.0/24 gateway 192.168.1.<IP Adresse Ciscoswitch> beim anderen Internetrouter ist es 192.168.2.<IP Adresse Ciscioswitch>

Teile mal deine V-Lans durch 100 denn .300 gibt es nicht Das Gateway der Clients ist immer der Internetrouter. Bei dem Drucker der Ciscoswitch.

Beispiel

der Client 192.168.1.3 will den Drucker 192.168.3.1 nutzen

Der Client schickt alles zu seinem Internetrouter - Der weis an Hand seiner Routingtabelle dass er die Pakete an den Ciscoswitch 192.168.1.x schicken muss. Der schickt diese weiter an 192.168.3.1

Solange bei den Routern keine zusätzliche Route für das jeweils andere Netzwerk eingetragen ist gibt es dahin auch keine Verbindungen.

Fertig

So long

Yumper

du legst in dem Cisco Switch die 3 Vlans an und verbindest diese - In beiden Internetroutern konfigurierst du zusätzlich eine Route mit Gateway IP-Adresse Ciscoswitch für das 3. V-Lan. Z.B. route 192.168.3.0/24 gateway 192.168.1.<IP Adresse Ciscoswitch> beim anderen Internetrouter ist es 192.168.2.<IP Adresse Ciscioswitch>

Teile mal deine V-Lans durch 100 denn .300 gibt es nicht Das Gateway der Clients ist immer der Internetrouter. Bei dem Drucker der Ciscoswitch.

Beispiel

der Client 192.168.1.3 will den Drucker 192.168.3.1 nutzen

Der Client schickt alles zu seinem Internetrouter - Der weis an Hand seiner Routingtabelle dass er die Pakete an den Ciscoswitch 192.168.1.x schicken muss. Der schickt diese weiter an 192.168.3.1

Solange bei den Routern keine zusätzliche Route für das jeweils andere Netzwerk eingetragen ist gibt es dahin auch keine Verbindungen.

Fertig

So long

Yumper

Vor allem ob es überhaupt so funktioniert....

Ja, natürlich das wird problemlos so funktionieren !dass der Router im Switch auch das Gateway der VLAN's sein soll.

Das ist auch so in einem klassischen Setup mit einem zentralen L3 Switch.Du hast aber ein ganz anderes Setup was ja 2 getrennte Netze gewollterweise voraussetzt.

Du darfst also den jeweiligen Arbeitsplatz Endgeräten NICHT das VLAN IP Interfaces des L3 Switches propagieren sondern nur immer das des jeweiligen Internet Routers (FritzBox).

Auf diesem Internet Router wird dann mit statischen Routen das jeweils andere Netz mitgeteilt um einzelne Endgeräte wie Drucker usw. zu sharen.

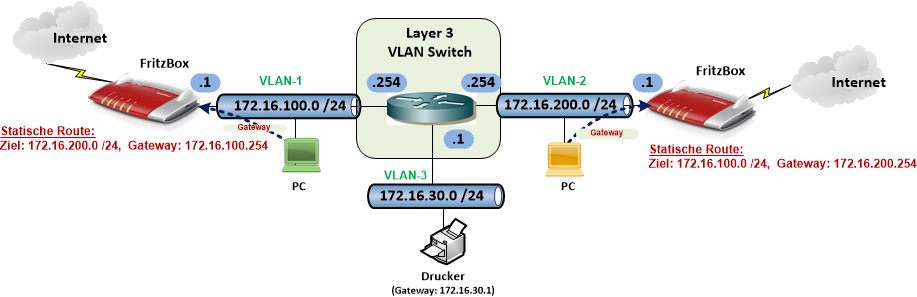

Aus Layer 3 Sicht sähe dein Netzdesign so aus:

Der Kollege @yumper hat es oben schon korrekt erklärt.

...ist gibt es dahin auch keine Verbindungen.

Jein. Pfiffige Enduser könnten statt der FritzBox statisch die Switch IP als Gateway konfigurieren. Über den peinlichen Ausrutscher mit der 300er Adresse sehen wir mal wohlwollend aufgrund deines Hobbyadmin Status hinweg. 😉

de.wikipedia.org/wiki/IP-Adresse

Natürlich hatte ich gehofft die Fritzboxen nicht anrühren zu müssen

Das ginge natürlich auch aber ist dann aus Switchkonfig Sicht dann die etwas herausfordernde Variante.Dann richtest du den Switch bzw. dessen VLAN IP Adressen auf den Clients als Default Gateway ein und musst im Switch ein Policy Based Routing dort machen.

Du klassifizierst dann mit einer Switch ACL die Absender Adressen und erzeugst daraufhin eine Policy based Route die je nach Absender dann diese oder die andere FritzBox als Gateway ins Internet nimmt.

Auch das ginge natürlich problemlos, ist aber für einen Hobby Admin sicher eine etwas größere Herausforderung als auf einer FritzBox eine einzige popelige statische Route im GUI zu klicken.

Du hast also die freie Wahl !

Wenn's das denn nun war bitte den Thread dann auf erledigt setzen !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Oben hast du doch eine Bilderbuchlösung auf dem Silbertablett !!!

Dort stehen doch alles an Tips was du für dieses mehr als einfache Setup machen musst !!

Hier nochmals deine Tip Liste:

Nun machst du ein paar Pingchecks

Wenn du Winblows Clients hast denk dran das du ICMP (Ping) dort erst in der lokalen Firewall freigeben musst !!

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Wieviel Silbertablett und Tips erwartest du denn jetzt noch ?? Dann musst du Spritgeld bezahlen und wir kommen vor Ort und klicken dir das in 10 Minuten auf deinem Cisco Switch fertig ! 😉

des Routing vom Drucker/Scanner zum Client im jeweiligen Netz einen Tipp.

Hast du das ggf. übersehen ??Dort stehen doch alles an Tips was du für dieses mehr als einfache Setup machen musst !!

Hier nochmals deine Tip Liste:

- 2 weitere VLANs auf dem Switch erstellen mit den IDs 2 und 3 so das du in Summe mit dem default VLAN 1 dann 3 VLANs auf dem Switch hast

- Jetzt weist du den entsprechenden VLANs ihre Ports als Access Ports (UNtagged) zu. Wenn du z.B. einen Cisco SG250er hast mit 16 Ports, dann:

- Ports 1 bis 6 = VLAN 1 (Netz mit FritzBox 1)

- Ports 7 bis 12 = VLAN 2 (Netz mit FritzBox 2)

- Ports 13 bis 16 = VLAN 3 für Scanner und Drucker

- Nun setzt du die VLAN IP Adressen auf dem Switch z.B.:

- VLAN 1 IP = 192.168.178.254 /24 (Netz FritzBox 1)

- VLAN 2 IP = 192.168.188.254 /24 (Netz FritzBox 1)

- VLAN 3 IP = 192.168.30.254 /24 (Drucker, Scanner usw. VLAN)

- Jetzt steckst du alle FritzBox 1 Clients in einen der Ports 1-6

- Alle FritzBox 2 Clients in einen der Ports 7-12

- Statische Routen FrizBoxen:

- FritzBox 1 = Zielnetz: 192.168.0.0, Maske: 255.255.0.0, Gateway: 192.168.178.254 (Siehe Bild !) Das routet alle lokalen Netze im Netz 1 auf den Switch.

- FritzBox 2 = Zielnetz: 192.168.0.0, Maske: 255.255.0.0, Gateway: 192.168.188.254 (Siehe Bild !)

- Fertisch ! Das routet alle lokalen Netze im Netz 2 auf den Switch.

Nun machst du ein paar Pingchecks

- Clients in Netz 1 auf FritzBox: 192.168.178.1, auf 192.168.178.254 und auf 192.168.30.254 und final auf 8.8.8.8

- Clients in Netz 1 auf FritzBox: 192.168.188.1, auf 192.168.188.254 und auf 192.168.30.254 und final auf 8.8.8.8

Wenn du Winblows Clients hast denk dran das du ICMP (Ping) dort erst in der lokalen Firewall freigeben musst !!

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Wieviel Silbertablett und Tips erwartest du denn jetzt noch ?? Dann musst du Spritgeld bezahlen und wir kommen vor Ort und klicken dir das in 10 Minuten auf deinem Cisco Switch fertig ! 😉