VLANs mit Aruba Layer3 Switch und IPFire und LTE Router

Hallo an alle Spezialisten,

ich würde eure Hilfe benötigen, bin neu im Forum und möchte hiermit alle begrüßen.

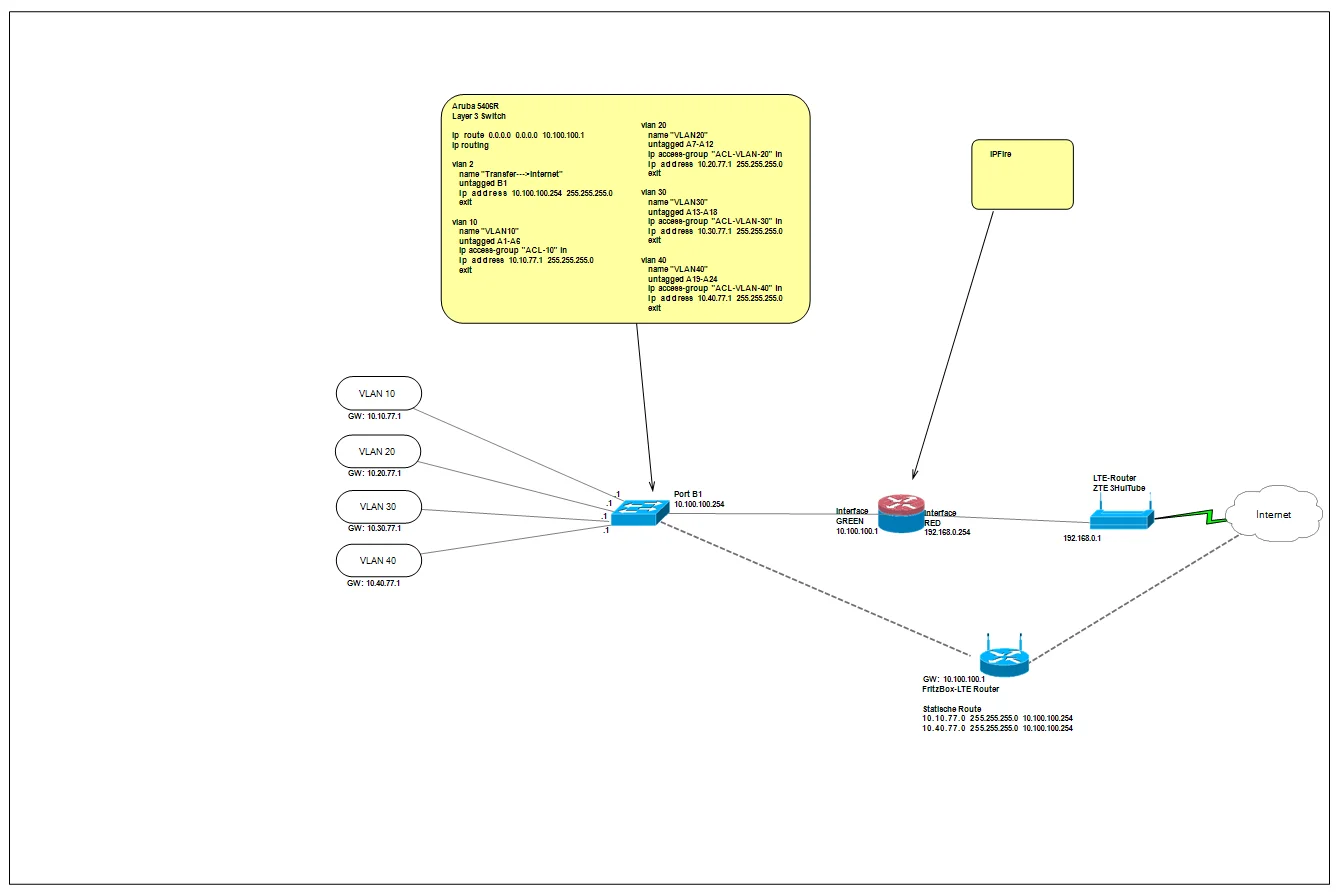

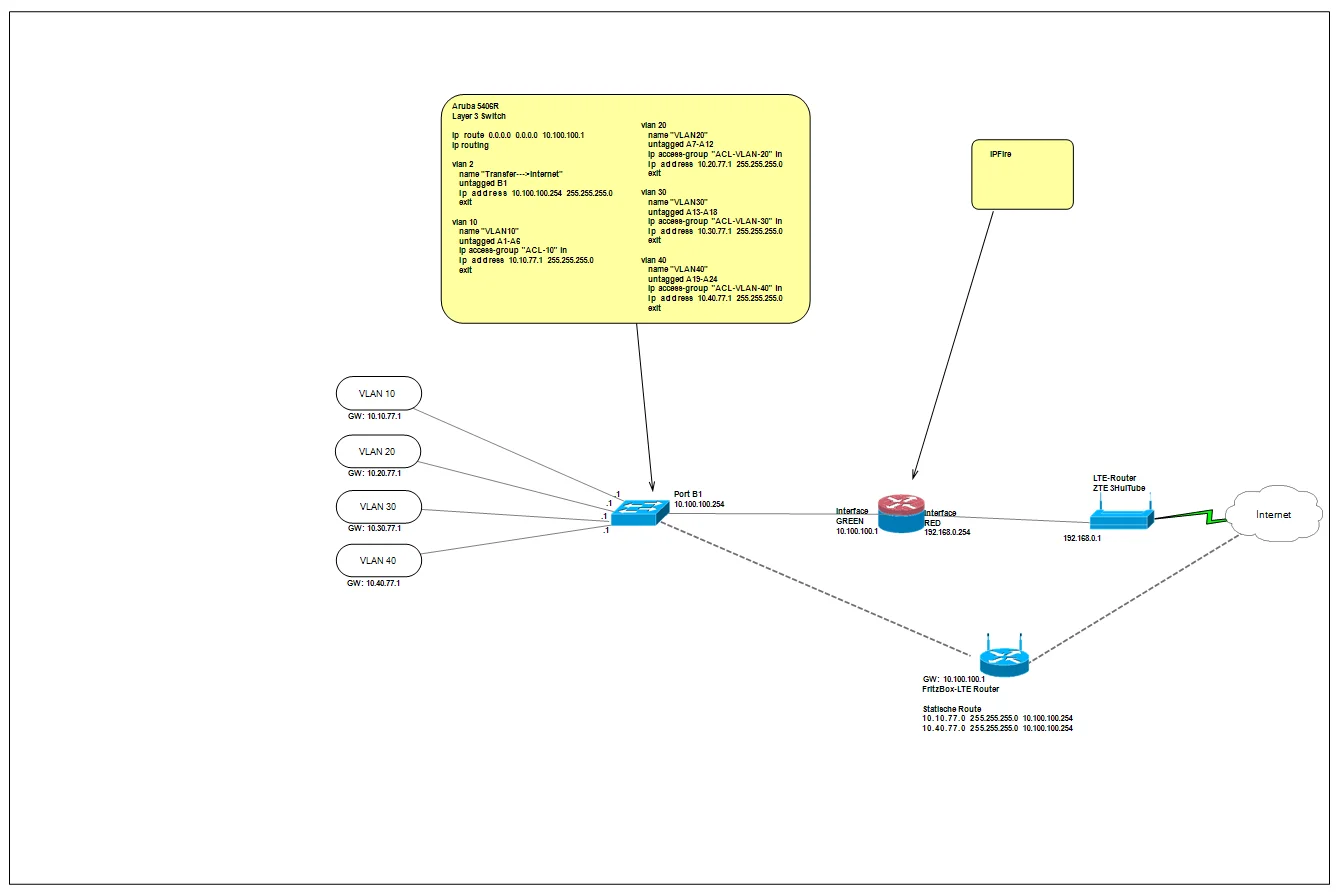

Vorab ich bin ARUBA-5406R Layer 3 Neuling und habe einen Netzwerkplan mit meiner Konfiguration hochgeladen (mit Beispiel IPs).

Es gibt auf Switch Seite vier InterVLANs mit dazugehörigen Gateways - VLAN 10 & 40 sollen/dürfen ins Internet über Port B1.

VLAN10: 10.10.77.0/24 GW: 10.10.77.1 (Ports A1-A6)

VLAN20: 10.20.77.0/24 GW: 10.20.77.1 (Ports A7-A12)

VLAN30: 10.30.77.0/24 GW: 10.30.77.1 (Ports A13-A18)

VLAN40: 10.40.77.0/24 GW: 10.40.77.1 (Ports (A19-A24)

Mit mehreren AccessLists zB:

LAN seitig habe ich mit div. PINGs die AccessLists getestet und soweit funktioniert alles - komme aber über die IPFire-Firewall und LTE Router nicht ins Internet.

Zwecks Fehlereingrenzung habe ich die IPFire durch eine FritzBox LTE ersetzt und in der FritzBox für VLAN10 u 40 statische Routen gesetzt (10.10.77.0 255.255.255.0 10.100.100.254 und 10.40.77.0 255.255.255.0 10.100.100.254), danach funktioniert alles bestens.

Mit den statischen Routen können VLAN 10 u 40 ins Internet, so weit so gut.

Mein Problem dürfte die IPFire sein - die statischen Routen wie in der FritzBox funktionieren nicht wie gewünscht.

Zur Zeit habe ich in der IPFire keine Firewall Rules und statische Routen konfiguriert, da leider nichts erfolgreich war!

Ich habe ziemlich sicher einen Denk/Konfig Fehler seitens IPFire - da ja die IPFire natet und mein LTE Router-ZTE 3HuiTube ebenfalls natet (Quasi Router hinter Router).

Leider kann ich die LTE-FritzBox nicht dauerhaft verwenden und meine Hardware Aufbau wäre:

LTE Router-ZTE 3HuiTube ----> IPFire ----> ARUBA Switch 5406R (Layer 3) ----> div. Clients/Drucker/NAS

Ich bin dankbar für Tipps und Unterstützung eurerseits

Grüße Arubanewbie

ich würde eure Hilfe benötigen, bin neu im Forum und möchte hiermit alle begrüßen.

Vorab ich bin ARUBA-5406R Layer 3 Neuling und habe einen Netzwerkplan mit meiner Konfiguration hochgeladen (mit Beispiel IPs).

Es gibt auf Switch Seite vier InterVLANs mit dazugehörigen Gateways - VLAN 10 & 40 sollen/dürfen ins Internet über Port B1.

VLAN10: 10.10.77.0/24 GW: 10.10.77.1 (Ports A1-A6)

VLAN20: 10.20.77.0/24 GW: 10.20.77.1 (Ports A7-A12)

VLAN30: 10.30.77.0/24 GW: 10.30.77.1 (Ports A13-A18)

VLAN40: 10.40.77.0/24 GW: 10.40.77.1 (Ports (A19-A24)

Mit mehreren AccessLists zB:

#VLAN10 darf nicht mit VLAN40 kommunizieren, aber mit allen weiteren Netzen (VLANs und Internet)

ip access-list extended "ACL-10"

10 deny ip 10.10.77.0 0.0.0.255 10.40.77.0 0.0.0.255

40 permit ip 10.10.77.0 0.0.0.255 0.0.0.0 255.255.255.255

exitLAN seitig habe ich mit div. PINGs die AccessLists getestet und soweit funktioniert alles - komme aber über die IPFire-Firewall und LTE Router nicht ins Internet.

Zwecks Fehlereingrenzung habe ich die IPFire durch eine FritzBox LTE ersetzt und in der FritzBox für VLAN10 u 40 statische Routen gesetzt (10.10.77.0 255.255.255.0 10.100.100.254 und 10.40.77.0 255.255.255.0 10.100.100.254), danach funktioniert alles bestens.

Mit den statischen Routen können VLAN 10 u 40 ins Internet, so weit so gut.

Mein Problem dürfte die IPFire sein - die statischen Routen wie in der FritzBox funktionieren nicht wie gewünscht.

Zur Zeit habe ich in der IPFire keine Firewall Rules und statische Routen konfiguriert, da leider nichts erfolgreich war!

Ich habe ziemlich sicher einen Denk/Konfig Fehler seitens IPFire - da ja die IPFire natet und mein LTE Router-ZTE 3HuiTube ebenfalls natet (Quasi Router hinter Router).

Leider kann ich die LTE-FritzBox nicht dauerhaft verwenden und meine Hardware Aufbau wäre:

LTE Router-ZTE 3HuiTube ----> IPFire ----> ARUBA Switch 5406R (Layer 3) ----> div. Clients/Drucker/NAS

Ich bin dankbar für Tipps und Unterstützung eurerseits

Grüße Arubanewbie

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670398

Url: https://administrator.de/forum/vlans-mit-aruba-layer3-switch-und-ipfire-und-lte-router-670398.html

Ausgedruckt am: 18.07.2025 um 13:07 Uhr

11 Kommentare

Neuester Kommentar

Moin,

Folgende Fehlereingrenzung:

Was gibt ein

Wenn du keine Rückinfo (tracert) von der IP-Fire bekommst, prüfe das dortige Routing als auch die FW-Einträge…

Mein Problem dürfte die IPFire sein

Klingt im ersten Moment für mich auch danach.Folgende Fehlereingrenzung:

Was gibt ein

tracert 9.9.9.9? Kommen da Pakete von der IPFire zurück? Falls ja: NAT für alle VLANs richtig gesetzt? Kenne das von der SG/XGS bei Sophos: fehlt das NAT, kommt man logischerweise auch nicht ins Internet (bzw. Keine Pakete zurück). Daher wäre es klug, wenn du eine NAT-Regel für das Netz 10.0.0.0/8 baust. Dann greift das für alle (zukünftigen) Netze innerhalb von 10.0.0.0/8.Wenn du keine Rückinfo (tracert) von der IP-Fire bekommst, prüfe das dortige Routing als auch die FW-Einträge…

Mit den statischen Routen können VLAN 10 u 40 ins Internet, so weit so gut.

Das hast Du gut eingegrenzt und in Verbindung mit Deiner Zeichnung sagt das alles Stell Dir ein Datenpaket als Fußgänger vor, der zwar eine Zieladresse kennt, aber den Weg nicht weiß. An jeder Kreuzung (Gateway) braucht er einen Wegweiser (Routing), der ihm den weiteren Weg zum Ziel oder wenigstens zum nächsten notwendigen Zwischenziel zeigt.

Schaust Du dann nochmal Dein Bild an, siehst Du, dass die "Kreuzungen" LTE-Router und IPFire keine passenden Wegweiser besitzen.

Selbst, wenn Du auf der IPFire ein statisches Routing zum letzten "Wegweiser" (Zielnetz-Router) für 10.100.100.254 einträgst, passiert deshalb nichts, weil Dein Paket, kommend aus dem Internet, bereits an der ersten Kreuzung (LTE-Router) ahnungslos stecken bleibt, denn dort fehlt bislang der Wegweiser zur nächsten Kreuzung (IPFire). Du brauchst also - neben dem Routing auf der IPFire zum L3-Switch - auf dem LTE-Router ein statisches Routing für 10.10.77.0 255.255.255.0 10.100.100.254 und 10.40.77.0 255.255.255.0 auf diese, also auf 192.168.0.254.

Ich persönlich finde es praktikabler und übersichtlicher, mit einem einzelnen vernünftig angebundenen Router ("on a stick") zu arbeiten. Der Leistungsvorteil des L3-Routings auf dem Switch wird mit komplexerer Konfiguration, eingeschränktem und/oder unübersichtlicherem Firewalling und solchen Routing-Problemen erkauft und wird in normalen kleinen Umgebungen kaum spürbar sein.

Viele Grüße, commodity

Zur Zeit habe ich in der IPFire keine Firewall Rules und statische Routen konfiguriert

Das kann dann natürlich nicht klappen, denn die MUSS entsprechende Routen oder eine Summary Route auf deine VLAN IP Netze haben, also sowas wieip route 10.0.0.0 255.192.0.0 10.100.100.254

Damit routet sie dann alle deine VLAN IP Netze zw. 10.0.0.0 bis 10.63.0.0 an den Aruba Switch.

Ohne diese statische Route(n) scheitert die Rückroute!

Hier findest du ein Setup was dein Design recht gut wiedergibt: Routing mit Layer 3 Switch

Grundlagen zu der Thematik, wie immer, auch HIER.

Sehr wahrscheinlich ist das Regelwerk in der IPFire für die VLANs 20 und 30 falsch, denn wenn 10 und 40 problemlos ins Internet kommen und 20 und 30 nicht ist das offensichtlich.

Ggf. solltest du einmal darüber nachdenken modernere und aktuelle Open Source Firewall Software wie OPNsense oder pfSense zu verwenden?!

Was sagt denn ein Ping auf die LTE Router IP 192.168.0.1? Die sollte ja aus allen VLANs problemlos pingbar sein?

ich meinte nur VLAN 10 & 40 dürfen ins Internet, VLAN 20 & 30 nur intern im LAN.

OK, dann solltest du die ACLs am L3 Switch sinnvollerweise entfernen und das mit einem entsprechenden Regelwerk am "Green" Interface der Firewall lösen. Das ist bedeutent einfacher und sicherer da das im Gegensatz zu den ACLs stateful Regeln sind. Zudem hast du dann das zentrale Regelwerk auf der Firewall wo es auch hingehört.Die statischen Route(n) auf der Firewall bleiben dabei aber Pflicht. Ohne die funktioniert das gesamte Konstrukt natürlich nicht. Das kann auch ein LTE Bridging natürlich nicht fixen.

Statt des antiken und wenig performanten OpenVPN gibt es deutlich bessere Alternativen, die dir auch die Frickelei mit externer VPN Software ersparen.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

im LTE-Router-3HUI Tube fürchte ich, ist das nicht möglich

Da kannst Du Dir mit NAT in der IP-Fire behelfen. Dann wird dort der Absender auf die IP-Adresse der IPFire im 192.168.0.x-Netz gesetzt und dorthin kennt der LTE ja den Weg. In diesem Fall muss nur, wie auch vom Kollegen @aqui beschrieben, die IPFire eine Route in die Netze hinter dem Aruba bekommen.Wenn der LTE-Router tatsächlich einen Bridge-Mode hat brauchst Du in der IPFire auf jeden Fall NAT - und ebenso die Route hinter den Aruba.

Viele Grüße, commodity

Wenn es das denn nun war bitte nicht vergessen deinen Thread als erledigt zu markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Mein LTE Router läuft im Bridge-Mode und die Provider IP liegt direkt am RED Interface an.

Das kann für die Funktion des NATs für die VLAN IP Netze relevant sein!!Einige Router oder Firewalls machen kein NAT für IP Netze die nicht direkt an der Firewall anliegen und extern geroutet werden wie es auch bei dir oder allgemein in einem Layer 3 VLAN Design der Fall ist!

Du kannst das hier an einer OPNsense Firewall sehen die sich im Default exakt so verhält:

Routing Problem OPNsense

Prüfe also ob dein IPFire Methusalem sich ggf. auch so verhält und passe das an!

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?