VPN Gateway to Gateway mit 2 mal RV042 funktioniert nicht

Hallo,

da ich meine Netzwerke (Home und Office) nicht über meine alte Konfiguration stabil per VPN verbinden konnte habe ich mir zwei Linksys RV042 zugelegt welche eine Gateway to Gateway Verbindung aufbauen sollen. ISP sind Kabel Deutschland und Alice.

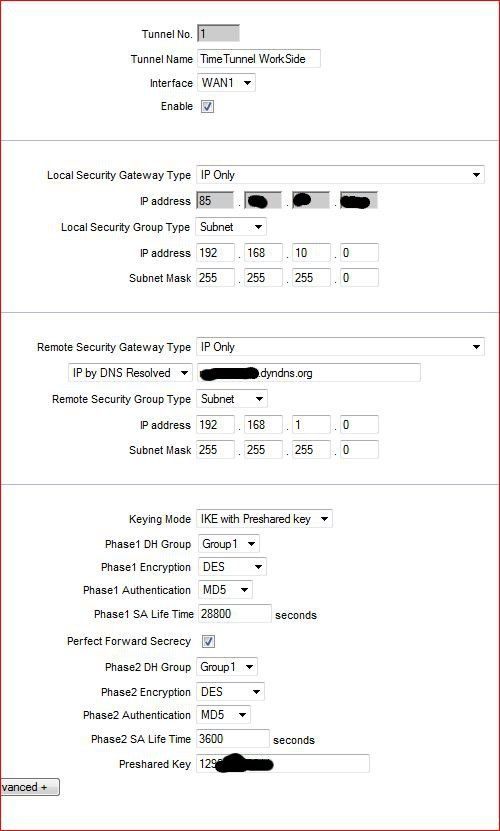

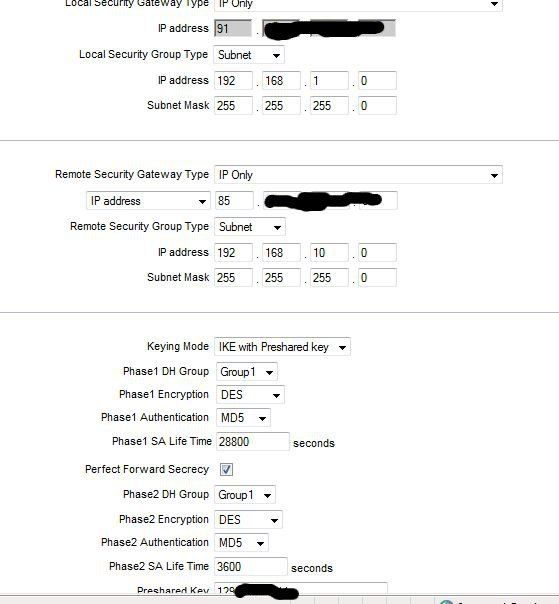

Folgende Konfiguration habe ich eingerichtet:

Oben ist die Office Seite, unten entsprechend Home.

Bei den Advanced Einstellungen habe ich DPD, Aggressive Mode und Keep Alive eingeschaltet.

Die Summary VPN Seite zeigt mir ein "Connected", ich kann jedoch keinen Router anpingen, auch nicht im Punkt "Diagnostic" unter dem "System Management" Tab.

Beim Aufruf der Router Home IP im Office bekomme ich dann die Eingabeaufforderung für das Paßwort des Office Routers, so als wenn ich die Office - Router IP nutze.

Zu Hause habe ich als einzigen aktiven Part noch einen TP-Link Router unter dd-wrt als WLAN-AP laufen. Alle Router Funktionen sind abgeschaltet.

Zu Hause ist ein Kabel Deutschland Modem fürs Internet geschaltet, im Office ein Siemens Modem für den Alice DSL-Zugang.

Mein Latein ist am Ende und aqui, sei nicht so hart mit mir

Danke und viele Grüße!

da ich meine Netzwerke (Home und Office) nicht über meine alte Konfiguration stabil per VPN verbinden konnte habe ich mir zwei Linksys RV042 zugelegt welche eine Gateway to Gateway Verbindung aufbauen sollen. ISP sind Kabel Deutschland und Alice.

Folgende Konfiguration habe ich eingerichtet:

Oben ist die Office Seite, unten entsprechend Home.

Bei den Advanced Einstellungen habe ich DPD, Aggressive Mode und Keep Alive eingeschaltet.

Die Summary VPN Seite zeigt mir ein "Connected", ich kann jedoch keinen Router anpingen, auch nicht im Punkt "Diagnostic" unter dem "System Management" Tab.

Beim Aufruf der Router Home IP im Office bekomme ich dann die Eingabeaufforderung für das Paßwort des Office Routers, so als wenn ich die Office - Router IP nutze.

Zu Hause habe ich als einzigen aktiven Part noch einen TP-Link Router unter dd-wrt als WLAN-AP laufen. Alle Router Funktionen sind abgeschaltet.

Zu Hause ist ein Kabel Deutschland Modem fürs Internet geschaltet, im Office ein Siemens Modem für den Alice DSL-Zugang.

Mein Latein ist am Ende und aqui, sei nicht so hart mit mir

Danke und viele Grüße!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 164906

Url: https://administrator.de/forum/vpn-gateway-to-gateway-mit-2-mal-rv042-funktioniert-nicht-164906.html

Ausgedruckt am: 05.08.2025 um 16:08 Uhr

8 Kommentare

Neuester Kommentar

Nee bin ich nicht, keine Sorge

Was sagt der Syslog Output beider Router beim Verbindungsaufbau ?? Das wäre schon sehr hilfreich. Aktivier das im Setup und installier einen lokalen Syslog Server. Entweder Kiwi Syslog:

kiwisyslog.com/kiwi-syslog-server-overview/

oder das ebenfalls freie Pendant von Mikrotik:

mikrotik.com/download/MT_Syslog.exe

mikrotik.com/documentation/SyslogManual.html

Ohne den Logoutput um zu sehen was beim VPN Aufbau passiert kommen wir nicht weiter.

Zudem solltest du klären ob einer der provider auf privaten Anschlüssen ggf. IPsec filtert. Das ist nicht unüblich bei Providern denn dann verkaufen die einen Business Tarif.

Damit hättest du dann die falsche Hardware. Besser wäre ein Draytek Router gewesen, der wenigstens alle 3 möglichen VPN prtokolle supportet zum gleichen Preis wie der Linksys. Damit hättest du die Chance PPTP zu testen was meist immer klappt.

Checke das also alles bevor wir ins Eingemachte gehen...

Was sagt der Syslog Output beider Router beim Verbindungsaufbau ?? Das wäre schon sehr hilfreich. Aktivier das im Setup und installier einen lokalen Syslog Server. Entweder Kiwi Syslog:

kiwisyslog.com/kiwi-syslog-server-overview/

oder das ebenfalls freie Pendant von Mikrotik:

mikrotik.com/download/MT_Syslog.exe

mikrotik.com/documentation/SyslogManual.html

Ohne den Logoutput um zu sehen was beim VPN Aufbau passiert kommen wir nicht weiter.

Zudem solltest du klären ob einer der provider auf privaten Anschlüssen ggf. IPsec filtert. Das ist nicht unüblich bei Providern denn dann verkaufen die einen Business Tarif.

Damit hättest du dann die falsche Hardware. Besser wäre ein Draytek Router gewesen, der wenigstens alle 3 möglichen VPN prtokolle supportet zum gleichen Preis wie der Linksys. Damit hättest du die Chance PPTP zu testen was meist immer klappt.

Checke das also alles bevor wir ins Eingemachte gehen...

Hast du mal Traceroute oder Pathping probiert ?? Wo enden diese Pakete ?

Firmware der RV Router ist auf dem aktuellsten Stand ?

Hast du mal eine alternative IPsec SW als Client probiert wie z.B. Shrew:

shrew.net/support/wiki/HowtoLinksys

Firmware der RV Router ist auf dem aktuellsten Stand ?

Hast du mal eine alternative IPsec SW als Client probiert wie z.B. Shrew:

shrew.net/support/wiki/HowtoLinksys