VPN über Fritzbox an Sonicwall routen

Hallo liebe Community,

ich suche nach einer Backup Lösung für einen bestehenden Site to Site VPN Tunnel. Der Tunnel wird standardmäßig zwischen 2 Standorten durch 2 Sonicwalls aufgebaut und soll eine Backuplösung erhalten, falls in der Zentrale das DSL gestört oder komplett weg ist. Die Sonicwall der Zentrale hängt im Keller an einem Glasfaseranschluss mit fester IP. Der Backupanschluss hängt an einer Fritzbox 7590 im 3. Stock(anderer Provider). Die Fritzbox und die Sonicwall der Zentrale sind via LAN miteinander verbunden. Soweit so gut. Nun habe ich vom Aussenstandort(192.168.1.0) einen VPN zur Fritzbox im 3. OG aufgebaut, der Ping an einen Drucker zB geht durch. Jedoch soll das Ziel nicht das Netz der Fritzbox(192.168.0.0) sein, sondern das der Sonicwall (X0, 192.168.6.0). Die FB hängt LAN mäßig am X3 der Sonicwall(X3, 192.168.0.254). Nun bin ich beileibe kein Netzwerk oder Routing Experte, habe schon ein paar Sachen ausprobiert, die aber alle nicht vom Erfolg gekrönt waren und ich doch etwas auf dem Schlauch stehe..

Vllt hat ja jmd hier eine Idee, nen Tip, wie man das Ganze von Sonicwall zu Sonicwall über die Fritzbox hinbekommen könnte..

Danke schonmal an alle die das Lesen.....

VG Christian

ich suche nach einer Backup Lösung für einen bestehenden Site to Site VPN Tunnel. Der Tunnel wird standardmäßig zwischen 2 Standorten durch 2 Sonicwalls aufgebaut und soll eine Backuplösung erhalten, falls in der Zentrale das DSL gestört oder komplett weg ist. Die Sonicwall der Zentrale hängt im Keller an einem Glasfaseranschluss mit fester IP. Der Backupanschluss hängt an einer Fritzbox 7590 im 3. Stock(anderer Provider). Die Fritzbox und die Sonicwall der Zentrale sind via LAN miteinander verbunden. Soweit so gut. Nun habe ich vom Aussenstandort(192.168.1.0) einen VPN zur Fritzbox im 3. OG aufgebaut, der Ping an einen Drucker zB geht durch. Jedoch soll das Ziel nicht das Netz der Fritzbox(192.168.0.0) sein, sondern das der Sonicwall (X0, 192.168.6.0). Die FB hängt LAN mäßig am X3 der Sonicwall(X3, 192.168.0.254). Nun bin ich beileibe kein Netzwerk oder Routing Experte, habe schon ein paar Sachen ausprobiert, die aber alle nicht vom Erfolg gekrönt waren und ich doch etwas auf dem Schlauch stehe..

Vllt hat ja jmd hier eine Idee, nen Tip, wie man das Ganze von Sonicwall zu Sonicwall über die Fritzbox hinbekommen könnte..

Danke schonmal an alle die das Lesen.....

VG Christian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 603629

Url: https://administrator.de/forum/vpn-ueber-fritzbox-an-sonicwall-routen-603629.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

15 Kommentare

Neuester Kommentar

Genau das Thema hatten wir hier kürzlich. Einfach mal die Suchfunktion benutzen !!

Netzwerk hinter der Firewall nicht via VPN erreichbar

Wie immer hast du auch hier vermutlich vergessen den 2ten IPsec SA zu konfigurieren. Der VPN Tunnel muss ja wissen das das .0.0er Netz und das .6.0er Netz in den VPN Tunnel zur FritzBox geroutet werden muss !

Statische Route auf der FritzBox zum .6.0er Netz via .0.254 sollte auch klar sein !

Zusätzlich solltest du nicht vergessen das der VPN Durchsatz bei der FritzBox grottenschlecht ist. Ist ja primär auch nicht die Aufgabe eines billigen Consumer Routers der in einem Firmenumfeld eigentlich nichts zu suchen hat. Du solltest dich also nicht wundern wenn Backups dort gravierend länger dauern. Eine andere HW wäre intelligenter gewesen sofern es dir auf VPN Performance ankommt.

Hier steht wie man es richtig macht und dein Problem im Handumdrehen löst:

avm.de/service/vpn/praxis-tipps/mit-fritzfernzugang-auf-mehrere- ...

Netzwerk hinter der Firewall nicht via VPN erreichbar

Wie immer hast du auch hier vermutlich vergessen den 2ten IPsec SA zu konfigurieren. Der VPN Tunnel muss ja wissen das das .0.0er Netz und das .6.0er Netz in den VPN Tunnel zur FritzBox geroutet werden muss !

Statische Route auf der FritzBox zum .6.0er Netz via .0.254 sollte auch klar sein !

Zusätzlich solltest du nicht vergessen das der VPN Durchsatz bei der FritzBox grottenschlecht ist. Ist ja primär auch nicht die Aufgabe eines billigen Consumer Routers der in einem Firmenumfeld eigentlich nichts zu suchen hat. Du solltest dich also nicht wundern wenn Backups dort gravierend länger dauern. Eine andere HW wäre intelligenter gewesen sofern es dir auf VPN Performance ankommt.

Hier steht wie man es richtig macht und dein Problem im Handumdrehen löst:

avm.de/service/vpn/praxis-tipps/mit-fritzfernzugang-auf-mehrere- ...

Das NLB des SonicOS kennst Du?

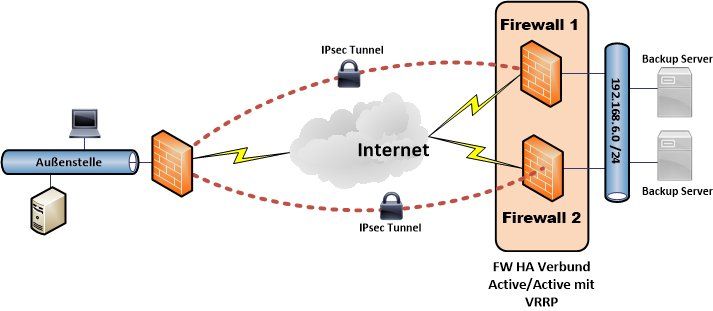

Tue dir einen Gefallen und kauf eine 2. Sonicwall und nutze VRRP: help.sonicwall.com/help/sw/eng/published/1342161445_6.0.1/High_A ...

Die Leitung legst du genau dahin wo die erste ist.

Die Leitung legst du genau dahin wo die erste ist.

Ich würde vermutlich beide SonicWalls bei den FritzBoxen jeweils als exposed Host hinterlegen und die ganzen VPN-Anfragen direkt zur jeweils anderen SonicWall durchleiten lassen. VPN mit FritzBox ist immer ätzend. Wir haben bisher noch keinen Fall gehabt, bei dem ein Fritzbox VPN problemlos funktioniert hat. In allen Fällen sind wir immer auf eine OpenVPN Server-Client umgestiegen oder wir haben den Kunden überreden können, zwei ordentliche Firewalls zu kaufen.

Hängen in den Netzwerken der FritzBoxsen andere Netzwerkgeräte, die in dem Netzwerk sein müssen? Falls ja, wäre es möglich, diese in ein anders Subnetz hinter der SonicWall zu stecken?

MfG

Edit: Suchst du eine Lösung, um ein "Backup" zum anderen Standort zu übertragen oder meinst du eine "Backup-Internet"-Lösung?

Hängen in den Netzwerken der FritzBoxsen andere Netzwerkgeräte, die in dem Netzwerk sein müssen? Falls ja, wäre es möglich, diese in ein anders Subnetz hinter der SonicWall zu stecken?

MfG

Edit: Suchst du eine Lösung, um ein "Backup" zum anderen Standort zu übertragen oder meinst du eine "Backup-Internet"-Lösung?

Ich würde vermutlich beide SonicWalls bei den FritzBoxen jeweils als exposed Host hinterlegen

Das wäre ja Blödsinn, denn die FritzBox arbeitet ja gar nicht in einer Router Kaskade ! Laut Skizze also direkt am Internet und ist am LAN Port auf ein Interface der Sonicwall gesteckt was ja durchaus OK und legitim ist. Die FB ist also selber VPN Server sprich VPN Tunnelendpunkt und terminiert aktiv die IPsec Session. Port Forwarding oder exposed Host ist also komplett fehl am Platze. Der Tip ist also mehr oder minder sinnfrei, wobei der Rest aber stimmt.Das Vorhaben des TOs ist so ja problemlos lösbar und funktioniert den Umständen entsprechend auch fehlerlos. Ob es technisch sinnvoll ist, ist eine ganz andere Frage.

Hallo Christian,

vorab doch der Hinweis, dass auch die Firewall ausfallen kann. In diesem Fall hilft Dir die zweite Leitung wenig. Eine zweite Firewall löst auch dieses Problem und ist im Fall von Sonicwall sogar ohne zusätzliche Subscriptions realisierbar.

Grundsätzlich empfehle ich Dir nicht das VPN über die Fritzbox zu realisieren. Wie mein Vorredner richtig schilderte ist die IPSec-Performance der Fritzbox unterirdisch und macht nur Probleme.

Dennoch sollte es möglich sein. Ich vermute mal, dass der Drucker, mit dem Du es getestet hast im Netzwerk zwischen der Fritzbox und der Sonicwall steht. Dass dies nur mit dem Drucker funktionierte liegt daran, das Du das VPN zum Netz hinter der Fritzbox 192.168.0.x jedoch nicht zum Netzwerk 192.168.6.x hinter der Sonciwall konfiguriert hast. Du musst die VPN Paramenter dahingehend anpassen und auf der Fritzbox zusätzlich eine IP-Route zum Netzwerk 192.168.6.x über das Gateway 192.168.0.254 einrichten. Ein solches geroutetes Szenario musste ich bislang noch nicht auf Fritzboxen einrichten. Ich hoffe für Dich, dass das klappt und die Fritzbox nicht dazwischenfunkt.

Wenn Du nicht auf die Fritzbox angewiesen würde ich Dir eher zu einem klassischen DSL-Modem raten. Dies nimmt die Komplexität Fritzbox->Sonicwall raus und lässt sich im Fall eines Hardwaredefektes einfacher gegen ein anderes DSL-Modem austauschen. Der noch viel wesentlichere Vorteil hierbei ist, dass das Backup-VPN direkt an der Sonicwall terminiert wird und nicht unnötig durch die Fritzbox durch muss. In diesem Fall musst Du lediglich die bestehenden VPN-Konfiguration (Außenstelle + Zentrale) um den zweiten Providerweg ergänzen und ggfs. die Routingpriorität nach deinen Vorlieben anpassen.

Solltest Du doch auf die Fritzbox angewiesen sein empfehle ich Dir eher die ESP-Pakete auf der Firtzbox an die Sonicwall durchzureichen. Entweder über Portweiterleitungen (UDP 500 und 4500) oder als Exposed Host. In diesem Fall hast Du das performantere IPSec VPN der Sonicwall wenn auch die Fritzbox dazwischen hängt. Auch in diesem Fall erweiterst Du lediglich die bestehenden VPN-Konfigurationen um den zweiten Providerweg und passt das Routing an.

Gruß Maik

vorab doch der Hinweis, dass auch die Firewall ausfallen kann. In diesem Fall hilft Dir die zweite Leitung wenig. Eine zweite Firewall löst auch dieses Problem und ist im Fall von Sonicwall sogar ohne zusätzliche Subscriptions realisierbar.

Grundsätzlich empfehle ich Dir nicht das VPN über die Fritzbox zu realisieren. Wie mein Vorredner richtig schilderte ist die IPSec-Performance der Fritzbox unterirdisch und macht nur Probleme.

Dennoch sollte es möglich sein. Ich vermute mal, dass der Drucker, mit dem Du es getestet hast im Netzwerk zwischen der Fritzbox und der Sonicwall steht. Dass dies nur mit dem Drucker funktionierte liegt daran, das Du das VPN zum Netz hinter der Fritzbox 192.168.0.x jedoch nicht zum Netzwerk 192.168.6.x hinter der Sonciwall konfiguriert hast. Du musst die VPN Paramenter dahingehend anpassen und auf der Fritzbox zusätzlich eine IP-Route zum Netzwerk 192.168.6.x über das Gateway 192.168.0.254 einrichten. Ein solches geroutetes Szenario musste ich bislang noch nicht auf Fritzboxen einrichten. Ich hoffe für Dich, dass das klappt und die Fritzbox nicht dazwischenfunkt.

Wenn Du nicht auf die Fritzbox angewiesen würde ich Dir eher zu einem klassischen DSL-Modem raten. Dies nimmt die Komplexität Fritzbox->Sonicwall raus und lässt sich im Fall eines Hardwaredefektes einfacher gegen ein anderes DSL-Modem austauschen. Der noch viel wesentlichere Vorteil hierbei ist, dass das Backup-VPN direkt an der Sonicwall terminiert wird und nicht unnötig durch die Fritzbox durch muss. In diesem Fall musst Du lediglich die bestehenden VPN-Konfiguration (Außenstelle + Zentrale) um den zweiten Providerweg ergänzen und ggfs. die Routingpriorität nach deinen Vorlieben anpassen.

Solltest Du doch auf die Fritzbox angewiesen sein empfehle ich Dir eher die ESP-Pakete auf der Firtzbox an die Sonicwall durchzureichen. Entweder über Portweiterleitungen (UDP 500 und 4500) oder als Exposed Host. In diesem Fall hast Du das performantere IPSec VPN der Sonicwall wenn auch die Fritzbox dazwischen hängt. Auch in diesem Fall erweiterst Du lediglich die bestehenden VPN-Konfigurationen um den zweiten Providerweg und passt das Routing an.

Gruß Maik

dass das Backup-VPN direkt an der Sonciwall terminiert wird

Versteht man den Thread des TO richtig will er ja DAS genau nicht ! Insofern nützt im der Tip eines reinem Modems eher wenig bis nichts.Es geht ihm ja genau darum einen 2ten VPN Peer auf die FB aufzumachen der im Falle eines Ausfalls des ersten Peers die VPN Verbindung zum Backup realisiert.

Die Idee ist sicher richtig und machbar das technische Konzept aber eigentlich Unsinn, denn FB und Firewall der Backup Site befinden sich ja in einem Gebäude.

Dort wäre es natürlich technisch sinnvoller 2 Firewalls in ein HA Design mit VRRP zu koppeln und die VPN Tunnel dort zu terminieren.

Der TO ist aber vermutlich der Azubi der es versucht mit seinem FritzBox Knowhow zu lösen...

Sicherlich machbar aber wenig zielführend wie die Vorredner auch schon bemerkt haben, denn sowie hier FW1 oder auch FW2 ausfällt ist das Backup tot.

Das Design krankt daran das der Betrieb beider Firewalls zum Erreichen des Backup Ziels zwingend erforderlich ist. LEINE darf jemals ausfallen. Im Hinblick auf diese Logik ist das Konzept des TO also gut gemeint, machbar aber letzlich völlig unsinnig denn damit erreicht man nichts außer sinnfreiem zusätzlichen Stromverbrauch.

Zitat von @aqui:

Ich würde vermutlich beide SonicWalls bei den FritzBoxen jeweils als exposed Host hinterlegen

Das wäre ja Blödsinn, denn die FritzBox arbeitet ja gar nicht in einer Router Kaskade ! Laut Skizze also direkt am Internet und ist am LAN Port auf ein Interface der Sonicwall gesteckt was ja durchaus OK und legitim ist. Die FB ist also selber VPN Server sprich VPN Tunnelendpunkt und terminiert aktiv die IPsec Session. Port Forwarding oder exposed Host ist also komplett fehl am Platze. Der Tip ist also mehr oder minder sinnfrei, wobei der Rest aber stimmt.Wobei ich aber trotzdem empfehlen würde, die FritzBox nur einen weiteren Internetanschluss bereitstellen zu lassen.

Wir haben z.B. eine Securepoint im Einsatz, einen Vodafone Internetanschluss und ein Telekom DSL Anschluss. Bei der Securepoint liegen beide WANs an, einer ist als Fallback konfiguriert. Zusätzlich hängt das Gast-Netz der FritzBox an einem 3. Anschluss der Securepoint, damit im Falle eines Ausfalls das Routing funktioniert.

MfG

Wobei ich aber trotzdem empfehlen würde

Auch nicht wirklich zielführend...Sinnvoll ist wie der Kollege oben schon sagt die performancetechnisch miese FritzBox durch eine kleine Firewall mit nur Modem zu ersetzen und mit der bestehenden Firewall in ein Active/Active Design zu bringen mit VRRP das beidseitig das .6.0er Netz bedient.

So kann zumindestens auf der Backup Seite entweder Internet Zugang (2 Provider vorausgesetzt !) oder auch physisch eine der beiden FWs ausfallen und das Backup würde trotzdem weiterrennen.

So sähe ein sinnvolles und redundantes Design aus.

Von einer HA Lösung für die SonicWall war aber nie die Rede. Es ging darum, bei einer Störung des DSLs eine alternative VPN Verbindung auf zu bauen. Mit einer FritzBox.

Und bevor ich die FritzBox den VPN managen lasse, hätte ich halt die SonicWall das machen lassen und den FritzBox Internetanschluss als Fallback konfiguriert.

Aber okay, ich denke der TO hat nun einige gute Ideen, die ihm helfen werden. Vielleicht fehlt ihm ja wirklich nur die statischen Routingeinträge für das Netz der SonicWall ;)

MfG

Und bevor ich die FritzBox den VPN managen lasse, hätte ich halt die SonicWall das machen lassen und den FritzBox Internetanschluss als Fallback konfiguriert.

Aber okay, ich denke der TO hat nun einige gute Ideen, die ihm helfen werden. Vielleicht fehlt ihm ja wirklich nur die statischen Routingeinträge für das Netz der SonicWall ;)

MfG

Es ging darum, bei einer Störung des DSLs eine alternative VPN Verbindung auf zu bauen. Mit einer FritzBox.

Das ist auch verstanden und wird oben ja auch bestätigt, keine Frage.und den FritzBox Internetanschluss als Fallback

Was ja auch die Inention des TO ist nur ist sie Design technisch wenig hilfreich wie oben ja beschrieben. Oder eben nur rein beim Ausfall der Internet Verbindung. Fällt aber die FW in der Zentrale aus nützt ihm die FB und der Backup Link gar nichts, da der Traffic der FB ja auch die die FW durchmuss zum Ziel.Aber okay, ich denke der TO hat nun einige gute Ideen

So ist es. Er kann sich das Schönste aussuchen. von daher hängen ja auch 2 Sonicwalls in der AS und in der Zentrale.

Dann muss man sich aber ernsthaft fragen was dann der Unsinn mit der FB soll ?? Damit bist du ja dann doch mit einem HA (High Availablity Design) und VRRP sowie 2 VPN Peers vollredundant und benötigst diesen Frickelkram mit der FB doch gar nicht.... Unverständlich ??!! ich wollte nur mit vorhandenen Mitteln prüfen, ob meine Idee passt,

Ja klar, die passt natürlich und klappt auch so wenn man mit den Einschränkungen der FB leben kann. Ist ja oben schon mehrfach gesagt worden.Was du lediglich vergessen hast ist die beiden IPsec SAs für das .0.0er und das .6.0er IP Netz in der FB zu definieren. Das ist (vermutlich) dein Kardinalsfehler !

avm.de/service/vpn/praxis-tipps/mit-fritzfernzugang-auf-mehrere- ...

Case closed !

Wie kann ich einen Beitrag als gelöst markieren?

Das LoadBlanacing der Sonicwall kenn ich auch, ich wollte nur mit vorhandenen Mitteln prüfen, ob meine Idee passt...

Aber trotzdem Danke für die zahlreichen Ideen...

MFG

MFG

Wenn Du das NLB kennst, warum nutzt du es nicht?

Du musst es ja nicht balancieren lassen, sondern kannst die zweite Leitung als Fallback hinterlegen. Dann läuft alles automatisch, wenn die Sonicwall nicht ausfällt.