Webserver Errichbarkeit aus dem Internet über einen Reverse Proxy

Guten Morgen zusammen,

ich habe einen kleinen Kunden, der gerne für seine 3 Außendienstmitarbeiter nun einen Zugriff auf einen internen Webserver ohne VPN realisieren möchte.

Momentan ist es so, dass von Außen kein Zugriff zugelassen ist.

Nun darf das Ganze natürlich auch nichts kosten. (Wie immer )

)

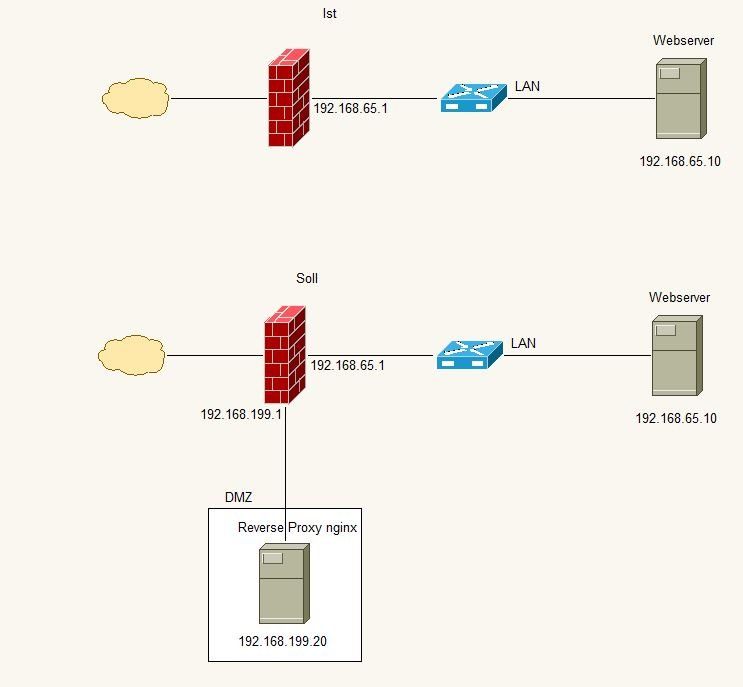

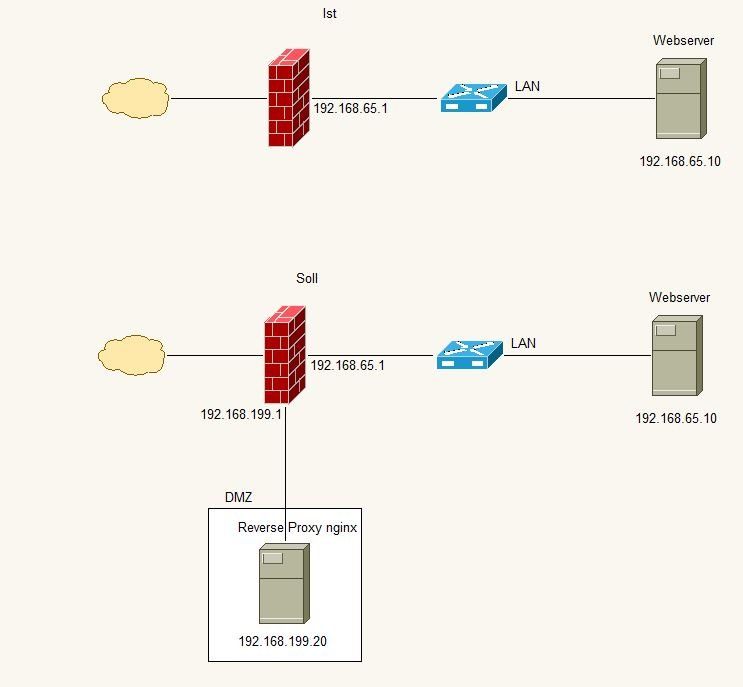

Ich habe nun mal etwas recherchiert und bin zu dem Ergebnis im Anhang gekommen.

Eine DMZ aufbauen in der ein Reverse Proxy (nginx) läuft, der die Anfragen annimmt und zum Webserver leitet, der im geschützten LAN steht.

Was haltet ihr von meinem Konzept?

Gibt es Verbesserungsvorschläge?

Bin für jede Hilfe dankbar.

MfG

Mario

ich habe einen kleinen Kunden, der gerne für seine 3 Außendienstmitarbeiter nun einen Zugriff auf einen internen Webserver ohne VPN realisieren möchte.

Momentan ist es so, dass von Außen kein Zugriff zugelassen ist.

Nun darf das Ganze natürlich auch nichts kosten. (Wie immer

Ich habe nun mal etwas recherchiert und bin zu dem Ergebnis im Anhang gekommen.

Eine DMZ aufbauen in der ein Reverse Proxy (nginx) läuft, der die Anfragen annimmt und zum Webserver leitet, der im geschützten LAN steht.

Was haltet ihr von meinem Konzept?

Gibt es Verbesserungsvorschläge?

Bin für jede Hilfe dankbar.

MfG

Mario

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 318063

Url: https://administrator.de/forum/webserver-errichbarkeit-aus-dem-internet-ueber-einen-reverse-proxy-318063.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

5 Kommentare

Neuester Kommentar

Moin,

generell spricht da nichts gegen - da ein Webserver (vernünftig installiert) dafür gedacht ist Anfragen von aussen anzunehmen spricht ja nichts dagegen. Dir müssen nur ein paar Dinge bewusst sein:

a) Ist deine Applikation unsicher dann stellst du ggf. unfreiwillig Firmendaten ins Netz. Schutz per .htaccess ist das unterste Minimum

b) Egal wie gut du das schützt - du hast ne Menge Kiddys die ihre Scripte ausprobieren. D.h. du musst damit rechnen das die deine Leitung zumüllen

c) Je nachdem was ihr für ne Leitung habt ist oft die Senderichtung grottenlahm, d.h. je nach Applikation kann das recht lahm werden.

Ansonsten ist das jetzt nichts ungewöhnliches das man einen Server auch in der DMZ stehen hat...Ob jetzt per reverse Proxy oder direkt ist dann ne Design-Entscheidung.

generell spricht da nichts gegen - da ein Webserver (vernünftig installiert) dafür gedacht ist Anfragen von aussen anzunehmen spricht ja nichts dagegen. Dir müssen nur ein paar Dinge bewusst sein:

a) Ist deine Applikation unsicher dann stellst du ggf. unfreiwillig Firmendaten ins Netz. Schutz per .htaccess ist das unterste Minimum

b) Egal wie gut du das schützt - du hast ne Menge Kiddys die ihre Scripte ausprobieren. D.h. du musst damit rechnen das die deine Leitung zumüllen

c) Je nachdem was ihr für ne Leitung habt ist oft die Senderichtung grottenlahm, d.h. je nach Applikation kann das recht lahm werden.

Ansonsten ist das jetzt nichts ungewöhnliches das man einen Server auch in der DMZ stehen hat...Ob jetzt per reverse Proxy oder direkt ist dann ne Design-Entscheidung.

Warum solltest du durch den Reverse-Proxy eine höhere Sicherheit erreichen? Nehmen wir an du baust den ein - dann musst du deinem Webserver schon mal erklären das bestimmte Schutzmöglichkeiten besser weg bleiben (Anzahl gleichzeitiger Verbindungen pro IP, Check der Source-Adresse,...). Denn ggf. kommen alle Zugriffe ja jetzt vom Reverse-Proxy und daher nur von dessen IP. Sowas wie Fail2Ban usw. geht damit nicht mehr.

Andersrum kannst du damit aber eben auch die Sicherheit erhöhen indem du ggf. darauf schon (je nach Proxy) bestimmte Aufrufe direkt blockst bevor die überhaupt an deinen Webserver kommen.

Es ist deshalb eine Design-Entscheidung weil hier niemand dein spezielles Konzept kennt. Jedes zusätzliche Gerät ist natürlich zum einen ein mögliches Angriffsziel (z.B. weil der ReverseProxy wieder mal der Rechner beim Kollegen unterm Schreibtisch ist der seid 10 Jahren problemlos läuft - und schon werden die Updates darauf eh irgendwann vergessen). Zum anderen kannst du damit aber eben auch schön Sachen abschotten.

Grundsätzlich wichtig ist aber das deine Applikation sicher sein muss. Nimm an das du ein Login per JavaScript hast (Passwort einfach im JS-Code drin). Egal ob nun mit oder ohne Proxy - dieses Passwort ist in Sekunden bekannt und ggf. sind alle deine Firmendaten jetzt im Web. Von daher solltest du da zuerst ein Auge drauf haben - DANN kannst du gucken wie du den ins Web bekommst...

Andersrum kannst du damit aber eben auch die Sicherheit erhöhen indem du ggf. darauf schon (je nach Proxy) bestimmte Aufrufe direkt blockst bevor die überhaupt an deinen Webserver kommen.

Es ist deshalb eine Design-Entscheidung weil hier niemand dein spezielles Konzept kennt. Jedes zusätzliche Gerät ist natürlich zum einen ein mögliches Angriffsziel (z.B. weil der ReverseProxy wieder mal der Rechner beim Kollegen unterm Schreibtisch ist der seid 10 Jahren problemlos läuft - und schon werden die Updates darauf eh irgendwann vergessen). Zum anderen kannst du damit aber eben auch schön Sachen abschotten.

Grundsätzlich wichtig ist aber das deine Applikation sicher sein muss. Nimm an das du ein Login per JavaScript hast (Passwort einfach im JS-Code drin). Egal ob nun mit oder ohne Proxy - dieses Passwort ist in Sekunden bekannt und ggf. sind alle deine Firmendaten jetzt im Web. Von daher solltest du da zuerst ein Auge drauf haben - DANN kannst du gucken wie du den ins Web bekommst...

Wer sie noch nicht kennt: Die Leitlinien des BSI, die Standards vorgeben.

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...